RIG exploit kit:恶意活动分析报告

在过去的几周里,我们曾撰文讨论过Neutrino和Magnitude的exploit kit。现在,我们来研究下RIG的exploit kit,看看它有什么特别的分发渠道和payload。

与其他同类的比较

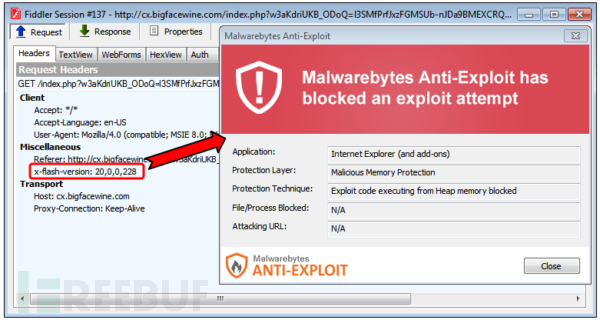

像大多数exploit kit一样,RIG会用被黑的网站和恶意广告进行流量分发。但是,它也会借助较老的exploit进行辅助攻击。比如它使用的Flash exploit(CVE-2015-8651)其实在2015年12月就打了补丁,而其他的一些exploit kit可能会更倾向于使用2016年4月的发布的新exploit(CVE-2016-4117)。

尽管攻击方式不算复杂,但是RIG仍然能通过一些恶意软件活动获得较大的流量。而那些利用被黑站点和恶意广告,重定向到RIG的流量,是通过服务端的302跳转机制,或者是通过客户端的iframe和JS脚本的跳转实现的。

不同的恶意软件活动中,可能会有不同类型的代表exploit kit,这也是恶意软件payload会出现多元化的成因。奇怪的是,在我们下面收集的RIG样本里,是没有勒索赎金软件(ransomware)的,而这通常是很多常规exploit kit所具备的。同时,我们在样本里面发现了打包混淆的信息窃取软件和僵尸bot软件。

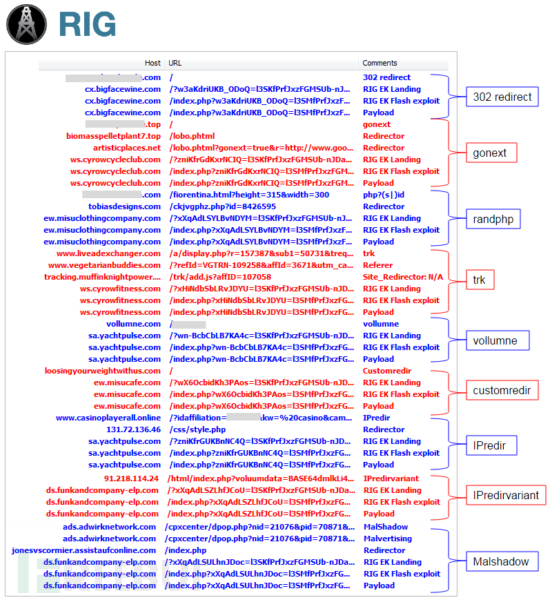

各类RIG类恶意活动概述

这里的命名规则是很简单的,所以我们挑选了一些特殊的字符串和匹配项作为标签。请注意,下面可能存在我们还没有记录的其他变种。

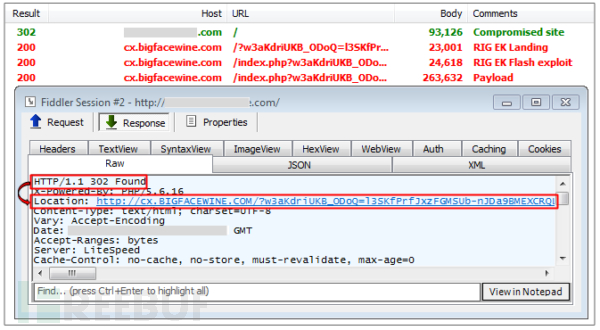

302重定向

这里的302重定向,使用了服务端的302重定向机制,转到了RIG exploit kit的着陆页。大部分的时候,那些被黑的网站仍然有着正常的网页内容,但却会执行跳转动作。

Payload:

0289ab23c01b2ccb9f347035b5fca1bf8a607bc511dfbe52df8881c6482a4723

解压包在这里

样本代表:Neurevt Bot (Betabot)

Neurevt分析在这里

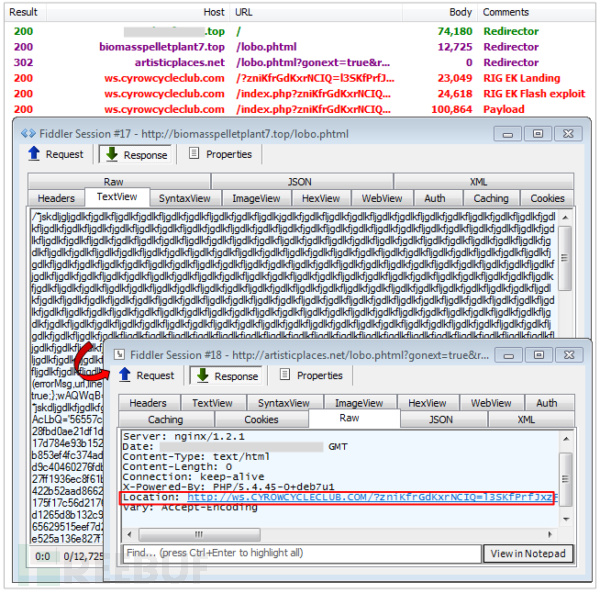

Gonext

这个也是最活跃的活动之一,由于它使用了.top等特定顶级域名,而且HTML文件大多数采用了如lobo.phtml等混淆命名模式,所以我们是很容易分辨出它的。它最终的跳转仍然使用了服务端302重定向,跳转的来源为一些相对稳定的域名如artisticplaces.net。

Payload:

c5184a30a88c234d3031c7661e0383114b54078448d62ae6fb51a4455863d4b5

样本代表:Dofoil (Smoke Loader)

解压包在这里

Smoke Loader分析在这里

C&C服务器:prince-of-persia24.ru

下载地址在这里(IRC bot, C&C服务器:med-global-fox.com)

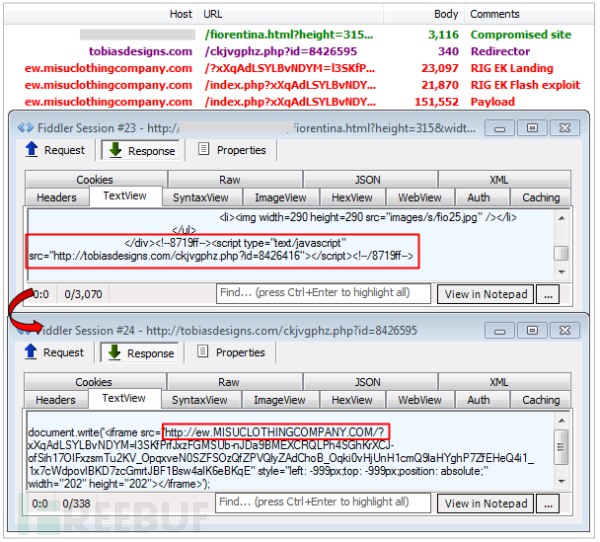

Randphp

这种手法也是很流行的,它会将恶意JS代码注入被黑网站,重定向到一个中转网站的随机命名的php文件,该文件里面包含了将流量重定向到RIG exploit kit的iframe标签。

Payload:

1a3e2f940db24ff23c40adfd45d053036bad7372699c904c1ef0aaae81b24c5d

使用VB packer, crashes打包

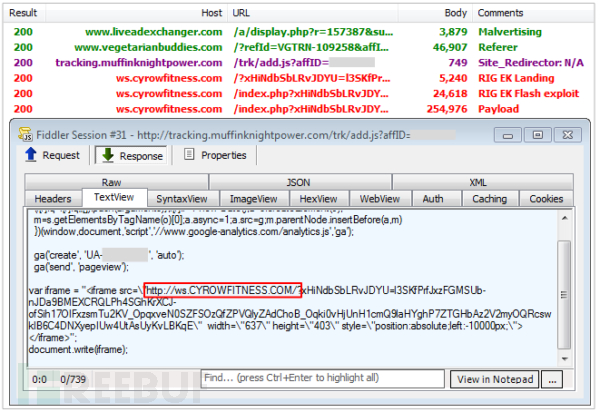

Trk

这里则是基于恶意广告的活动,它使用了两级的重定向:一个傀儡站点以及一个通过某Google分析账户记录状态的跟踪站点,最后它会利用iframe将流量重定向到RIG exploit kit。

Payload:

09f7926969f1dd11b828e2a3537c923646389140b2dba64c0b623b58099f3b64

样本代表:Gootkit

解压包在这里

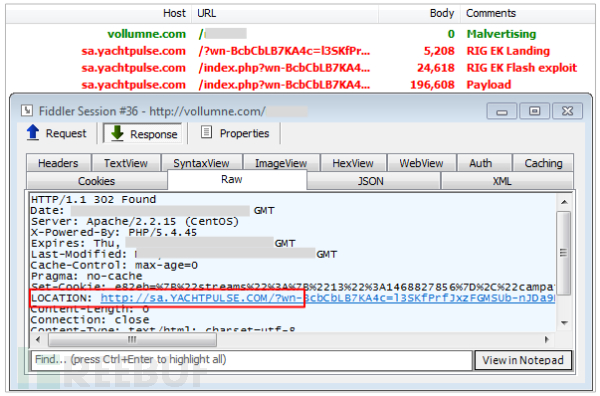

Vollumne

这里的活动是基于恶意广告的,所有流量都会经过vollumne.com,这个域名由gianafyn410@yahoo.com (Russia)注册,它使用了服务端302将流量重定向到RIG exploit kit。

Payload:

fe128f8bc1be6a0076dd78133ae69029374e25b2662aaafdeb846af1bc60b617

使用VB packer, crashes打包

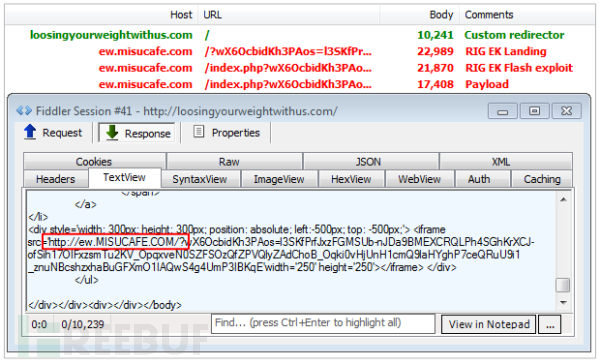

客户端重定向

这种攻击会使用充斥了和谐内容,以及其他广告内容的被黑站点。它也可能通过恶意广告链接,重定向到RIG exploit kit。而使用这种手法的被黑站点主页底部,可能会被注入相应的恶意跳转iframe。

Payload:

bb863da684e0b4a1940f0150a560745b6907c14ff295d93f73e5075adb28f3ea

后门:关闭Windows安全中心

自动化分析在这里

IPredir

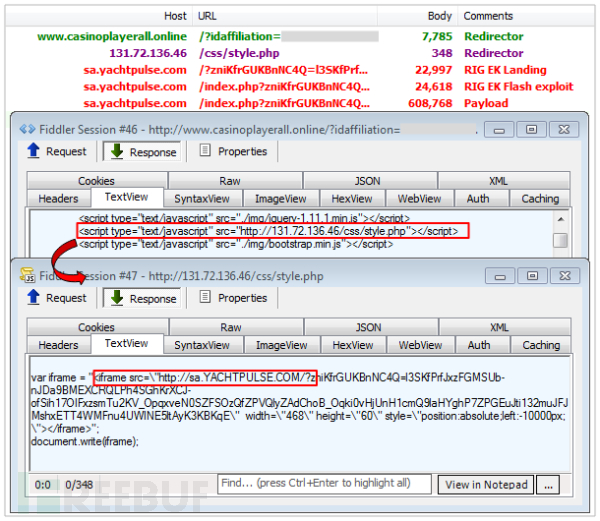

这又是一种容易识别的攻击,它使用了客户端的iframe重定向(比如案例:casinoplayerall.online)。或者,它会将流量重定向到一个硬编码的IP地址(比如131.72.136.46),最终再重定向到RIG exploit kit。

Payload:

f21a7b90a83c482948206060d6637dffafc97ef319c9d7fa82f07cd9e8a7ec56

样本代表:Gootkit

解压包:中间payload -> dropper_dll_service.dll

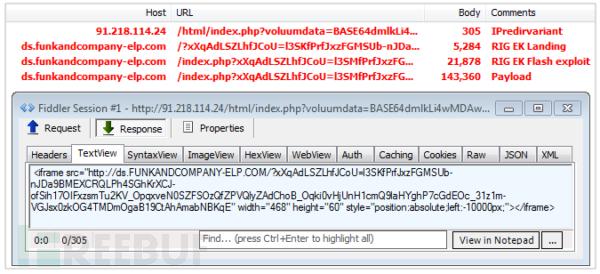

IPredirvariant

最近,我们开始更多地见到上图中这种重定向机制。这些恶意活动由恶意广告进行驱动,最后会将流量重定向到一个恶意的硬编码IP地址。

Payload:

a1985dd74238996ab137b21f1856a5787ce07c8cd09744a260aaf1310d4a8944

使用VB packer, crashes打包

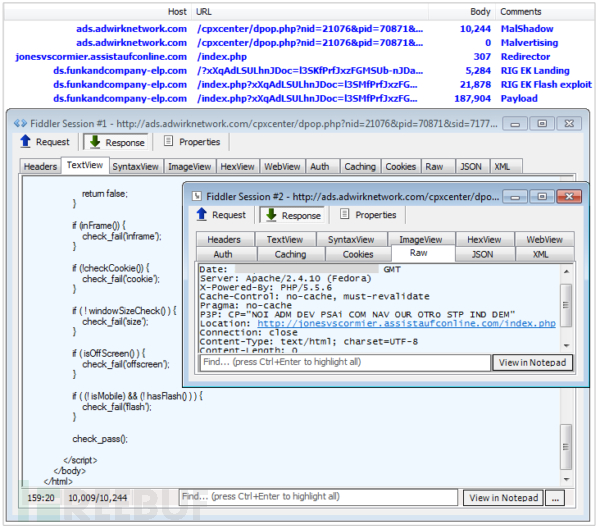

Malshadow

这里使用了域名阴影技术,利用恶意广告将流量重定向到RIG exploit kit。

Payload:

b91dd7571f191224ea8802bb9c9d153857b4f5d48eb72b811620268e8c954a00

样本代表:Gootkit

结论

我们现在看见的这些RIG exploit kit与Magnitude exploit kit的机制是极为相似的,虽然后者使用了更新而且更好的Flash exploit。

IOCs

Payloads(SHA256 dump)

样本案例

artisticplaces[.]net/lobo.phtml?gonext=true&r=

biomasspelletplant2[.]xyz/lobo.html

biomasspelletplant3[.]xyz/lobo.html

biomasspelletplant4[.]xyz/lobo.html

biomasspelletplant5[.]xyz/lobo.html

biomasspelletplant6[.]xyz/lobo.html

biomasspelletplant7[.]top/lobo.html

biomasspelletplant[.]xyz/lobo.html

24x7apple[.]com/sp1.phtml?gonext=

affordableaffairsbyyoli[.]com/spm.phtml?gonext=

analyticsonjs[.]com/analytics.phtml?gonext=

balkanlight[.]com/bro.phtml?gonext=

blockmycalls[.]com/sm.phtml?gonext=

buzzinarea[.]com/immo.phtml?gonext=

capemadefieldguide.org/dan.phtml?gonext=

capemadefieldguide.org/ram.phtml?gonext=

clothes2017.club/oly.phtml?gonext=

cookingschoolonline.us/bro.phtml?gonext=

dadadeo[.]com/jes.phtml?gonext=

easyastrologyoraclecards[.]com/bruno.phtml?gonext=

ebldf[.]com/bruno.phtml?gonext=

enkorepartners[.]com/bruno.phtml?gonext=

gstatistics[.]com/stat.phtml?gonext=

henrymountjoy[.]com/sm.phtml?gonext=

littlebungas[.]com/myst.phtml?gonext=

mikeandangelina[.]com/myst.phtml?gonext=

molodinoska[.]com/bro.phtml?gonext=

monmariemakeupartist[.]com/sp1.phtml?gonext=

monsterbungas[.]com/myst2.phtml?gonext=

religiousapproaches[.]com/ch.phtml?gonext=

religiouslandscape[.]com/ch2.phtml?gonext=

siliconvalleydreams[.]com/oly.phtml?gonext=

snovels[.]com/myst.phtml?gonext=

svdreams[.]com/oly.phtml?gonext=

tequilabuch[.]com/bro.phtml?gonext=

thebookoneducation[.]com/bro.phtml?gonext=

thebookoneducation[.]com/laze2.phtml?gonext=

thebookoneducation[.]com/laze.phtml?gonext=

thebookoneducation[.]com/may.phtml?gonext=

thecasinobank[.]com/buggy.phtml?gonext=

wordpresscache.org/bro.phtml?gonext=

wordpresscache.org/youshynec.phtml?gonext=

youthadvocatecoaching[.]com/shi.phtml?gonext=

randphp

103rdcomposite[.]net/forums/db/g3hbzckj.php?id=8548176

az.mediancard[.]com/8xrvwbkd.php?id=8141864

bitina[.]com/wqjkt8m2.php?id=12866788

e-bannerstand[.]com/nycy2z8t.php?id=11726031

ekitab[.]net/7thwcbvz.php?id=11741674

fh380968.bget[.]ru/templates/stets1/hhwbwny9.php

filosofia.top/j6fn3dfl.php?id=8294815

forum.wloclawek[.]pl/dmzxkcbr.php?id=14338552

gaptaquara[.]com.br/gkxpdffh.php?id=8231629

gv-pk[.]com/bfnmvvlw.php?id=7912878

illirico18[.]it/v98vrpz6.php?id=8247670

jobroom.nichost[.]ru/zpgrkljm.php?id=10810290

kromespb[.]ru/_VTI_CNF/rpwbr3gt.php?id=8519025

louisiana-indonesia[.]com/qc8nf2nc.php?id=8324784

multiporn[.]us/milfs/rzhxpbr8.php?id=1266474

ocenem1.nichost[.]ru/ndpvy6rk.php?id=10810290

russianbiker.de/4hyrb3fk.php?id=8062768

shop.universalauto[.]ru/x6m2byg8.php?id=8295668

tobiasdesigns[.]com/ckjvgphz.php?id=8426416

ugasac[.]com/webapp/sigemave/3cdnvtkn.php?id=8186035

waterjet-cutter[.]com/lc6jxqkv.php?id=15783431

www.bma[.]com.ua/vk63ntzy.php?id=2259041

www.hima-haven[.]com/rmbwj7ld.php?id=8118993

www.nspiredsigns[.]com/pfmj94vq.php?id=15876656

www.rospravo[.]ru/k67cpfnn.php?id=8673574

IPredir

131.72.136.46/css/style.php

185.86.77.27/css/style.php

84.200.84.230/css/style.php

IPredirvariant

91.218.114.24/html/index.php?voluumdata

Malshadow

ads.adwirknetwork.com