在Azure Sentinel中识别与用户和实体行为分析(UEBA)的高级威胁

https://docs.microsoft.com/en-us/azure/sentinel/identify-threats-with-entity-behavior-analytics

-

UEBA和实体页面功能现在在一般可用性在全部Azure Sentinel地理位置和地区。

-

这IP地址实体是目前的预习。看看Microsoft Azure预览的补充使用条款有关适用于Beta,预览或以其他方式尚未发布的Azure功能的额外法律术语。

什么是用户和实体行为分析(UEBA)?

识别组织内部的威胁及其潜在影响 - 无论是受损的实体还是恶意内幕人员 - 一直是耗时和劳动密集型的过程。通过警报,连接点,主动狩猎所有加起来都会增加大量的时间和精力,以最小的回报为止,以及精致威胁的可能性只是逃避发现。特别难以捉摸的威胁,如零天,目标和高级持续威胁可能对您的组织最危险,使他们的检测变得更加重要。

Azure Sentinel中的UEBA能力从分析师的工作量和努力中的不确定性中消除了欺凌手术,并提供高保真,可操作的智力,因此他们可以专注于调查和修复。

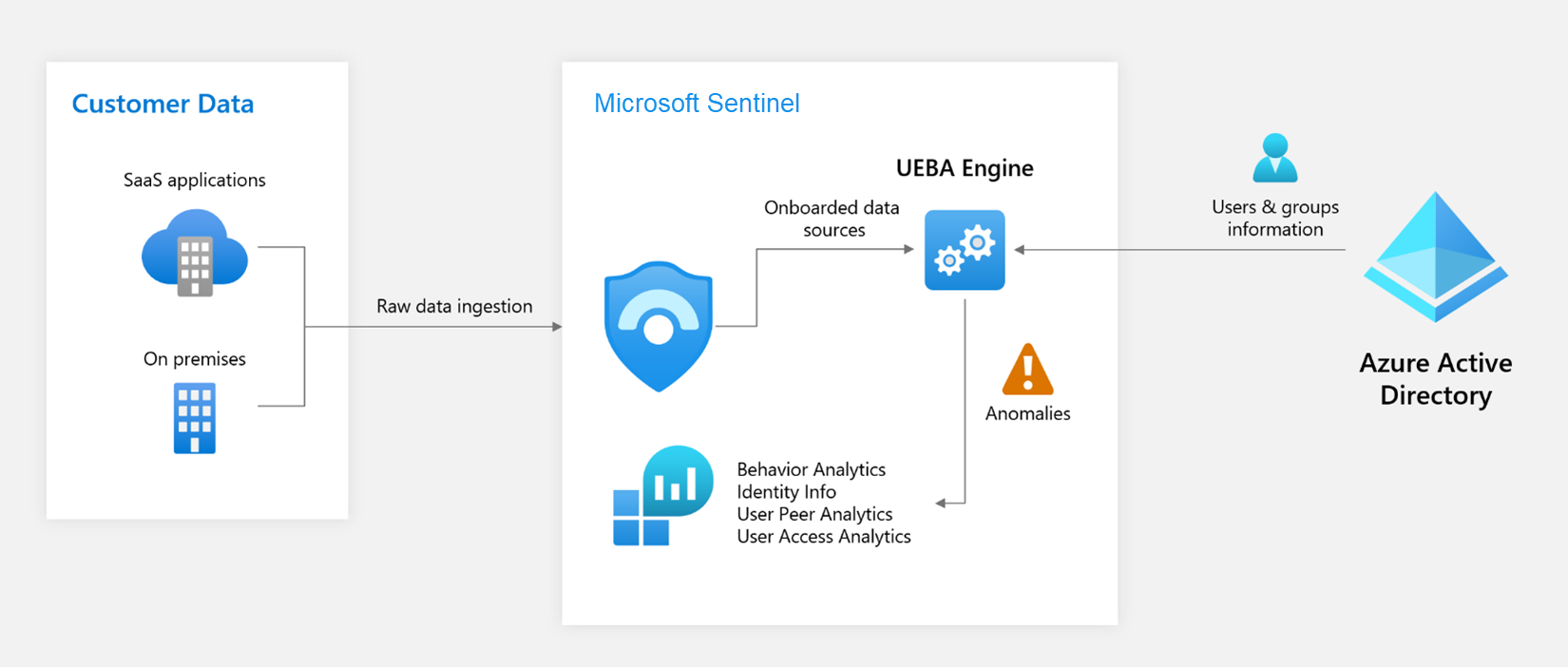

由于Azure Sentinel从其所有连接的数据源收集日志和警报,它会分析它们,并在时间和对等体组Horizo n中构建组织实体的基线行为配置文件(例如用户,主机,IP地址和应用程序)。使用各种技术和机器学习能力,Azure Sentinel然后可以识别异常活动,并帮助您确定资产是否受到损害。不仅如此,还可以弄清楚特定资产的相对敏感性,识别资产的同行组,评估任何给定受损资产的潜在影响(其“爆炸半径”)。武装此信息,您可以有效地优先考虑您的调查和事件处理。

UEBA分析架构

安全驱动的分析

由Gartner的Ueba Solutions的Paradigm启发,Azure Sentinel提供了一个“外面的”方法,基于三个参考框架:

-

用例:通过优先考虑基于安全研究的相关攻击向量和情景,与策略的策略,技术和子技术的思路,技术和子技术框架保持一致,这些策略,技术和子技术将各种实体,犯罪者或杀戮链中的枢轴点; Azure Sentinel专注于每个数据源可以提供的最有价值的日志。

-

数据源:虽然首先是支持Azure数据源,但Azure Sentinel深思熟地选择第三方数据源以提供与我们的威胁方案匹配的数据。

-

分析:使用各种机器学习(ML)算法,Azure Sentinel识别异常活动,并以语境丰富的形式清晰,简明地提出证据,其中一些例子如下所示。

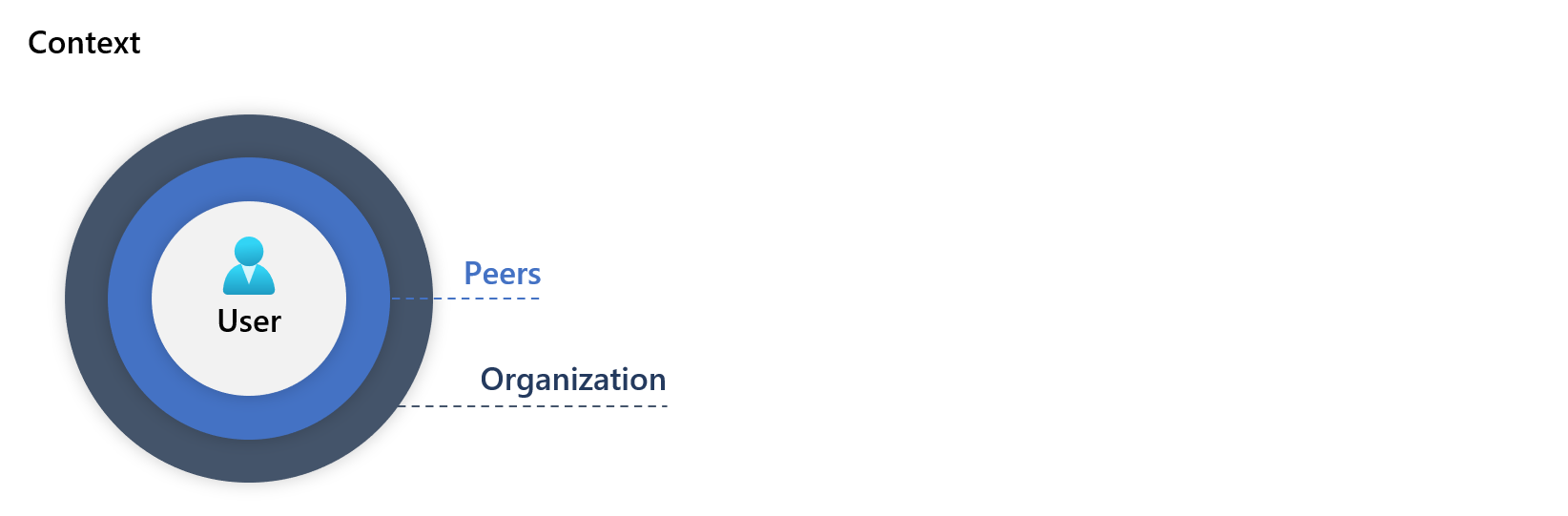

Azure Sentinel介绍了帮助您的安全分析师在上下文中清楚地了解异常活动的文物,以及与用户的基准配置文件相比。由用户(或主机或地址)执行的动作在上下文中评估,其中“真实”结果表示识别的异常:

-

横跨地理位置,设备和环境。

-

在时间和频率视野(与用户自己的历史相比)。

-

与同龄人的行为相比。

-

与组织的行为相比。

得分

每个活动都以“调查优先级分数”评分 - 基于用户及其对等体的行为学习确定特定用户执行特定活动的概率。确定为最异常的活动获得最高分数(按0-10的等级)。

了解如何使用行为分析Microsoft云应用程序安全性有关这是如何工作的例子。

实体页面

学习更多关于Azure Sentinel中的实体并查看完整列表支持的实体和标识符。

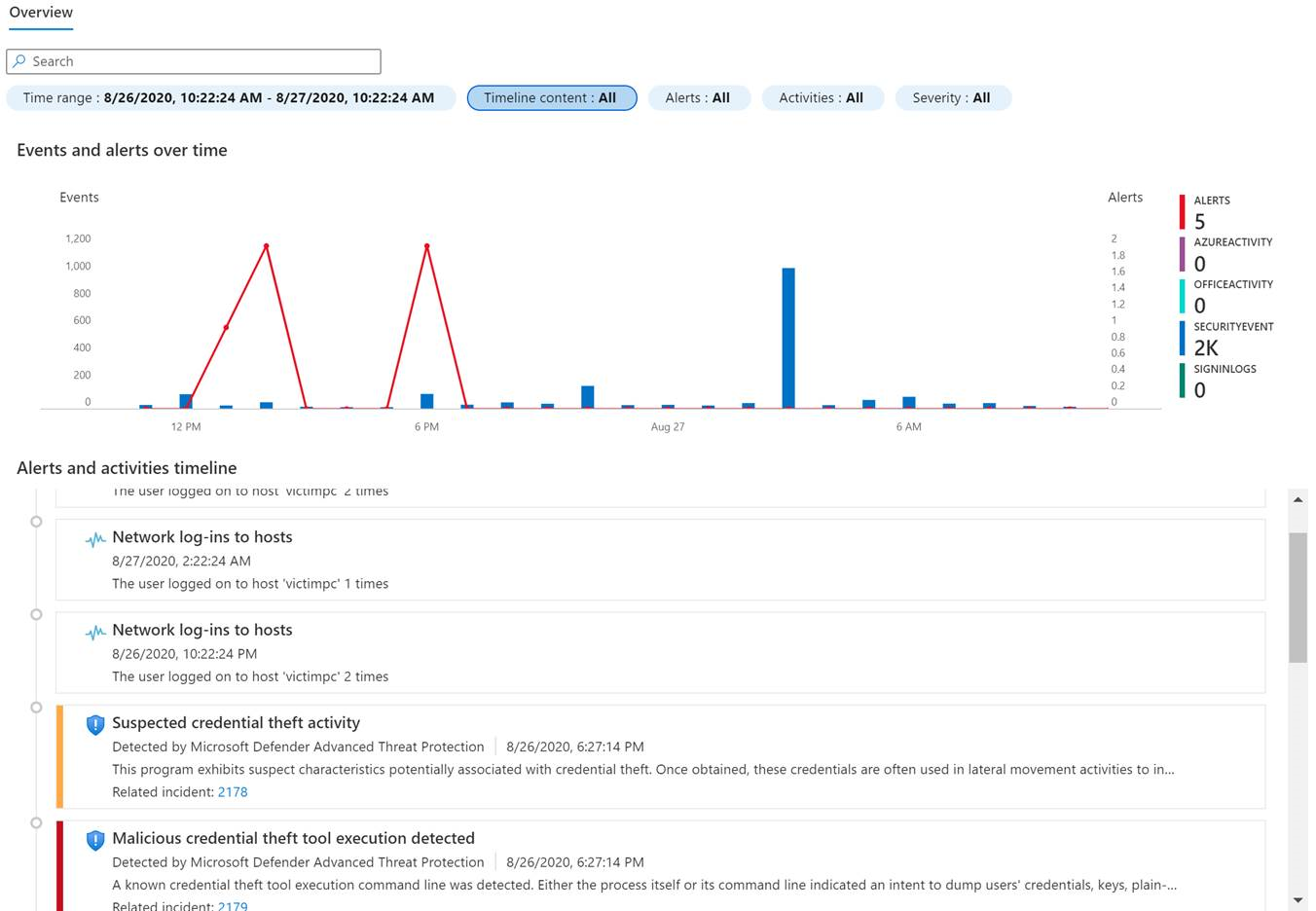

当您在实体搜索中遇到用户或主机实体(IP地址实体)时,警报或调查,您可以选择实体并将其带到实体页面,一个充满有关该实体的有用信息的数据表。您在此页面上发现的信息类型包括关于实体的基本事实,与此实体相关的显着事件的时间表和关于实体行为的见解。

实体页面包含三个部分:

-

左侧面板包含从Azure Active Directory,Azure Monitor,Azure Defender,CEF / Syslog和Microsoft 365 Defender等数据源收集的实体识别信息。

-

中心面板显示与实体相关的显着事件的图形和文本时间表,例如警报,书签和活动。活动是日志分析的标记事件的聚合。检测这些活动的查询是由Microsoft安全研究团队开发的,您现在可以添加您自己的自定义查询以检测活动你选择的。

-

右侧面板对实体提出了行为见解。这些见解有助于快速识别异常和安全威胁。洞察力由Microsoft安全研究团队开发,并基于异常检测模型。

这IP地址实体页面(现在在预览中)包含地理位置数据供应所提供的微软威胁情报服务。该服务将来自Microsoft解决方案和第三方供应商和合作伙伴的地理定位数据组合。然后,数据可以在安全事件的背景下进行分析和调查。有关更多信息,请参阅通过REST API(公共预览)使用地理位置数据来丰富蔚蓝的哨兵的实体。

时间表

时间表是实体页面对Azure Sentinel行为分析的贡献的主要部分。它提出了一个关于实体相关事件的故事,帮助您了解特定时间范围内的实体的活动。

你可以选择时间范围从几个预设选项中(例如过去24小时),或将其设置为任何自定义定义的时帧。此外,您还可以设置限制时间线中信息的过滤器,以指定特定类型的事件或警报。

时间轴中包含以下类型的项目:

-

警报 - 实体定义为一个警报映射实体。请注意,如果您的组织已创建使用Analytics规则自定义警报,您应该确保正确完成规则的实体映射。

-

书签 - 任何包含页面上显示的特定实体的书签。

-

活动 - 与实体有关的值得注意事件的聚合。自动收集广泛的活动,您现在可以通过添加活动自定义本节你自己的选择。

实体见解

实体洞察是Microsoft安全研究人员定义的查询,以帮助您的分析师更有效地调查。洞察力作为实体页面的一部分呈现,并以表格数据和图表的形式提供主机和用户的有价值的安全信息。这里的信息意味着您不必绕现到日志分析。洞察包括有关签名,组添加,异常事件等的数据,并且包括先进的ML算法以检测异常行为。

洞察力基于以下数据源:

- syslog(Linux)

- SecurityEvent(Windows)

- Auditlogs(Azure AD)

- Signinlogs(Azure AD)

- 官方(办公室365)

- 行为(Azure Sentinel Ueba)

- 心跳(Azure Monitor Agent)

- Commonsecuritylog(Azure Sentinel)

- ApplinTelligenceInders(Azure Sentinel)

如何使用实体页面

实体页面旨在成为多个使用方案的一部分,可以从事件管理,调查图形,书签或直接从实体搜索页面访问实体行为分析在Azure Sentinel主菜单中。

实体页面信息存储在行为分析表,详细描述了Azure Sentinel Ueba Entrich参考。

查询行为分析数据

使用KQL.,我们可以查询行为分析表。

例如 - 如果我们想找到未能登录Azure资源的用户的所有情况,那么用户首次从给定国家/地区连接的尝试,即使对于用户的对等领域,该国家的连接也不常见,我们可以使用以下查询:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where FirstTimeUserConnectedFromCountry == True

| where CountryUncommonlyConnectedFromAmongPeers == True

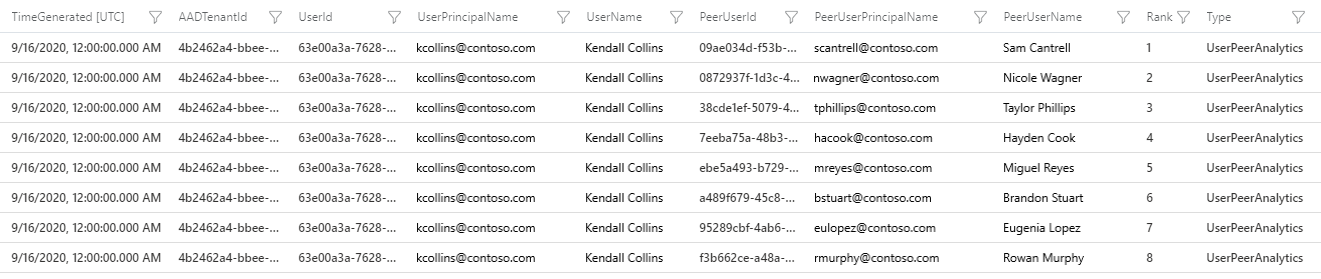

用户对等体元数据 - 表和笔记本

用户对等体的元数据在调查事件中提供威胁检测的重要背景,并在狩猎潜在威胁中。安全分析师可以遵守用户对等体的正常活动,以确定用户的活动是否与他或她的同龄人相比具有不寻常的。

Azure Sentinel根据用户的Azure AD安全组成员资格,邮件列表等,并将同行排名为1-20,计算并排名用户对等体。UserPeerAnalytics.桌子。下面的屏幕截图显示了userPeerAnalytics表的架构,并显示了用户Kendall Collins的前八个等级的前八个对等体。 Azure Sentinel使用术语频率逆文档频率(TF-IDF)算法使称重计算排名:较小的组,重量越高。

你可以使用jupyter笔记本在Azure Sentinel Github存储库中提供以可视化用户对等体元数据。有关如何使用笔记本的详细说明,请参阅指导分析 - 用户安全元数据笔记本。

许可分析 - 表和笔记本

许可分析有助于确定攻击者妥协的潜在影响。这种影响也称为资产的“爆炸半径”。安全分析师可以使用此信息优先考虑调查和事件处理。

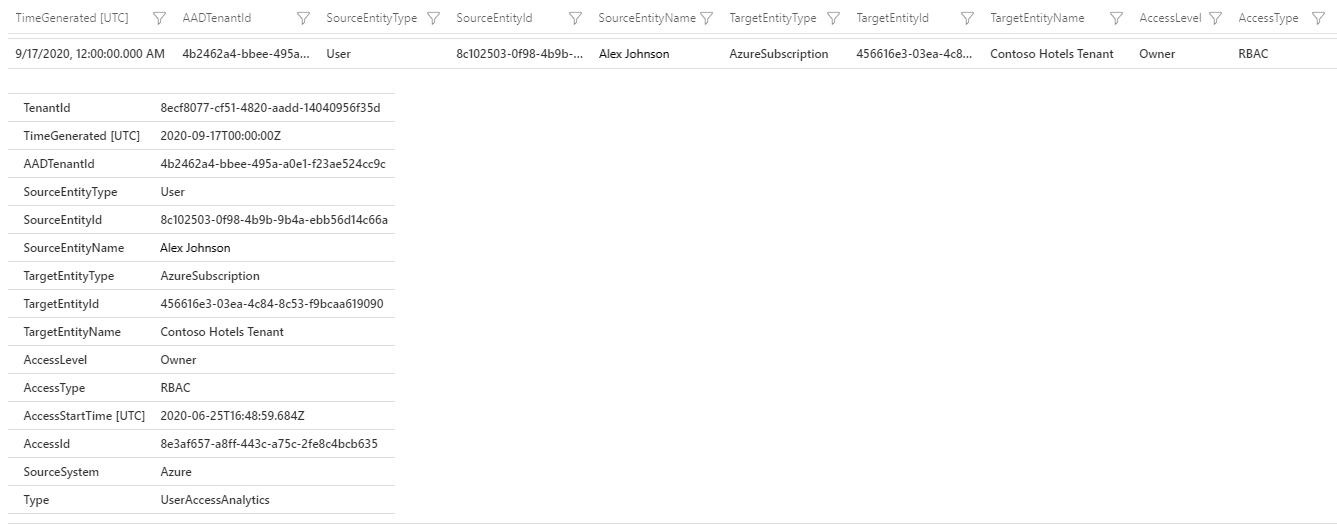

Azure Sentinel通过评估用户可以直接访问的Azure订阅或通过组或服务原理来确定给定用户对Azure资源保持的直接和传递访问权限。然后存储此信息,以及用户Azure AD安全组成员身份的完整列表,然后存储在UserAccessanalytics.桌子。下面的屏幕截图在UserAccessAnalytics表中显示了一个示例行,用于用户Alex Johnson。源实体是用户或服务主体帐户,以及目标实体源实体是否可以访问的资源。价值访问权限和访问类型依赖于目标实体的访问控制模型。您可以看到亚历克斯有贡献者访问Azure订阅Contoso酒店租户。订阅的访问控制模型是Azure RBAC。

你可以使用jupyter笔记本(上面提到的相同笔记本)从Azure Sentinel GitHub存储库中以可视化权限分析数据。有关如何使用笔记本的详细说明,请参阅指导分析 - 用户安全元数据笔记本。

狩猎查询和探索查询

Azure Sentinel提供了一组狩猎查询,探索查询和用户和实体行为分析工作簿,基于行为分析桌子。这些工具呈现富集的数据,重点是特定用例,表示异常行为。

有关更多信息,请参阅:

由于遗留防御工具变得过时,组织可能具有如此庞大而多孔的数字遗产,以便获得风险和环境姿势可能面临的综合图景,这成为无法管理。依赖于积累的反应努力,例如分析和规则,使不良演员能够学习如何逃避这些努力。这是UEBA通过提供风险评分方法和算法来弄清楚真正发生的事情的地方。

下一步

在本文档中,您了解了Azure Sentinel的实体行为分析功能。为了实现执行的实际指导,并使用您获得的洞察力,请参阅以下文章:

- 启用实体行为分析在Azure Sentinel。

- 调查UEBA数据的事件。

- 寻找安全威胁。

有关更多信息,请参阅Azure Sentinel Ueba Entrich参考。