20145331魏澍琛《网络对抗》Exp4 恶意代码分析

基础问题回答

1、如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

这次实验中用到了很多的监控软件如

sysmon工具可以监视系统活动,并记录到windows事件日志,得到有关进程创建,网络链接和文件创建时间更改的详细信息

Process Explorer工具可以监视进程执行情况

用wireshark进行抓包分析,查看系统到底进行了哪些网络连接2、如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

使用systracer来分析某个程序执行前后,计算机注册表、文件、的一些变化情况

使用PEiD查看这个程序是否加壳。

使用Process Monitor查看实时文件系统、注册表和进程/线程活动实践总结和体会

实验本身不难,但是相对于之前的操作较为复杂一些,电脑开不了两个虚拟机是硬伤,用自己的主机做快照时间真的是太长了(程序太多),不扫磁盘一个快照照了我四十分钟,最后只能另外想办法;再说说实验本身,通过对恶意代码的分析,最大的感触就是恶意代码有着很强的隐蔽性,我们用的杀毒软件并不是万能的,因此我们要学会利用一些工具来对系统中的软件进行监控并分析。

实验过程

一、使用schtasks指令监控系统运行

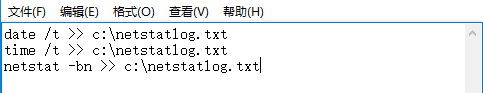

这个实践我先用任务计划程序设定了半天也没有实现,txt文档显示的始终是bat文件的那三行代码,后来发现bat文件要在cmd命令行中去运行:

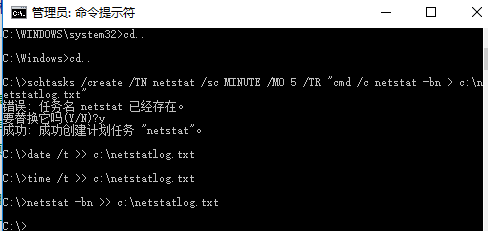

1、第一部使用命令C:schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c: etstatlog.txt"在c盘创建文件netstatlog.txt

2、创建好后在命令行输入相应代码

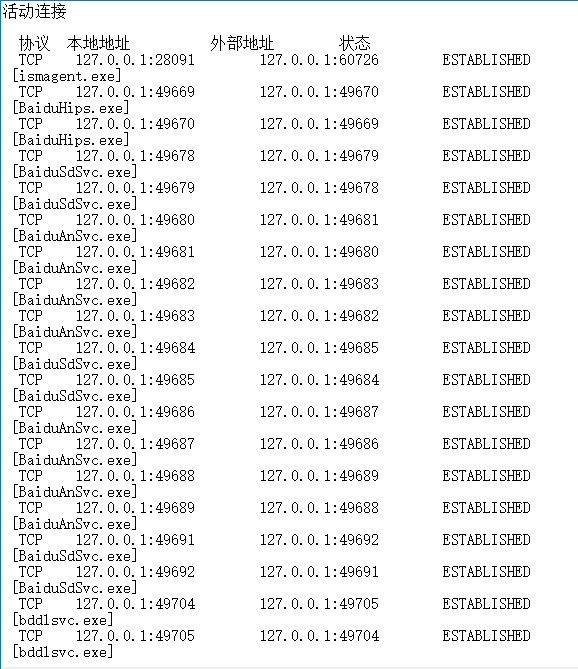

3、随后我们在.txt文件中看到相应输出,记录的都是正常互联网的应用,没有什么不明互联网

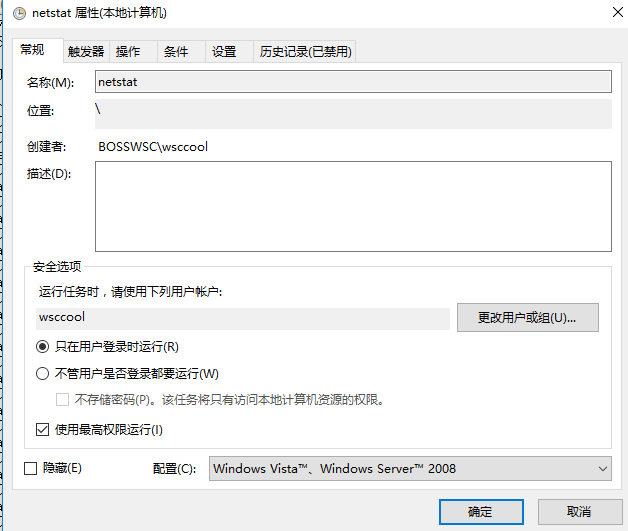

4、改一下权限,自动刷新新的数据

二、sysmon工具监控

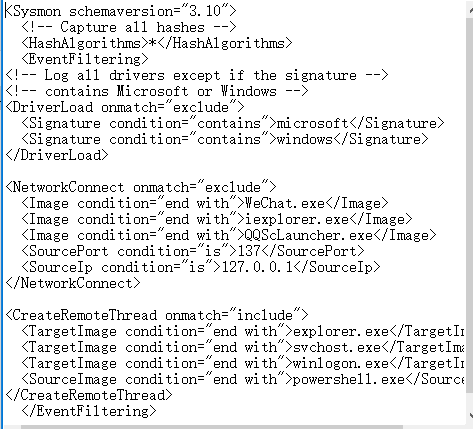

1、使用老师提供的配置文件,并做简单修改

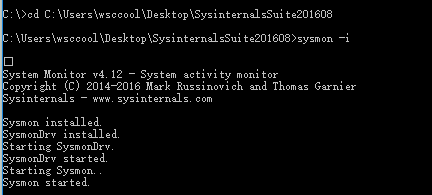

2、在管理员权限下安装软件

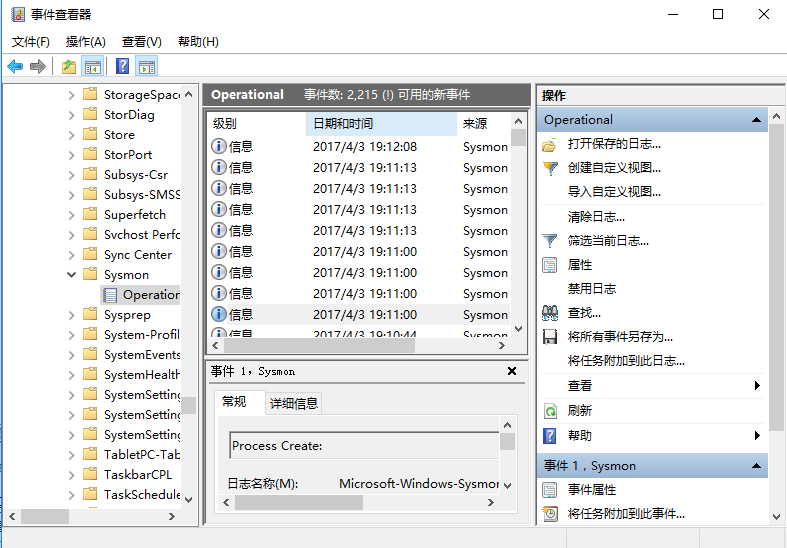

3、启动软件之后,便可以到事件查看器里查看相应的日志

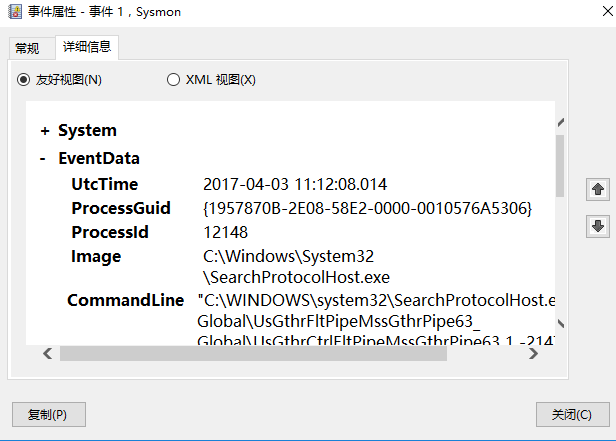

4、查看一下事件详细的信息,里面包括程序名、使用时间、目的ip、端口、通信协议等信息

三、使用virscan分析恶意软件

1、在virscan网站上查看上次实验所做的后门软件的文件行为分析

2、可以看到其进程行为和文件行为

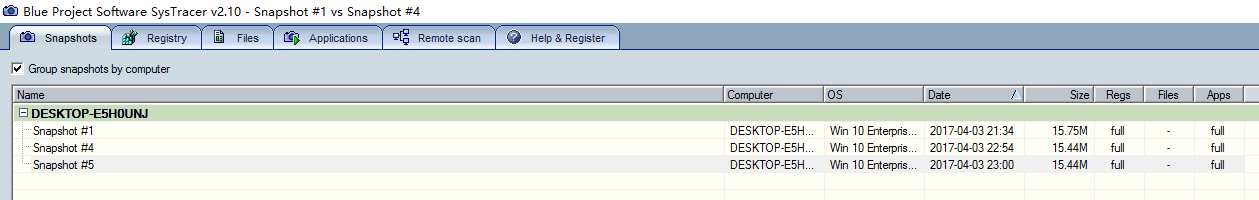

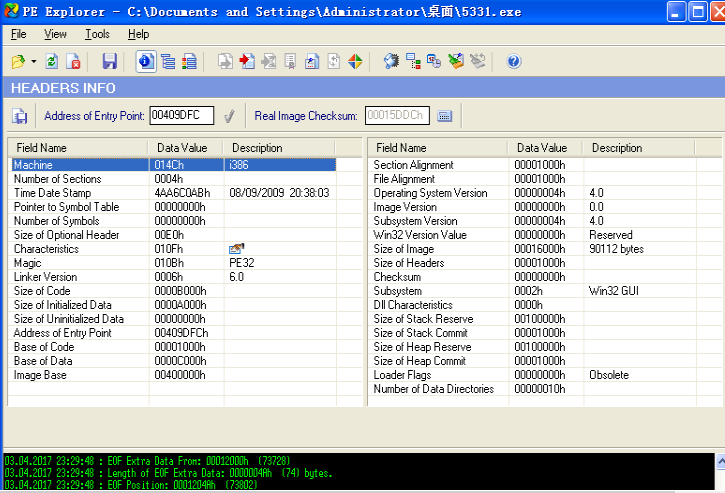

四、使用systracer工具分析恶意软件

这个实验没有完全完成,因为我的电脑不知道怎么回事创建三个快照之后就黑了。。。我还在调试中。

1、建立了三个快照,无后门、植入后门、回连这三个,输入dir命令时电脑gg了

2、但其实也能看出来些东西,对比一下,多了后门程序

3、再看一下,后门程序建立了主机到Kali的tcp连接,进行了回连;后门程序对注册表项进行了修改。

剩下的我还在调试中

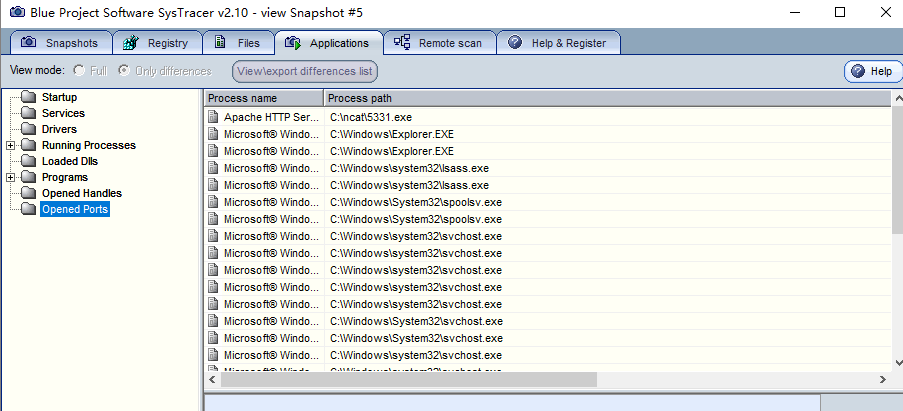

五、使用Process Monitor分析恶意软件

打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,可以看到很多Explorer.exe进程。

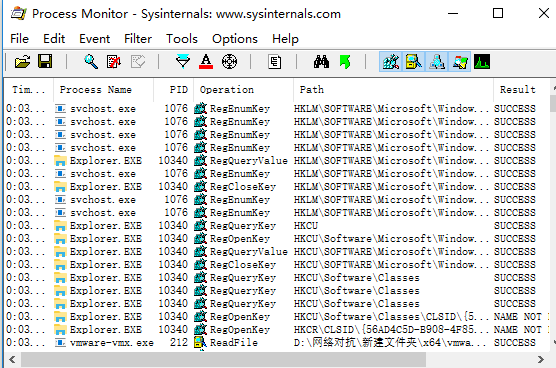

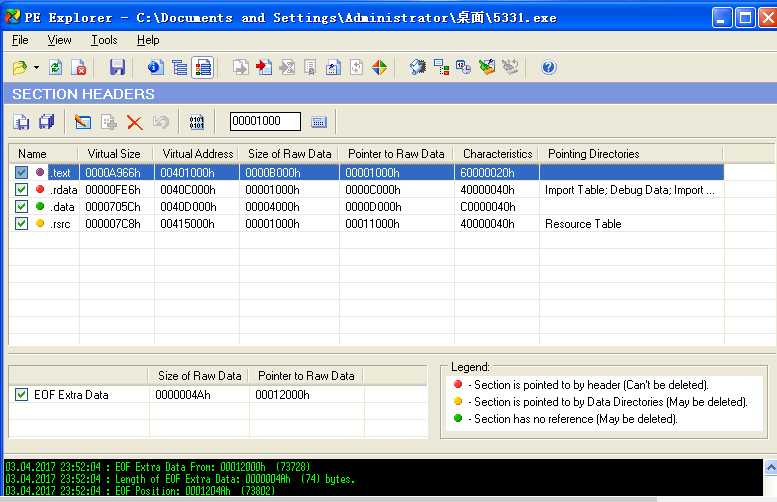

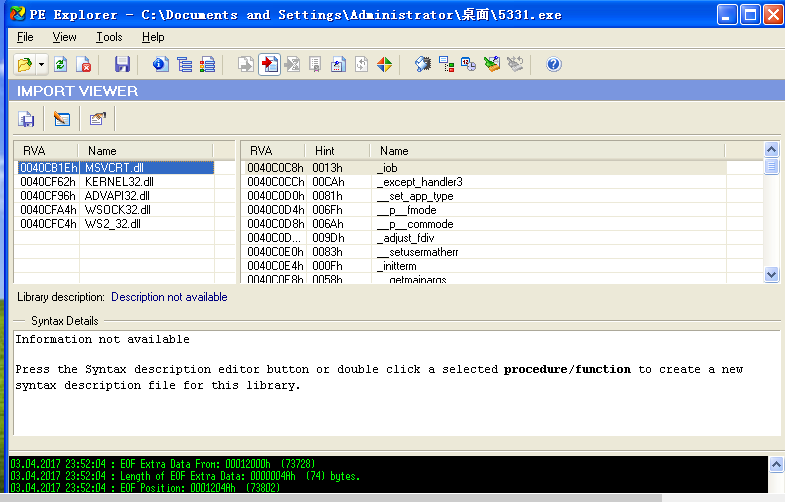

六、利用PE Explorer分析

1、用PE Explorer打开后门程序可以看头文件的信息

2、可以看出头文件的指向操作信息

3、可以判断程序引入了哪些dll文件

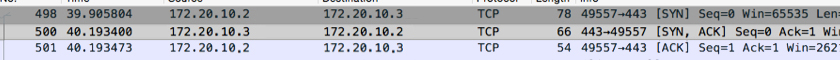

七、使用wireshark分析恶意软件回连情况

使用wireshark进行抓包后可以看到,其先进行了TCP的三次握手,之后再进行数据的传输

kali IP =172.20.10.3 主机IP =172.20.10.2

八、利用Dependency Walker

可以查看 PE 模块的导入模块、查看PE模块的导入和导出函数

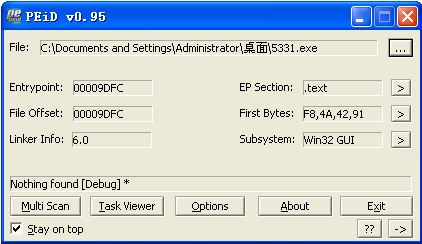

九、利用PEID分析

PEiD是一个常用的的查壳工具,可以分析后门程序5331.exe是否加了壳。

不过查壳的结果是没有找到。。。。