oauth原理简述

oauth本身不是技术,而是一项资源授权协议,重点是协议!Apache基金会提供了针对Java的oauth封装。我们做Java web项目想要实现oauth协议进行资源授权访问,直接使用该封装就可以。

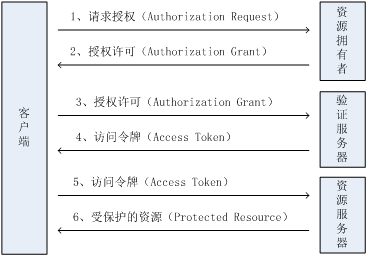

借用开涛老师一张图,就是整个oauth2.0 的协议实现原理,所有的技术层面的开发都是围绕这张图。

整个开发流程简述一下:

1、 在客户端web项目中构造一个oauth的客户端请求对象(OAuthClientRequest),在此对象中携带客户端信息(clientId、accessTokenUrl、response_type、redirectUrl),将此信息放入http请求中,重定向到服务端。此步骤对应上图1

2、 在服务端web项目中接受第一步传过来的request,从中获取客户端信息,可以自行验证信息的可靠性。同时构造一个oauth的code授权许可对象(OAuthAuthorizationResponseBuilder),并在其中设置授权码code,将此对象传回客户端。此步骤对应上图2

3、 在在客户端web项目中接受第二步的请求request,从中获得code。同时构造一个oauth的客户端请求对象(OAuthClientRequest),此次在此对象中不仅要携带客户端信息(clientId、accessTokenUrl、clientSecret、GrantType、redirectUrl),还要携带接受到的code。再构造一个客户端请求工具对象(oAuthClient),这个工具封装了httpclient,用此对象将这些信息以post(一定要设置成post)的方式请求到服务端,目的是为了让服务端返回资源访问令牌。此步骤对应上图3。(另外oAuthClient请求服务端以后,会自行接受服务端的响应信息。

4、 在服务端web项目中接受第三步传过来的request,从中获取客户端信息和code,并自行验证。再按照自己项目的要求生成访问令牌(accesstoken),同时构造一个oauth响应对象(OAuthASResponse),携带生成的访问指令(accesstoken),返回给第三步中客户端的oAuthClient。oAuthClient接受响应之后获取accesstoken,此步骤对应上图4

5、 此时客户端web项目中已经有了从服务端返回过来的accesstoken,那么在客户端构造一个服务端资源请求对象(OAuthBearerClientRequest),在此对象中设置服务端资源请求URI,并携带上accesstoken。再构造一个客户端请求工具对象(oAuthClient),用此对象去服务端靠accesstoken换取资源。此步骤对应上图5

6、 在服务端web项目中接受第五步传过来的request,从中获取accesstoken并自行验证。之后就可以将客户端请求的资源返回给客户端了。

代码:

客户端:

一、pom依赖:

<dependency> <groupId>org.apache.oltu.oauth2</groupId> <artifactId>org.apache.oltu.oauth2.client</artifactId> <version>0.31</version> </dependency> |

二、controller方法:

2.1 向服务端请求授权码code的controller方法:

@RequestMapping("/server") @Controller public class ServerController{

String clientId = null; String clientSecret = null; String accessTokenUrl = null; String userInfoUrl = null; String redirectUrl = null; String response_type = null; String code= null;

//提交申请code的请求 @RequestMapping("/requestServerCode") public String requestServerFirst(HttpServletRequestrequest, HttpServletResponseresponse, RedirectAttributesattr) throws OAuthProblemException{ clientId = "clientId"; clientSecret = "clientSecret"; accessTokenUrl = "responseCode"; redirectUrl = "http://localhost:8081/oauthclient01/server/callbackCode"; response_type = "code";

OAuthClient oAuthClient =new OAuthClient(new URLConnectionClient()); String requestUrl = null; try { //构建oauthd的请求。设置请求服务地址(accessTokenUrl)、clientId、response_type、redirectUrl OAuthClientRequest accessTokenRequest = OAuthClientRequest .authorizationLocation(accessTokenUrl) .setResponseType(response_type) .setClientId(clientId) .setRedirectURI(redirectUrl) .buildQueryMessage(); requestUrl = accessTokenRequest.getLocationUri(); System.out.println(requestUrl); } catch (OAuthSystemExceptione) { e.printStackTrace(); } return "redirect:http://localhost:8082/oauthserver/"+requestUrl ; } |

此段代码对应开发步骤1.其中accessTokenUrl是服务端返回code的controller方法映射地址。redirectUrl是告诉服务端,code要传回客户端的一个controller方法,该方法的映射地址就是redirectUrl。

2.2 向服务端请求资源访问令牌access token的controller方法:

//接受客户端返回的code,提交申请access token的请求 @RequestMapping("/callbackCode") public Object toLogin(HttpServletRequestrequest)throws OAuthProblemException{ System.out.println("-----------客户端/callbackCode--------------------------------------------------------------------------------"); clientId = "clientId"; clientSecret = "clientSecret"; accessTokenUrl="http://localhost:8082/oauthserver/responseAccessToken"; userInfoUrl = "userInfoUrl"; redirectUrl = "http://localhost:8081/oauthclient01/server/accessToken"; HttpServletRequest httpRequest = (HttpServletRequest)request; code = httpRequest.getParameter("code"); System.out.println(code); OAuthClient oAuthClient =new OAuthClient(new URLConnectionClient()); try { OAuthClientRequest accessTokenRequest = OAuthClientRequest .tokenLocation(accessTokenUrl) .setGrantType(GrantType.AUTHORIZATION_CODE) .setClientId(clientId) .setClientSecret(clientSecret) .setCode(code) .setRedirectURI(redirectUrl) .buildQueryMessage(); //去服务端请求access token,并返回响应 OAuthAccessTokenResponse oAuthResponse =oAuthClient.accessToken(accessTokenRequest, OAuth.HttpMethod.POST); //获取服务端返回过来的access token String accessToken = oAuthResponse.getAccessToken(); //查看access token是否过期 Long expiresIn =oAuthResponse.getExpiresIn(); System.out.println("客户端/callbackCode方法的token:::"+accessToken); System.out.println("-----------客户端/callbackCode--------------------------------------------------------------------------------"); return"redirect:http://localhost:8081/oauthclient01/server/accessToken?accessToken="+accessToken; } catch (OAuthSystemExceptione) { e.printStackTrace(); } return null; } |

此方法对应开发步骤3的全部和步骤4的一半,也就是还包括接受服务端返回的access token。最后的redirect地址不是服务端的地址,只是将此token传进客户端的另一个方法,该方法就是最后的资源请求方法。

2.3 利用服务端给的token去请求服务端的资源的controller方法。这里说的资源就是服务端数据库中的user表的uname值的拼接字段。

//接受服务端传回来的access token,由此token去请求服务端的资源(用户信息等) @RequestMapping("/accessToken") public ModelAndView accessToken(StringaccessToken) { System.out.println("---------客户端/accessToken----------------------------------------------------------------------------------"); userInfoUrl = "http://localhost:8082/oauthserver/userInfo"; System.out.println("accessToken"); OAuthClient oAuthClient =new OAuthClient(new URLConnectionClient());

try {

OAuthClientRequest userInfoRequest =new OAuthBearerClientRequest(userInfoUrl) .setAccessToken(accessToken).buildQueryMessage(); OAuthResourceResponse resourceResponse =oAuthClient.resource(userInfoRequest, OAuth.HttpMethod.GET, OAuthResourceResponse.class); String username = resourceResponse.getBody(); System.out.println(username); ModelAndView modelAndView =new ModelAndView("usernamePage"); modelAndView.addObject("username",username); System.out.println("---------客户端/accessToken----------------------------------------------------------------------------------"); returnmodelAndView; } catch (OAuthSystemExceptione) { e.printStackTrace(); } catch (OAuthProblemExceptione) { e.printStackTrace(); } System.out.println("---------客户端/accessToken----------------------------------------------------------------------------------"); return null; }

|

此方法对应开发步骤5的全部和步骤6的一半,也就是还包括接受服务端返回的资源信息。获取了资源信息之后,其余的开发就和平时的springmvc一毛一样了。

以上三个方法我全部封装在同一个ServerController类中。

三 pom依赖

1. <dependency> 2. <groupId>org.apache.oltu.oauth2</groupId> 3. <artifactId>org.apache.oltu.oauth2.authzserver</artifactId> 4. <version>0.31</version> 5. </dependency> 6. <dependency> 7. <groupId>org.apache.oltu.oauth2</groupId> 8. <artifactId>org.apache.oltu.oauth2.resourceserver</artifactId> 9. <version>0.31</version> 10. </dependency> |

四 controller方法

4.1 向客户端返回授权码code的controller方法

@Controller public class AuthorizeController{

@Autowired private UserServiceuserService;

//向客户端返回授权许可码 code @RequestMapping("/responseCode") public Object toShowUser(Modelmodel, HttpServletRequestrequest){ System.out.println("----------服务端/responseCode--------------------------------------------------------------");

try { //构建OAuth授权请求 OAuthAuthzRequest oauthRequest =new OAuthAuthzRequest(request); /*oauthRequest.getClientId(); oauthRequest.getResponseType(); oauthRequest.getRedirectURI(); System.out.println(oauthRequest.getClientId()); System.out.println(oauthRequest.getResponseType()); System.out.println(oauthRequest.getRedirectURI());*/

if(oauthRequest.getClientId()!=null&&oauthRequest.getClientId()!="") { //设置授权码 String authorizationCode ="authorizationCode"; //利用oauth授权请求设置responseType,目前仅支持CODE,另外还有TOKEN String responseType =oauthRequest.getParam(OAuth.OAUTH_RESPONSE_TYPE); //进行OAuth响应构建 OAuthASResponse.OAuthAuthorizationResponseBuilderbuilder = OAuthASResponse.authorizationResponse(request, HttpServletResponse.SC_FOUND); //设置授权码 builder.setCode(authorizationCode); //得到到客户端重定向地址 String redirectURI =oauthRequest.getParam(OAuth.OAUTH_REDIRECT_URI); //构建响应 final OAuthResponseresponse =builder.location(redirectURI).buildQueryMessage(); System.out.println("服务端/responseCode内,返回的回调路径:"+response.getLocationUri()); System.out.println("----------服务端/responseCode--------------------------------------------------------------"); String responceUri =response.getLocationUri();

//根据OAuthResponse返回ResponseEntity响应 HttpHeaders headers =new HttpHeaders(); try { headers.setLocation(new URI(response.getLocationUri())); } catch (URISyntaxExceptione) { // TODO Auto-generated catch block e.printStackTrace(); } return"redirect:"+responceUri; }

} catch (OAuthSystemExceptione) { e.printStackTrace(); } catch (OAuthProblemExceptione) { e.printStackTrace(); } System.out.println("----------服务端/responseCode--------------------------------------------------------------"); return null;

} } |

此段代码对应开发步骤2

4.2 向客户端返回资源访问令牌accesstoken的controller方法

@Controller public class AccessTokenController {

//获取客户端的code码,向客户端返回access token @RequestMapping(value="/responseAccessToken",method = RequestMethod.POST) public HttpEntity token(HttpServletRequest request){ System.out.println("--------服务端/responseAccessToken-----------------------------------------------------------"); OAuthIssuer oauthIssuerImpl=null; OAuthResponse response=null; //构建OAuth请求 try { OAuthTokenRequest oauthRequest =new OAuthTokenRequest(request); String authCode =oauthRequest.getParam(OAuth.OAUTH_CODE); String clientSecret = oauthRequest.getClientSecret(); if(clientSecret!=null||clientSecret!=""){ //生成Access Token oauthIssuerImpl =new OAuthIssuerImpl(new MD5Generator()); final StringaccessToken =oauthIssuerImpl.accessToken(); System.out.println(accessToken); System.out.println("--oooo---"); //生成OAuth响应 response = OAuthASResponse .tokenResponse(HttpServletResponse.SC_OK) .setAccessToken(accessToken) .buildJSONMessage(); }

System.out.println("--------服务端/responseAccessToken-----------------------------------------------------------");

//根据OAuthResponse生成ResponseEntity return new ResponseEntity(response.getBody(), HttpStatus.valueOf(response.getResponseStatus())); } catch (OAuthSystemExceptione) { // TODO Auto-generated catch block e.printStackTrace(); } catch (OAuthProblemExceptione) { // TODO Auto-generated catch block e.printStackTrace(); } System.out.println("--------服务端/responseAccessToken-----------------------------------------------------------"); return null; } } |

此段代码对应开发步骤4的前面一半,即服务端验证code、生成token并给客户端

4.3 向客户端返回请求资源(username)的controller方法

@Controller public class UserInfoController {

@Autowired private UserServiceuserService;

@RequestMapping("/userInfo") public HttpEntity userInfo(HttpServletRequest request)throws OAuthSystemException{ System.out.println("-----------服务端/userInfo-------------------------------------------------------------");

try { //获取客户端传来的OAuth资源请求 OAuthAccessResourceRequest oauthRequest =new OAuthAccessResourceRequest(request, ParameterStyle.QUERY); //获取Access Token String accessToken =oauthRequest.getAccessToken(); System.out.println("accessToken"); //验证Access Token /*if (accessToken==null||accessToken=="") { // 如果不存在/过期了,返回未验证错误,需重新验证 OAuthResponse oauthResponse = OAuthRSResponse .errorResponse(HttpServletResponse.SC_UNAUTHORIZED) .setError(OAuthError.ResourceResponse.INVALID_TOKEN) .buildHeaderMessage();

HttpHeaders headers = new HttpHeaders(); headers.add(OAuth.HeaderType.WWW_AUTHENTICATE, oauthResponse.getHeader(OAuth.HeaderType.WWW_AUTHENTICATE)); return new ResponseEntity(headers, HttpStatus.UNAUTHORIZED); } */ //返回用户名 User user=userService.selectByPrimaryKey(1); String username = accessToken+"---"+Math.random()+"----"+user.getUname(); System.out.println(username); System.out.println("服务端/userInfo::::::ppp"); System.out.println("-----------服务端/userInfo----------------------------------------------------------"); return new ResponseEntity(username, HttpStatus.OK); } catch (OAuthProblemExceptione) { // TODO Auto-generated catch block e.printStackTrace();

//检查是否设置了错误码 String errorCode =e.getError(); if (OAuthUtils.isEmpty(errorCode)) { OAuthResponse oauthResponse = OAuthRSResponse .errorResponse(HttpServletResponse.SC_UNAUTHORIZED) .buildHeaderMessage();

HttpHeaders headers =new HttpHeaders(); headers.add(OAuth.HeaderType.WWW_AUTHENTICATE, oauthResponse.getHeader(OAuth.HeaderType.WWW_AUTHENTICATE)); return new ResponseEntity(headers, HttpStatus.UNAUTHORIZED); }

OAuthResponse oauthResponse = OAuthRSResponse .errorResponse(HttpServletResponse.SC_UNAUTHORIZED) .setError(e.getError()) .setErrorDescription(e.getDescription()) .setErrorUri(e.getUri()) .buildHeaderMessage();

HttpHeaders headers =new HttpHeaders(); headers.add(OAuth.HeaderType.WWW_AUTHENTICATE, oauthResponse.getHeader(OAuth.HeaderType.WWW_AUTHENTICATE)); System.out.println("-----------服务端/userInfo------------------------------------------------------------------------------"); return new ResponseEntity(HttpStatus.BAD_REQUEST); } } } |

此代码对应开发步骤6的前一半。即服务端验证access token、并将资源信息给客户端

至此,整个Java集成oauth就完成了。

另外:需要验证的客户端信息,如clientId、clientSecret都是自行指定,与自己的项目相关,同时客户端信息的验证方法也是依情况而定,没有什么具体标准,我的demo里为了方便,基本上省略了客户端信息验证,都是默认合法。但是accessTokenUrl、userInfoUrl、redirectUrl一定要与自己的项目路径相符合。response_type、GrantType有标准模板,见代码。服务端生成的access token也是有标准的,见代码,too。

其他的所有模块和代码就是普通的spring-springmvc-mybatis了。

项目运行:

项目下载地址:点击打开链接

下载项目压缩包,解压,里面两个maven项目:oauthserver和oauthclient01,分别对应oauth服务端和客户端。

服务端对应的数据库sql文件在源码压缩包里可以看到。

两个项目分别用8082端口(服务端端口)和8081端口(客户端端口)部署并启动。

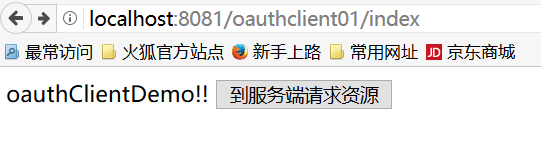

输入客户端地址:http://localhost:8081/oauthclient01/index,显示如下:

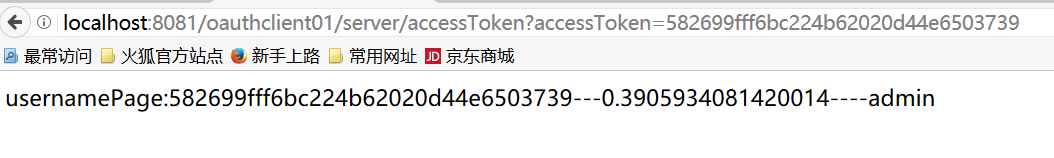

点击到服务端请求资源,就可以得到如下结果:

即获取到了服务端的资源。

Spring Boot

有了Spring Boot这样的神器,可以很简单的使用强大的Spring框架。你需要关心的事儿只是创建应用,不必再配置了,“Just run!”,这可是Josh Long每次演讲必说的,他的另一句必须说的就是“make jar not war”,这意味着,不用太关心是Tomcat还是Jetty或者Undertow了。专心解决逻辑问题,这当然是个好事儿,部署简单了很多。

创建Spring Boot应用

有很多方法去创建Spring Boot项目,官方也推荐用:

start.spring.io可以方便选择你要用的组件,命令行工具当然也可以。目前Spring Boot已经到了1.53,我是懒得去更新依赖,继续用1.52版本。虽然阿里也有了中央库的国内版本不知道是否稳定。如果你感兴趣,可以自己尝试下。你可以选Maven或者Gradle成为你项目的构建工具,Gradle优雅一些,使用了Groovy语言进行描述。

打开start.spring.io,创建的项目只需要一个Dependency,也就是Web,然后下载项目,用IntellJ IDEA打开。我的Java版本是1.8。

这里看下整个项目的pom.xml文件中的依赖部分:

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

</dependencies>所有Spring Boot相关的依赖都是以starter形式出现,这样你无需关心版本和相关的依赖,所以这样大大简化了开发过程。

当你在pom文件中集成了spring-boot-maven-plugin插件后你可以使用Maven相关的命令来run你的应用。例如mvn spring-boot:run,这样会启动一个嵌入式的Tomcat,并运行在8080端口,直接访问你当然会获得一个Whitelabel Error Page,这说明Tomcat已经启动了。

创建一个Web 应用

这还是一篇关于Web安全的文章,但是也得先有个简单的HTTP请求响应。我们先弄一个可以返回JSON的Controller。修改程序的入口文件:

@SpringBootApplication

@RestController

@EnableAutoConfiguration

public class DemoApplication {

// main函数,Spring Boot程序入口

public static void main(String[] args) {

SpringApplication.run(DemoApplication.class, args);

}

// 根目录映射 Get访问方式 直接返回一个字符串

@RequestMapping("/")

Map<String, String> hello() {

// 返回map会变成JSON key value方式

Map<String,String> map=new HashMap<String,String>();

map.put("content", "hello freewolf~");

return map;

}

}这里我尽量的写清楚,让不了解Spring Security的人通过这个例子可以了解这个东西,很多人都觉得它很复杂,而投向了Apache Shiro,其实这个并不难懂。知道主要的处理流程,和这个流程中哪些类都起了哪些作用就好了。

Spring Boot对于开发人员最大的好处在于可以对Spring应用进行自动配置。Spring Boot会根据应用中声明的第三方依赖来自动配置Spring框架,而不需要进行显式的声明。Spring Boot推荐采用基于Java注解的配置方式,而不是传统的XML。只需要在主配置 Java 类上添加@EnableAutoConfiguration注解就可以启用自动配置。Spring Boot的自动配置功能是没有侵入性的,只是作为一种基本的默认实现。

这个入口类我们添加@RestController和@EnableAutoConfiguration两个注解。@RestController注解相当于@ResponseBody和@Controller合在一起的作用。

run整个项目。访问http://localhost:8080/就能看到这个JSON的输出。使用Chrome浏览器可以装JSON Formatter这个插件,显示更PL一些。

{

"content": "hello freewolf~"

}为了显示统一的JSON返回,这里建立一个JSONResult类进行,简单的处理。首先修改pom.xml,加入org.json相关依赖。

<dependency>

<groupId>org.json</groupId>

<artifactId>json</artifactId>

</dependency>然后在我们的代码中加入一个新的类,里面只有一个结果集处理方法,因为只是个Demo,所有这里都放在一个文件中。这个类只是让返回的JSON结果变为三部分:

status - 返回状态码 0 代表正常返回,其他都是错误

message - 一般显示错误信息

result - 结果集

class JSONResult{

public static String fillResultString(Integer status, String message, Object result){

JSONObject jsonObject = new JSONObject(){{

put("status", status);

put("message", message);

put("result", result);

}};

return jsonObject.toString();

}

}然后我们引入一个新的@RestController并返回一些简单的结果,后面我们将对这些内容进行访问控制,这里用到了上面的结果集处理类。这里多放两个方法,后面我们来测试权限和角色的验证用。

@RestController

class UserController {

// 路由映射到/users

@RequestMapping(value = "/users", produces="application/json;charset=UTF-8")

public String usersList() {

ArrayList<String> users = new ArrayList<String>(){{

add("freewolf");

add("tom");

add("jerry");

}};

return JSONResult.fillResultString(0, "", users);

}

@RequestMapping(value = "/hello", produces="application/json;charset=UTF-8")

public String hello() {

ArrayList<String> users = new ArrayList<String>(){{ add("hello"); }};

return JSONResult.fillResultString(0, "", users);

}

@RequestMapping(value = "/world", produces="application/json;charset=UTF-8")

public String world() {

ArrayList<String> users = new ArrayList<String>(){{ add("world"); }};

return JSONResult.fillResultString(0, "", users);

}

}重新run这个文件,访问http://localhost:8080/users就看到了下面的结果:

{

"result": [

"freewolf",

"tom",

"jerry"

],

"message": "",

"status": 0

}如果你细心,你会发现这里的JSON返回时,Chrome的格式化插件好像并没有识别?这是为什么呢?我们借助curl分别看一下我们写的两个方法的Header信息.

curl -I http://127.0.0.1:8080/

curl -I http://127.0.0.1:8080/users可以看到第一个方法hello,由于返回值是Map<String, String>,Spring已经有相关的机制自动处理成JSON:

Content-Type: application/json;charset=UTF-8第二个方法usersList由于返回时String,由于是@RestControler已经含有了@ResponseBody也就是直接返回内容,并不模板。所以就是:

Content-Type: text/plain;charset=UTF-8那怎么才能让它变成JSON呢,其实也很简单只需要补充一下相关注解:

@RequestMapping(value = "/users", produces="application/json;charset=UTF-8")这样就好了。

使用JWT保护你的Spring Boot应用

终于我们开始介绍正题,这里我们会对/users进行访问控制,先通过申请一个JWT(JSON Web Token读jot),然后通过这个访问/users,才能拿到数据。

关于JWT,出门奔向以下内容,这些不在本文讨论范围内:

JWT很大程度上还是个新技术,通过使用HMAC(Hash-based Message Authentication Code)计算信息摘要,也可以用RSA公私钥中的私钥进行签名。这个根据业务场景进行选择。

添加Spring Security

根据上文我们说过我们要对/users进行访问控制,让用户在/login进行登录并获得Token。这里我们需要将spring-boot-starter-security加入pom.xml。加入后,我们的Spring Boot项目将需要提供身份验证,相关的pom.xml如下:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.7.0</version>

</dependency>至此我们之前所有的路由都需要身份验证。我们将引入一个安全设置类WebSecurityConfig,这个类需要从WebSecurityConfigurerAdapter类继承。

@Configuration

@EnableWebSecurity

class WebSecurityConfig extends WebSecurityConfigurerAdapter {

// 设置 HTTP 验证规则

@Override

protected void configure(HttpSecurity http) throws Exception {

// 关闭csrf验证

http.csrf().disable()

// 对请求进行认证

.authorizeRequests()

// 所有 / 的所有请求 都放行

.antMatchers("/").permitAll()

// 所有 /login 的POST请求 都放行

.antMatchers(HttpMethod.POST, "/login").permitAll()

// 权限检查

.antMatchers("/hello").hasAuthority("AUTH_WRITE")

// 角色检查

.antMatchers("/world").hasRole("ADMIN")

// 所有请求需要身份认证

.anyRequest().authenticated()

.and()

// 添加一个过滤器 所有访问 /login 的请求交给 JWTLoginFilter 来处理 这个类处理所有的JWT相关内容

.addFilterBefore(new JWTLoginFilter("/login", authenticationManager()),

UsernamePasswordAuthenticationFilter.class)

// 添加一个过滤器验证其他请求的Token是否合法

.addFilterBefore(new JWTAuthenticationFilter(),

UsernamePasswordAuthenticationFilter.class);

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

// 使用自定义身份验证组件

auth.authenticationProvider(new CustomAuthenticationProvider());

}

}先放两个基本类,一个负责存储用户名密码,另一个是一个权限类型,负责存储权限和角色。

class AccountCredentials {

private String username;

private String password;

public String getUsername() {

return username;

}

public void setUsername(String username) {

this.username = username;

}

public String getPassword() {

return password;

}

public void setPassword(String password) {

this.password = password;

}

}

class GrantedAuthorityImpl implements GrantedAuthority{

private String authority;

public GrantedAuthorityImpl(String authority) {

this.authority = authority;

}

public void setAuthority(String authority) {

this.authority = authority;

}

@Override

public String getAuthority() {

return this.authority;

}

}在上面的安全设置类中,我们设置所有人都能访问/和POST方式访问/login,其他的任何路由都需要进行认证。然后将所有访问/login的请求,都交给JWTLoginFilter过滤器来处理。稍后我们会创建这个过滤器和其他这里需要的JWTAuthenticationFilter和CustomAuthenticationProvider两个类。

先建立一个JWT生成,和验签的类(这里采用密码形式编码,RSA非对称签名在高并发应用下对CPU的开销很大,值得商榷)

class TokenAuthenticationService {

static final long EXPIRATIONTIME = 432_000_000; // 5天

static final String SECRET = "P@ssw02d"; // JWT密码

static final String TOKEN_PREFIX = "Bearer"; // Token前缀

static final String HEADER_STRING = "Authorization";// 存放Token的Header Key

// JWT生成方法

static void addAuthentication(HttpServletResponse response, String username) {

// 生成JWT

String JWT = Jwts.builder()

// 保存权限(角色)

.claim("authorities", "ROLE_ADMIN,AUTH_WRITE")

// 用户名写入标题

.setSubject(username)

// 有效期设置

.setExpiration(new Date(System.currentTimeMillis() + EXPIRATIONTIME))

// 签名设置

.signWith(SignatureAlgorithm.HS512, SECRET)

.compact();

// 将 JWT 写入 body

try {

response.setContentType("application/json");

response.setStatus(HttpServletResponse.SC_OK);

response.getOutputStream().println(JSONResult.fillResultString(0, "", JWT));

} catch (IOException e) {

e.printStackTrace();

}

}

// JWT验证方法

static Authentication getAuthentication(HttpServletRequest request) {

// 从Header中拿到token

String token = request.getHeader(HEADER_STRING);

if (token != null) {

// 解析 Token

Claims claims = Jwts.parser()

// 验签

.setSigningKey(SECRET)

// 去掉 Bearer

.parseClaimsJws(token.replace(TOKEN_PREFIX, ""))

.getBody();

// 拿用户名

String user = claims.getSubject();

// 得到 权限(角色)

List<GrantedAuthority> authorities = AuthorityUtils.commaSeparatedStringToAuthorityList((String) claims.get("authorities"));

// 返回验证令牌

return user != null ?

new UsernamePasswordAuthenticationToken(user, null, authorities) :

null;

}

return null;

}

}这个类就两个static方法,一个负责生成JWT,一个负责认证JWT最后生成验证令牌。注释已经写得很清楚了,这里不多说了。

下面来看自定义验证组件,这里简单写了,这个类就是提供密码验证功能,在实际使用时换成自己相应的验证逻辑,从数据库中取出、比对、赋予用户相应权限。

// 自定义身份认证验证组件

class CustomAuthenticationProvider implements AuthenticationProvider {

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

// 获取认证的用户名 & 密码

String name = authentication.getName();

String password = authentication.getCredentials().toString();

// 认证逻辑

if (name.equals("admin") && password.equals("123456")) {

// 这里设置权限和角色

ArrayList<GrantedAuthority> authorities = new ArrayList<>();

authorities.add( new GrantedAuthorityImpl("ROLE_ADMIN") );

authorities.add( new GrantedAuthorityImpl("AUTH_WRITE") );

// 生成令牌

Authentication auth = new UsernamePasswordAuthenticationToken(name, password, authorities);

return auth;

}else {

throw new BadCredentialsException("密码错误~");

}

}

// 是否可以提供输入类型的认证服务

@Override

public boolean supports(Class<?> authentication) {

return authentication.equals(UsernamePasswordAuthenticationToken.class);

}

}下面实现JWTLoginFilter 这个Filter比较简单,除了构造函数需要重写三个方法。

attemptAuthentication - 登录时需要验证时候调用

successfulAuthentication - 验证成功后调用

unsuccessfulAuthentication - 验证失败后调用,这里直接灌入500错误返回,由于同一JSON返回,HTTP就都返回200了

class JWTLoginFilter extends AbstractAuthenticationProcessingFilter {

public JWTLoginFilter(String url, AuthenticationManager authManager) {

super(new AntPathRequestMatcher(url));

setAuthenticationManager(authManager);

}

@Override

public Authentication attemptAuthentication(

HttpServletRequest req, HttpServletResponse res)

throws AuthenticationException, IOException, ServletException {

// JSON反序列化成 AccountCredentials

AccountCredentials creds = new ObjectMapper().readValue(req.getInputStream(), AccountCredentials.class);

// 返回一个验证令牌

return getAuthenticationManager().authenticate(

new UsernamePasswordAuthenticationToken(

creds.getUsername(),

creds.getPassword()

)

);

}

@Override

protected void successfulAuthentication(

HttpServletRequest req,

HttpServletResponse res, FilterChain chain,

Authentication auth) throws IOException, ServletException {

TokenAuthenticationService.addAuthentication(res, auth.getName());

}

@Override

protected void unsuccessfulAuthentication(HttpServletRequest request, HttpServletResponse response, AuthenticationException failed) throws IOException, ServletException {

response.setContentType("application/json");

response.setStatus(HttpServletResponse.SC_OK);

response.getOutputStream().println(JSONResult.fillResultString(500, "Internal Server Error!!!", JSONObject.NULL));

}

}再完成最后一个类JWTAuthenticationFilter,这也是个拦截器,它拦截所有需要JWT的请求,然后调用TokenAuthenticationService类的静态方法去做JWT验证。

class JWTAuthenticationFilter extends GenericFilterBean {

@Override

public void doFilter(ServletRequest request,

ServletResponse response,

FilterChain filterChain)

throws IOException, ServletException {

Authentication authentication = TokenAuthenticationService

.getAuthentication((HttpServletRequest)request);

SecurityContextHolder.getContext()

.setAuthentication(authentication);

filterChain.doFilter(request,response);

}

}现在代码就写完了,整个Spring Security结合JWT基本就差不多了,下面我们来测试下,并说下整体流程。

开始测试,先运行整个项目,这里介绍下过程:

先程序启动 - main函数

注册验证组件 -

WebSecurityConfig类configure(AuthenticationManagerBuilder auth)方法,这里我们注册了自定义验证组件设置验证规则 -

WebSecurityConfig类configure(HttpSecurity http)方法,这里设置了各种路由访问规则初始化过滤组件 -

JWTLoginFilter和JWTAuthenticationFilter类会初始化

首先测试获取Token,这里使用CURL命令行工具来测试。

curl -H "Content-Type: application/json" -X POST -d '{"username":"admin","password":"123456"}'http://127.0.0.1:8080/login结果:

{

"result": "eyJhbGciOiJIUzUxMiJ9.eyJhdXRob3JpdGllcyI6IlJPTEVfQURNSU4sQVVUSF9XUklURSIsInN1YiI6ImFkbWluIiwiZXhwIjoxNDkzNzgyMjQwfQ.HNfV1CU2CdAnBTH682C5-KOfr2P71xr9PYLaLpDVhOw8KWWSJ0lBo0BCq4LoNwsK_Y3-W3avgbJb0jW9FNYDRQ",

"message": "",

"status": 0

}这里我们得到了相关的JWT,反Base64之后,就是下面的内容,标准JWT。

{"alg":"HS512"}{"authorities":"ROLE_ADMIN,AUTH_WRITE","sub":"admin","exp":1493782240}ͽ]BS`pS6~hCVH%

ܬ)֝ଖoE5р整个过程如下:

拿到传入JSON,解析用户名密码 -

JWTLoginFilter类attemptAuthentication方法自定义身份认证验证组件,进行身份认证 -

CustomAuthenticationProvider类authenticate方法盐城成功 -

JWTLoginFilter类successfulAuthentication方法生成JWT -

TokenAuthenticationService类addAuthentication方法

再测试一个访问资源的:

curl -H "Content-Type: application/json" -H "Authorization: Bearer eyJhbGciOiJIUzUxMiJ9.eyJhdXRob3JpdGllcyI6IlJPTEVfQURNSU4sQVVUSF9XUklURSIsInN1YiI6ImFkbWluIiwiZXhwIjoxNDkzNzgyMjQwfQ.HNfV1CU2CdAnBTH682C5-KOfr2P71xr9PYLaLpDVhOw8KWWSJ0lBo0BCq4LoNwsK_Y3-W3avgbJb0jW9FNYDRQ"http://127.0.0.1:8080/users结果:

{

"result":["freewolf","tom","jerry"],

"message":"",

"status":0

}说明我们的Token生效可以正常访问。其他的结果您可以自己去测试。再回到处理流程:

接到请求进行拦截 -

JWTAuthenticationFilter中的方法验证JWT -

TokenAuthenticationService类getAuthentication方法访问Controller

这样本文的主要流程就结束了,本文主要介绍了,如何用Spring Security结合JWT保护你的Spring Boot应用。如何使用Role和Authority,这里多说一句其实在Spring Security中,对于GrantedAuthority接口实现类来说是不区分是Role还是Authority,二者区别就是如果是hasAuthority判断,就是判断整个字符串,判断hasRole时,系统自动加上ROLE_到判断的Role字符串上,也就是说hasRole("CREATE")和hasAuthority('ROLE_CREATE')是相同的。利用这些可以搭建完整的RBAC体系。本文到此,你已经会用了本文介绍的知识点。