目录

- 2020-2021-1 20181217 《网络对抗技术》Exp5 信息搜集与漏洞扫描

实践步骤

1、各种搜索技巧的应用

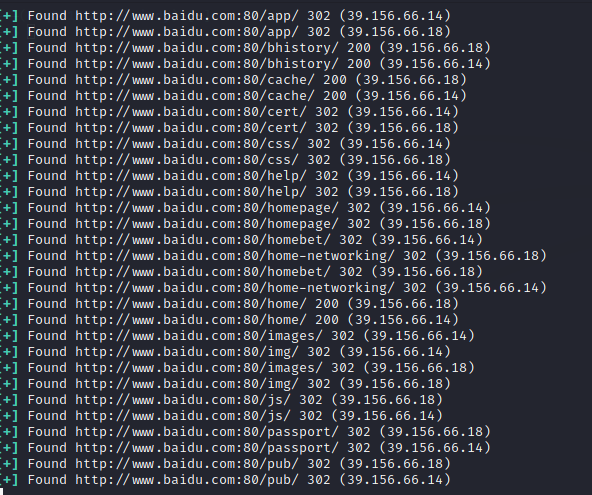

搜索网址目录结构

-

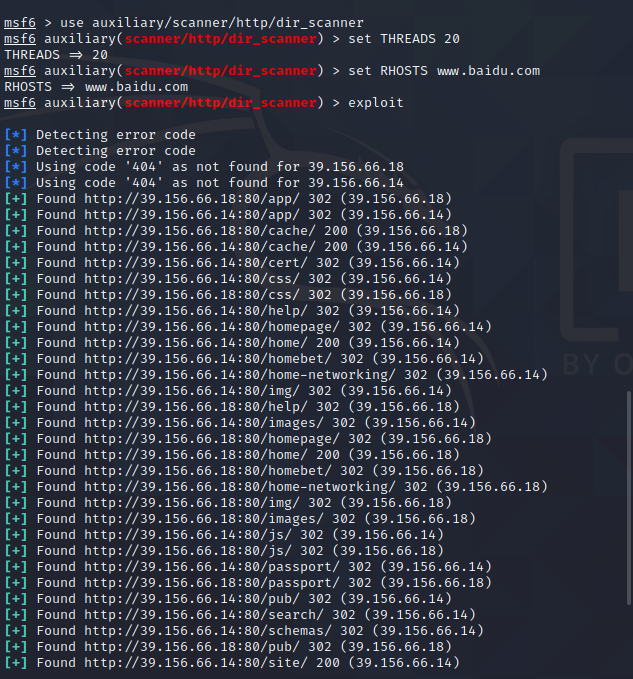

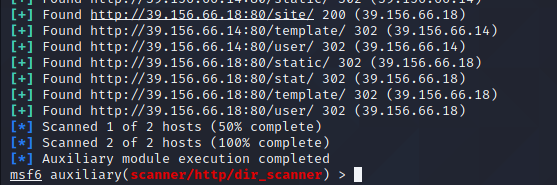

原理:暴力破解一般就是指穷举法,它的原理就是使用攻击者自己的用户名和密码字典,一个一个去枚举,尝试是否能够登录。因为理论上来说,只要字典足够庞大,枚举总是能够成功的!(本实验以dir_scanner模块为例,获取网站目录结构)

-

方法:使用kali,依次输入如下指令:可以找到如下目录!

- msfconsole

- use auxiliary/scanner/http/dir_scanner

- set THREADS 20

- set RHOSTS www.baidu.com

- exploit

搜索特定类型的文件

原理:

- filetype 能对搜索结果的文件类型进行限定,格式为“ 检索词 filetype:文件类型 ”

“-”能在检索结果中获取检索词的补集,格式为“ 检索词 -词语 ”- site 能限制检索结果的来源,格式为“ 检索词 site:限制域名 ”(不要在“:”后的域名中输入“http:”和“www.”)

- inurl 能在网址中进行搜索,格式为“ 检索词inurl:检索词 ”

“|”表示布尔逻辑中的或者(or)关系,使用格式为“ 关键词1 | 关键词2 ”- 空格表示布尔逻辑中的交集(and)关系,使用格式为“ 关键词1 关键词2 ”

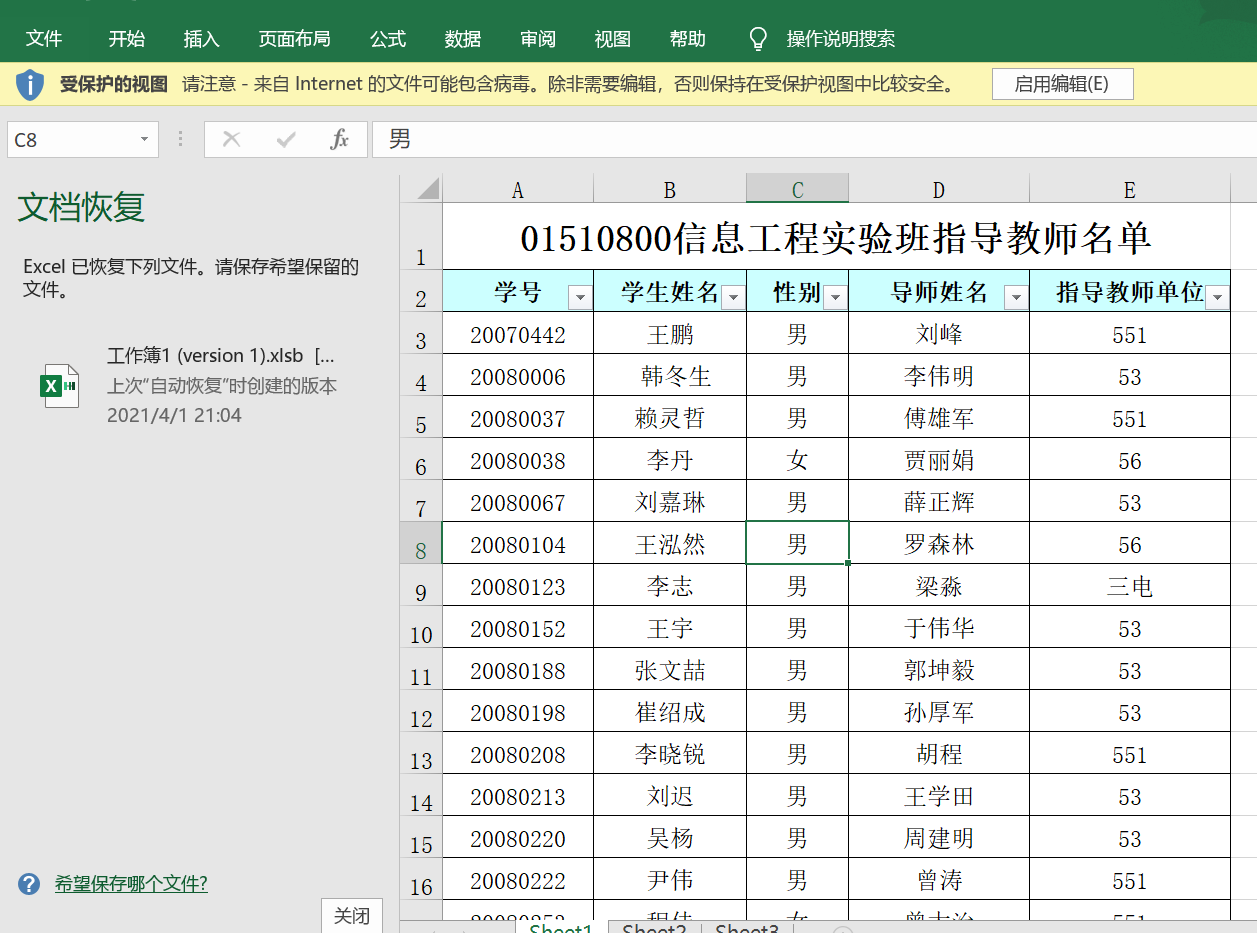

- 有些网站会链接信息收集统计等敏感文件,可以进行针对性的查找。如百度,site:edu.cn 信息 filetype:xls。搜到如下图结果:

下载以后查看表格文件

IP路由侦查

-

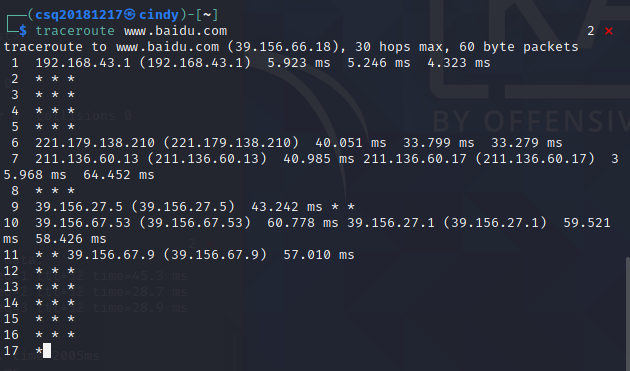

Kali使用

traceroute查看得知www.baidu.com经过30个路由器,* * *表示该次连接返回时间超时。

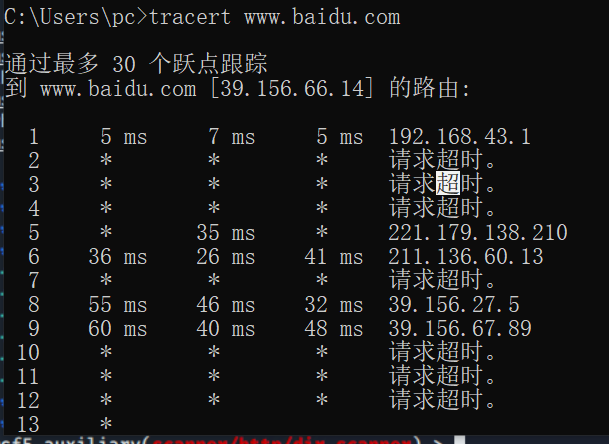

使用tracert命令进行路由侦查,cmd中输入tracert www.baidu.com

-

搜索网址目录结构

-

利用metasploit的dir_scanner辅助模块,暴力猜解,获取网站目录结构

msfconsole use auxiliary/scanner/http/dir_scanner set THREADS 20 set RHOSTS www.baidu.com exploit

2、DNS IP注册信息的查询

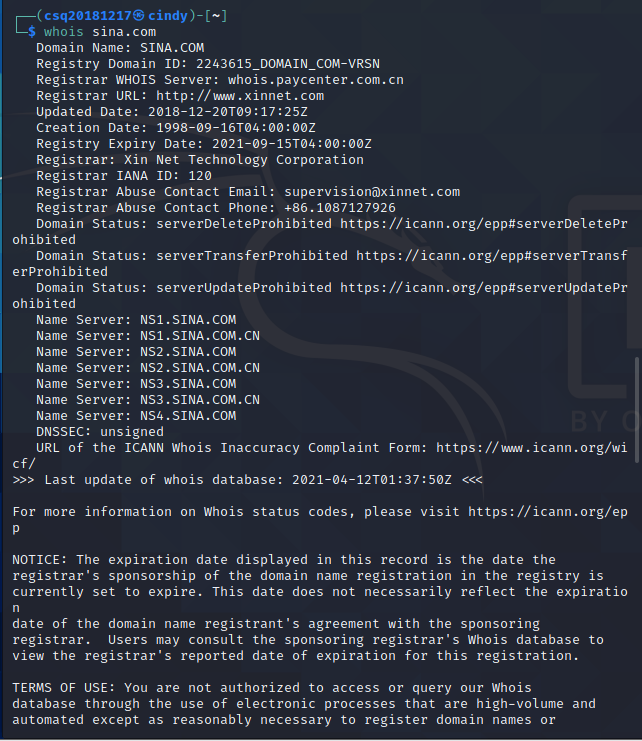

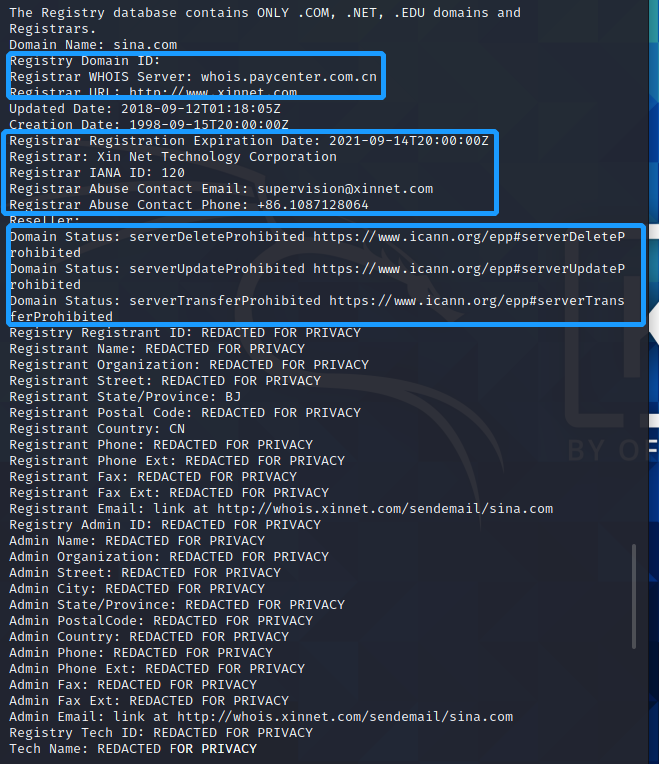

whois

- whois域名注册信息查询,输入

whois sina.com,能看到新浪的注册信息

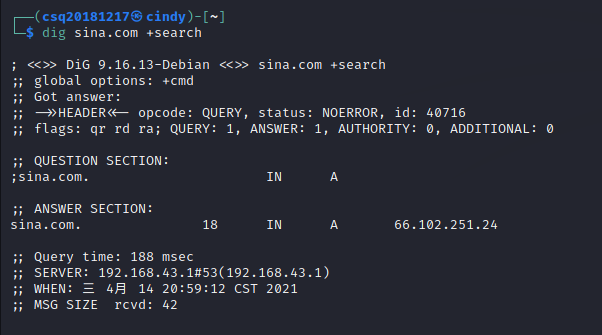

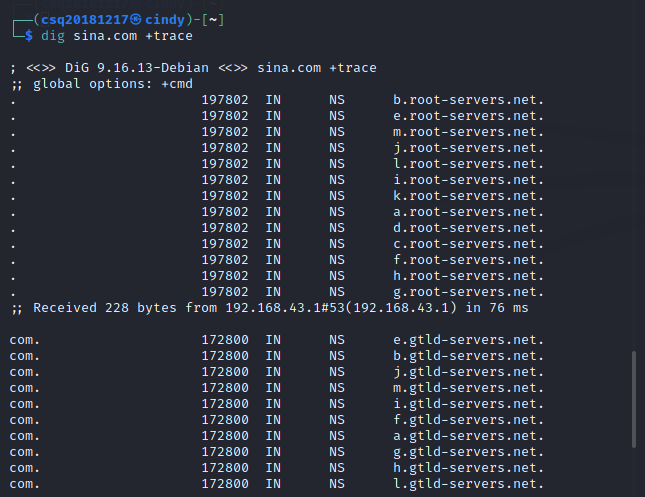

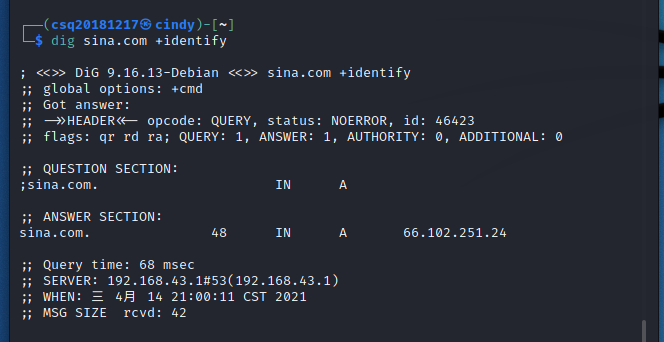

nslookup,dig域名查询

- +search :使用搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表。

- +trace :切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答。

- +identify :当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号。

- +stats :该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息。

IP Location

通过IPADRESSGUIDE可以根据IP查询对应的地理位置。

IP反域名查询

3、基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

主机发现

-

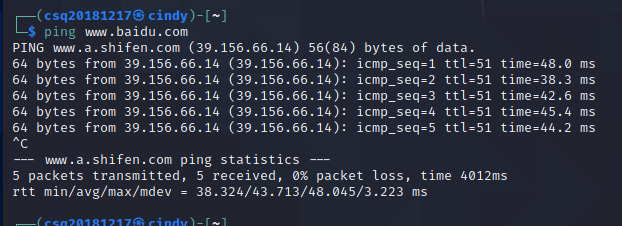

在windows中执行

ping www.baidu.com

kali中输入ping www.baidu.com

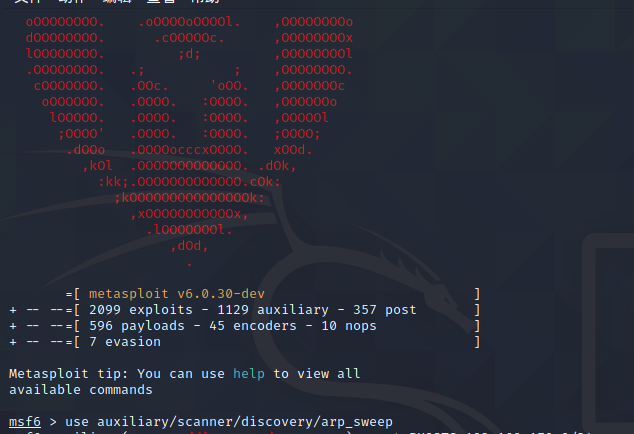

- MSF模块:

modules/auxiliary/scanner/discoveryarp_sweepipv6_multicast_ping,ipv6_neighbor, ipv6_neighbor_router_advertisementudp_probe,udp_sweep.

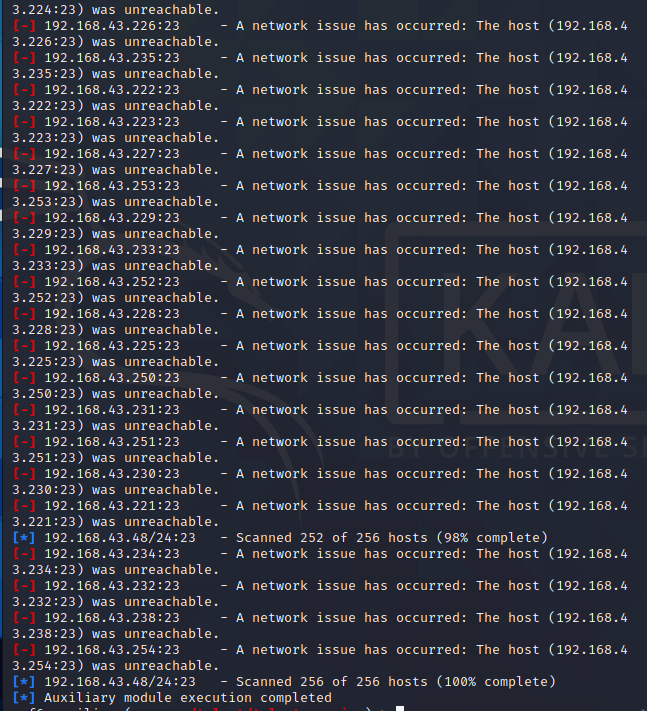

- 使用arp_sweep,其可以通过ARP请求可以枚举本地网络中的存活主机 (最好先进入root

msfconsole use auxiliary/scanner/discovery/arp_sweep //进入arp_sweep 模块 set RHOSTS 192.168.43.0/24 (看看你的kali ip是多少) set THREADS 50 //用于加快扫描速度 run //执行run进行扫描

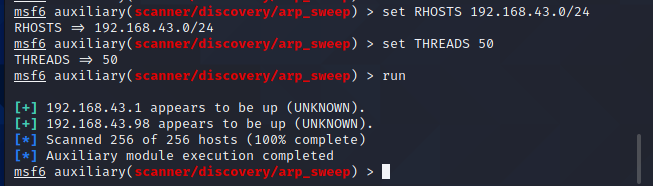

- udp_sweep

- 启动

msfconsole - 使用

use auxiliary/scanner/discovery/udp_sweep进入udp_sweep模块 - 使用

set RHOSTS 192.168.43.0/24进行hosts设置 set THREADS 50用于加快扫描速度run进行扫描

端口扫描

- 探索活跃主机,

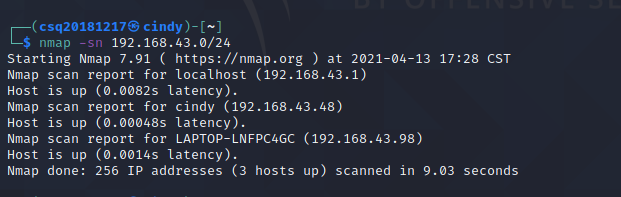

nmap -sn 192.168.43.0/24寻找该网段下的活跃主机

- 通过之前的

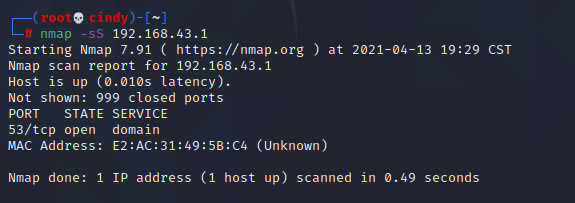

-sn探索子网内活跃的主机,发现192.168.43.1这个地址的主机是活跃的 - 使用基本的端口扫描功能对靶机进行扫描,这里使用

TCP SYN扫描。输入命令nmap -sS 192.168.43.1

nmap -PU参数是对UDP端口进行探测,与udp_sweep模块功能相同,输入命令nmap -PU 192.168.43.0/24

OS及服务版本探测

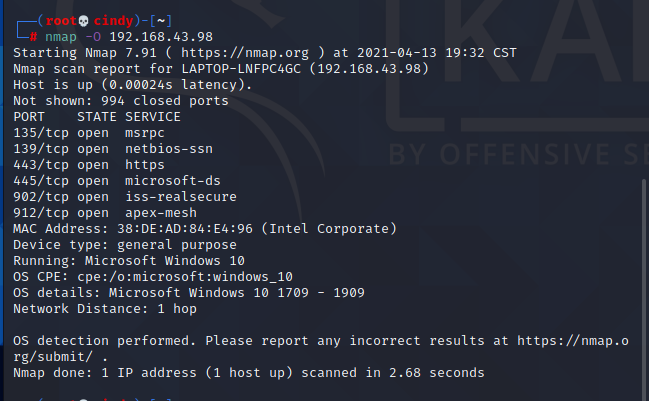

- 使用

-O选项让Nmap对目标的操作系统进行识别,在Linux下使用nmap -O 192.168.43.98获取目标机的操作系统等信息,主机操作系统是windows

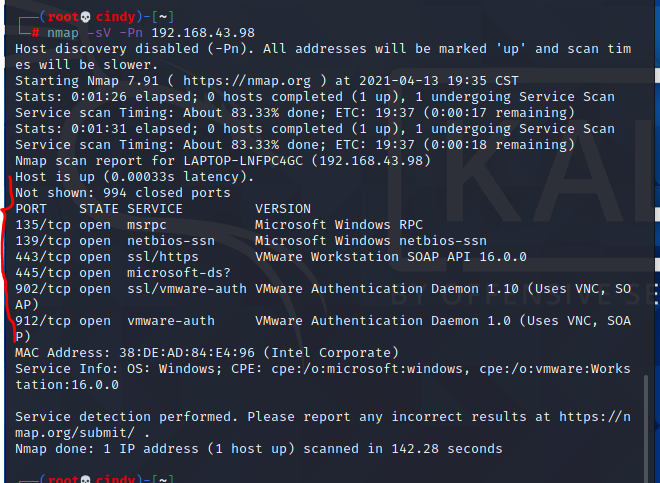

输入命令nmap -sV -Pn 192.168.43.98,其中-Pn是在扫描之前,不发送ICMP echo请求测试目标

具体服务的查点

- Telnet服务扫描,telnet命令用于登录远程主机,对远程主机进行管理

msfconsole

use auxiliary/scanner/telnet/telnet_version//进入telnet模块

set RHOSTS 192.168.43.48/24

set THREADS 50

run

- SSH服务扫描

msfconsole

use auxiliary/scanner/ssh/ssh_version //进入ssh模块

set RHOSTS 192.168.43.48/24

set THREADS 50

run

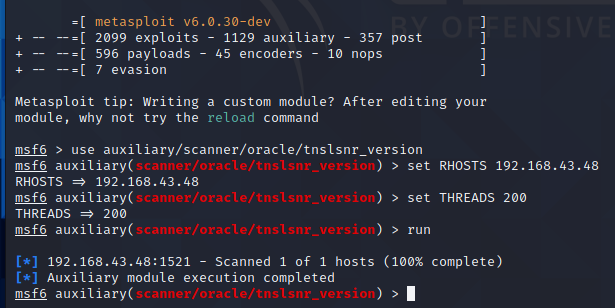

- Oracle数据库服务查点

msfconsole

use auxiliary/scanner/oracle/tnslsnr_version //进入tnslsnr模块

set RHOSTS 192.168.43.48

set THREADS 200

run

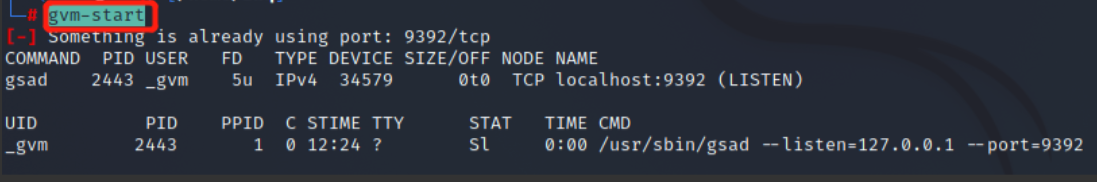

漏洞扫描

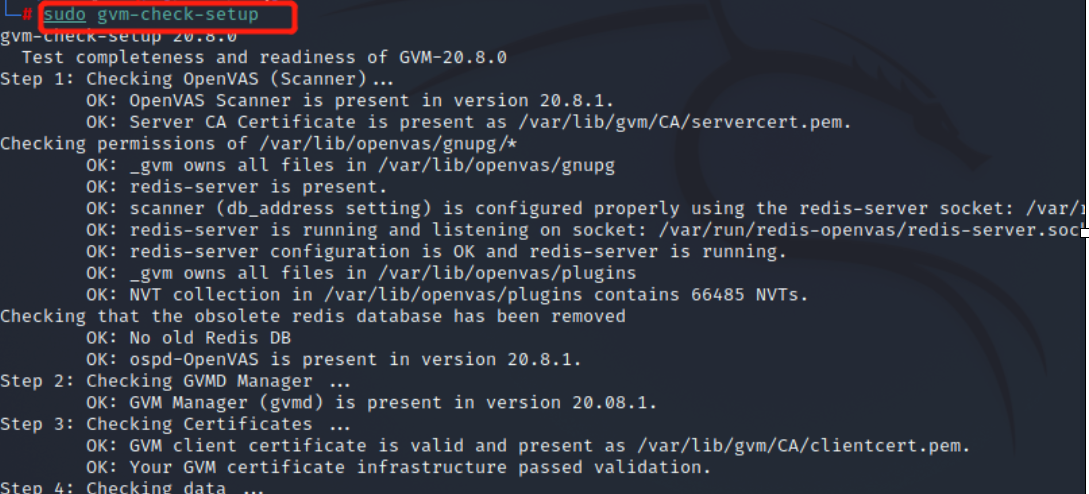

- OpenVAS安装

apt-get update

apt-get dist-upgrade

apt-get install openvasapt install gvm//这步时间非常非常非常长,找个网好的地方装,网千万别断,很容易出bug

sudo gvm-setup

安装完成之后,没有自动弹出用户名和密码。。

解决方法:sudo runuser -u _gvm -- gvmd --user=admin --new-password=admin

在更新完kali之后,出现kali不能直接复制粘贴的情况,解决办法参考:

https://jingyan.baidu.com/article/48b37f8d534c365a6564887a.html

-

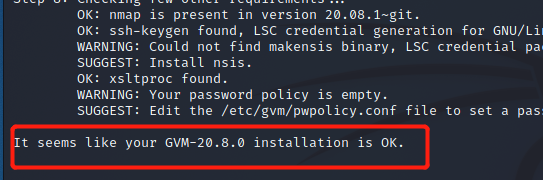

使用 gvm-check-setup 来检查是否安装完成(出现第二张图那行字,就说明安装完成!)

-

在终端输入sudo gvm-start 开启这个软件

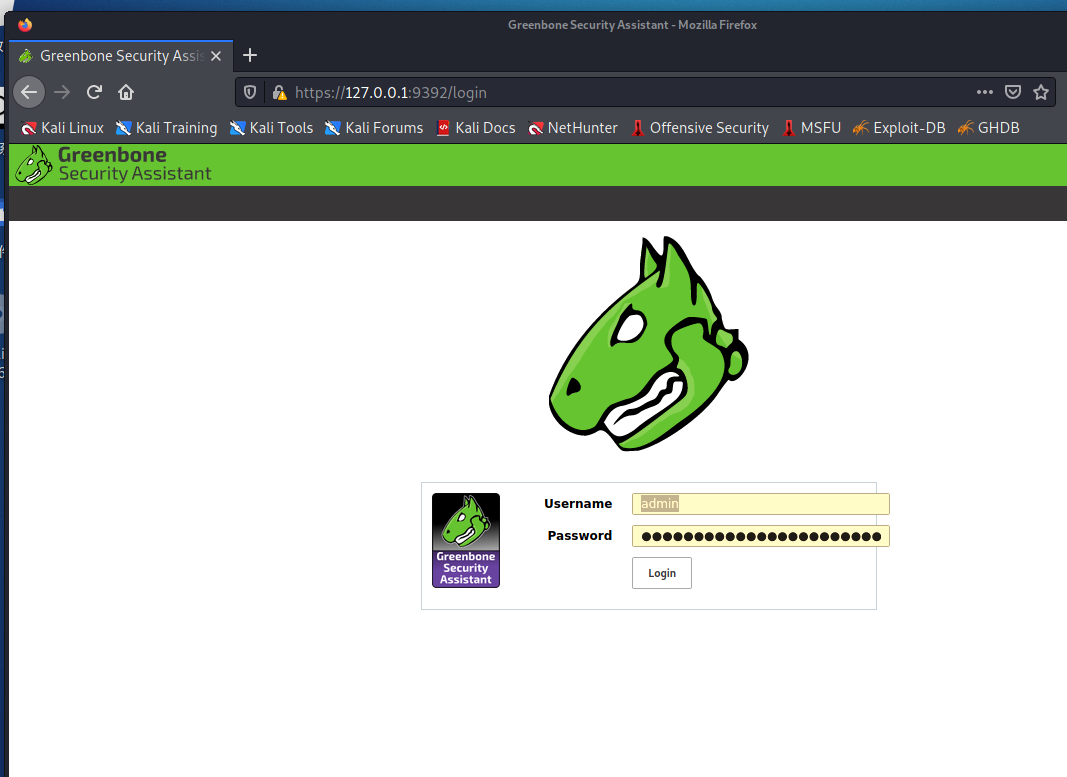

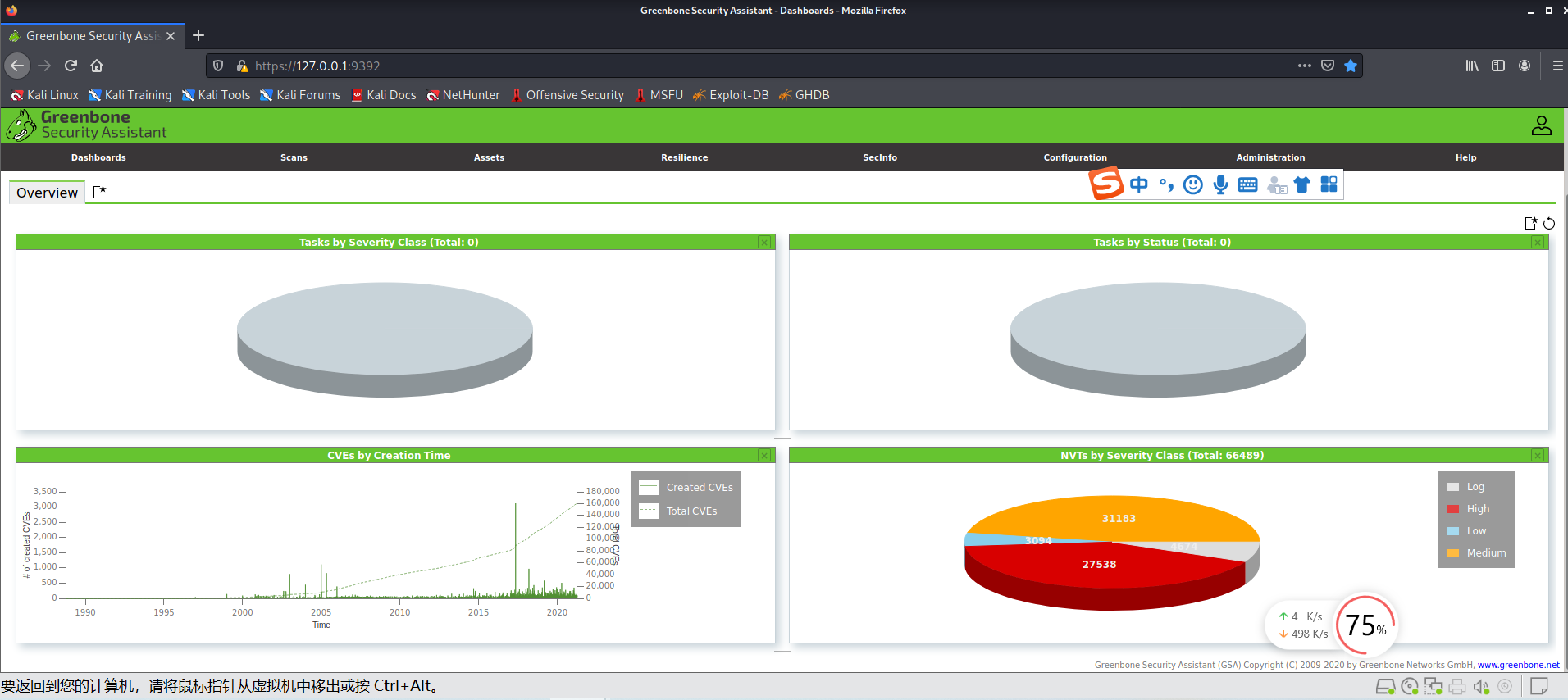

- 然后就可以通过浏览器访问: https://127.0.0.1:9392 访问了

- 我自己设置的用户名、密码均是admin.

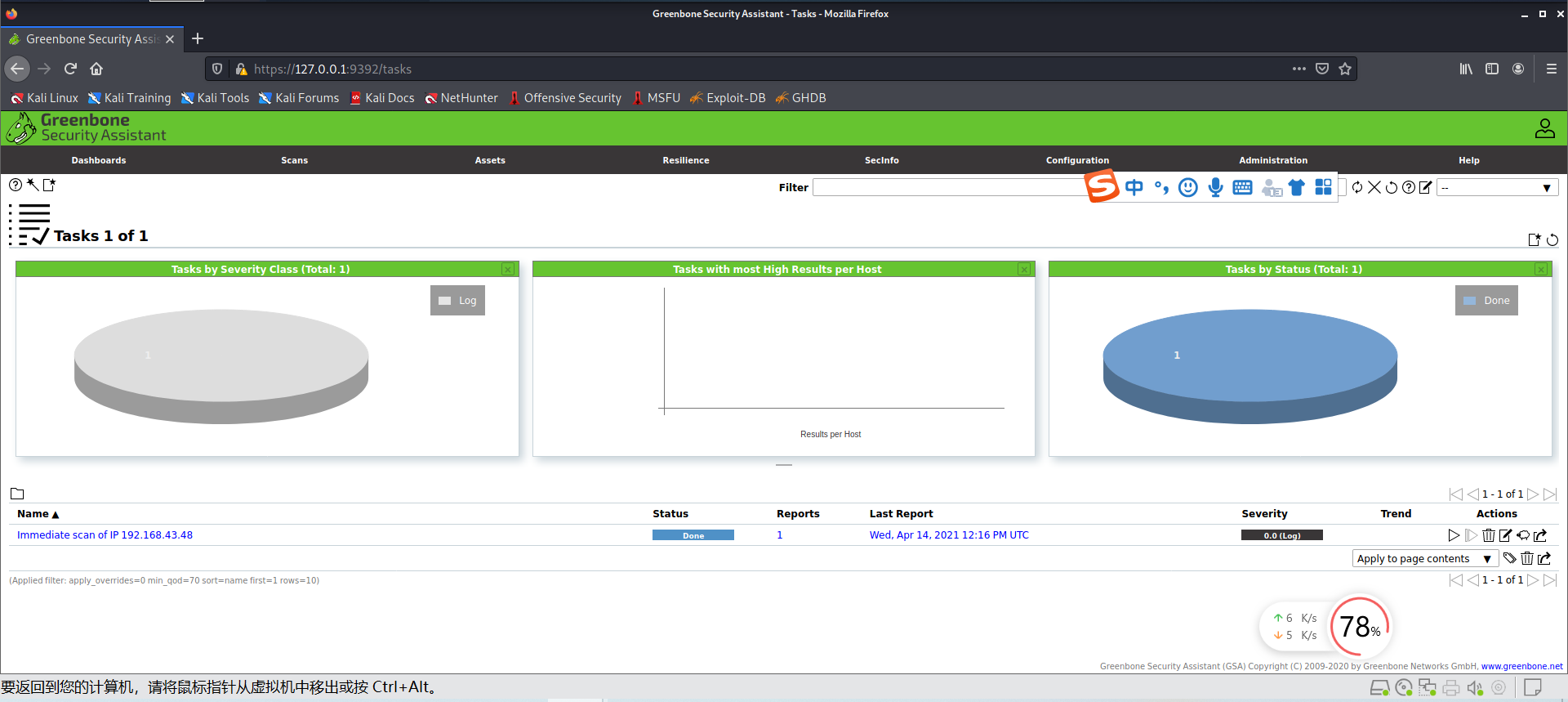

登陆之后,点击 scan->Tasks

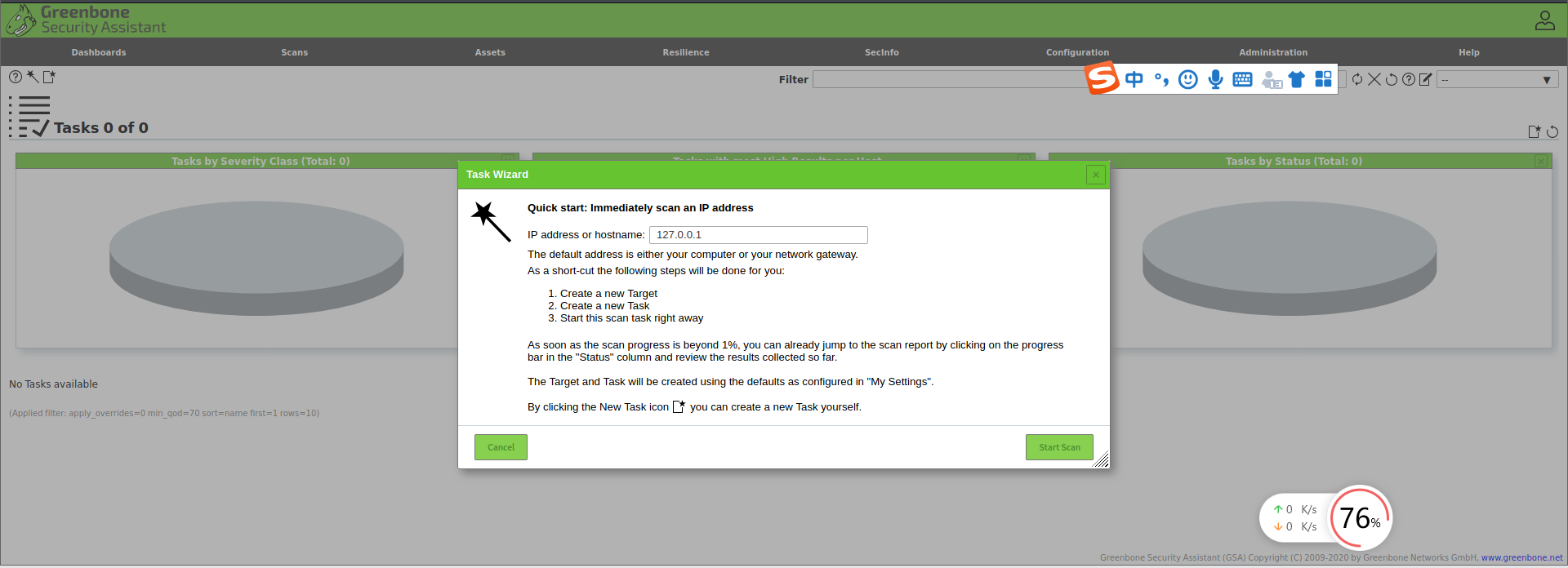

点击Task Wizard,有点难找

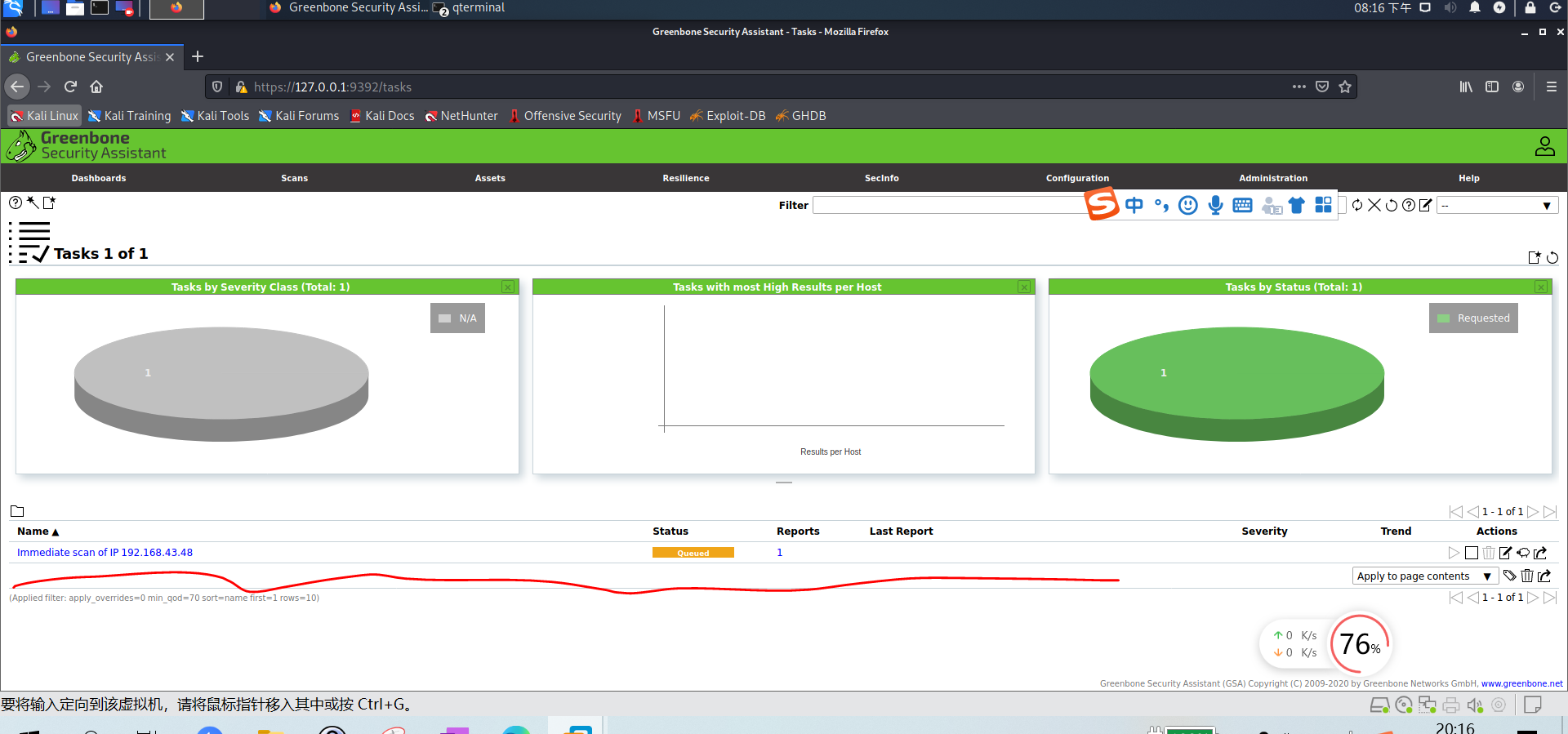

- 输入主机的IP地址,然后扫描就可以

-

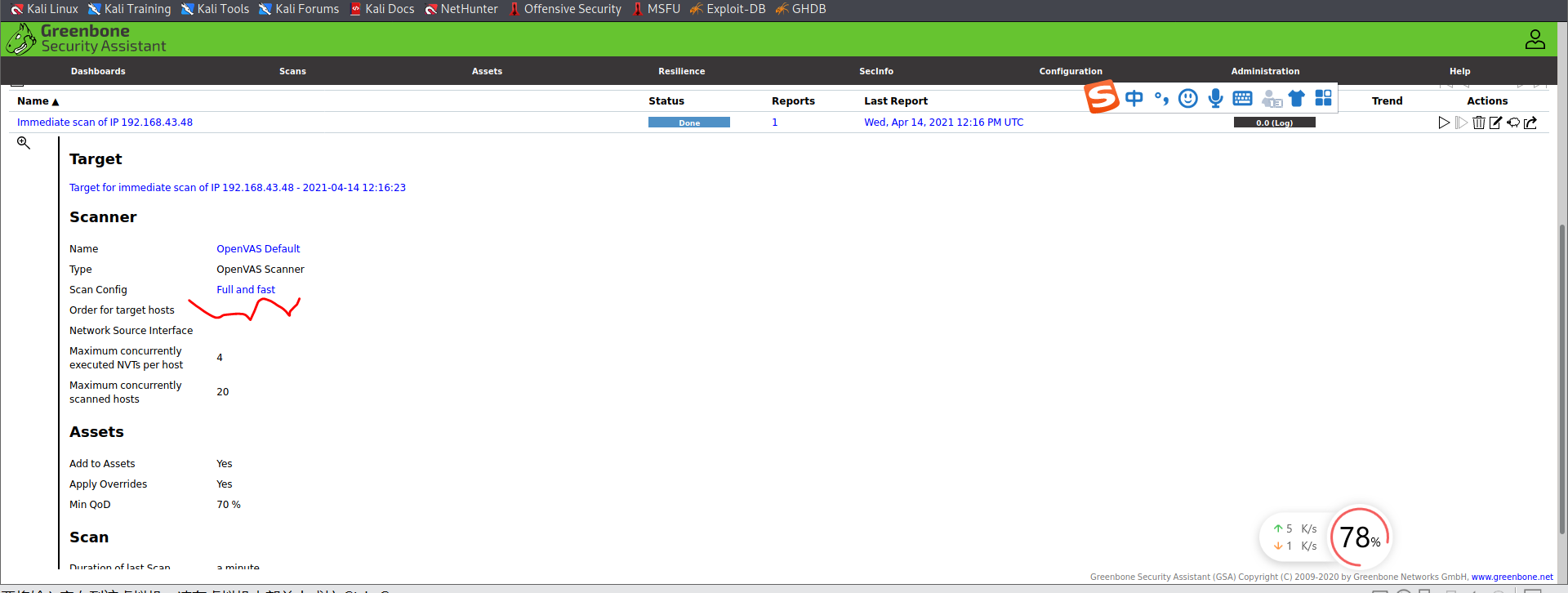

查看并分析扫描结果

-

打开该扫描结果的详细信息,并点击其中的“Full and fast”:

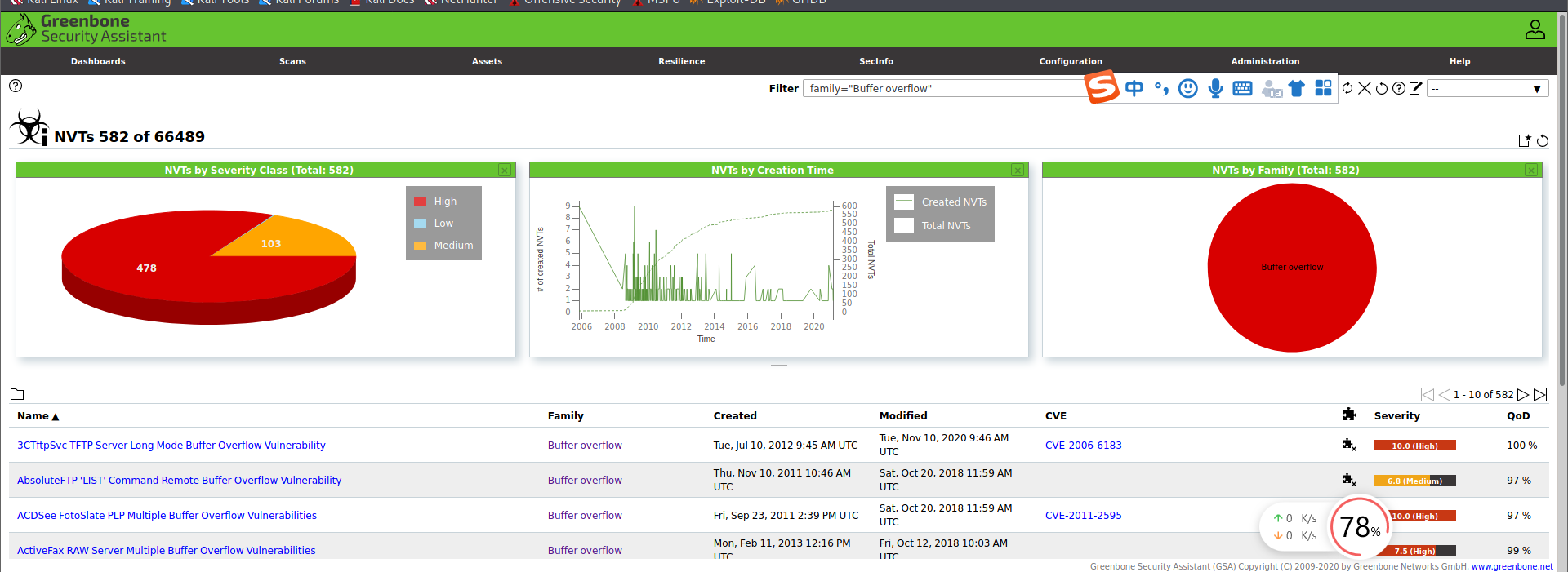

- 点击 NVT Families->任意漏洞(以Buffer overflow为例) 来查看具体漏洞信息

- 详细描述如下:

-

- Summary是该漏洞的描述,意思是该主机运行的3CTFTPSVC TFTP服务器,容易出现缓冲区溢出漏洞。

- Solution是关于该漏洞的解决方案:该漏洞至少一年内没有解决方案或修补程序。这个网站可能不会再提供解决方案了。一般解决方案是升级到一个较新的版本,禁用各自的功能,删除产品或更换产品的另一个。

实验总结

实验后回答问题

- 哪些组织负责DNS,IP的管理。

顶级的管理者是Internet Corporation for Assigned Names and Numbers (ICANN),全球根服务器均由美国政府授权的ICANN统一管理。

目前全球有5个地区性注册机构:

1)ARIN主要负责北美地区业务

2)RIPE主要负责欧洲地区业务

3)APNIC主要负责亚太地区业务

4) LACNIC主要负责拉丁美洲美洲业务

5)AfriNIC主要负责非洲地区业务。

- 什么是3R信息。

Registrant:注册人

Registrar:注册商

Registry:官方注册局

- 评价下扫描结果的准确性。

感觉openvas漏洞扫描还是很强大的,我扫描的是我的虚拟机,扫完之后也发现了许多漏洞,我以为我的虚拟机漏洞比较少,是我认识的不够。

实验体会

本次实验难度不高,但是我们学到了很多搜集信息的方法,以后可以对网站进行针对性的信息搜集。OpenVas的安装过程没有问题。但是安装之后,发现没有弹出用户名和密码,于是上网寻找相关指令解决了该问题(就是更改密码,在本文中有体现),还有就是莫名其妙出现执行sudo gvm-start时,出现无法执行默认浏览器的问题,后来不知道为什么莫名其妙自己好了。。反正我感觉确实是个玄学,,

Python函数的循环调用

Python多进程

正则表达式

Python-urllib学习记录

Android学习笔记8:使用HttpClient接口实现网络通信

Java抽象类和接口的区别(好长时间没看这种文章了)

Android笔记:bitmap转换与处理相关工具类,Bitmap与DrawAble与byte[]与InputStream之间的转换

first work

Android学习笔记7:使用SQLite方式存储数据

- 最新文章

-

DOM DEM DLG DRG

vs2012加载失败解决方案,using , web.config配置文件

无法打开物理文件 XXX.mdf",操作系统错误 5:"5(拒绝访问。)"的解决办法

SQL例题:储存过程

data interoperability tool

批量建立文件夹:用EXCEL 批量提取当前文件夹内文件名:txt

XAMARIN +VS2015 ANDROID 开发判断gps 是否打开。

XAMARIN +VS2015 ANDROID 开发禁止屏幕自动转动 Portrait,Nosensor

Xamarin +vs2015 Android 开发GPS loaction 返回 null 小结

qq协助