2017-2018-2 20155225《网络对抗技术》实验六 信息收集与漏洞扫描

外围信息收集

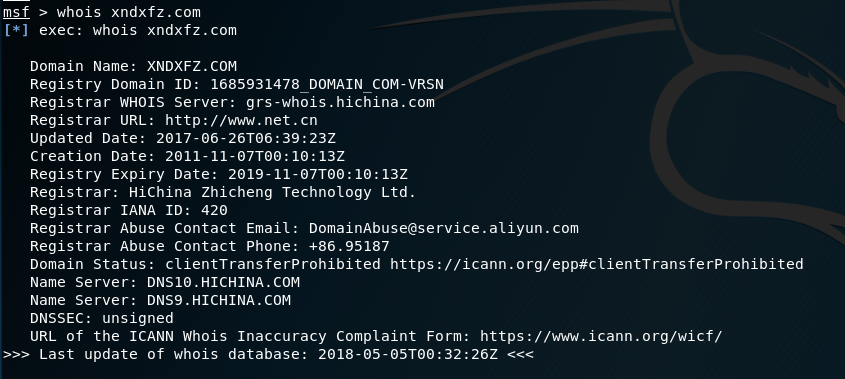

1、whois域名注册信息查询

查询我高中母校(西南大学附中)的官网域名www.xndxfz.com,结果如下图:

可以看到有域名ID、注册的WHOIS服务器、注册网址、更新时间、创建时间等信息。

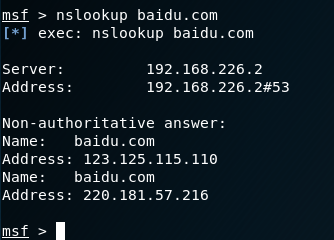

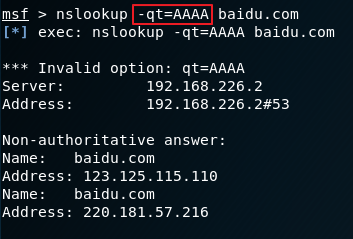

2、nslookup,dig域名查询

nslookup命令用于查询DNS的记录,查看域名解析是否正常,在网络故障的时候用来诊断网络问题。

查看www.baidu.com的DNS记录:

直接查询返回的是A 地址记录,除此以外,还可以查询其他类型的记录,比如AAAA地址记录、MX邮件服务器记录等。更多可参考nslookup命令详解

dig可以从官方DNS服务器上查询精确的结果:

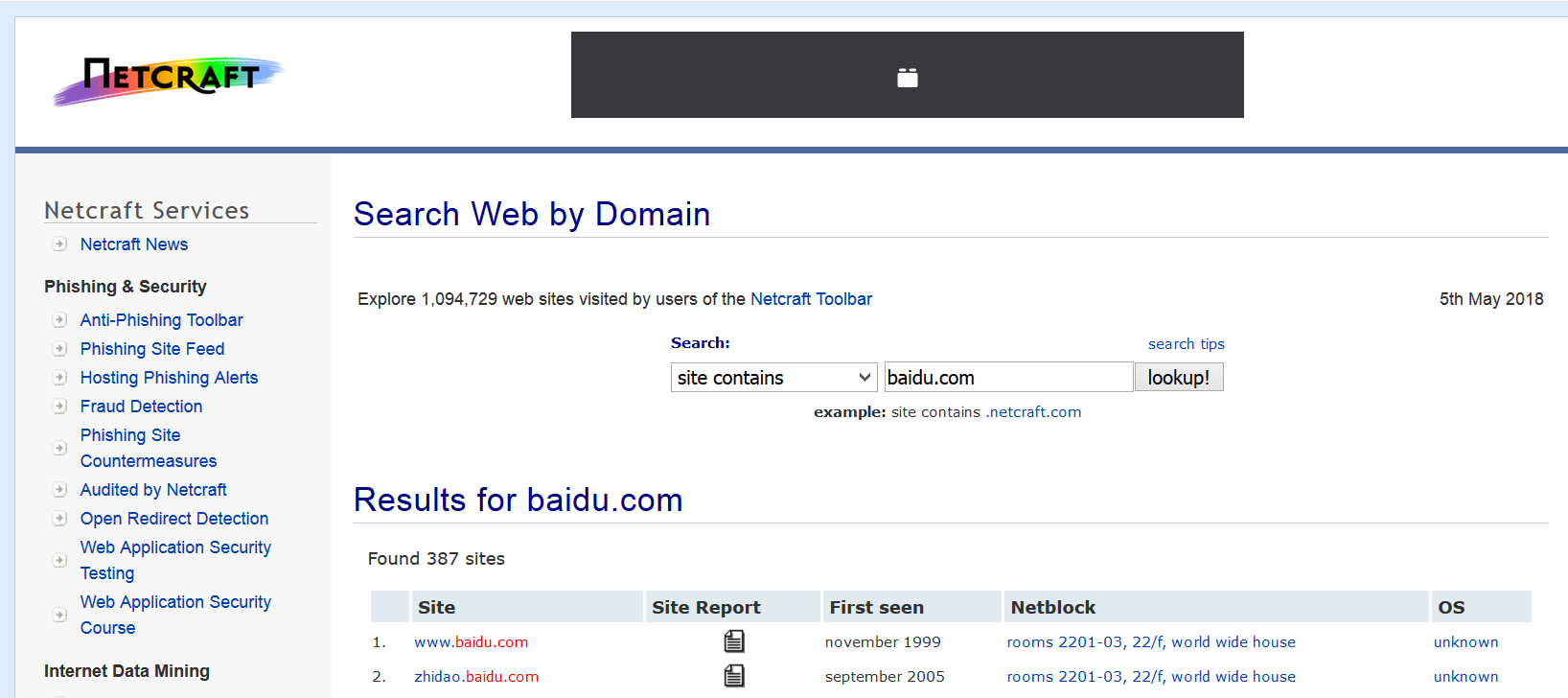

3、netcraft提供的信息查询服务

进入netcraft(http://www.netcraft.com/)

有很多查询和测试服务。我选择search web by domain功能进行了尝试,能够查询出所有包含baidu.com的域名,如图:

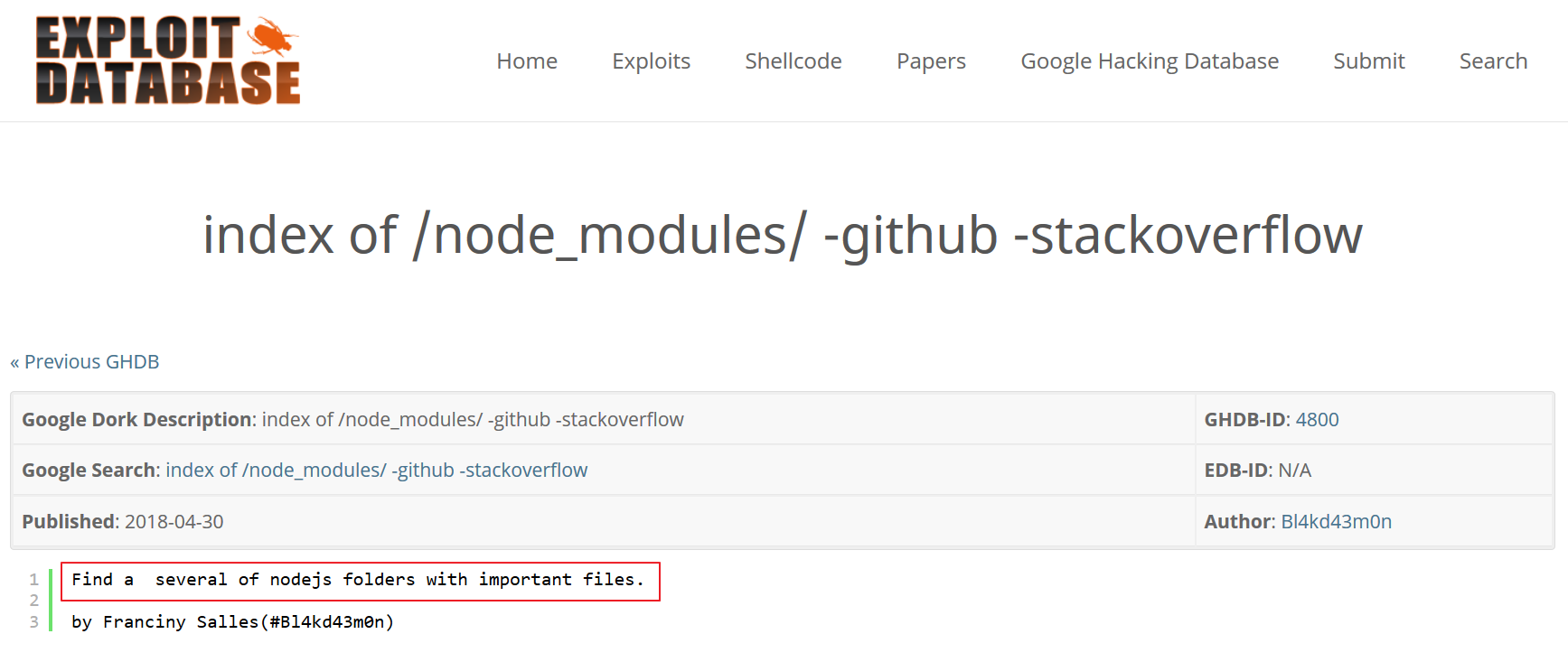

4、GHDB查询

里面提供了多种渗透的搜索字符串目录,可以在具体的目录中查询,比如:

有74种Footholds (立足点):Examples of queries that can help an attacker gain a foothold into a web server

有158种Sensitive Directories (敏感目录):

Googles collection of web sites sharing sensitive directories. The files contained in here will vary from sensitive to über-secret!

我选了Sensitive Directories目录里的index of /node_modules/ -github -stackoverflow查了一下,如下图:

原来,这是几个具有重要文件的nodejs文件夹,nodejs文件夹即NodeJS的文件系统。

5、googlehacking查询

-

搜索指定网站xls格式的文件googlehacking语句: site:xxx.net filetype:xls

-

搜索后台登录googlehacking语句: site:xxx.com inurl:login

-

搜索存在sql注入的页面以及后台登陆的页面:site:XXX.com inurl:login site:XXX.com inurl:.php?id=1

翻墙上谷歌后,用goolehacking语句site:qq.com inurl:login,尝试搜索有哪些使用qq登录的网站:

6、 网站目录扫描——使用dir_scanner暴力猜解

扫描网站设置为www.baidu.com,扫描失败了,返回一个错误码302,所以我又去查了302是什么错误。

302 redirect: 302 代表暂时性转移(Temporarily Moved )。

这是很官方的说法。

具体的说:302转向可能会有URL规范化及网址劫持的问题。可能被搜索引擎判为可疑转向,甚至认为是作弊。

7. 使用search_email_collector搜集特定地址的邮件地址

search_email_collector

要求提供一个邮箱后缀,通过多个搜索引擎的查询结果分析使用此后缀的邮箱地址,可以很方便的获得大量邮件地址。

设置邮箱后缀为qq.com,查询使用此后缀的邮件地址,入图:

但这个辅助模块是通过Google搜索的,Google又要翻墙才能访问,所以提示错误说无法连接到www.google.com:80。

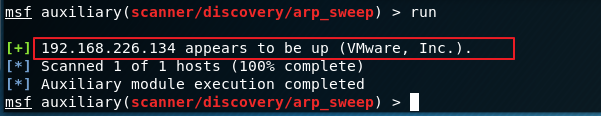

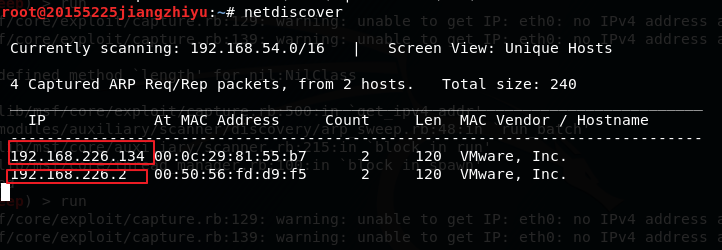

5. 活跃主机扫描

可以用arp_sweep或者udp_sweep,使用arp_sweep扫描,设置一个扫描范围在局域网内,扫描到ip地址为192.168.226.134的主机是活跃的。

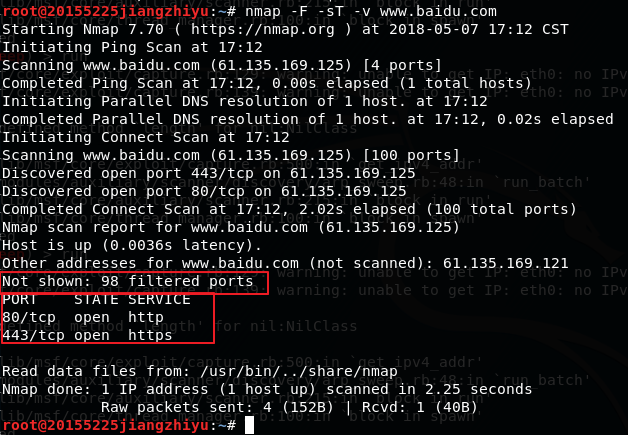

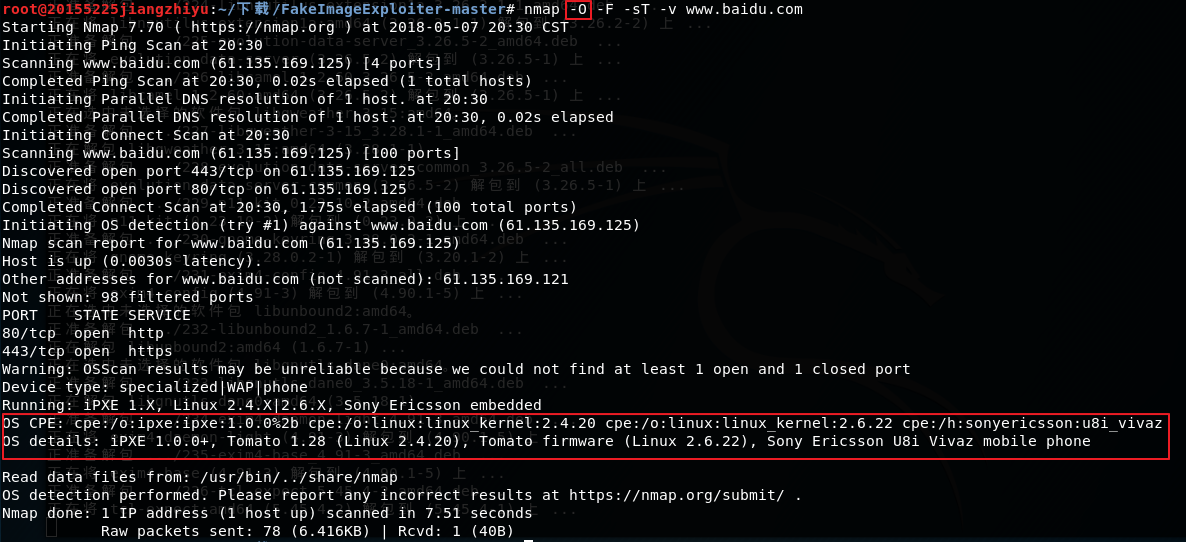

6. nmap扫描

用命令:nmap -F -sT -v www.baidu.com扫描

参数说明:

-F:扫描100个最有可能开放的端口

-v 获取扫描的信息

-sT:采用的是TCP扫描(默认方式)

从扫描结果中可以看到,有98个端口关闭,只有80和443端口开放,可知开放的服务是http服务和https服务。

7.netdiscover扫描

在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测:

从扫描结果可以看到,192.168.226.134的主机是我开的另一台虚拟机,由于我选择网络连接是NAT模式,所以192.168.226.2应该是VMware虚拟网关。

8、操作系统及服务版本探测

用nmap -O 参数

通过扫描结果可以看到,操作系统是Linux_kernel:2.6.22,提供web服务的Tomcat是1.28版本。

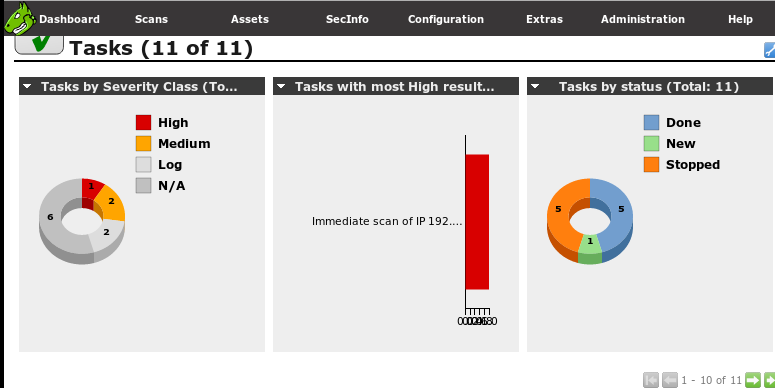

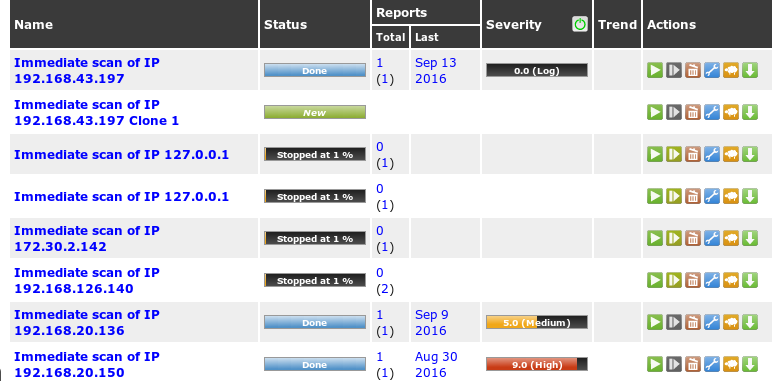

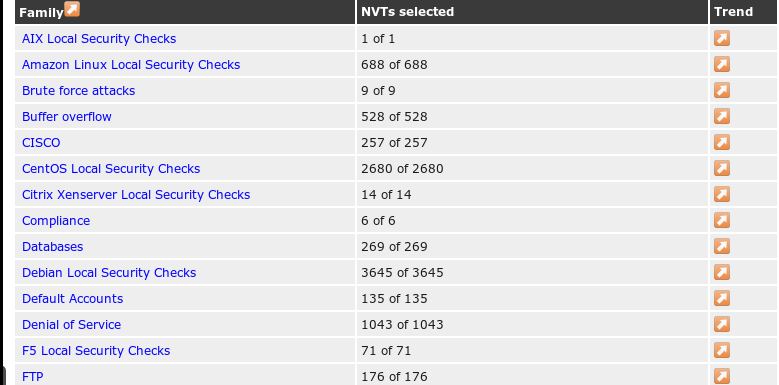

网络漏洞扫描

用OpenVAS扫描宿主机,结果如下2张图。

一个高危漏洞,一个中级漏洞

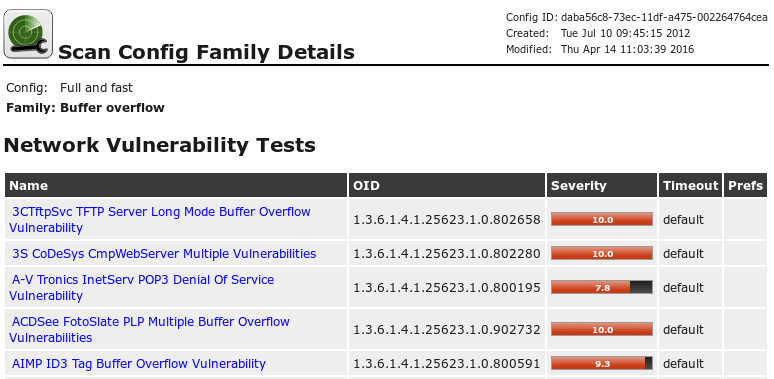

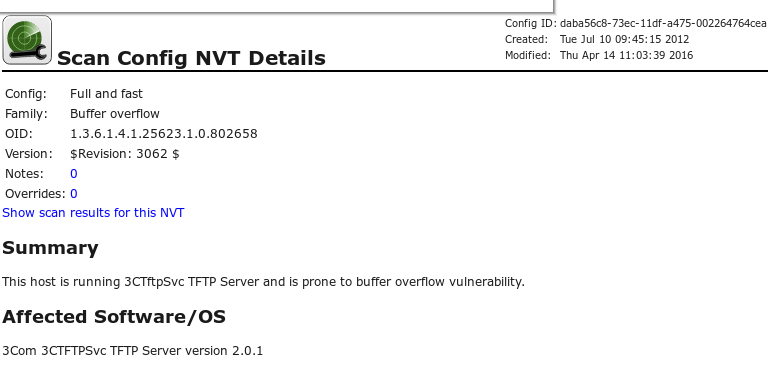

打开其中一个buffer overflow看看:

可以看出这是一个TFTP服务引起的buffer overflow。去CVE上查到的解决方法就是说,TFTP是一个传输文件的简单协议,它基于UDP协议而实现,但是我们也不能确定有些TFTP协议是基于其它传输协议完成的。此协议设计的时候是进行小文件传输的。因此它不具备通常的FTP的许多功能,它只能从文件服务器上获得或写入文件,不能列出目录,不进行认证,它传输8位数据。需要升级之后,切换到新模式即可。

实验问题回答

(1)哪些组织负责DNS,IP的管理。

答:全球根服务器均由美国政府授权的互联网名称与数字地址分配机构(ICANN)决定域名和IP地址的分配。

其下有三个支持机构,其中地址支持组织 ASO 负责IP地址系统的管理;域名支持组织 DNSO 负责互联网上的域名系统的管理。 ICANN 是为承担域名系统管理,IP地址分配,协议参数配置,以及主服务器系统管理等职能而设立的非盈利机构。

全球一共有5个地区性注册机构:ARIN(北美地区业务),RIPE(负责欧洲地区业务),APNIC(负责亚太地区业务),LACNIC(负责拉丁美洲美洲业务),AfriNIC(负责非洲地区业务)。

(2)什么是3R信息。

答:注册人 Registrant 、注册商 Registrar 、官方注册局 Registry

(3)评价下扫描结果的准确性。

从我使用的这几种扫描方法的结果上看,扫描还是挺准确的,不同的参数配置会得到不同的结果,反馈的信息量也挺大的,需要较强的信息处理与分析能力,和一定的信息敏锐度,才能捕获到准确有用的信息。

实验总结与体会

通过这次实验,我体会到信息收集的重要性,并从外围扫描,逐步深入,收集到一些重要信息,甚至扫描到漏洞信息。平时,请关闭那些无用端口,降低被探查和攻击的可能性。