题目:http://www.shiyanbar.com/ctf/2007

这个也挺基础的,需要注意的是:1.不要因为binwalk扫不出来就以为没有隐藏嵌入数据。2.千万不要暴力破解压缩包,如果是这样的话就没必要套两个压缩包了。最终密码也确实无法暴力破解,字母数字符号混合的那种密码。3.文件名qwe这些不是线索,标题九连环也不是线索,表情包更不是线索,不要以为这是键盘密码解密题。鄙人是先进的这三个大坑,排除之后才找到正解,太费时间了

如果按上面提示依然没有做出来,下面是参考方法:

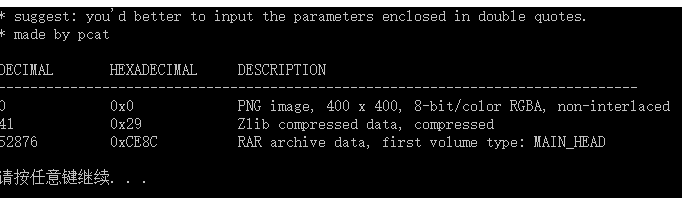

1.拿到题目图片自然是想到隐藏了东西,用binwalk扫一下:

binwalk 123456cry.jpg

也可以把文件直接拖到binwalk上。

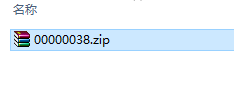

2.解这个隐藏的压缩包,可以改后缀,或者用binwalk -e,最妥当的是用foremost先分解出来:

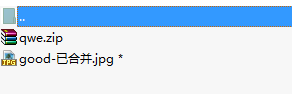

双击进去后有两个文件,

qwe不需密码可以直接解压出来,图片需要密码。其实这是一个伪密码,实际没有密码,通过修改了zip的压缩目录显得是加密的。恢复方法可以用winhex把压缩目录改回来,想偷懒也可以直接用binwalk解压:

binwalk -e 00000038.zip

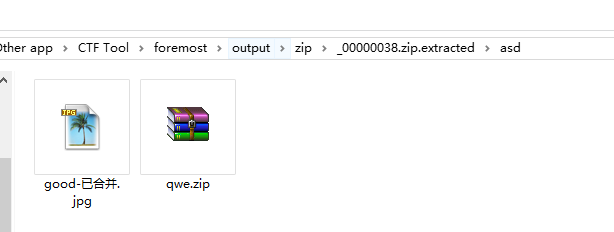

3.解压出来后:

qwe又是一个压缩包,点进去就能看到里面就是flag了,但需要密码。这是个真密码了,和上次不同。密码应该就在good这个图片里。

4.如果你还拿binwalk扫图片,发现里面没隐藏东西,那就错了,需要用steghide来提取图里的隐藏。

为了方便敲命令,把图片重命名为good.jpg。敲命令:

steghide info good.jpg

可以看到确实有隐藏的东西。然后正式提取:

steghide extract -sf good.jpg

弹出来输密码,什么也不要输直接回车即可。因为出题者没设密码,够良心。。。。

会提出来一个ko.txt,打开就是压缩文件的密码:

bV1g6t5wZDJif^J7

解压,得到flag:

flag{1RTo8w@&4nK@z*XL}