SpringBoot 支持的Web容器:

在springBoot框架中,支持了3个Web容器:

Spring Boot支持的Web容器:

- Tomcat(默认使用)

- Jetty

- Undertow

这三个容器 各具特色,主要区别如下:

3个Web容器的 区别:

区别:

- Tomcat:

我们最熟悉的Web容器- Jetty:

开源的Web容器,它为基于Java的web容器主要特点:

- 易用性

- 可扩展性

- 易嵌入性

- Jetty更满足公有云的分布式环境的需求,

而Tomcat更符合企业级环境

- Undertow:

用 Java编写 的 灵活的高性能Web服务器,

基于 NIO 的高性能 Web 嵌入式服务器主要特点:

- 轻量级

- 支持http升级

- 支持WebScoket

- 支持Servlet 3.1

- 可嵌入性

- 灵活性

切换 Web容器:

切换Web容器,十分方便,

我们只需要导入相应的Maven依赖即可,甚至无需配置!

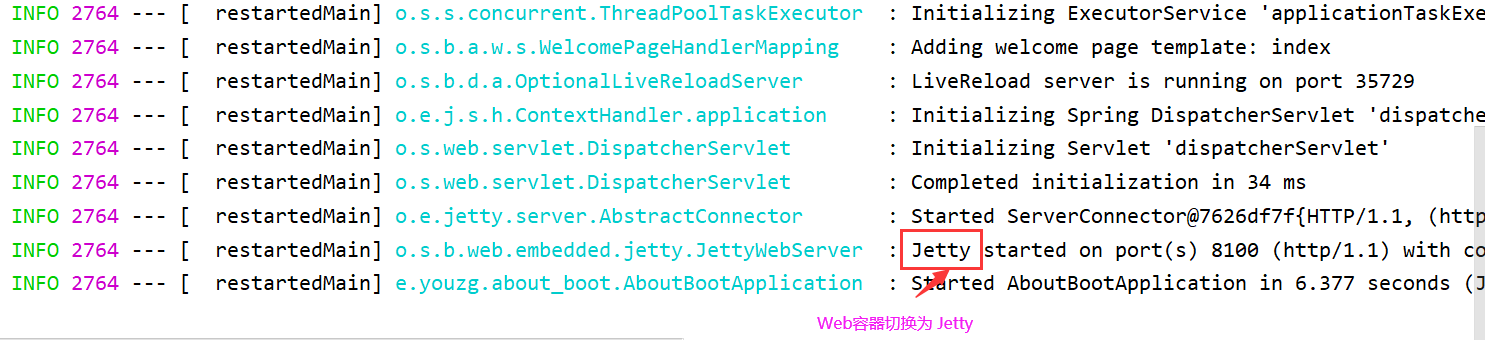

切换为 Jetty容器(Maven依赖导入):

<!-- 切换为 jetty 容器 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

<exclusions>

<exclusion>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-tomcat</artifactId>

</exclusion>

</exclusions>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jetty</artifactId>

</dependency>

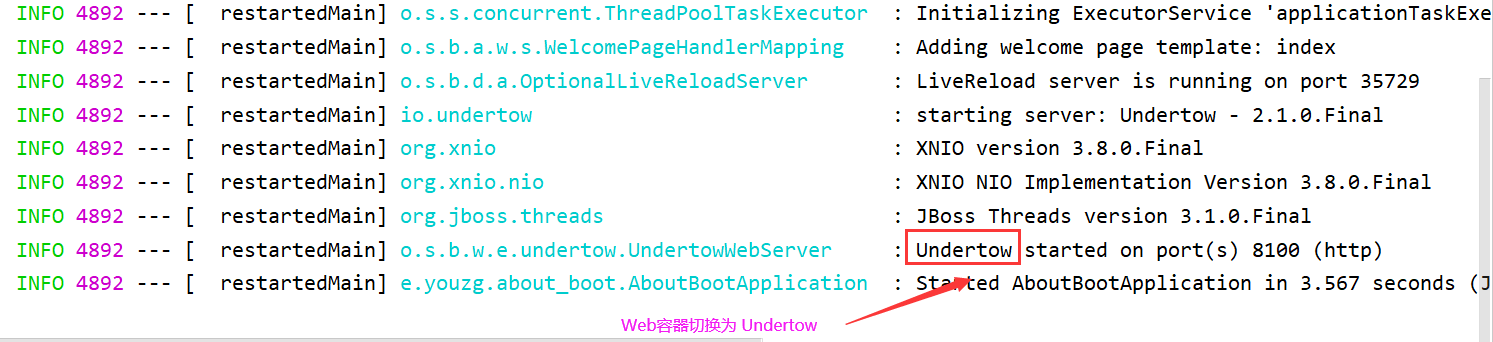

切换为 Undertow容器(Maven依赖导入):

<!-- 切换为 undertow 容器 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

<exclusions>

<exclusion>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-tomcat</artifactId>

</exclusion>

</exclusions>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-undertow</artifactId>

</dependency>