扫描和收集信息是渗透测试中的第一步, 其主要目标是尽可能多地发现有关目标机器的信息。获取的信息越多,渗透的概率就越大。该步骤的主要关注点是目标机器IP地址、可用服务、开放端口等。

使用辅助模块进行端口扫描

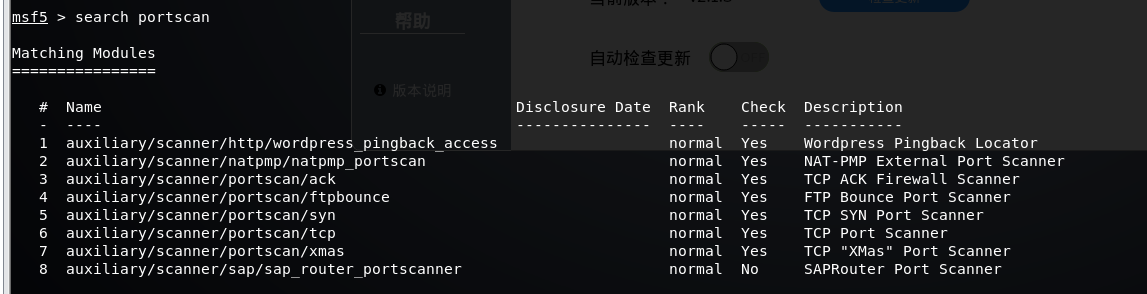

辅助模块是Metasploit的内置模块,首先利用search命令搜索有哪些可用端口模块。

从上图中可以看到可用的扫描器列表,其中包含了各种扫描类型,下面以TCP扫描模块举例。

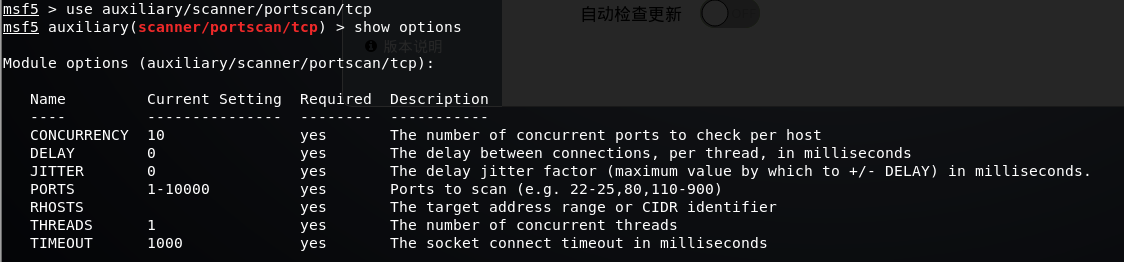

输入use命令即可使用该漏洞利用模块,使用show options命令查看需要设置的参数,如下图所示。

在Required列中,被标记为yes的参数必须包含实际的值,其中RHOSTS设置待扫描的IP地址、PORTS设置扫描端口范围、THREADS设置扫描线程,线程数量越高,扫描的速度越多。我们使用set命令设置相应的参数,也可以使用unset命令取消某

个参数值的设置,如图所示。

可以看到,目标机器开了139、135、443、445三个端口。

知识点:其实还有两条可选命令————— setg 命令 和 unsetg命令。 二者用于在msfconsole中设置或者取消设置全局性的参数值,从而避免重复输入相同的值。

使用辅助模块进行服务扫描

在扫描目标机器上运行的服务时,有多种基于服务的扫描技术可供选择,例如VNC、FTP、SMB等,只需执行特定类型的扫描就可以发现服务。

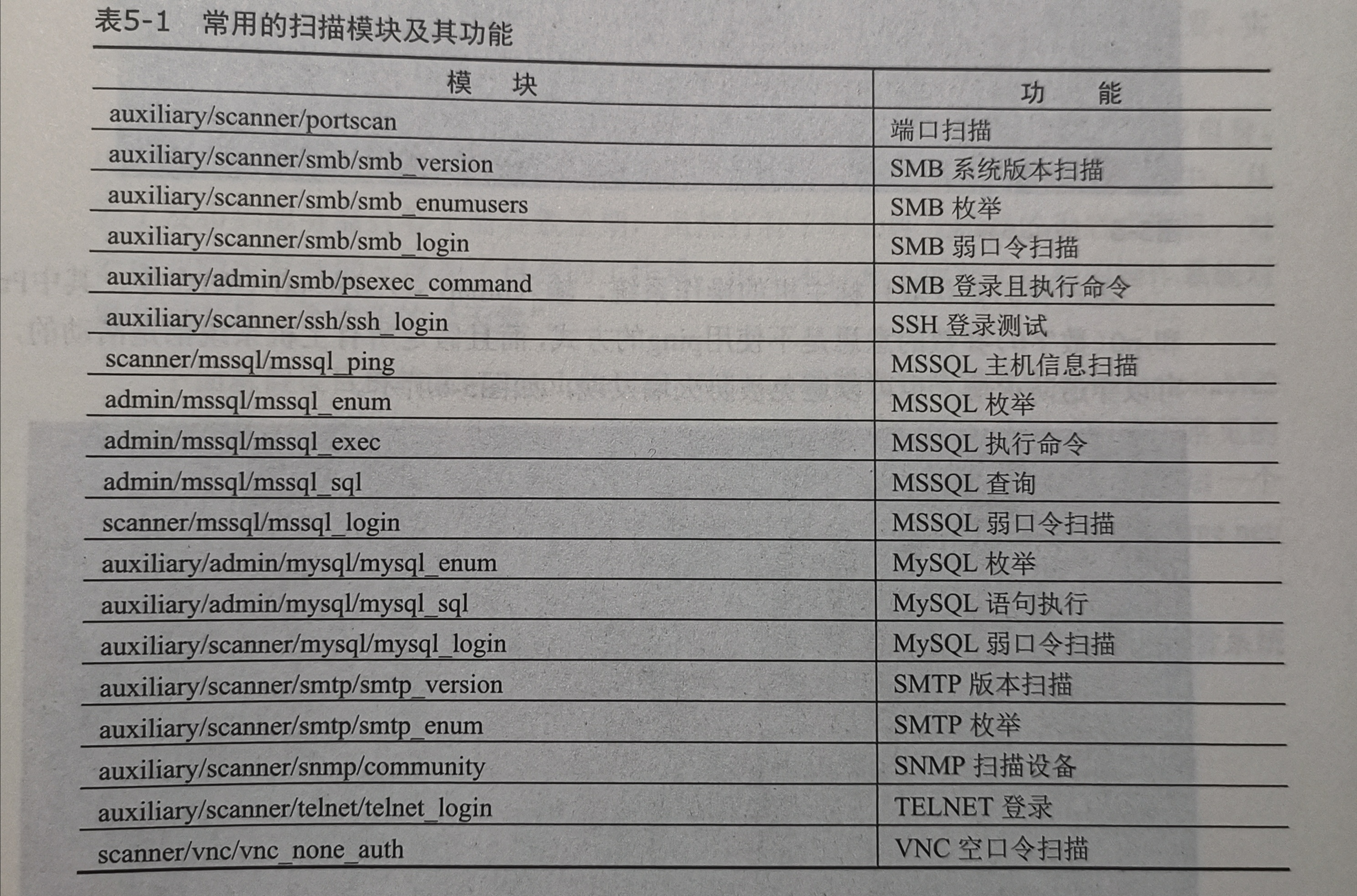

通过search命令搜索scanner可以发现大量的扫描模块,建议读者多尝试不同的辅助扫描模块,了解其用法。使用的步骤与使用端口扫描模块时的基本相同,这里就不演示了,附上一些常用的扫描模块,如下表所示。

使用Nmap扫描

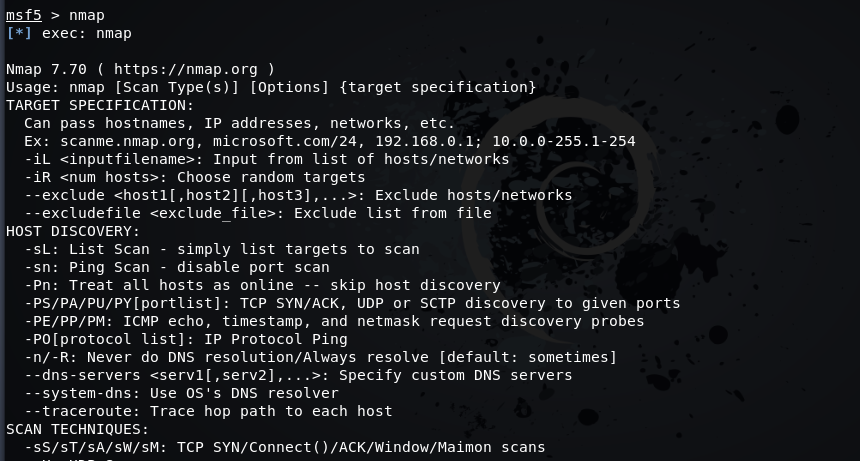

在Metasploit中同样可以使用Nmap扫描, Nmap不仅可以用来确定目标网络上计算机的存活状态,而且可以扫描计算机的操作系统、开放端口、服务等。熟练掌握Nmap的用法可以极大地提高个人的渗透测试技术。

实际使用时,在msf命令提示符下输入nmap,就可以显示Nmap提供的扫描选项列表,如下图所示。

现在我们要获取目标主机的操作系统,输入nmap -O -Pn/p0 URI命令,其中Pn和-p0 (数字0) 参数的意思是不使用ping的方式,而且假定所有主机系统都是活动的,可以穿透防火墙,也可以避免被防火墙发现,如下图所示。

可以看到扫描结果显示目标主机操作系统是Microsoft Windows XP|7|2008 (87%),emmm... 那是台win10专业版其实