当我们通过代理可以进入某内网,需要对内网主机的服务进行探测。我们就可以使用MSF里面的内网主机探测模块了。

在这之前,先修改 /etc/proxychains.conf ,加入我们的代理。

然后 proxychains msfconsole 启动MSF,这样,我们的MSF就可以探测内网主机了。

或者是在MSF里面添加0.0.0.0/24的路由,这样,只要被控主机可以到达的地址,我们也就可以探测!

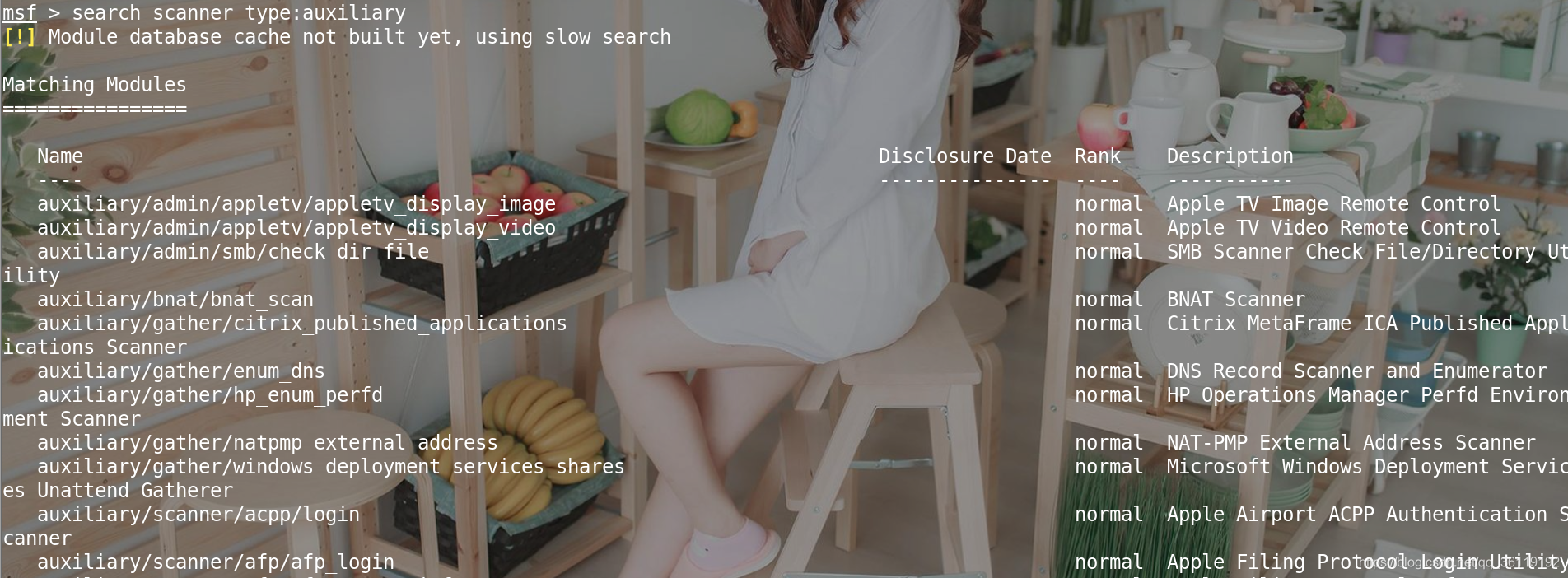

MSF的search支持type搜索:

search scanner type:auxiliary

主要介绍以下几种:

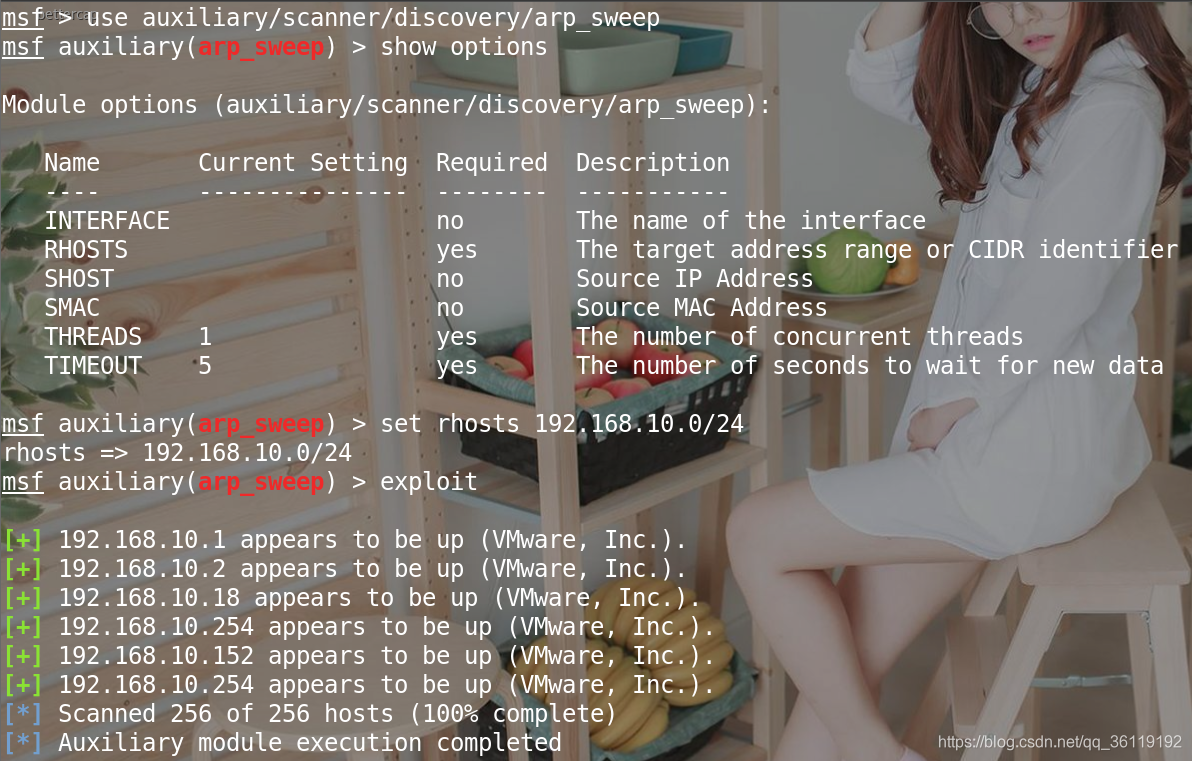

auxiliary/scanner/discovery/arp_sweep #基于arp协议发现内网存活主机,这不能通过代理使用

auxiliary/scanner/portscan/ack #基于tcp的ack回复进行端口扫描,默认扫描1-10000端口

auxiliary/scanner/portscan/tcp #基于tcp进行端口扫描,默认扫描1-10000端口

auxiliary/scanner/discovery/udp_sweep #基于udp协议发现内网存活主机

auxiliary/scanner/discovery/udp_probe #基于udp协议发现内网存活主机

auxiliary/scanner/netbios/nbname #基于netbios协议发现内网存活主机

auxiliary/scanner/ftp/ftp_version #发现内网ftp服务,基于默认21端口

auxiliary/scanner/ssh/ssh_version #发现内网ssh服务,基于默认22端口

auxiliary/scanner/telnet/telnet_version #发现内网telnet服务,基于默认23端口

auxiliary/scanner/dns/dns_amp #发现dns服务,基于默认53端口

auxiliary/scanner/http/http_version #发现内网http服务,基于默认80端口

auxiliary/scanner/http/title #探测内网http服务的标题

auxiliary/scanner/smb/smb_version #发现内网smb服务,基于默认的445端口

use auxiliary/scanner/mssql/mssql_schemadump #发现内网SQLServer服务,基于默认的1433端口

use auxiliary/scanner/oracle/oracle_hashdump #发现内网oracle服务,基于默认的1521端口

auxiliary/scanner/mysql/mysql_version #发现内网mysql服务,基于默认3306端口

auxiliary/scanner/rdp/rdp_scanner #发现内网RDP服务,基于默认3389端口

auxiliary/scanner/redis/redis_server #发现内网Redis服务,基于默认6379端口

auxiliary/scanner/db2/db2_version #探测内网的db2服务,基于默认的50000端口

auxiliary/scanner/netbios/nbname #探测内网主机的netbios名字示例:

参考文章:基于 MSF 发现内网存活主机