本文转载自https://www.cnblogs.com/walterlong/articles/11444770.html,侵删

1.在服务器上安装好Docker;

2.生成认证文件,有两种方式:

(1)按照官网的提示一步一步的生成:https://docs.docker.com/engine/security/https/

(2)直接将所有的命令直接写在脚本文件中执行:

#创建 Docker TLS 证书 #!/bin/bash #相关配置信息 SERVER="serverIp or serverDNS" PASSWORD="pwd" COUNTRY="CN" STATE="Hubei" CITY="Wuhan" ORGANIZATION="suibian" ORGANIZATIONAL_UNIT="suibian" EMAIL="xxx@xxx.xxx" ###开始生成文件### echo "开始生成文件" #切换到生产密钥的目录 cd /opt/about-docker-dont-touch #生成ca私钥(使用aes256加密) openssl genrsa -aes256 -passout pass:$PASSWORD -out ca-key.pem 4096 #生成ca证书,填写配置信息 openssl req -new -x509 -passin "pass:$PASSWORD" -days 3650 -key ca-key.pem -sha256 -out ca.pem -subj "/C=$COUNTRY/ST=$STATE/L=$CITY/O=$ORGANIZATION/OU=$ORGANIZATIONAL_UNIT/CN=$SERVER/emailAddress=$EMAIL" #生成server证书私钥文件 openssl genrsa -out server-key.pem 4096 #生成server证书请求文件 openssl req -subj "/CN=$SERVER" -new -key server-key.pem -out server.csr #配置白名单 你使用的是服务器Ip的话,请将前面的DNS换成IP echo subjectAltName = IP:$SERVER,IP:0.0.0.0 >> extfile.cnf sh -c 'echo "subjectAltName = IP:'$SERVER',IP:0.0.0.0" >> extfile.cnf' sh -c 'echo "extendedKeyUsage = serverAuth" >> extfile.cnf' #使用CA证书及CA密钥以及上面的server证书请求文件进行签发,生成server自签证书 openssl x509 -req -days 3650 -in server.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$PASSWORD" -CAcreateserial -out server-cert.pem -extfile extfile.cnf #生成client证书RSA私钥文件 openssl genrsa -out key.pem 4096 #生成client证书请求文件 openssl req -subj "/CN=client" -new -key key.pem -out client.csr sh -c 'echo extendedKeyUsage=clientAuth >> extfile-client.cnf' #生成client自签证书(根据上面的client私钥文件、client证书请求文件生成) openssl x509 -req -days 3650 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$PASSWORD" -CAcreateserial -out cert.pem -extfile extfile-client.cnf #更改密钥权限 chmod 0400 ca-key.pem key.pem server-key.pem #更改密钥权限 chmod 0444 ca.pem server-cert.pem cert.pem #删除无用文件 rm client.csr server.csr #复制需要的文件到docker目录 cp server-*.pem /etc/docker/ cp ca.pem /etc/docker/ echo "生成文件完成" ###生成结束###

3.现在按照脚本命令执行之后,会生成认证文件:

因为在脚本中已经完成了文件复制,所以就不用自己手动操作

如果在运行文件的时候出现了问题,那么参照那篇文章

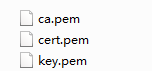

4.将/opt中拷贝三个文件到本地Windows,拷贝的方式就不说了,本人使用的FileZilla,三个文件分别是:

这是拷贝到本地Windows之后的显示,假设位于D://Docker文件夹下

5.这一步是很重要的,连官网都没写的

修改docker.service文件的内容,具体如下:

vim /lib/systemd/system/docker.service

然后在出现的文件中,注释掉原本的ExecStart,替换为如下(端口设置为2376是为了安全):

ExecStart=/usr/bin/dockerd --tlsverify --tlscacert=/etc/docker/ca.pem --tlscert=/etc/docker/server-cert.pem --tlskey=/etc/docker/server-key.pem -H fd:// -H tcp://0.0.0.0:2376 --containerd=/run/containerd/containerd.sock

最后的样式如下:

然后就是重启Docker

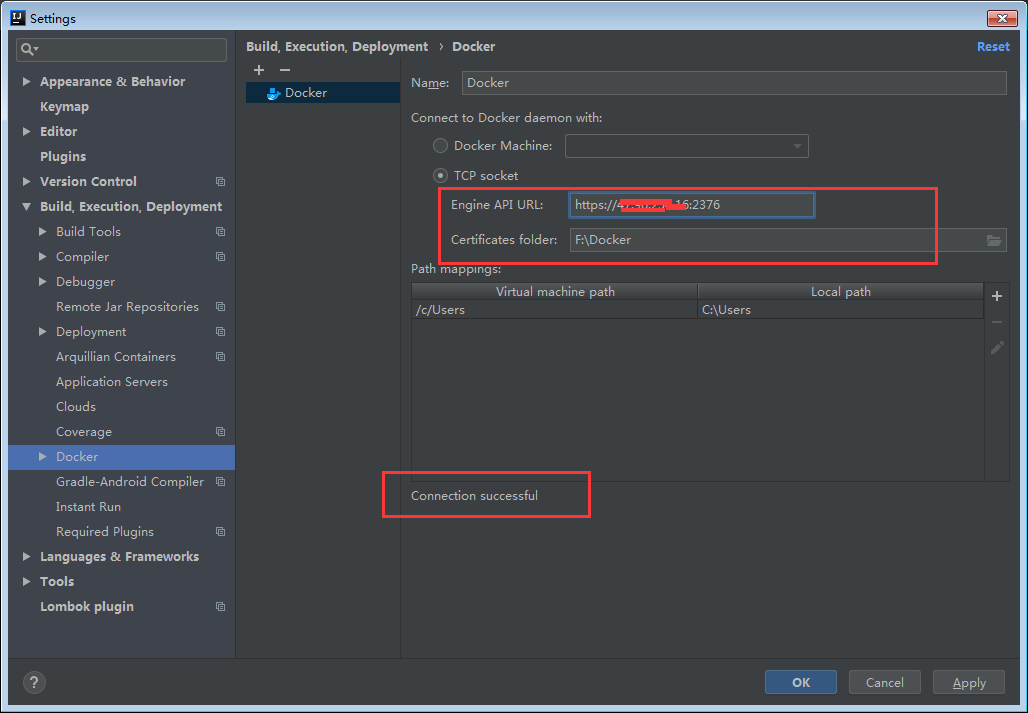

.在IDEA中打开Docker插件(关于插件的下载安装咱也不说了,能走到这一步的应该都会),然后在界面中输入https:xx.xx.xx.xx:2376,然后下面的路径为认证文件存放路径,不出意外的话应该是没问题的