引言

将 Java 对象序列化为二进制文件的 Java 序列化技术是 Java 系列技术中一个较为重要的技术点,在大部分情况下,开发人员只需要了解被序列化的类需要实现 Serializable 接口,使用 ObjectInputStream 和 ObjectOutputStream 进行对象的读写。然而在有些情况下,光知道这些还远远不够,文章列举了笔者遇到的一些真实情境,它们与 Java 序列化相关,通过分析情境出现的原因,使读者轻松牢记 Java 序列化中的一些高级认识。

文章结构

本文将逐一的介绍几个情境,顺序如下面的列表。

- 序列化 ID 的问题

- 静态变量序列化

- 父类的序列化与 Transient 关键字

- 对敏感字段加密

- 序列化存储规则

列表的每一部分讲述了一个单独的情境,读者可以分别查看。

序列化 ID 问题

情境:两个客户端 A 和 B 试图通过网络传递对象数据,A 端将对象 C 序列化为二进制数据再传给 B,B 反序列化得到 C。

问题:C 对象的全类路径假设为 com.inout.Test,在 A 和 B 端都有这么一个类文件,功能代码完全一致。也都实现了 Serializable 接口,但是反序列化时总是提示不成功。

解决:虚拟机是否允许反序列化,不仅取决于类路径和功能代码是否一致,一个非常重要的一点是两个类的序列化 ID 是否一致(就是 private static final long serialVersionUID = 1L)。清单 1 中,虽然两个类的功能代码完全一致,但是序列化 ID 不同,他们无法相互序列化和反序列化。

简单来说,Java的序列化机制是通过在运行时判断类的serialVersionUID来验证版本一致性的。在进行反序列化时,JVM会把传来的字节流中的serialVersionUID与本地相应实体(类)的serialVersionUID进行比较,如果相同就认为是一致的,可以进行反序列化,否则就会出现序列化版本不一致的异常。

当实现java.io.Serializable接口的实体(类)没有显式地定义一个名为serialVersionUID,类型为long的变量时,Java序列化机制会根据编译的class自动生成一个serialVersionUID作序列化版本比较用,这种情况下,只有同一次编译生成的class才会生成相同的serialVersionUID 。

如果我们不希望通过编译来强制划分软件版本,即实现序列化接口的实体能够兼容先前版本,未作更改的类,就需要显式地定义一个名为serialVersionUID,类型为long的变量,不修改这个变量值的序列化实体都可以相互进行串行化和反串行化。

清单 1. 相同功能代码不同序列化 ID 的类对比

package com.inout; import java.io.Serializable; public class A implements Serializable { private static final long serialVersionUID = 1L; private String name; public String getName() { return name; } public void setName(String name) { this.name = name; } } package com.inout; import java.io.Serializable; public class A implements Serializable { private static final long serialVersionUID = 2L; private String name; public String getName() { return name; } public void setName(String name) { this.name = name; } }

序列化 ID 在 Eclipse 下提供了两种生成策略,一个是固定的 1L,一个是随机生成一个不重复的 long 类型数据(实际上是使用 JDK 工具生成),在这里有一个建议,如果没有特殊需求,就是用默认的 1L 就可以,这样可以确保代码一致时反序列化成功。那么随机生成的序列化 ID 有什么作用呢,有些时候,通过改变序列化 ID 可以用来限制某些用户的使用。

特性使用案例

读者应该听过 Façade 模式,它是为应用程序提供统一的访问接口,案例程序中的 Client 客户端使用了该模式,案例程序结构图如图 1 所示。

图 1. 案例程序结构

Client 端通过 Façade Object 才可以与业务逻辑对象进行交互。而客户端的 Façade Object 不能直接由 Client 生成,而是需要 Server 端生成,然后序列化后通过网络将二进制对象数据传给 Client,Client 负责反序列化得到 Façade 对象。该模式可以使得 Client 端程序的使用需要服务器端的许可,同时 Client 端和服务器端的 Façade Object 类需要保持一致。当服务器端想要进行版本更新时,只要将服务器端的 Façade Object 类的序列化 ID 再次生成,当 Client 端反序列化 Façade Object 就会失败,也就是强制 Client 端从服务器端获取最新程序。

静态变量序列化

情境:查看清单 2 的代码。

清单 2. 静态变量序列化问题代码

package com.inout; import java.io.Serializable; public class StaticMemberVarriableSerializable implements Serializable { private static final long serialVersionUID = 1L; public static int staticVar = 15; } package com.inout; import java.io.File; import java.io.FileNotFoundException; import java.io.FileOutputStream; import java.io.IOException; import java.io.ObjectOutputStream; public class StaticMemberVarriableSerializableWrite { public static void main(String[] args) { try { // 初始时staticVar为5 File file = new File("D:" + File.separator + "ss.txt"); ObjectOutputStream out = new ObjectOutputStream(new FileOutputStream(file)); out.writeObject(new StaticMemberVarriableSerializable()); out.close(); } catch (FileNotFoundException e) { e.printStackTrace(); } catch (IOException e) { e.printStackTrace(); } } }

先将StaticMemberVarriableSerializable类序列化到d:ss.txt文件中。

接着读上面的文件进行反序列化啦:

package com.inout; import java.io.Serializable; public class StaticMemberVarriableSerializable implements Serializable { private static final long serialVersionUID = 1L; public static int staticVar = 15; } package com.inout; import java.io.File; import java.io.FileInputStream; import java.io.FileNotFoundException; import java.io.FileOutputStream; import java.io.IOException; import java.io.ObjectInputStream; import java.io.ObjectOutputStream; import java.io.Serializable; public class StaticMemberVarriableSerializableRead { public static void main(String[] args) { try { File file = new File("D:" + File.separator + "ss.txt"); ObjectInputStream oin = new ObjectInputStream(new FileInputStream(file)); StaticMemberVarriableSerializable t = (StaticMemberVarriableSerializable) oin.readObject(); oin.close(); // 再读取,通过t.staticVar打印新的值 System.out.println("staticVar:" + t.staticVar); } catch (FileNotFoundException e) { e.printStackTrace(); } catch (IOException e) { e.printStackTrace(); } catch (ClassNotFoundException e) { e.printStackTrace(); } } }

结果:

15

清单 2 中的 main 方法,将对象序列化后,修改静态变量的数值,再将序列化对象读取出来,然后通过读取出来的对象获得静态变量的数值并打印出来。依照清单 2,这个 System.out.println(t.staticVar) 语句输出的是 15 还是 5 呢?

最后的输出是 15,对于无法理解的读者认为,打印的 staticVar 是从读取的对象里获得的,应该是保存时的状态才对。之所以打印 10 的原因在于序列化时,并不保存静态变量,这其实比较容易理解,序列化保存的是对象的状态,静态变量属于类的状态,因此 序列化并不保存静态变量。

父类的序列化与 Transient 关键字

情境:一个子类实现了 Serializable 接口,它的父类都没有实现 Serializable 接口,序列化该子类对象,然后反序列化后输出父类定义的某变量的数值,该变量数值与序列化时的数值不同。

解决:要想将父类对象也序列化,就需要让父类也实现Serializable 接口。如果父类不实现的话的,就需要有默认的无参的构造函数。在父类没有实现 Serializable 接口时,虚拟机是不会序列化父对象的,而一个 Java 对象的构造必须先有父对象,才有子对象,反序列化也不例外。所以反序列化时,为了构造父对象,只能调用父类的无参构造函数作为默认的父对象。因此当我们取父对象的变量值时,它的值是调用父类无参构造函数后的值。如果你考虑到这种序列化的情况,在父类无参构造函数中对变量进行初始化,否则的话,父类变量值都是默认声明的值,如 int 型的默认是 0,string 型的默认是 null。

Transient 关键字的作用是控制变量的序列化,在变量声明前加上该关键字,可以阻止该变量被序列化到文件中,在被反序列化后,transient 变量的值被设为初始值,如 int 型的是 0,对象型的是 null。

特性使用案例

我们熟悉使用 Transient 关键字可以使得字段不被序列化,那么还有别的方法吗?根据父类对象序列化的规则,我们可以将不需要被序列化的字段抽取出来放到父类中,子类实现 Serializable 接口,父类不实现,根据父类序列化规则,父类的字段数据将不被序列化,形成类图如图 2 所示。

图 2. 案例程序类图

上图中可以看出,attr1、attr2、attr3、attr5 都不会被序列化,放在父类中的好处在于当有另外一个 Child 类时,attr1、attr2、attr3 依然不会被序列化,不用重复抒写 transient,代码简洁。

代码清单:

package com.inout; public class Parent { private String attr1; private String attr2; private String attr3; public Parent() { } public Parent(String attr1, String attr2, String attr3) { this.attr1 = attr1; this.attr2 = attr2; this.attr3 = attr3; } public String getAttr1() { return attr1; } public void setAttr1(String attr1) { this.attr1 = attr1; } public String getAttr2() { return attr2; } public void setAttr2(String attr2) { this.attr2 = attr2; } public String getAttr3() { return attr3; } public void setAttr3(String attr3) { this.attr3 = attr3; } }

package com.inout; import java.io.File; import java.io.FileInputStream; import java.io.FileOutputStream; import java.io.IOException; import java.io.InputStream; import java.io.ObjectInputStream; import java.io.ObjectOutputStream; import java.io.OutputStream; import java.io.Serializable; public class Child extends Parent implements Serializable { private String attr4; private transient String attr5; public String getAttr4() { return attr4; } public void setAttr4(String attr4) { this.attr4 = attr4; } public String getAttr5() { return attr5; } public void setAttr5(String attr5) { this.attr5 = attr5; } public Child(String attr1, String attr2, String attr3, String attr4, String attr5) { super(attr1, attr2, attr3); this.attr4 = attr4; this.attr5 = attr5; } public static void main(String[] args) throws IOException, ClassNotFoundException { File file = new File("D:" + File.separator + "s.txt"); OutputStream os = new FileOutputStream(file); ObjectOutputStream oos = new ObjectOutputStream(os); oos.writeObject(new Child("str1", "str2","str3", "str4","str5")); oos.close(); InputStream is = new FileInputStream(file); ObjectInputStream ois = new ObjectInputStream(is); Child so = (Child) ois.readObject(); System.out.println("str1 = " + so.getAttr1()); System.out.println("str2 = " + so.getAttr2()); System.out.println("str3 = " + so.getAttr3()); System.out.println("str4 = " + so.getAttr4()); System.out.println("str5 = " + so.getAttr5()); ois.close(); } }

结果:

str1 = null str2 = null str3 = null str4 = str4 str5 = null

对敏感字段加密

情境:服务器端给客户端发送序列化对象数据,对象中有一些数据是敏感的,比如密码字符串等,希望对该密码字段在序列化时,进行加密,而客户端如果拥有解密的密钥,只有在客户端进行反序列化时,才可以对密码进行读取,这样可以一定程度保证序列化对象的数据安全。

解决:在序列化过程中,虚拟机会试图调用对象类里的 writeObject 和 readObject 方法,进行用户自定义的序列化和反序列化,如果没有这样的方法,则默认调用是 ObjectOutputStream 的 defaultWriteObject 方法以及 ObjectInputStream 的 defaultReadObject 方法。用户自定义的 writeObject 和 readObject 方法可以允许用户控制序列化的过程,比如可以在序列化的过程中动态改变序列化的数值。基于这个原理,可以在实际应用中得到使用,用于敏感字段的加密工作,清单 3 展示了这个过程。

代码清单:

package com.inout; import java.io.File; import java.io.FileInputStream; import java.io.FileNotFoundException; import java.io.FileOutputStream; import java.io.IOException; import java.io.InputStream; import java.io.ObjectInputStream; import java.io.ObjectInputStream.GetField; import java.io.ObjectOutputStream; import java.io.ObjectOutputStream.PutField; import java.io.OutputStream; import java.io.Serializable; public class SensitiveEncryption implements Serializable { private static final long serialVersionUID = 1L; private String loginName; //private transient String password; private String password; public SensitiveEncryption(String loginName, String password) { this.loginName = loginName; this.password = password; } private void writeObject(ObjectOutputStream out) { try { PutField putFields = out.putFields(); putFields.put("loginName", loginName); System.out.println("原密码:" + password); password = "encryption";//模拟加密 putFields.put("password", password); System.out.println("加密后的密码" + password); out.writeFields(); } catch (IOException e) { e.printStackTrace(); } } private void readObject(ObjectInputStream in) { try { GetField readFields = in.readFields(); Object object1 = readFields.get("loginName", ""); Object object2 = readFields.get("password", ""); System.out.println("要解密的字符串:" + object2.toString()); //password = "pass";//模拟解密,需要获得本地的密钥 password = object2.toString(); loginName = object1.toString(); } catch (IOException e) { e.printStackTrace(); } catch (ClassNotFoundException e) { e.printStackTrace(); } } public String getLoginName() { return loginName; } public void setLoginName(String loginName) { this.loginName = loginName; } public String getPassword() { return password; } public void setPassword(String password) { this.password = password; } public static void main(String[] args) throws IOException, ClassNotFoundException { File file = new File("D:" + File.separator + "sss.txt"); OutputStream os = new FileOutputStream(file); ObjectOutputStream oos = new ObjectOutputStream(os); oos.writeObject(new SensitiveEncryption("str1", "str2")); oos.close(); InputStream is = new FileInputStream(file); ObjectInputStream ois = new ObjectInputStream(is); SensitiveEncryption so = (SensitiveEncryption) ois.readObject(); System.out.println("loginName = " + so.getLoginName()); System.out.println("password = " + so.getPassword()); ois.close(); } }

执行结果:

原密码:str2 加密后的密码encryption 要解密的字符串:encryption loginName = str1 password = encryption

在清单 的 writeObject 方法中,对密码进行了加密,在 readObject 中则对 password 进行解密,只有拥有密钥的客户端,才可以正确的解析出密码,确保了数据的安全。

特性使用案例

RMI 技术是完全基于 Java 序列化技术的,服务器端接口调用所需要的参数对象来至于客户端,它们通过网络相互传输。这就涉及 RMI 的安全传输的问题。一些敏感的字段,如用户名密码(用户登录时需要对密码进行传输),我们希望对其进行加密,这时,就可以采用本节介绍的方法在客户端对密码进行加密,服务器端进行解密,确保数据传输的安全性。

序列化存储规则

情境:问题代码如清单 4 所示。

清单 4. 存储规则问题代码

package com.inout; import java.io.File; import java.io.FileInputStream; import java.io.FileNotFoundException; import java.io.FileOutputStream; import java.io.IOException; import java.io.ObjectInputStream; import java.io.ObjectOutputStream; import java.io.Serializable; public class SerializableStore implements Serializable { private String str1; public static void main(String[] args) throws FileNotFoundException, IOException, ClassNotFoundException { ObjectOutputStream out = new ObjectOutputStream(new FileOutputStream("result.obj")); SerializableStore test = new SerializableStore(); // 试图将对象两次写入文件 out.writeObject(test); out.flush(); System.out.println(new File("result.obj").length()); out.writeObject(test); out.close(); System.out.println(new File("result.obj").length()); ObjectInputStream oin = new ObjectInputStream(new FileInputStream("result.obj")); // 从文件依次读出两个文件 SerializableStore t1 = (SerializableStore) oin.readObject(); SerializableStore t2 = (SerializableStore) oin.readObject(); oin.close(); // 判断两个引用是否指向同一个对象 System.out.println(t1 == t2); } }

清单 中对同一对象两次写入文件,打印出写入一次对象后的存储大小和写入两次后的存储大小,然后从文件中反序列化出两个对象,比较这两个对象是否为同一对象。一般的思维是,两次写入对象,文件大小会变为两倍的大小,反序列化时,由于从文件读取,生成了两个对象,判断相等时应该是输入 false 才对,但是最后结果输出如图 4 所示。

图 4. 示例程序输出

77

82

true

我们看到,第二次写入对象时文件只增加了 5 字节,并且两个对象是相等的,这是为什么呢?

解答:Java 序列化机制为了节省磁盘空间,具有特定的存储规则,当写入文件的为同一对象时,并不会再将对象的内容进行存储,而只是再次存储一份引用,上面增加的 5 字节的存储空间就是新增引用和一些控制信息的空间。反序列化时,恢复引用关系,使得清单 中的 t1 和 t2 指向唯一的对象,二者相等,输出 true。该存储规则极大的节省了存储空间。

特性案例分析

查看清单 5 的代码。

清单 5. 案例代码

ObjectOutputStream out = new ObjectOutputStream(new FileOutputStream("result.obj")); Test test = new Test(); test.i = 1; out.writeObject(test); out.flush(); test.i = 2; out.writeObject(test); out.close(); ObjectInputStream oin = new ObjectInputStream(new FileInputStream( "result.obj")); Test t1 = (Test) oin.readObject(); Test t2 = (Test) oin.readObject(); System.out.println(t1.i); System.out.println(t2.i);

清单 4 的目的是希望将 test 对象两次保存到 result.obj 文件中,写入一次以后修改对象属性值再次保存第二次,然后从 result.obj 中再依次读出两个对象,输出这两个对象的 i 属性值。案例代码的目的原本是希望一次性传输对象修改前后的状态。

结果两个输出的都是 1, 原因就是第一次写入对象以后,第二次再试图写的时候,虚拟机根据引用关系知道已经有一个相同对象已经写入文件,因此只保存第二次写的引用,所以读取时,都是第一次保存的对象。读者在使用一个文件多次 writeObject 需要特别注意这个问题。

默认序列化

序列化只需要实现java.io.Serializable接口就可以了。序列化的时候有一个serialVersionUID参数,Java序列化机制是通过在运行时判断类的serialVersionUID来验证版本一致性的。在进行反序列化,Java虚拟机会把传过来的字节流中的serialVersionUID和本地相应实体类的serialVersionUID进行比较,如果相同就认为是一致的实体类,可以进行反序列化,否则Java虚拟机会拒绝对这个实体类进行反序列化并抛出异常。serialVersionUID有两种生成方式:

1、默认的1L

2、根据类名、接口名、成员方法以及属性等来生成一个64位的Hash字段

如果实现java.io.Serializable接口的实体类没有显式定义一个名为serialVersionUID、类型为long的变量时,Java序列化机制会根据编译的.class文件自动生成一个serialVersionUID,如果.class文件没有变化,那么就算编译再多次,serialVersionUID也不会变化。换言之,Java为用户定义了默认的序列化、反序列化方法,其实就是ObjectOutputStream的defaultWriteObject方法和ObjectInputStream的defaultReadObject方法。看一个例子:

package com.dxz.serializable; import java.io.File; import java.io.FileInputStream; import java.io.FileOutputStream; import java.io.InputStream; import java.io.ObjectInputStream; import java.io.ObjectOutputStream; import java.io.OutputStream; import java.io.Serializable; public class SerializableObject implements Serializable { private static final long serialVersionUID = 1L; private String str0; private transient String str1; private static String str2 = "abc"; public SerializableObject(String str0, String str1) { this.str0 = str0; this.str1 = str1; } public String getStr0() { return str0; } public String getStr1() { return str1; } public static void main(String[] args) throws Exception { File file = new File("D:" + File.separator + "s.txt"); OutputStream os = new FileOutputStream(file); ObjectOutputStream oos = new ObjectOutputStream(os); oos.writeObject(new SerializableObject("str0", "str1")); oos.close(); InputStream is = new FileInputStream(file); ObjectInputStream ois = new ObjectInputStream(is); SerializableObject so = (SerializableObject) ois.readObject(); System.out.println("str0 = " + so.getStr0()); System.out.println("str1 = " + so.getStr1()); ois.close(); } }

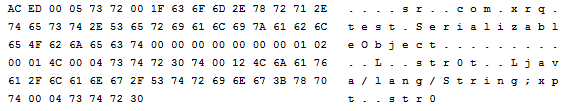

先不运行,用一个二进制查看器查看一下s.txt这个文件,并详细解释一下每一部分的内容。

第1部分是序列化文件头

◇AC ED:STREAM_MAGIC序列化协议

◇00 05:STREAM_VERSION序列化协议版本

◇73:TC_OBJECT声明这是一个新的对象

第2部分是要序列化的类的描述,在这里是SerializableObject类

◇72:TC_CLASSDESC声明这里开始一个新的class

◇00 1F:十进制的31,表示class名字的长度是31个字节

◇63 6F 6D ... 65 63 74:表示的是“com.xrq.test.SerializableObject”这一串字符,可以数一下确实是31个字节

◇00 00 00 00 00 00 00 01:SerialVersion,序列化ID,1

◇02:标记号,声明该对象支持序列化

◇00 01:该类所包含的域的个数为1个

第3部分是对象中各个属性项的描述

◇4C:字符"L",表示该属性是一个对象类型而不是一个基本类型

◇00 04:十进制的4,表示属性名的长度

◇73 74 72 30:字符串“str0”,属性名

◇74:TC_STRING,代表一个new String,用String来引用对象

第4部分是该对象父类的信息,如果没有父类就没有这部分。有父类和第2部分差不多

◇00 12:十进制的18,表示父类的长度

◇4C 6A 61 ... 6E 67 3B:“L/java/lang/String;”表示的是父类属性

◇78:TC_ENDBLOCKDATA,对象块结束的标志

◇70:TC_NULL,说明没有其他超类的标志

第5部分输出对象的属性项的实际值,如果属性项是一个对象,这里还将序列化这个对象,规则和第2部分一样

◇00 04:十进制的4,属性的长度

◇73 74 72 30:字符串“str0”,str0的属性值

从以上对于序列化后的二进制文件的解析,我们可以得出以下几个关键的结论:

1、序列化之后保存的是类的信息

2、被声明为transient的属性不会被序列化,这就是transient关键字的作用

3、被声明为static的属性不会被序列化,这个问题可以这么理解,序列化保存的是对象的状态,但是static修饰的变量是属于类的而不是属于变量的,因此序列化的时候不会序列化它

接下来运行一下上面的代码看一下

str0 = str0 str1 = null

因为str1是一个transient类型的变量,没有被序列化,因此反序列化出来也是没有任何内容的,显示的null,符合我们的结论。

手动指定序列化过程

Java并不强求用户非要使用默认的序列化方式,用户也可以按照自己的喜好自己指定自己想要的序列化方式----只要你自己能保证序列化前后能得到想要的数据就好了。手动指定序列化方式的规则是:

进行序列化、反序列化时,虚拟机会首先试图调用对象里的writeObject和readObject方法,进行用户自定义的序列化和反序列化。如果没有这样的方法,那么默认调用的是ObjectOutputStream的defaultWriteObject以及ObjectInputStream的defaultReadObject方法。换言之,利用自定义的writeObject方法和readObject方法,用户可以自己控制序列化和反序列化的过程。

这是非常有用的。比如:

1、有些场景下,某些字段我们并不想要使用Java提供给我们的序列化方式,而是想要以自定义的方式去序列化它,比如ArrayList的 elementData、HashMap的table(至于为什么在之后写这两个类的时候会解释原因),就可以通过将这些字段声明为transient, 然后在writeObject和readObject中去使用自己想要的方式去序列化它们。

2、因为 序列化并不安全,因此有些场景下我们需要对一些敏感字段进行加密再序列化,然后再反序列化的时候按照同样的方式进行解密,就在一定程度上保证了安全性了。 要这么做,就必须自己写writeObject和readObject,writeObject方法在序列化前对字段加密,readObject方法在序 列化之后对字段解密。

上面的例子SerializObject这个类修改一下,主函数不需要修改

package com.dxz.serializable; import java.io.File; import java.io.FileInputStream; import java.io.FileOutputStream; import java.io.InputStream; import java.io.ObjectInputStream; import java.io.ObjectOutputStream; import java.io.OutputStream; import java.io.Serializable; public class SerializableObject implements Serializable { private static final long serialVersionUID = 1L; private String str0; private transient String str1; private static String str2 = "abc"; public SerializableObject(String str0, String str1) { this.str0 = str0; this.str1 = str1; } public String getStr0() { return str0; } public String getStr1() { return str1; } private void writeObject(java.io.ObjectOutputStream s) throws Exception { System.out.println("我想自己控制序列化的过程"); s.defaultWriteObject(); s.writeInt(str1.length()); for (int i = 0; i < str1.length(); i++) s.writeChar(str1.charAt(i)); } private void readObject(java.io.ObjectInputStream s) throws Exception { System.out.println("我想自己控制反序列化的过程"); s.defaultReadObject(); int length = s.readInt(); char[] cs = new char[length]; for (int i = 0; i < length; i++) cs[i] = s.readChar(); str1 = new String(cs, 0, length); } public static void main(String[] args) throws Exception { File file = new File("D:" + File.separator + "s.txt"); OutputStream os = new FileOutputStream(file); ObjectOutputStream oos = new ObjectOutputStream(os); oos.writeObject(new SerializableObject("str0", "str1")); oos.close(); InputStream is = new FileInputStream(file); ObjectInputStream ois = new ObjectInputStream(is); SerializableObject so = (SerializableObject) ois.readObject(); System.out.println("str0 = " + so.getStr0()); System.out.println("str1 = " + so.getStr1()); ois.close(); } }

直接看一下运行结果

我想自己控制序列化的过程 我想自己控制反序列化的过程 str0 = str0 str1 = str1

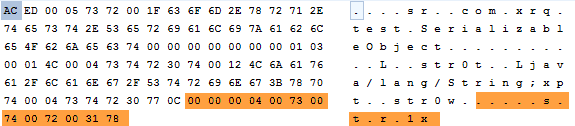

看到,程序走到了我们自己写的writeObject和readObject中,而且被transient修饰的str1也成功序列化、反序列化出来了----因为手动将str1写入了文件和从文件中读了出来。不妨再看一下s.txt文件的二进制:

看到橘黄色的部分就是writeObject方法追加的str1的内容。至此,总结一下writeObject和readObject的通常用法:

先通过defaultWriteObject和defaultReadObject方法序列化、反序列化,然后在文件结尾追加需要额外序列化的内容/从文件的结尾读取额外需要读取的内容。

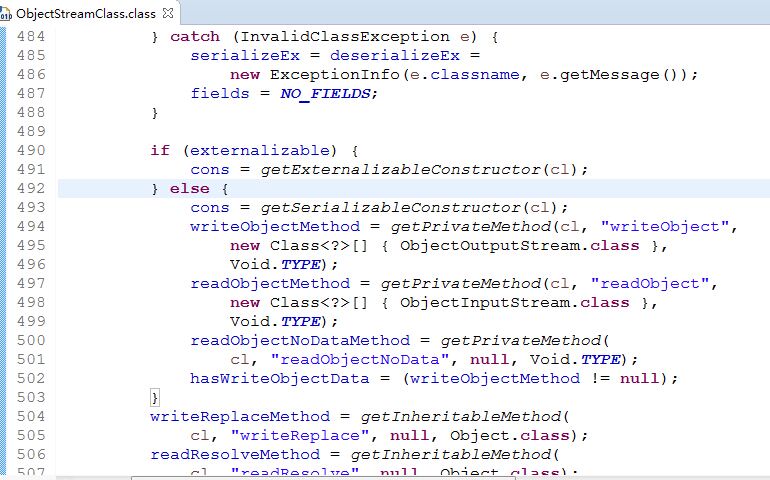

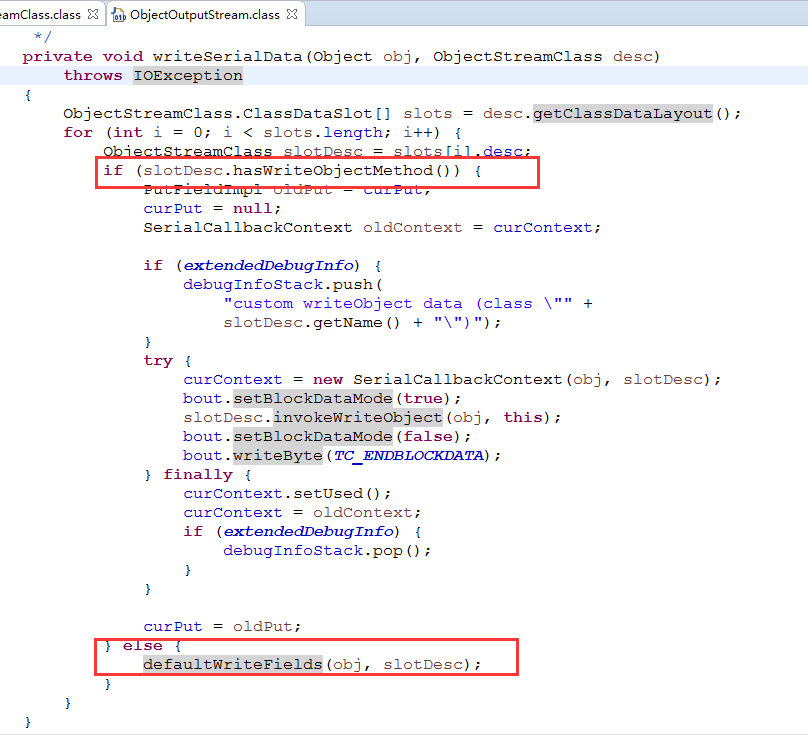

我们自己写的writeObject和readObject为什么会被调用?

在ObjectStreamClass.java中会通过反射查找目标对象是否有writeObject和readObject方法,如下图:

如果有就调用,否则调用

复杂序列化情况总结

虽然Java的序列化能够保证对象状态的持久保存,但是遇到一些对象结构复杂的情况还是比较难处理的,最后对一些复杂的对象情况作一个总结:

1、当父类继承Serializable接口时,所有子类都可以被序列化

2、子类实现了Serializable接口,父类没有,父类需要有默认的构造函数,父类中的属性不能序列化(不报错,数据丢失),但是在子类中属性仍能正确序列化

3、如果序列化的属性是对象,则这个对象也必须实现Serializable接口,否则会报错

4、反序列化时,如果对象的属性有修改或删减,则修改的部分属性会丢失,但不会报错

5、反序列化时,如果serialVersionUID被修改,则反序列化时会失败

小结

本文通过几个具体的情景,介绍了 Java 序列化的一些高级知识,虽说高级,并不是说读者们都不了解,希望用笔者介绍的情景让读者加深印象,能够更加合理的利用 Java 序列化技术,在未来开发之路上遇到序列化问题时,可以及时的解决。由于本人知识水平有限,文章中倘若有错误的地方,欢迎联系我批评指正。

平时我们在Java内存中的对象,是无法进行IO操作或者网络通信的,因为在进行IO操作或者网络通信的时候,人家根本不知道内存中的对象是个什么东西,因此必须将对象以某种方式表示出来,即存储对象中的状态。一个Java对象的表示有各种各样的方式,Java本身也提供给了用户一种表示对象的方式,那就是序列化。换句话说,序列化只是表示对象的一种方式而已。OK,有了序列化,那么必然有反序列化,我们先看一下序列化、反序列化是什么意思。

序列化:将一个对象转换成一串二进制表示的字节数组,通过保存或转移这些字节数据来达到持久化的目的。

反序列化:将字节数组重新构造成对象。