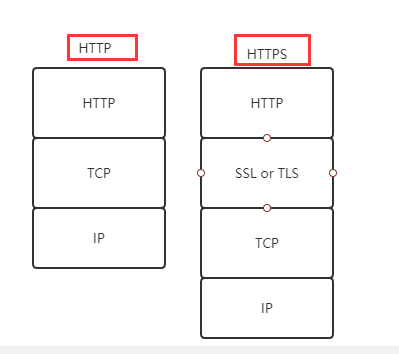

HTTP是属于应用层的协议,它是基于TCP/IP的,所以它只是规定一些要传输的内容,以及头部信息,然后通过TCP协议进行传输,依靠IP协议进行寻址,客户端发出请求,服务端进行响应,就是这么简单。在整个过程中,没有任何加密的东西,所以它是不安全的,中间人可以进行拦截,获取传输和响应的数据,造成数据泄露,通过一幅最简单的图来描述

HTTPS一般使用的加密与HASH算法如下:

非对称加密算法:RSA,DSA/DSS

对称加密算法:AES,RC4,3DES

Hash签名算法(摘要算法):MD5,SHA1,SHA256

HTTP和HTTPS的区别是什么?

HTTPS是在HTTP上建立SSL or TLS层,并对传输数据进行加密,是HTTP协议的安全版。

1、HTTPS是加密传输协议,HTTP是明文传输协议;

2、HTTPS需要用到SSL证书,而HTTP不用;

3、HTTPS比HTTP更加安全,对搜索引擎更友好,利于SEO

4、HTTPS标准端口443,HTTP标准端口80;

5、HTTPS基于传输层,HTTP基于应用层;

6、HTTPS在浏览器显示绿色安全锁,HTTP没有显示;

基于这些,到底怎么实现加密呢?

我们首先想到对传输数据进行 对称加密

如果使用上面的方式,那么客户端或者服务端怎么知道呢?只能一方传给另外一方,如果被中间人拦截,秘钥也会被获取

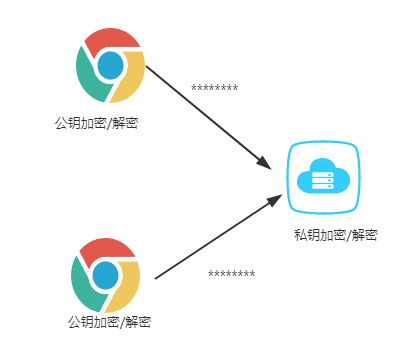

对称加密这条路好像走不通,我们知道还有一种加密方式叫非对称加密,比如RSA

非对称加密会有一对秘钥:公钥和私钥,公钥加密的内容,只有私钥可以解开,私钥加密的内容,所有的公钥都可以解开,私钥只保存在服务器端,公钥可以发送给所有的客户端,在传输公钥的过程中,肯定也会有被中间人获取的风险,但在目前的情况下,至少可以保证客户端通过公钥加密的内容,中间人是无法破解的,因为私钥只保存在服务器端,只有私钥可以破解公钥加密的内容

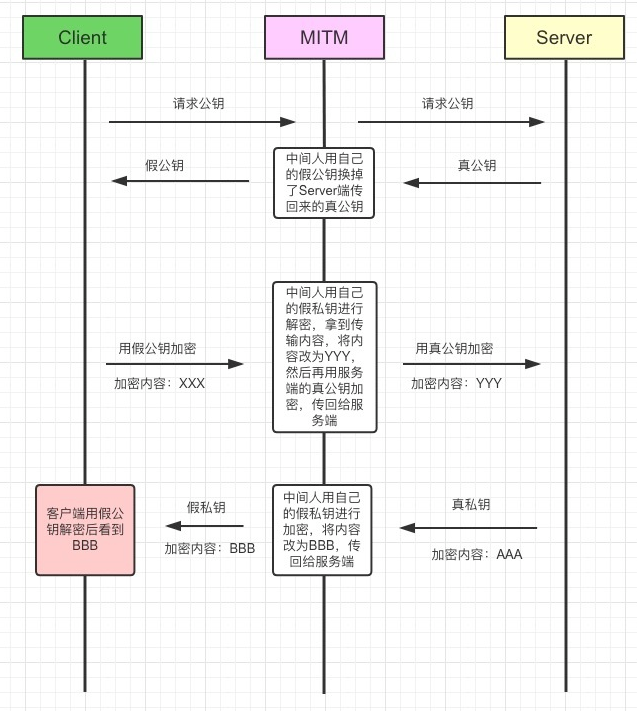

但是可能存在公钥被中间人篡改

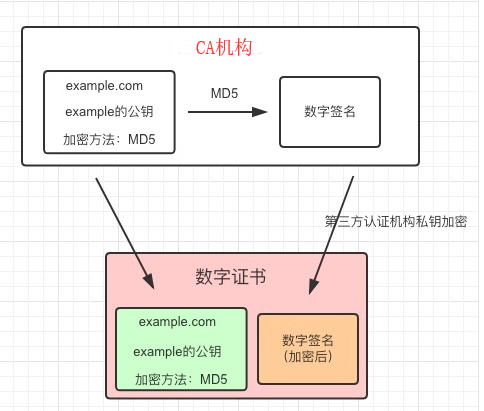

上述方式好像依然不行,在HTTPS中,使用 数字证书 来解决这个问题,数字证书 = 网站信息 + 数字签名

假如中间人拦截后把服务器的公钥替换为自己的公钥,因为数字签名的存在,会导致客户端验证签名不匹配,这样就防止了中间人替换公钥的问题

浏览器安装后会内置一些权威第三方认证机构的公钥,验证签名的时候直接就从本地拿到相应第三方机构的公钥,对私钥加密后的数字签名进行解密得到真正的签名,然后客户端利用签名生成规则进行签名生成,看两个签名是否匹配,如果匹配认证通过,不匹配则获取证书失败

在使用CA证书的情况下,可不可以不需要数字签名呢?第三方认证机构是一个开放的平台,我们可以去申请,中间人也可以去申请呀

因为没有认证,所以中间人也向第三方认证机构进行申请,然后拦截后把所有的信息都替换成自己的,客户端仍然可以解密,并且无法判断这是服务器的还是中间人的,最后造成数据泄露

在安全的拿到服务器的公钥之后,客户端会随机生成一个对称秘钥,使用服务器公钥加密,传输给服务端,此后,通过这个随机生成的对称秘钥进行加密/解密,服务器也通过该对称秘钥进行解密/加密

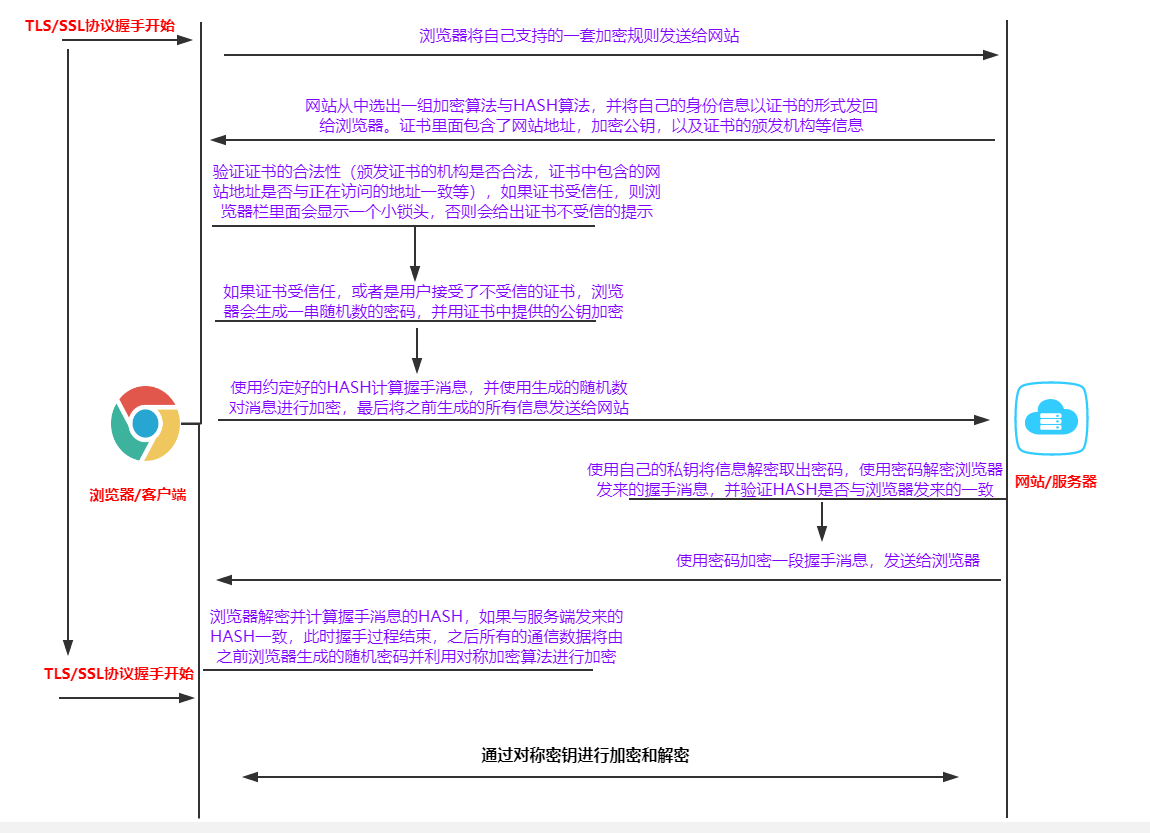

HTTPS协议传输过程大致分为6步骤:

第一步 客户端发起明文请求:将自己支持的一套加密规则、以及一个随机数(Random_C)发送给服务器

第二步 服务器初步响应:服务器根据自己支持的加密规则,从客户端发来的请求中选出一组加密算法与HASH算法,生成随机数,并将自己的身份信息以证书(CA)的形式发回给浏览器。

CA证书 里面包含了服务器地址,加密公钥,以及证书的颁发机构等信息。这时服务器给客户端的包括选择使用的加密规则、CA证书、一个随机数(Random_S)。

第三步 客户端接到服务器的初步响应后做四件事情:

(1)证书校验: 验证证书的合法性(颁发证书的机构是否合法,证书中包含的网站地址是否与正在访问的地址一致等)。

(2)生成密码: 浏览器会生成一串随机数的密码(Pre_master),并用CA证书里的服务器公钥加密,用于传给服务器。

(3)计算协商密钥:此时客户端已经获取全部的计算协商密钥需要的信息:两个明文随机数 Random_C 和 Random_S 与自己计算产生的 Pre-master,计算得到协商密钥enc_key=Fuc(random_C, random_S, Pre-Master)

(4)生成握手信息:使用约定好的HASH计算握手消息,并使用协商密钥enc_key及约定好的算法对消息进行加密。

第四步 服务器接收客户端发来的数据要做以下四件事情:

(1)私钥解密:使用自己的私钥解密取出密码Pre_master。

(2)计算协商密钥:此时服务器已经获取全部的计算协商密钥需要的信息:两个明文随机数 Random_C 和 Random_S 与Pre-master,计算得到协商密钥enc_key=Fuc(random_C, random_S, Pre-Master)

(3)解密握手消息:使用协商密钥enc_key解密客户端发来的握手消息,并验证HASH是否与客户端发来的一致。

(4)生成握手消息使用协商密钥enc_key及约定好的算法加密一段握手消息,发送给客户端。

第五步 客户端拿到握手信息解密,握手结束。客户端解密并计算握手消息的HASH,如果与服务端发来的HASH一致,此时握手过程结束。

第六步 常加密通信握手成功之后,所有的通信数据将由之前协商密钥enc_key及约定好的算法进行加密解密。

总结:HTTPS就是使用SSL/TLS协议进行加密传输,让客户端拿到服务器的公钥,然后客户端随机生成一个对称加密的秘钥,使用公钥加密,传输给服务端,后续的所有信息都通过该对称秘钥进行加密解密,完成整个HTTPS的流程。

附:fiddler抓包https:https://www.cnblogs.com/liulinghua90/p/9109282.html

浅谈一个网页打开的全过程(涉及DNS、CDN、Nginx负载均衡等):https://www.cnblogs.com/xuan52rock/p/6845637.html