Web2

打开链接看见一张动图,猜测flag应该就在网页前端源码里面

没有问题

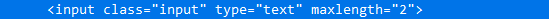

计算器

典型的修改前端代码题目,题目让你计算结果,但只能填写一位数字。

f12打开控制台,改代码maxlength

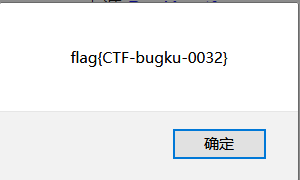

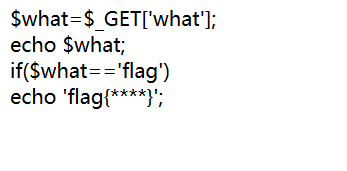

web基础Get

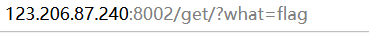

先审计一下,她让你传个get内容:what,如果what等于flag那么打印flag的值(php代码写的)

那么是get的话直接url里面传参

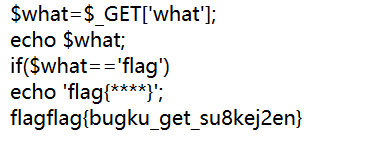

web基础Post

post传参,使用hackbar,同理

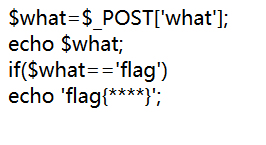

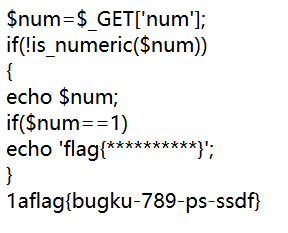

矛盾

php的强等于和弱等于漏洞

构造:

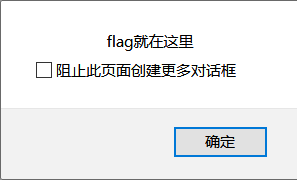

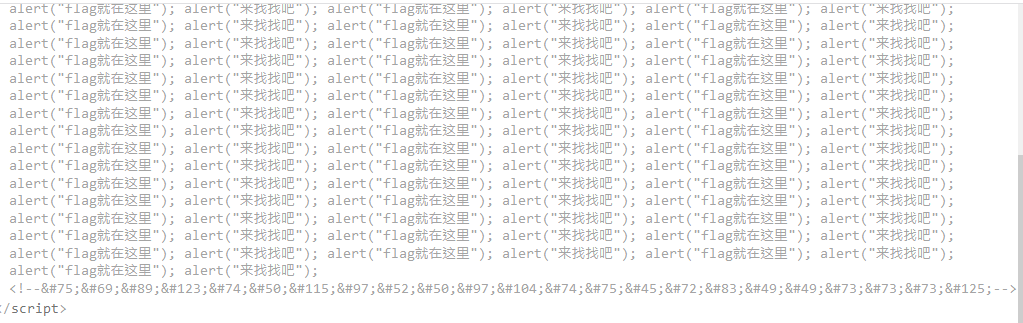

Web3

打开链接一直弹窗,查看源码在head里面发现了注释的东西:

拿去ASCII解码,就是flag了

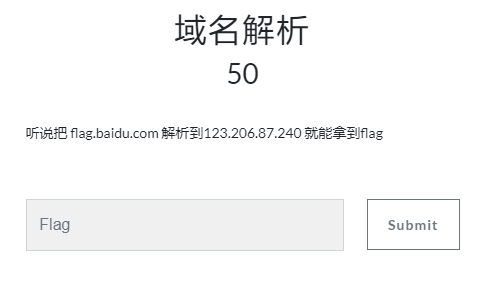

域名解析

简单,打开 C:/windows/system32/drivers/etc/host 文件,把域名和地址添进去(记得地址在前,域名在后)

访问域名拿到flag

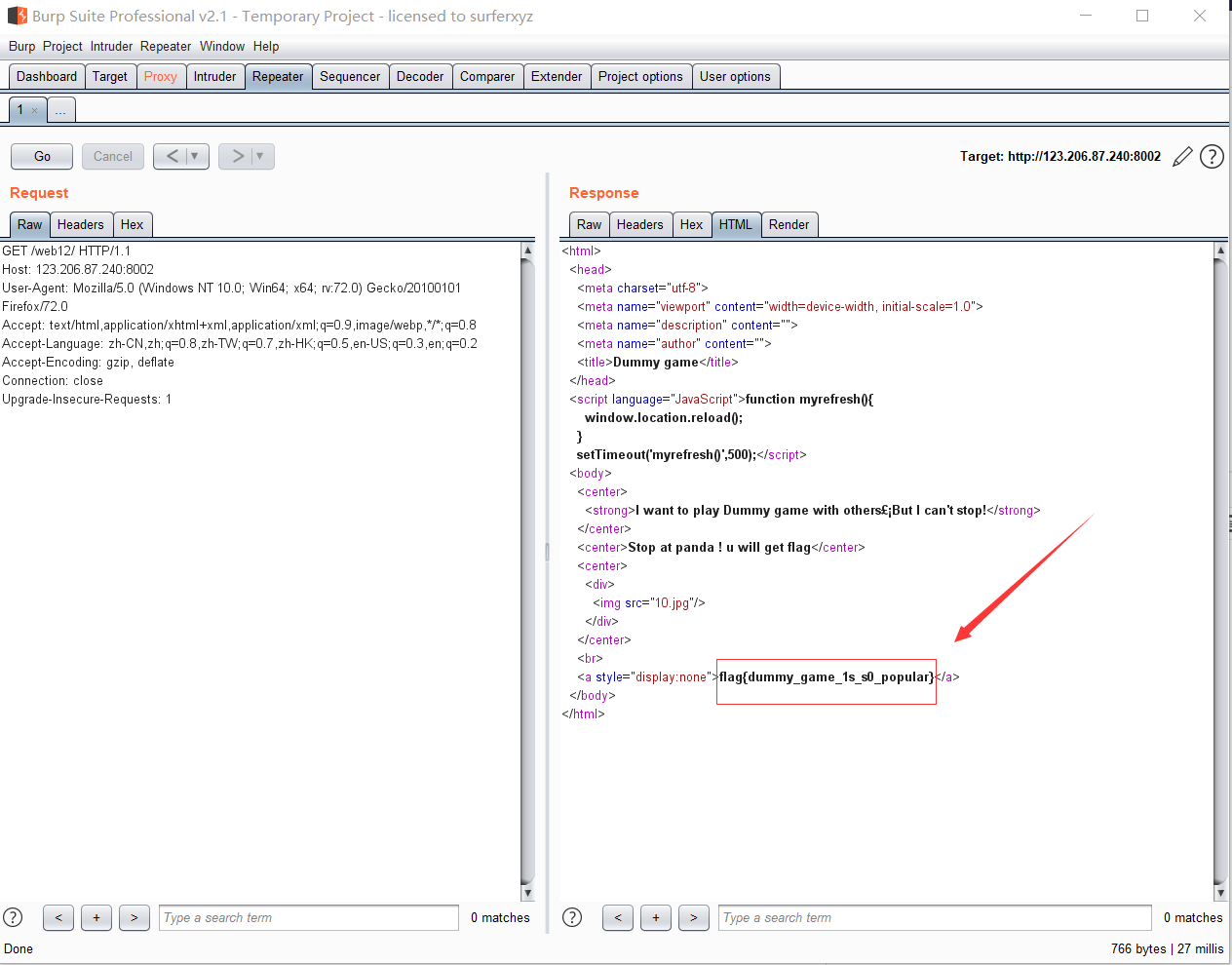

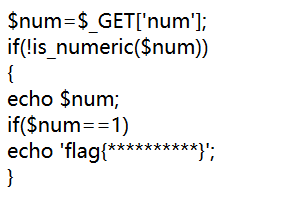

你必须让他停下

打开链接自动刷新。

浏览器开代理,用burpsuite拦截,发送到repeater里面不断go

最后显示flag: