作业所属课程:https://edu.cnblogs.com/campus/besti/19attackdefense/

作业要求:https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10589

由于把整张图放进去清晰度极其差,所以分段放在这里。

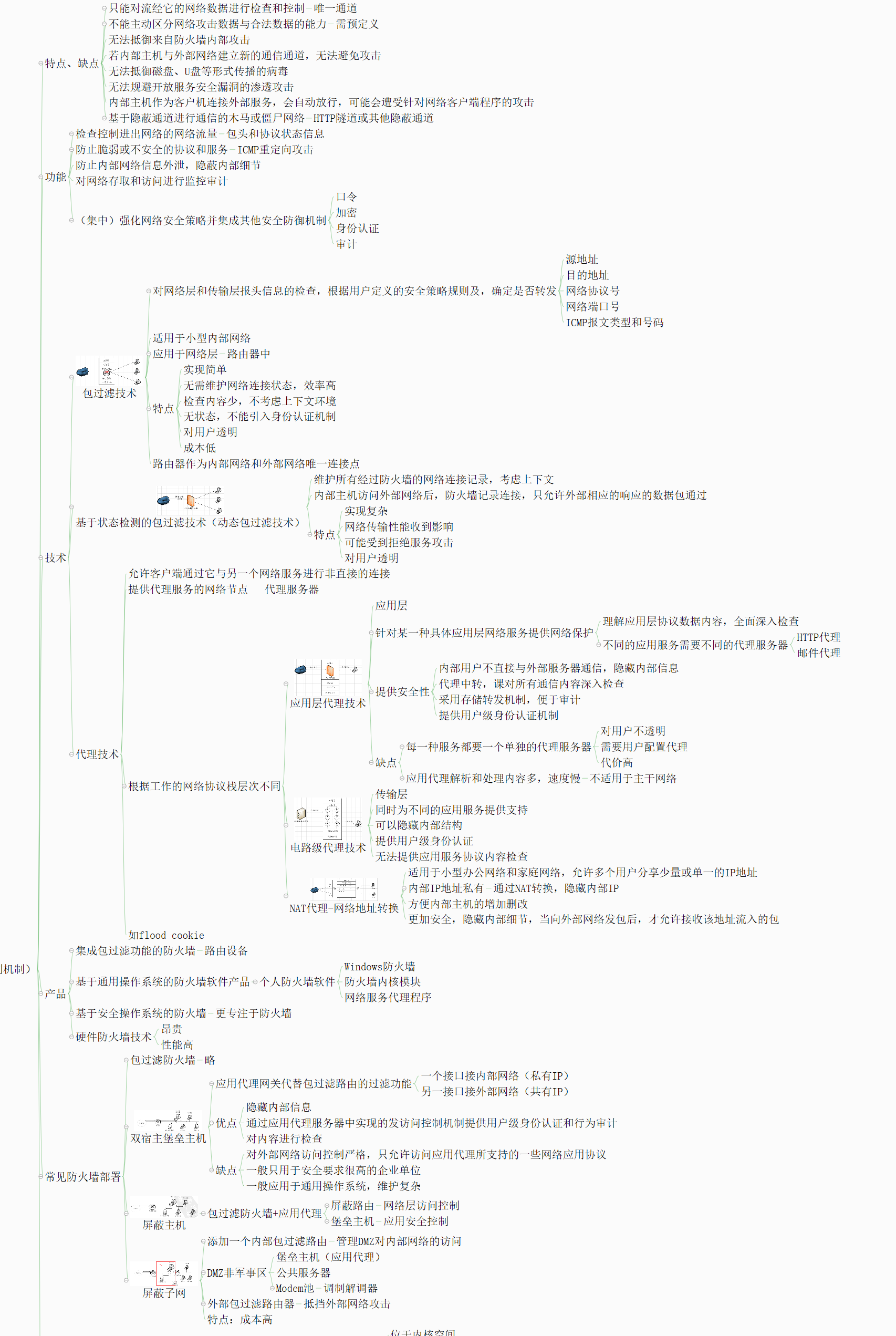

防火墙

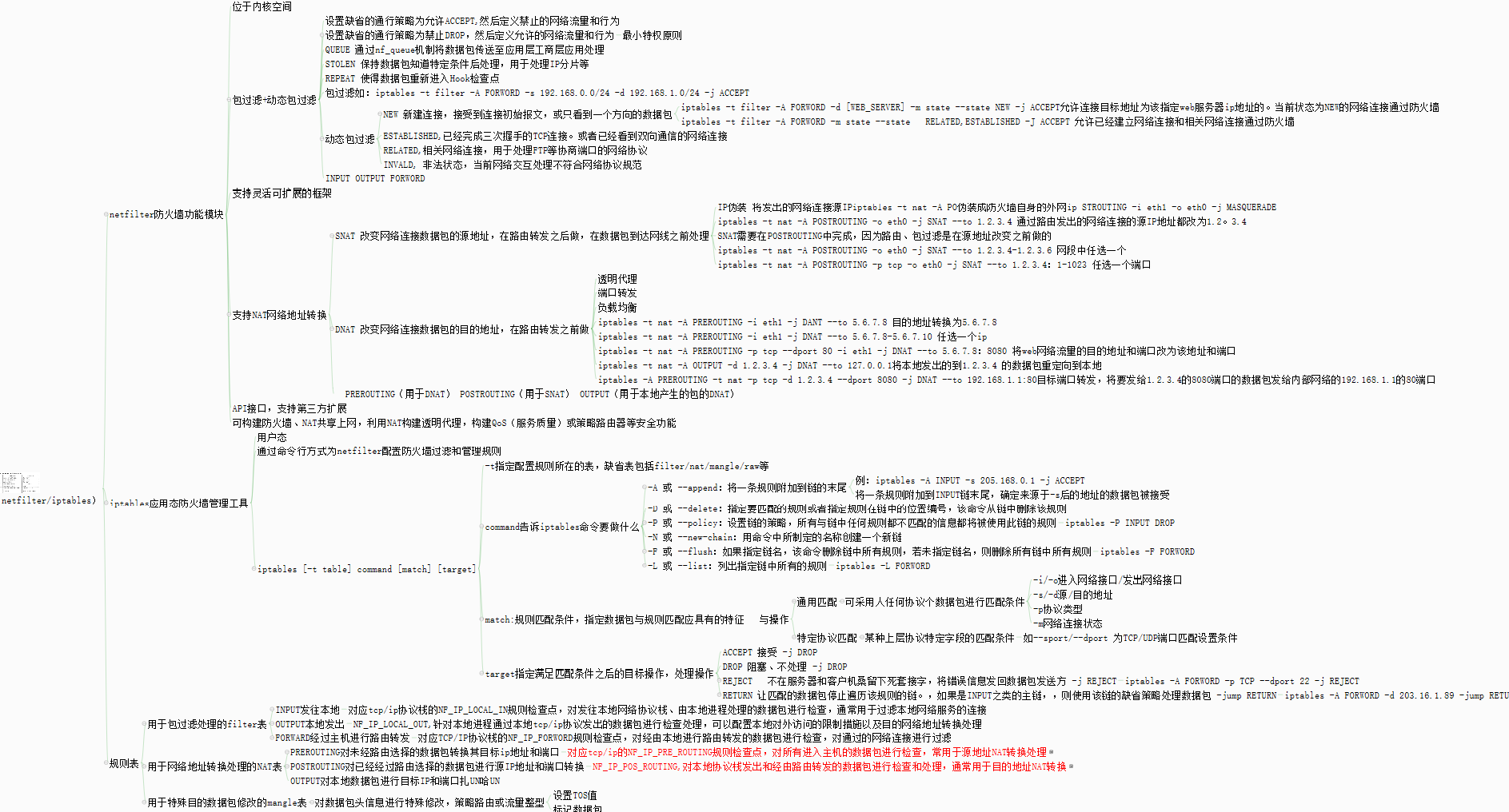

linux系统中的防火墙

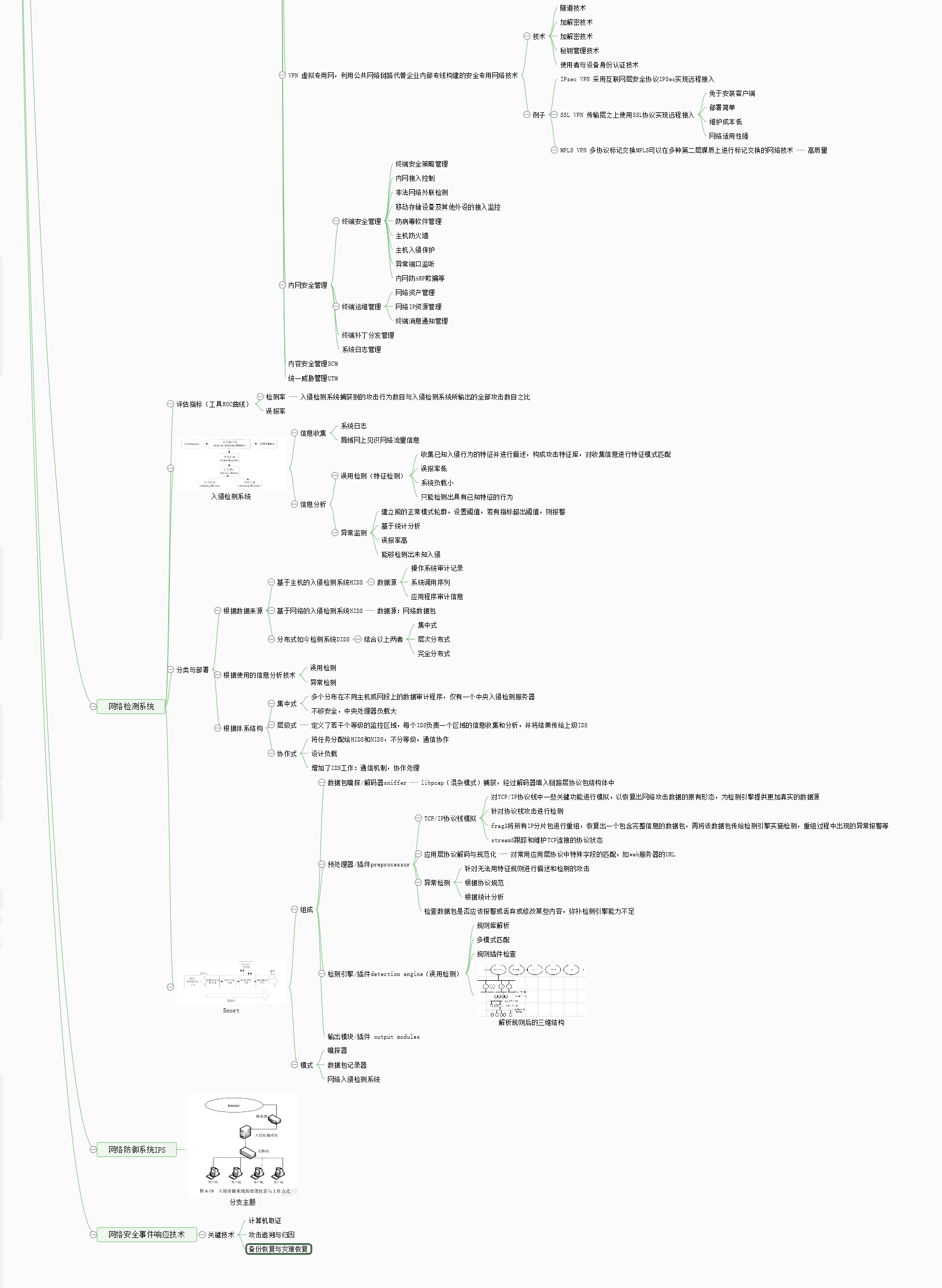

其他

实践内容

实践一:防火墙配置 任务:配置Linux平台上的iptables,完成如下功能并测试

过滤ICMP数据包,使主机不接受ping包。

只允许特定IP地址访问主机的某一网络服务,而其他IP地址无法访问。

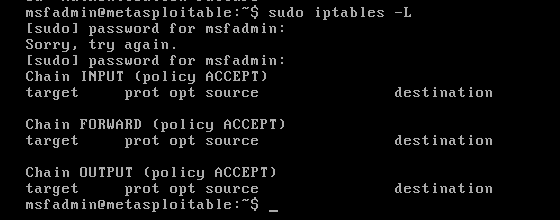

在Metasploitable linux上查看过滤规则

过滤icmp数据包:

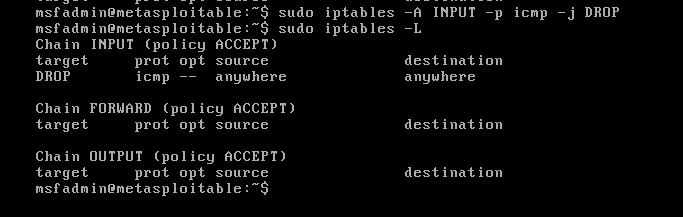

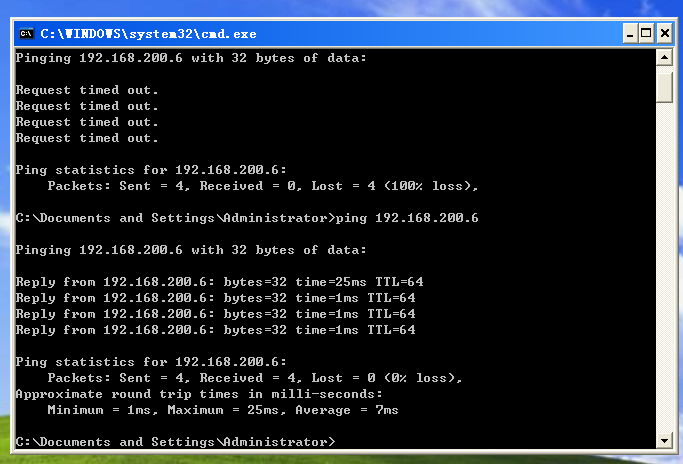

测试,用其他主机对metasploitable linux进行ping:

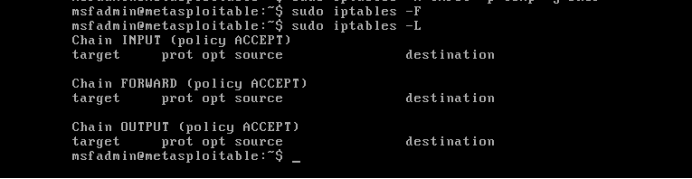

忘了在做试验前,看看原本能不能ping通,那么先把刚刚设置的过滤规则删除,做一个对比:

是可以ping通的:

对seed上的telnet进行防火墙设置

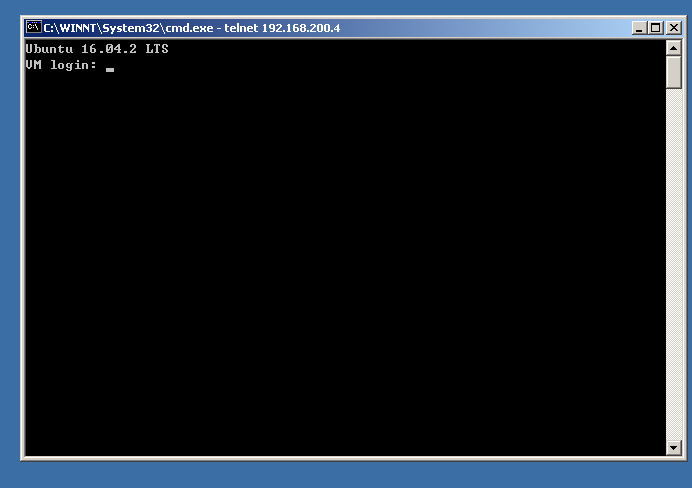

Win2kserver可以访问:

Winattack上也可以进行连接:

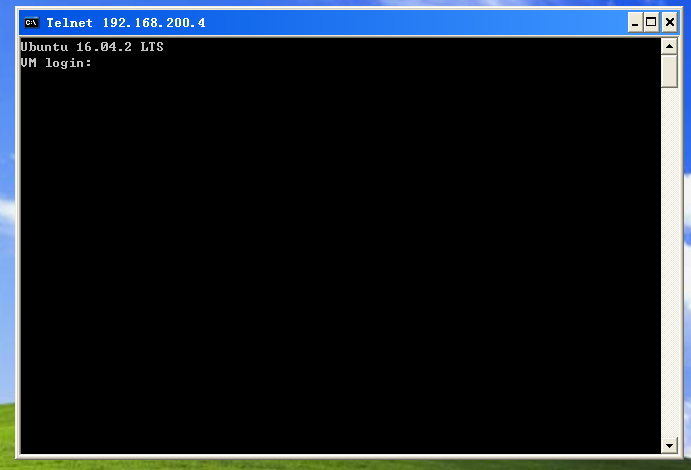

采用最小权限原则:

此时,身为192.168.200.124的win2kserver不能连接:

为192.168.200.2的Winattack可以连接:

实践二 使用snort对给定pcap文件进行入侵检测,并对检测出的攻击进行说明。

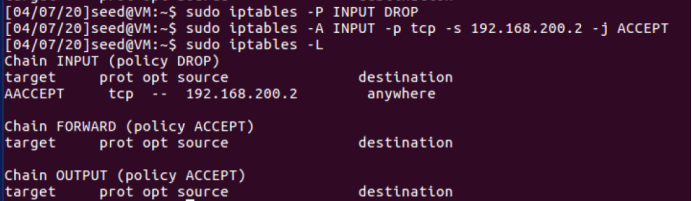

Sudo snort -r listen.pcap -c /etc/snort/snort.conf -K ascii

读取snort.conf中的规则,并生成三维结构。

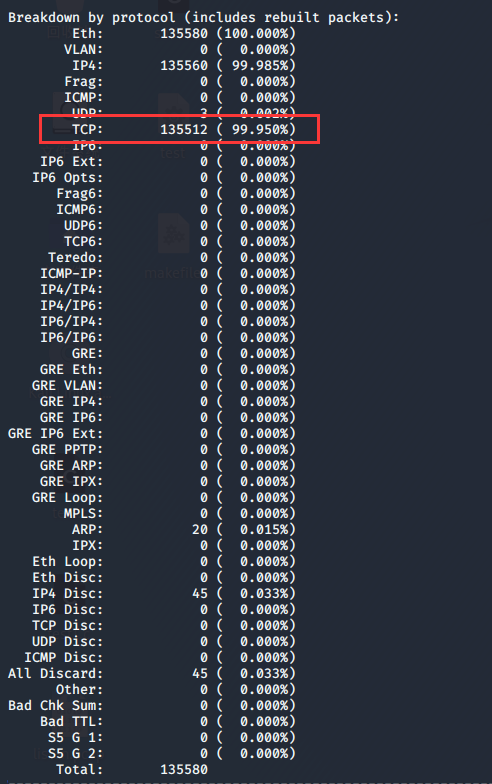

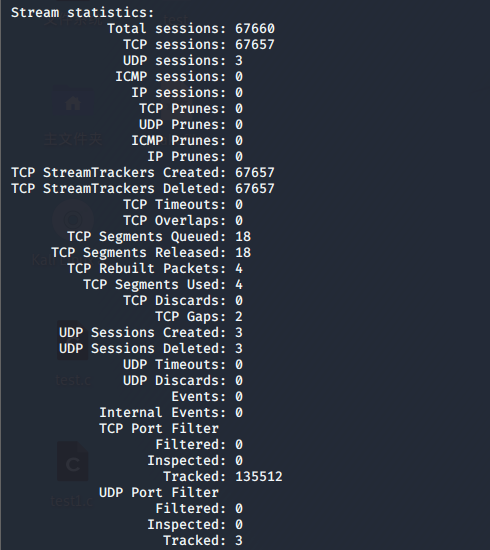

大量的tcp协议的数据包 使用的规则链:

数据流统计结果:

在/var/log/snort中的alert日志中,可以看到有十条记录

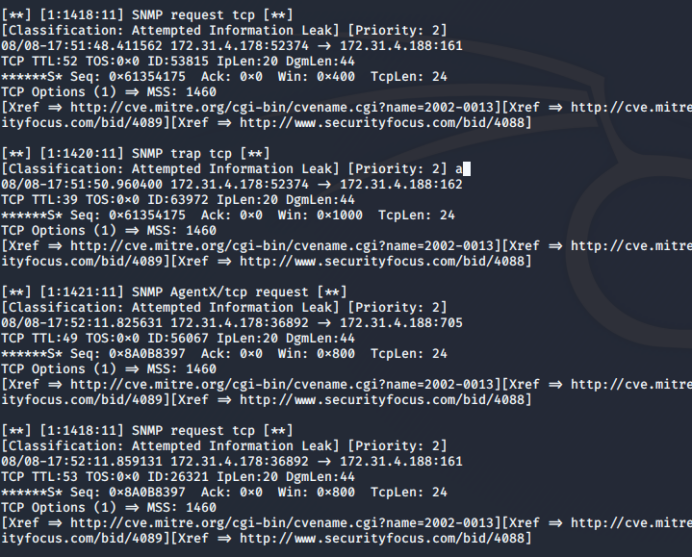

前两条SNMAP请求:

可以看到分类为:试图找到漏洞 源地址:172.31.4.178 源端口57738

Xref应该根据的特征库。

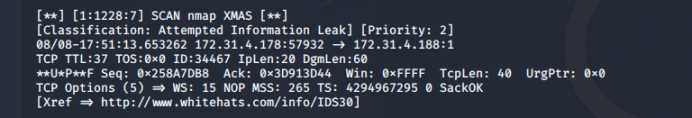

第三条:

Nmap扫描,也是用来寻找漏洞。

第四条snmp请求:

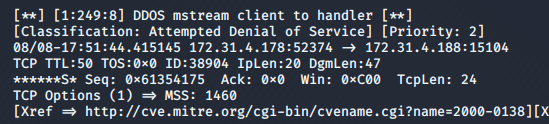

第五条:DDoS

第六七条,snmp

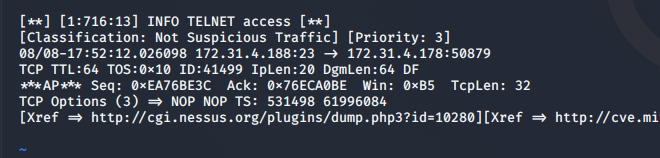

最后一条telnet连接,被认为,无异常:

实践三 分析蜜网网关的防火墙和IDS/IPS配置规则。

任务:说明蜜网网关是如何利用防火墙和入侵检测技术完成其攻击数据捕获和控制需求

具体分析配置规则与启动项文件包括:

防火墙(netfilter+iptables:/etc/init.d/rc.firewall)

入侵检测系统(snort /etc/init.d/hflow-snort与/etc/snort/snort.conf)

入侵防御系统(snort_inline:/etc/init.d/hflow-snort_inline与/etc/snort_inline/snort_inline.conf)

上述脚本是如何实现蜜网的数据捕获和数据控制?

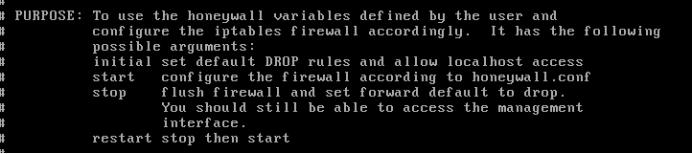

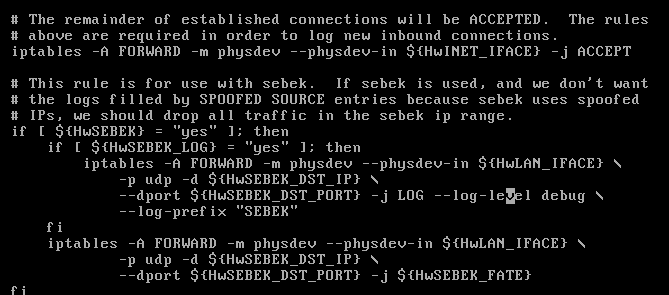

通过设置iptables设置过滤规则,初始化时,设置drop规则并允许本地访问。Start:根据honeywall.conf配置文件配置防火墙。

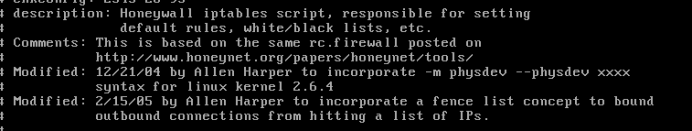

描述中称,本文件是蜜网的iptables脚本,用于设置默认规则、白名单和黑名单。

也描述了文件的来源和被修改记录。

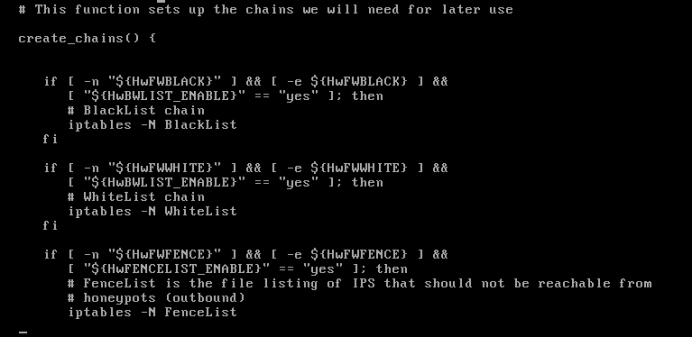

创建新的处理链链,BlackList WhileList FenceList FenceLogDrop tcpHandler udpHandler icmpHandler 和otherHandler

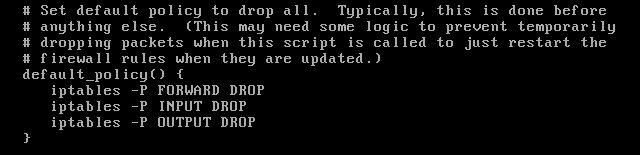

默认规则:

允许本地输入输出:

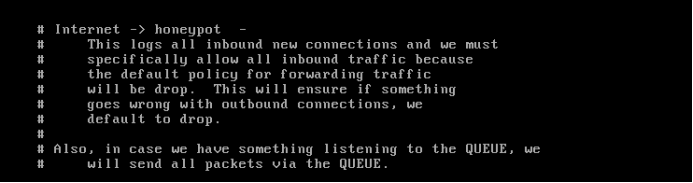

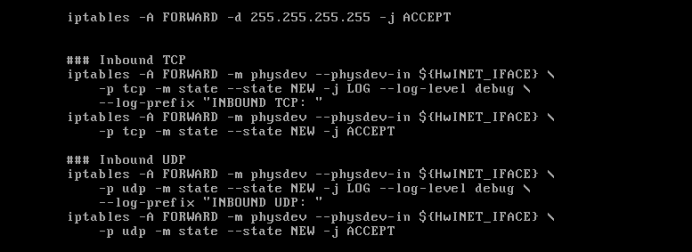

允许所有流量input转发流量会被drop为了监听队列,通过QUEUE发送包。

允许转发广播包。允许新建的连接请求状态会话进入。

已经建立连接状态的会话允许进入。

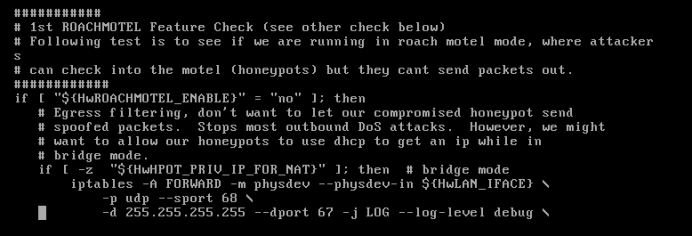

判断是否处于roachmotel mode是否可以使攻击者能够登入到蜜罐主机而不能往外发包。

允许蜜罐主机之间的通信。

在配置文件中,可以看到很多的变量,应该是在配置蜜网时,输入的一些IP地址等信息,或者是捕获到的一些包的队列,对这些队列中的数据包进行判断处理。

通过设置iptables进行数据控制。对于流入系统的数据不做任何限制,使得非法入侵者能够顺利攻入系统,非法入侵者的任何的扫描、探测、连接对于Honeynet来说都是受欢迎的,它们正是我们蜜网系统需要捕获的对象.对于流出系统的数据则要进行严格的控制,防止非法入侵者攻入系统后把系统作为跳板发送非法信息或者入侵其他的机器。

捕获数据包通过日志形式进行记录,snort对网络数据流进行记录。

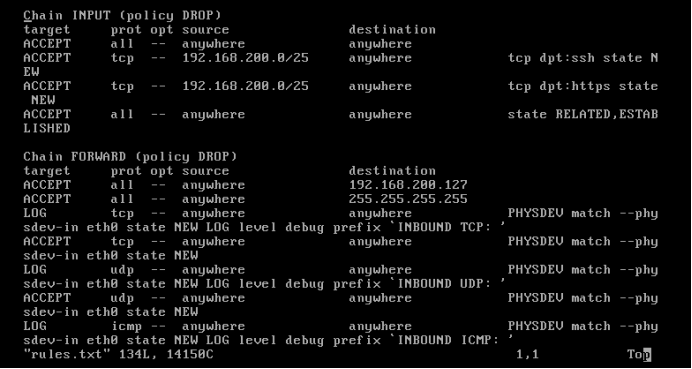

获取IPTables的实际规则列表、Snort和Snort_inline的实际执行参数。

Iptables -L > rules.txt查看规则列表。

INPUT/FORWORD/OUTPUT以及一些协议处理链

可以看到之前设置的蜜罐的ip

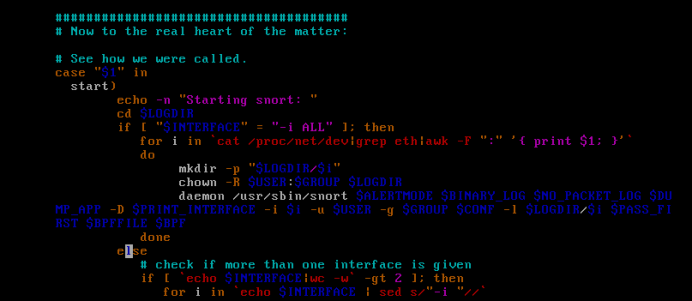

Snort实际执行参数:vim /etc/init.d/snortd

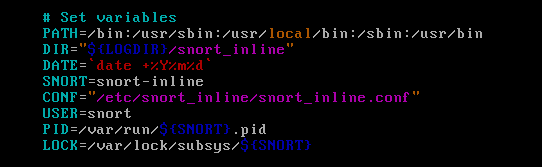

Snort_inline

变量:

实际执行命令:

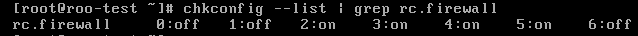

蜜网网关开机之后,防火墙、NIDS、NIPS是如何启动的?

命令:chkconfig --list|grep 服务名

防火墙:

NIDS,NIPS:

Snort规则是如何自动升级的?

由配置文件驱动,在honey.conf中,当前没有开启自动更新,如果要更新的话,会使用Oinkmaster这个工具进行更新:

实践中遇到的问题及解决

1.不知道为什么攻击机会给目标主机发送snmp数据包。2.snort在如何更新规则库,本来以为应该在snort的配置文件中找,后来看同学们的作业,原来是在honeywall的配置文件中找。

3.在蜜网网关中使用iptables命令的时候,提示说command not found,多次用root提权,并用sudo命令,才得以使用。