0x01 SSL3.0简介

我们知道最开始HTTP协议传输数据的时候,数据是不加密的,不安全的,网景公司针对此,推出了SSL(secure socket layer)安全套接层。SSL3.0时,IETF对其标准化,将其更名为TLS1.0(transport layer security),安全传输层协议。

简单介绍这么多,详细了解SSL可以参考以下几个链接,写的很详细。

https://blog.csdn.net/enweitech/article/details/81781405

0x02 SSL 3.0 POODLE攻击漏洞原理

影响时间:2014年10月

POODLE---英翻为贵宾犬,故此漏洞又被称为贵宾犬漏洞,Padding Oracle On Downgranded Legacy Encryption。

https://blog.csdn.net/zhaihaifei/article/details/47277975

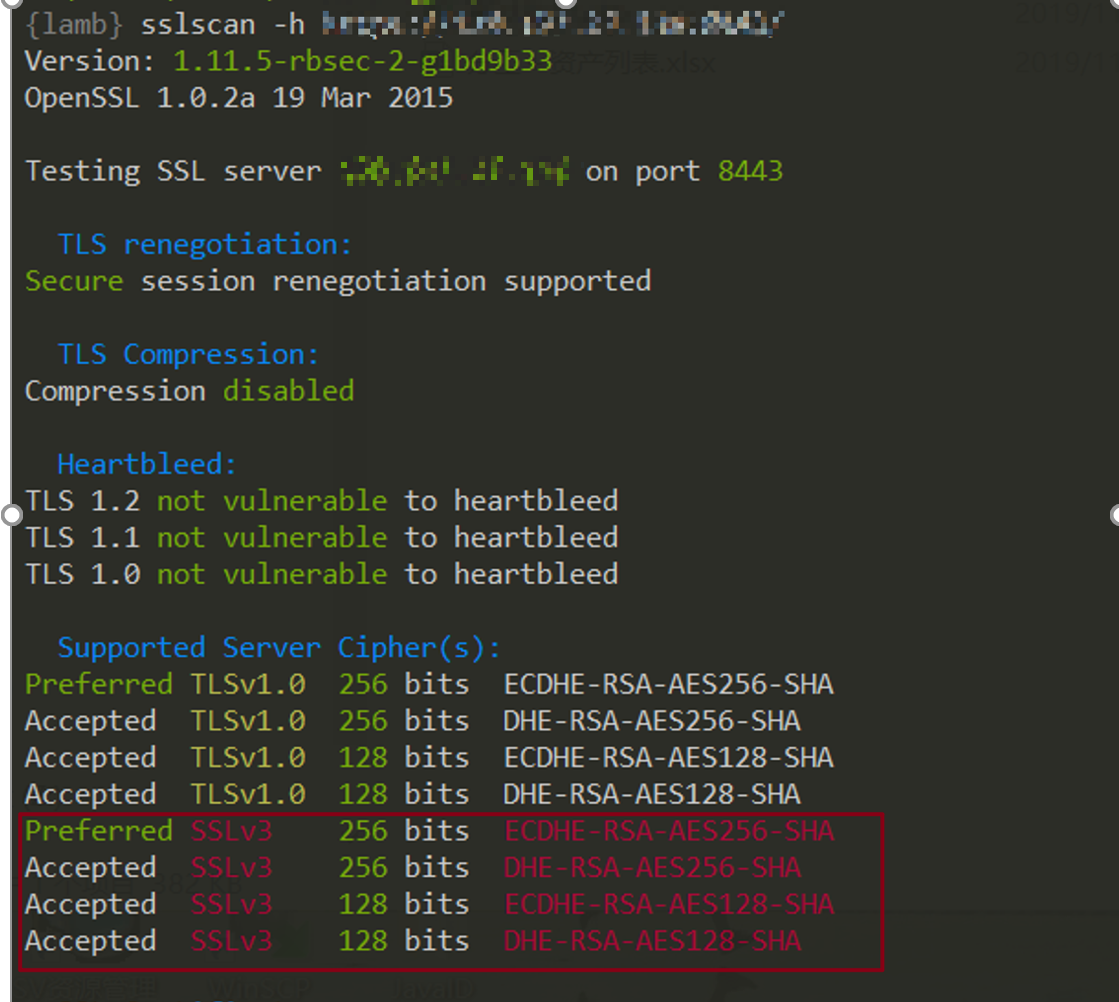

此漏洞可以被攻击者用来窃取采用了SSLv3加密通信过程中的内容。目前调查情况,该漏洞来自于SSLv3本身使用的算法RC4的缺陷,不是实现问题,该漏洞无法修复,只能将SSLv3当作不安全协议禁用,强制使用TLS。

Windows从Windows XP开始,在操作系统层面提供了SSL和TLS支持。使用Windows本身安全服务的软件可以支持TLS,对于浏览器,运行在Windows XP或者更新系统上所有主流浏览器均支持TLS协议。

Mac OS X系统经测试至少从10.6(Snow Leopard)版本开始,Safari支持TLS协议。

iOS系统至少从5.0版本开始支持TLS 1.2协议,即iPhone 4S以及更新版本的iPhone均支持TLS协议。

Android系统也在系统层面上支持TLS协议,并从第一个版本开始就支持TLS,在开发手册中也警告了使用SSL协议的危险性。

从这些基本情况分析,禁用SSLv3对于主流系统和浏览器通过HTTPS访问客户网站的方式影响不大,但是如果有客户端强制通过SSLv3而没有实现TLS方式的加密传输,将可能有较大的影响,具体影响需要看客户对HTTPS的使用场景。

0x03 验证方式

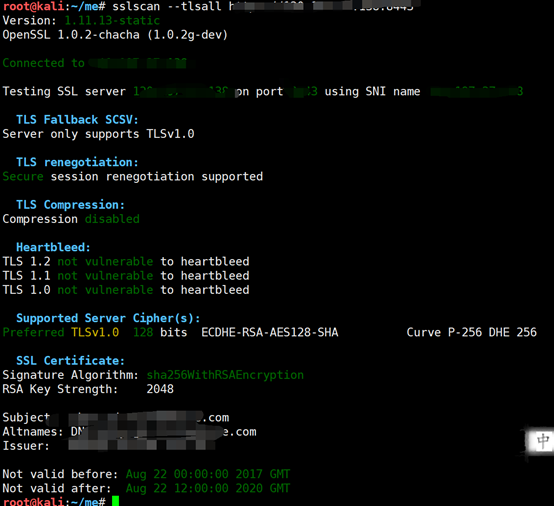

这里是直接使用kali中的sslscan工具。

sslscan –tlsall url

0x04 和heartbleed的区别

爆发时间是2014年4月,比poodle漏洞要早出现。

心脏滴血漏洞是在实现TLS和DTLS心跳处理逻辑中,存在的编码缺陷。

OpenSSL的心跳处理逻辑没有检测心跳包中的长度字段是否和后续的数据字段相符合。

攻击者可以利用这一点,构造异常的数据包,来获取心跳数据所在的内存区域的后续数据。

这些数据中可能包含了证书私钥,用户名,用户密码,用户邮箱等敏感信息。该漏洞允许攻击者从内存中读取多达64KB的数据。

OpenSSL是一个支持SSL认证的开源软件库包。

参考链接:

https://www.jianshu.com/p/ccadb1d67c88

https://www.freebuf.com/news/53959.html

https://github.com/mpgn/poodle-PoC

https://blog.csdn.net/yaofeiNO1/article/details/54428021

https://blog.csdn.net/salonzhou/article/details/41748387