总纲:

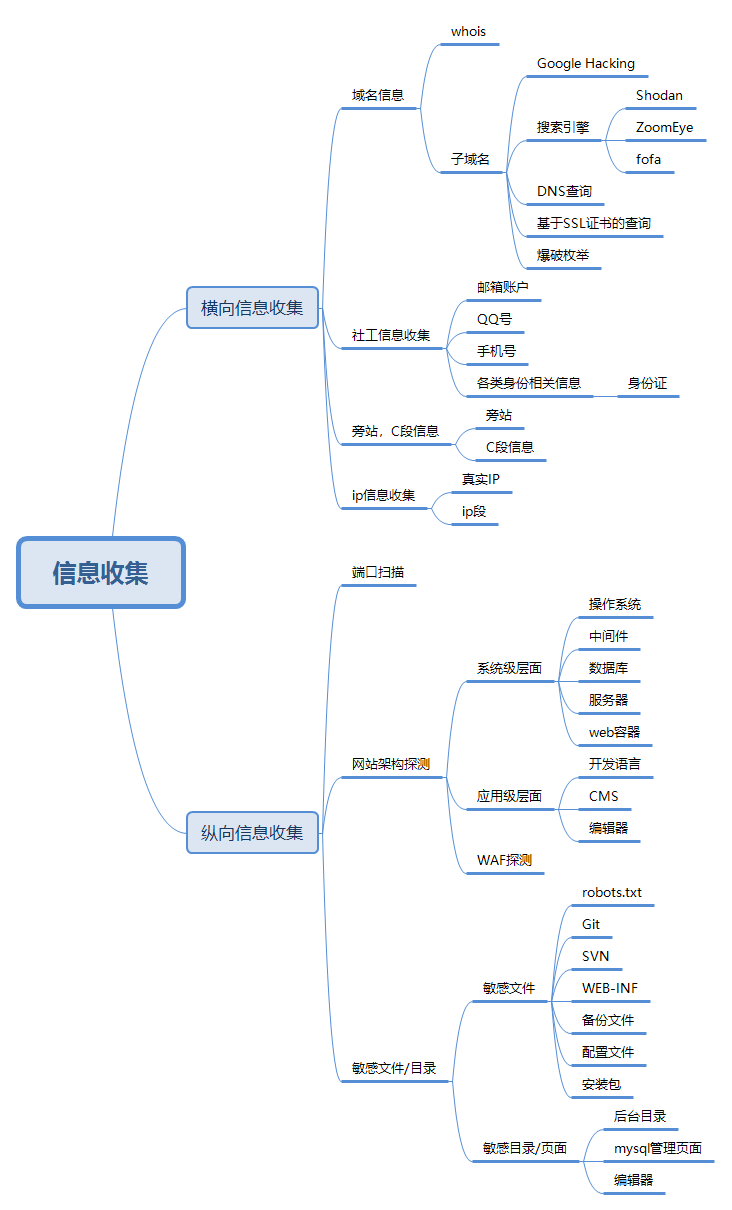

信息收集

1.whois查询网站信息:

如果知道目标的域名,就可以先做whois数据库查询注册人信息、管理员信息等,也可能有dns地址信息。

可以经过上述收集信息对dns服务商进行渗透,看看是否有漏洞,没有的话还可以通过上述收集到的邮箱、姓名等进行更进一步的社工信息收集。

在线查询地址:

站长工具

Bugscaner

微步

还可以用天眼查来查询企业的一些信息和风险等。

天眼查

备案号查询:

可以通过域名查询到企业的备案号等。

真实ip地址查询:

绕过cdn的防护,主要有的方法参考:

https://blog.csdn.net/GUINEW/article/details/79924244?utm_medium=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-1.nonecase&depth_1-utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-1.nonecase

2.子域名信息收集:

1.subDomainsbrute子域名查询工具

这个扫描后的结果都会保存在一个文档里面,可以自己去复制粘贴一一试探,这个的话有点慢,不能直接点开网址。

主要命令:python subDomainsbrute.py 网址地址

主要下载地址:https://github.com/lijiejie/subDomainsBrute

2.layer子域名检测工具

这是一款子域名挖掘机,利用于子域名爆破,工具还是比较详细,有域名、解析ip、cnd列表、web服务器和网站状态,能更快速的访问网站。能显示大部分的子域名网站。

主要下载地址参考:https://www.cnblogs.com/guojia000/p/11393502.html

3.常用的搜索引擎:

1.google hacking语法:

intitle:搜索网页标题中包含有特定字符的网页。

inurl:搜索包含有特定字符的URL。

intext:搜索网页正文内容中的指定字符。

Filetype:搜索指定类型的文件。

Site:找到与指定网站有联系的URL。

一般好搜后台的语法可以参考:https://www.exploit-db.com/google-hacking-database

2.zoomeye(钟馗之眼):

基本语法:

app:nginx 组件名

ver:1.0 版本

os:windows 操作系统

country:”China” 国家

city:”hangzhou” 城市

port:80 端口

hostname:google 主机名

site:thief.one 网站域名

desc:nmask 描述

keywords:nmask’blog 关键词

service:ftp 服务类型

ip:8.8.8.8 ip地址

cidr:8.8.8.8/24 ip地址段

3.fofa:

基本语法:

title=”abc” 从标题中搜索abc。

header=”abc” 从http头中搜索abc。

body=”abc” 从html正文中搜索abc。

domain=”qq.com” 搜索根域名带有qq.com的网站。

host=”.gov.cn” 从url中搜索.gov.cn,注意搜索要用host作为名称。

port=”443” 查找对应443端口的资产。

ip=”1.1.1.1” 从ip中搜索包含1.1.1.1的网站,注意搜索要用ip作为名称。

protocol=”https” 搜索制定协议类型(在开启端口扫描的情况下有效)。例:查询https协议资产。

city=”Beijing” 搜索指定城市的资产。

region=”Zhejiang” 搜索指定行政区的资产。

country=”CN” 搜索指定国家(编码)的资产。

cert=”google.com” 搜索证书(https或者imaps等)中带有google.com的资产。

高级搜索:

title=”powered by” && title!=discuz

title!=”powered by” && body=discuz

4.dns查询:

DNSenum是一款非常强大的域名信息收集工具。它能够通过谷歌或者字典文件猜测可能存在的域名,并对一个网段进行反向查询。输出的信息显示了DNS服务的详细信息。其中,包括主机地址、域名服务地址和邮件服务地址,最后会尝试是否存在域传送漏洞。附加语法:

--threads [number]:设置用户同时运行多个进程数。

-r:允许用户启用递归查询。

-d:允许用户设置WHOIS请求之间时间延迟数(单位为秒)。

-o:允许用户指定输出位置。

-w:允许用户启用WHOIS请求。

这个软件kali中自带。

在线查询地址:https://www.dnsdb.io/

5.Nmap使用:

Nmap是一个网络连接端口扫描软件,用来扫描网上电脑开放的网络连接端口。确定哪些服务运行在哪些连接端口,并且推断计算机运行哪个操作系统。

1.Nmap基本语法使用:

-sL:List Scan 列表扫描,仅将指定的目标的IP列举出来,不进行主机发现。

-sn:Ping Scan 只进行主机发现,不进行端口扫描。

-Pn:将所有指定的主机视作开启的,跳过主机发现的过程。

-PS/PA/PU/PY[portlist]: 使用TCPSYN/ACK或SCTP INIT/ECHO方式进行发现。

-PE/PP/PM: 使用ICMP echo, timestamp, and netmask 请求包发现主机。

-PO[protocollist]: 使用IP协议包探测对方主机是否开启。

-sP: Ping 指定范围内的 IP 地址

-n/-R: -n表示不进行DNS解析;-R表示总是进行DNS解析。

--dns-servers <serv1[,serv2],...>: 指定DNS服务器。

--system-dns: 指定使用系统的DNS服务器

--traceroute: 追踪每个路由节点

-sS/sT/sA/sW/sM:使用TCP连接扫描探测。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-p: 指定端口扫描

-sV: 指定让Nmap进行版本侦测

--version-intensity <level>: 指定版本侦测强度(0-9),默认为7。数值越高,探测出的服务越准确,但是运行时间会比较长。

2.nmap脚本的使用方式:

auth: 负责处理鉴权证书(绕开鉴权)的脚本

broadcast: 在局域网内探查更多服务开启状况,如dhcp/dnssqlserver等服务

brute:提供暴力破解方式,针对常见的应用如http/snmp等

discovery:对网络进行更多的信息,如SMB枚举、SNMP查询等

dos:用于进行拒绝服务攻击

exploit:利用已知的漏洞入侵系统

external:利用第三方的数据库或资源,例如进行whois解析

fuzzer:模糊测试的脚本,发送异常的包到目标机,探测出潜在漏洞 intrusive:入侵性的脚本,此类脚本可能引发对方的IDS/IPS的记录或屏蔽

malware:探测目标机是否感染了病毒、开启了后门等信息

safe:此类与intrusive相反,属于安全性脚本

version: 负责增强服务与版本扫描(Version Detection)功能的脚本

vuln: 负责检查目标机是否有常见的漏洞(Vulnerability),如是否有MS08_067

6.后台扫描:

1.dirsearch后台扫描

通过数据库来实现对于网站后台文件来进行匹配,找到能够匹配的网站文件就输出出来,让我们更快的找到后台。

-u 指定url

-e 指定网站语言

-w 可以加上自己的字典(带上路径)

一般使用语法:python3 -u 网址 -e 语言(*为所有)

下载地址:https://github.com/maurosoria/dirsearch

2.御剑后台扫描软件:

这个是大型字典匹配软件,来爆破网站的后台目录网站,这个由于字典扫描很大,所以会比较慢,但是这个可以对返回的页面有200、300*、404进行选择,能更有效的找到自己想要的网页。

7.旁站和c站

旁站就是与⽬标服务器在同⼀服务器的⽹站,c站时与⽬标服务器在同⼀c段中的其他服务器。

在线查询⼯具:

http://www.webscan.cc/

https://phpinfo.me/bing.php/

8.ip信息收集:

真实IP地址,因为许多⽹站都为了更好的提⾼效率以及防止入侵,使用CDN即使将ip地址分化,实现隐藏真实IP地址,降低网站被攻击的可能。

这个可以通过ping命令来对目标主机访问,这样出来的⼀般是真实地址。也可以去使用ip地址查询工具来查询真是ip。

9.后期渗透利用:

(1)下载文件

使用命令“download +file path”,将下载目标机器的相对应权限的任何路径下的文件。

(2)上传文件

“upload”命令为上传文件到我们的目标机器。upload 本机文件位置 目标主机文件位置

(3)查看文件

“cat filename”在当前目录下查看文件内容,输入命令后便会返回给我们所查看文件的内容。

run gettelnet -e开启远程桌面

screenshot 截图

webcam_list 摄像头列表

webcam_stream 录制实时视频

webcam_snap 拍照

record_mic 环境监听

idletime 计算目标主机闲置时间

启动监听:keyscan_start

导出记录:keyscan_dump

停止监听:keyscan_stop

后渗透参考:https://blog.csdn.net/Kevinhanser/article/details/88917074