2018-2019-2 20189221 《网络攻防技术》第二周作业

一、教材学习:《网络攻防技术与实践》

第 1 章:网络攻防技术概述

学习了一个典型案例——“黛蛇蠕虫”的发生过程、原理、应急处置和利用metasploit、虚拟蜜网等技术重现的传播场景。

学习了黑客与黑客道的起源、发展史、黑客精神:黑客(hacker)原为褒义,发展的过程中有了贬义的内容。现阶段,黑客通常有两种理解方式——真正的黑客hacker(白帽子)和cracker骇客(黑帽子)即为恶意攻击者,也延伸出一个中间地带——灰帽子。

第二章:网络攻防实验环境

第二章简要介绍了虚拟化网络攻防实验环境及其配置,给出了靶机,攻击机,攻击检测、分析与防御平台,网络连接等概念,并引出第三代蜜网技术。本章还给出了个人版网络攻防实验环境拓扑图供实践参考。

实践作业:

第一章:

社会工程实践:获取异性生肖、星座、出生日期、生辰八字。

失败————不会和女孩子打交道。

最近部分成功:1996年生——生肖鼠

星座:白羊座 或金牛座

出生日期:推测为1996年4月8日 或 1996年4月21日

通过试探工具可枚举密保问题,获取生日。

黑客电影鉴赏:

见博客黑客信息、黑客电影鉴赏与安全工具教程

第二章:

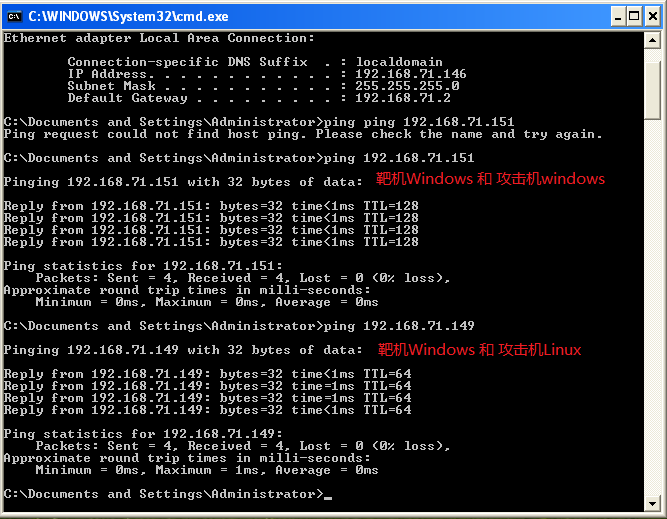

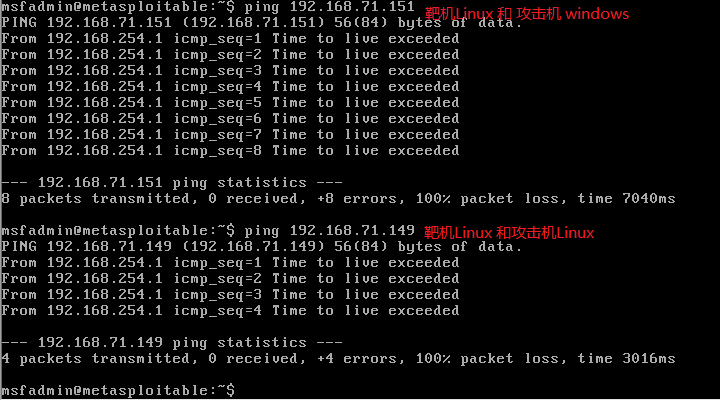

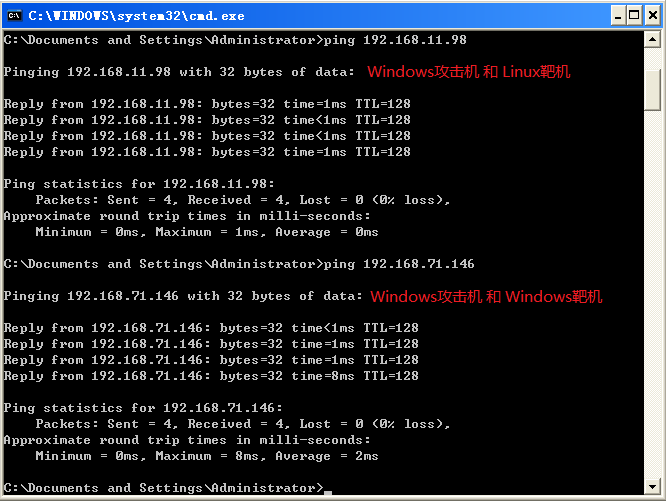

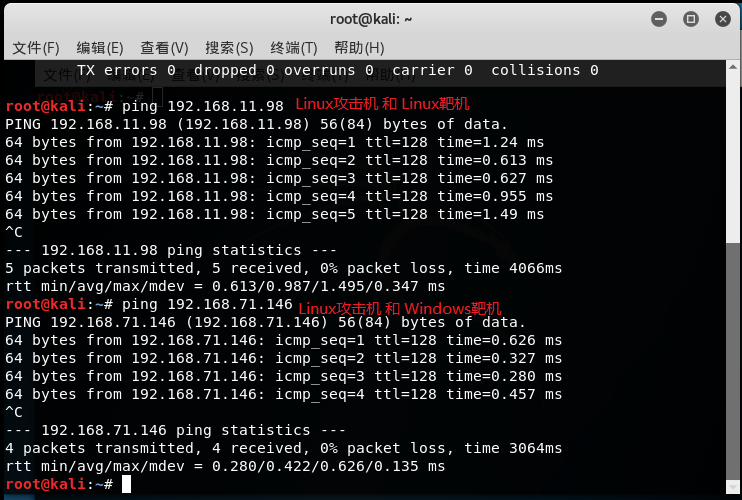

课上测试呢荣,搭好环境后互相ping通:

二、视频学习:(KaliSecurity(1-5))

kali安装成功:

渗透测试流程:

- 1.信息收集。这一过程大多借助搜索引擎、社会工程学与基本的扫描工具实现。

- 2.漏洞分析。通常使用搜索引擎可以得到比较直接的信息。

- 3.漏洞利用。包含两个方面:一是对现有漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。

- 4.权限维持。权限维持是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门。

- 5.文档编辑。渗透测试最终需要将得到的信息、漏洞归档化,这样会形成知识的积累。

- 6.其他相关项。在kali linux目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录。

信息搜集之GoogleHack

信息搜集:

1. 通过互联网搜集信息

子域名信息、Shodan大数据搜索、同IP网站反查、IP信息扫描、网站指纹信息、WHOIS查询

- 主动:直接访问、扫描网站(将流量流经网站的行为)

- 被动:利用第三方的服务对目标进行访问了解,比例:Google搜索。

2. Google Hack

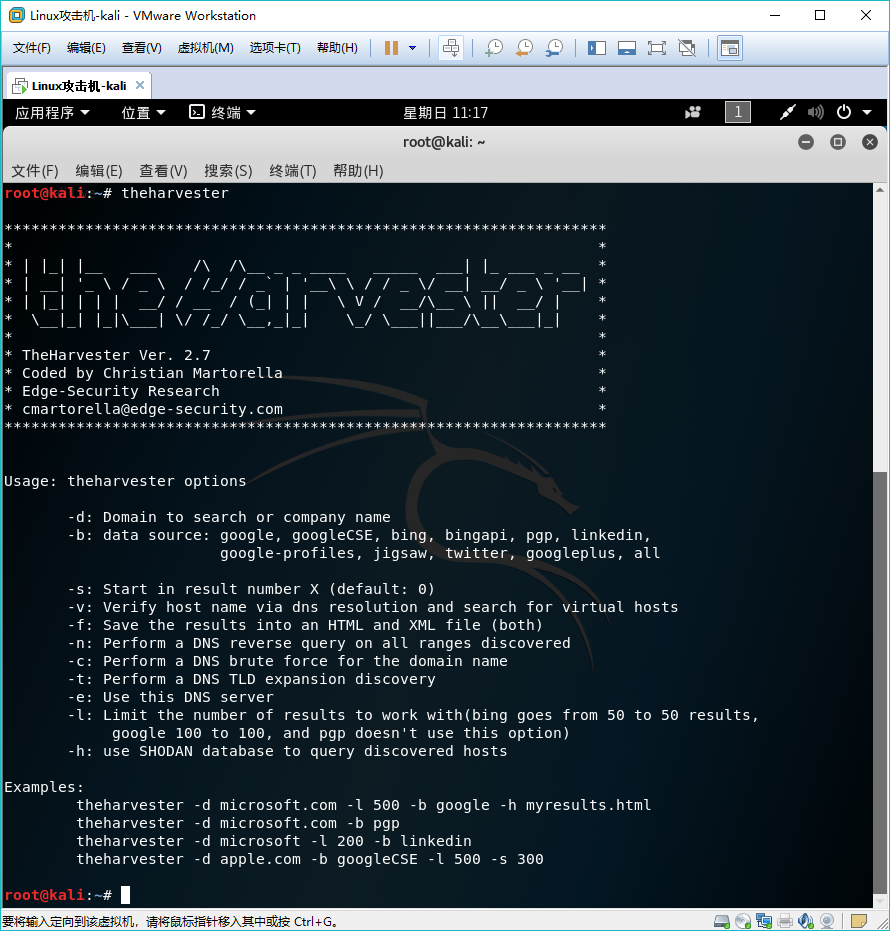

3. theharvester

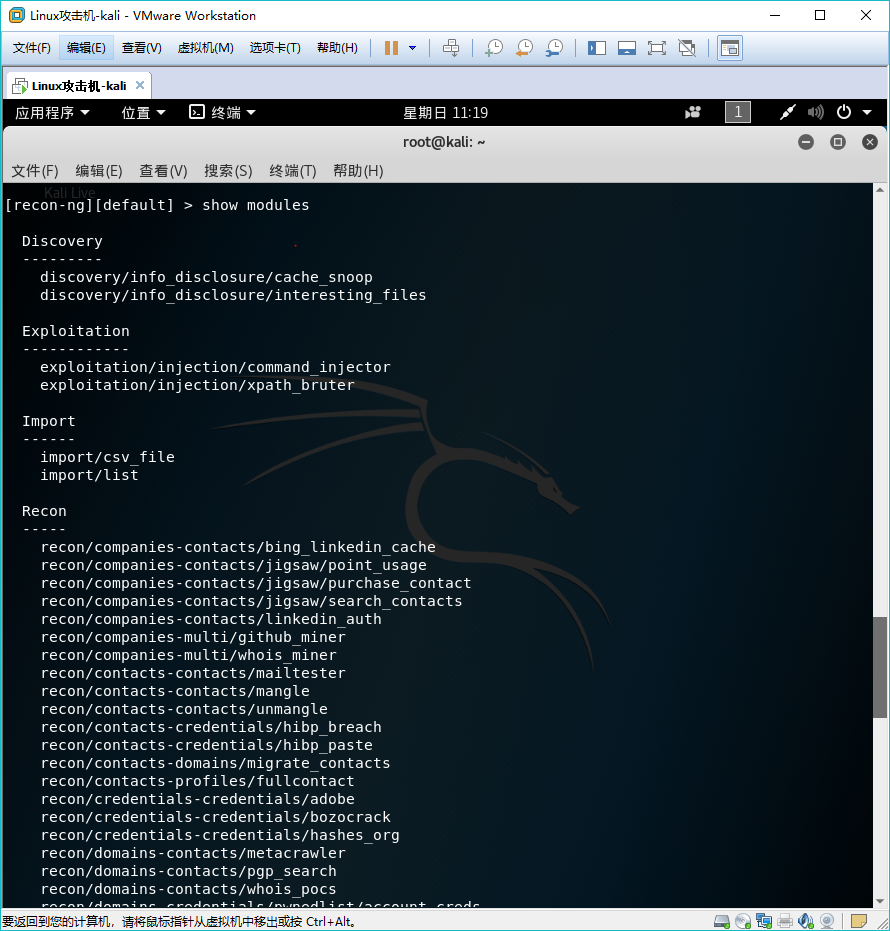

4. recon-ng

信息搜集之目标获取:

DNS(Domain Name System,域名系统)作为域名和IP地址相互映射的一个分布式数据库,能够使用户更方便的访问互联网,而不用去记住IP数串。当用户输入域名时,DNS服务可以将该域名解析为与之相关的信息,如IP地址。DNS协议运行在UDP协议之上,使用端口号53。从给定的一个简单的主域名(主域名漏洞较少),到目标子域名的信息收集更有利于发现漏洞。

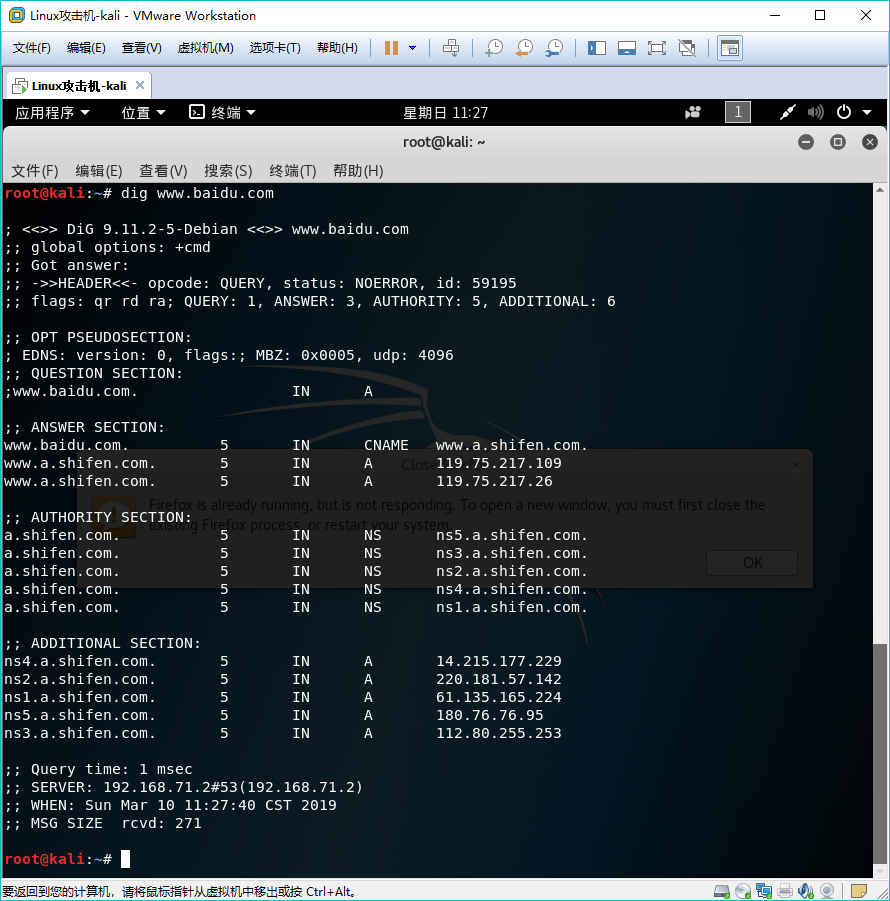

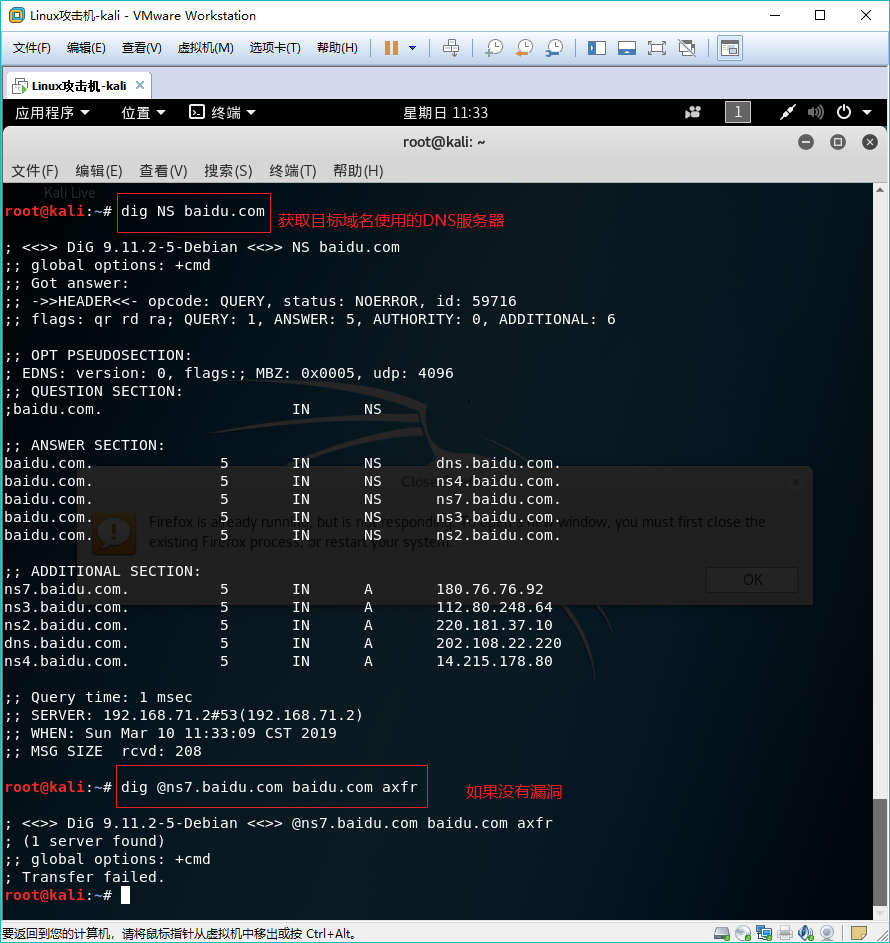

1. Dig 进行域名解析

- DNS客户端发包到DNS服务端请求www.baidu.com的IP地址

- 由于有一条CNAME记录,DNS客户端会访问www.a.shifen.com的域名服务器

- www.a.shifen.com的域名服务器是一个负责DNS查询流量均衡的调度器,负责把DNS请求调度到ns1.a.shifen.com、ns2.a.shifen.com等域名服务器上

- 最后这些标记了NS的域名服务器会把百度的IP返回给DNS客户端,从而得到www.baidu.com的IP地址

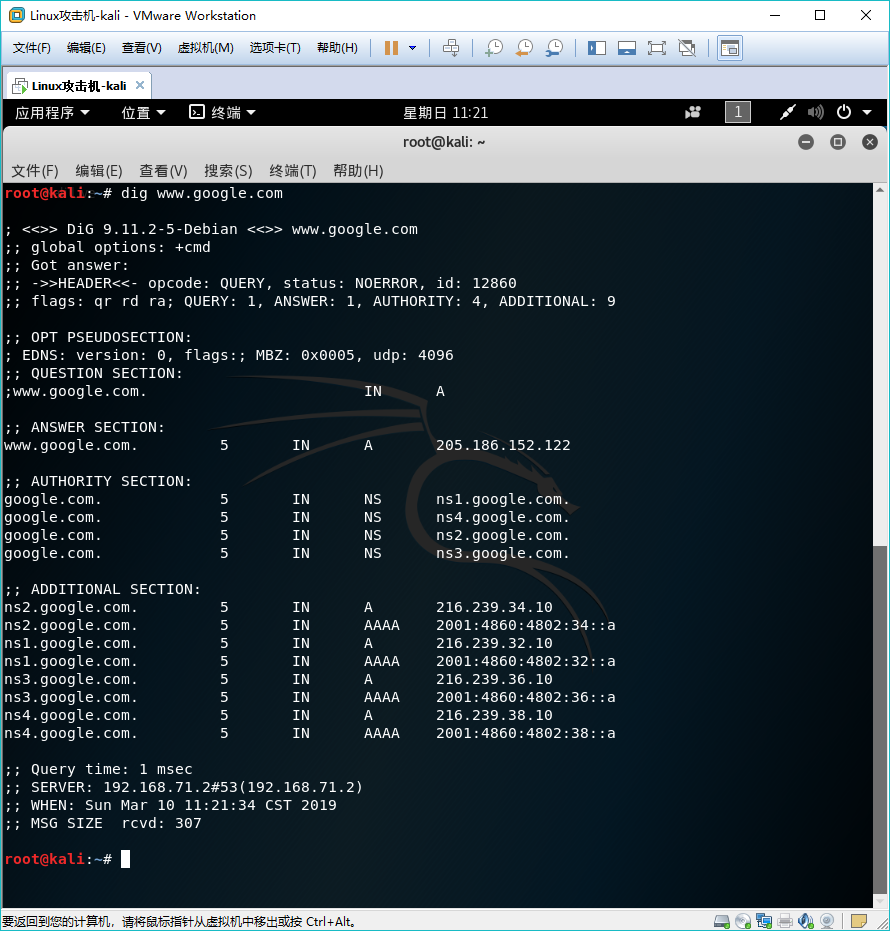

www.google.com就没有CNAME记录:

- 中间的5指的是ttl,表示这次请求会在服务器上保存多久时间(单位:秒)

- IN是固定关键词

- A 地址列出特定主机名的 IP 地址。这是名称解析的重要记录

- CNAME 指定标准主机名的别名

- NS名称服务器指定负责给定区域的名称服务器

- QUESTION SECTION 显示要查询的域名

- ANSWER SECTION 显示查询到的域名对应的IP

- AUTHORITY SECTION显示的是直接提供这个域名解析的DNS服务器,不包括更高级DNS服务器

- ADDITIONAL SECTION 显示的是直接提供域名解析的DNS服务器的IP地址

- 最后面是统计信息,SERVER指的是本地DNS服务器的IP

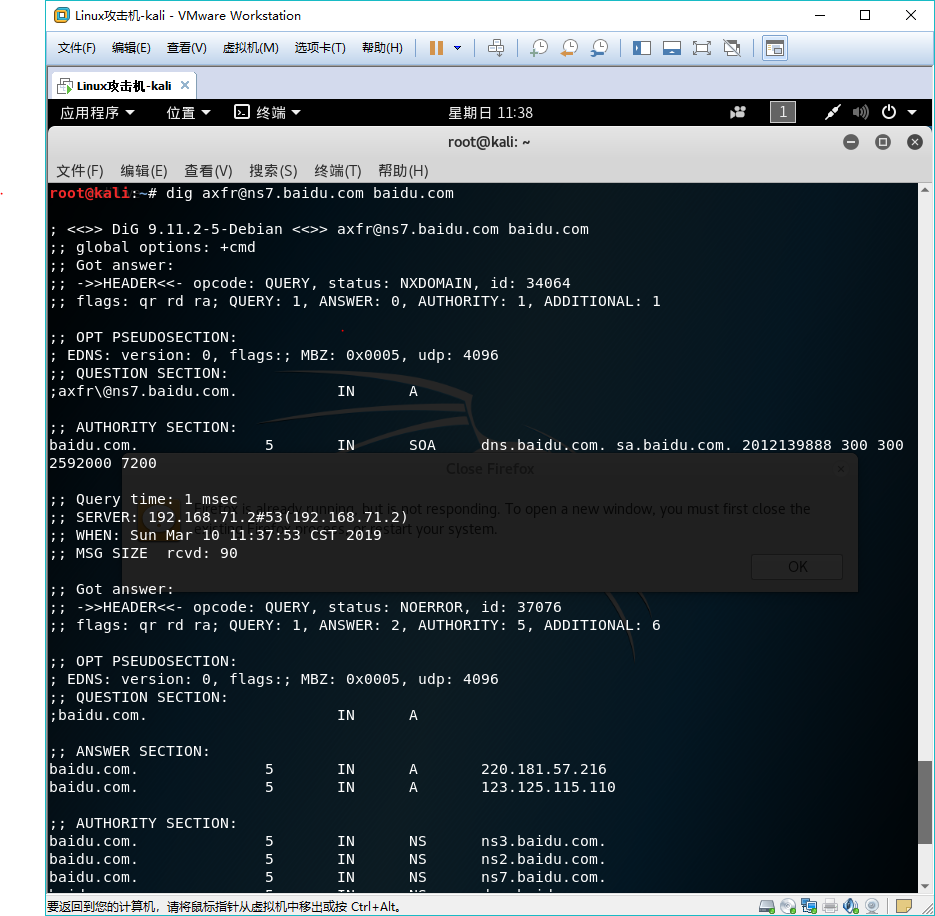

2. Dig 进行域传送漏洞测试

依然是www.baidu.com

如果有漏洞:

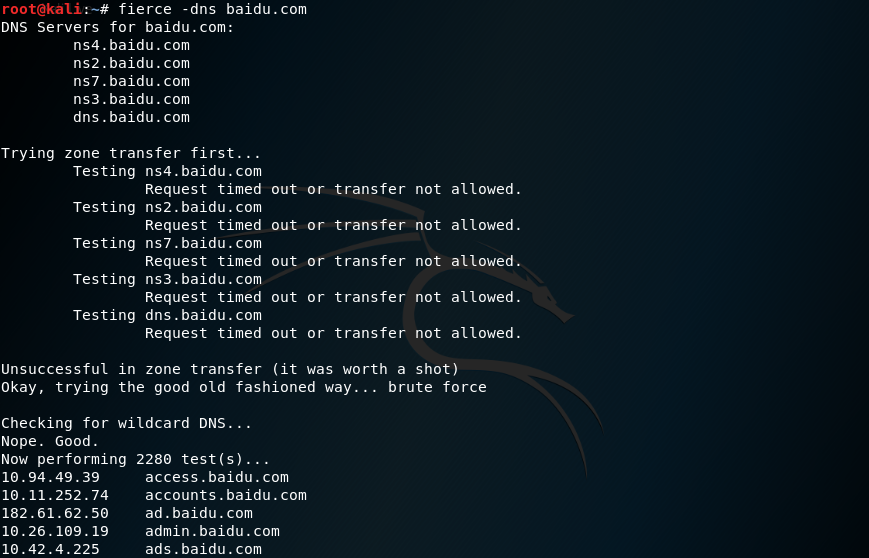

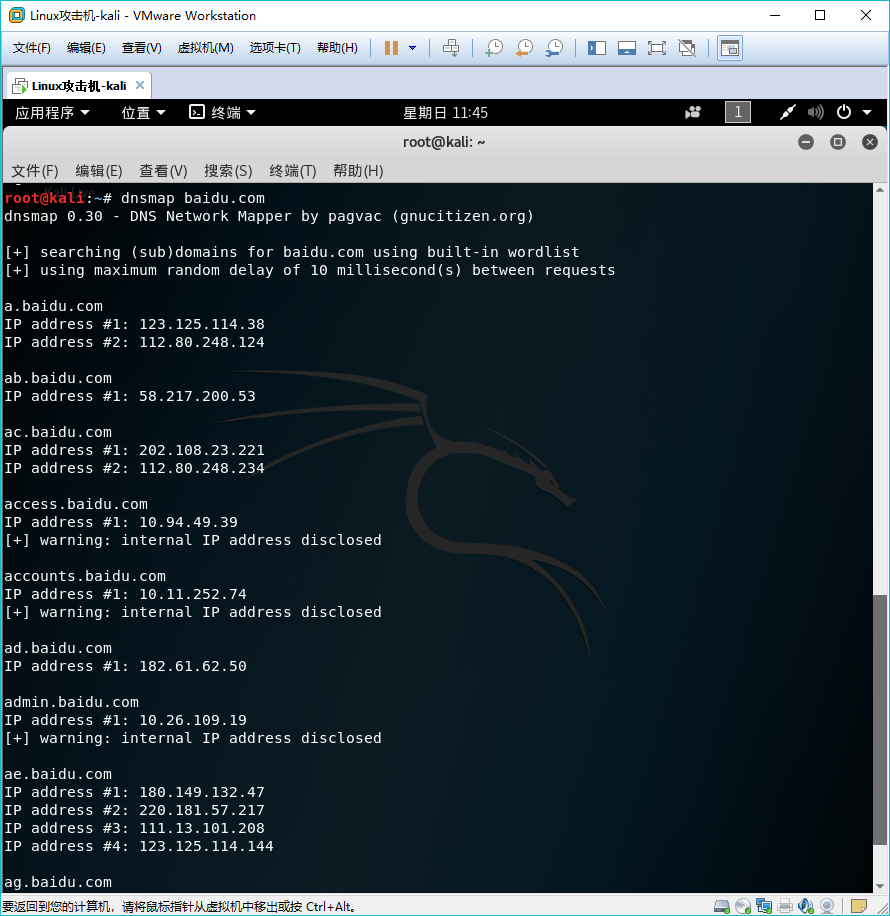

3. 子域名枚举工具

fierce:

dnsmap:

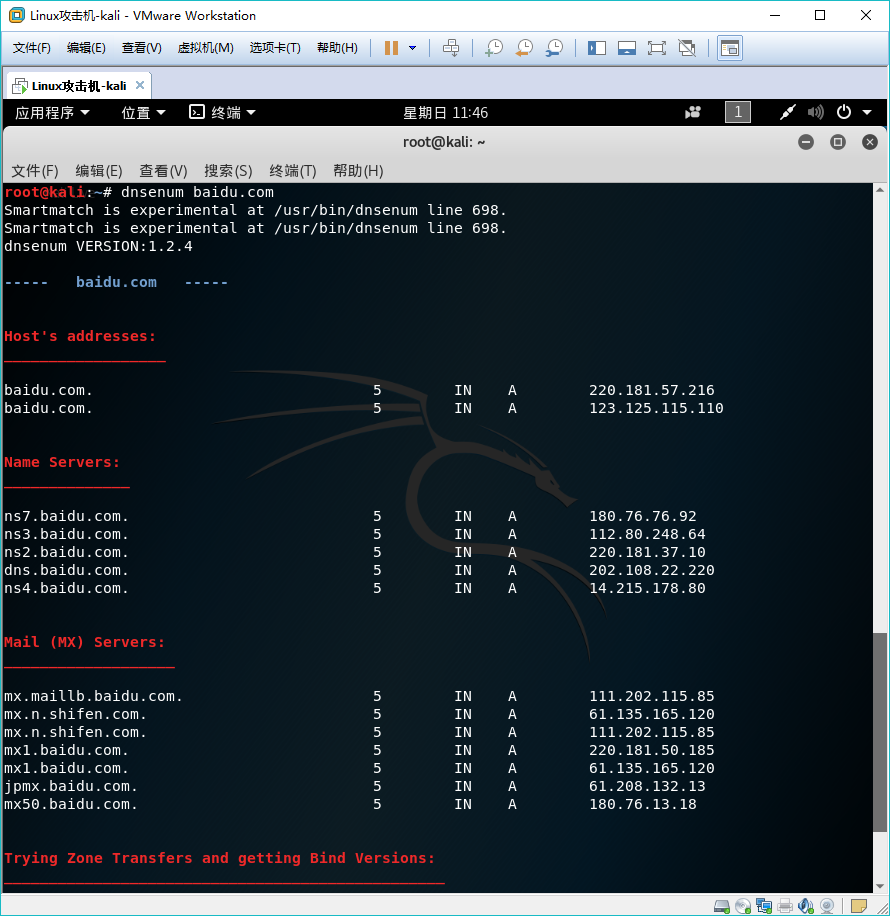

donsenum:

三、python3简明教程学习

见博客python学习