2018-2019-2 20189221 《网络攻防技术》第四周作业

视频学习

1. 漏洞分析openvas使用

openvas创建新用户:

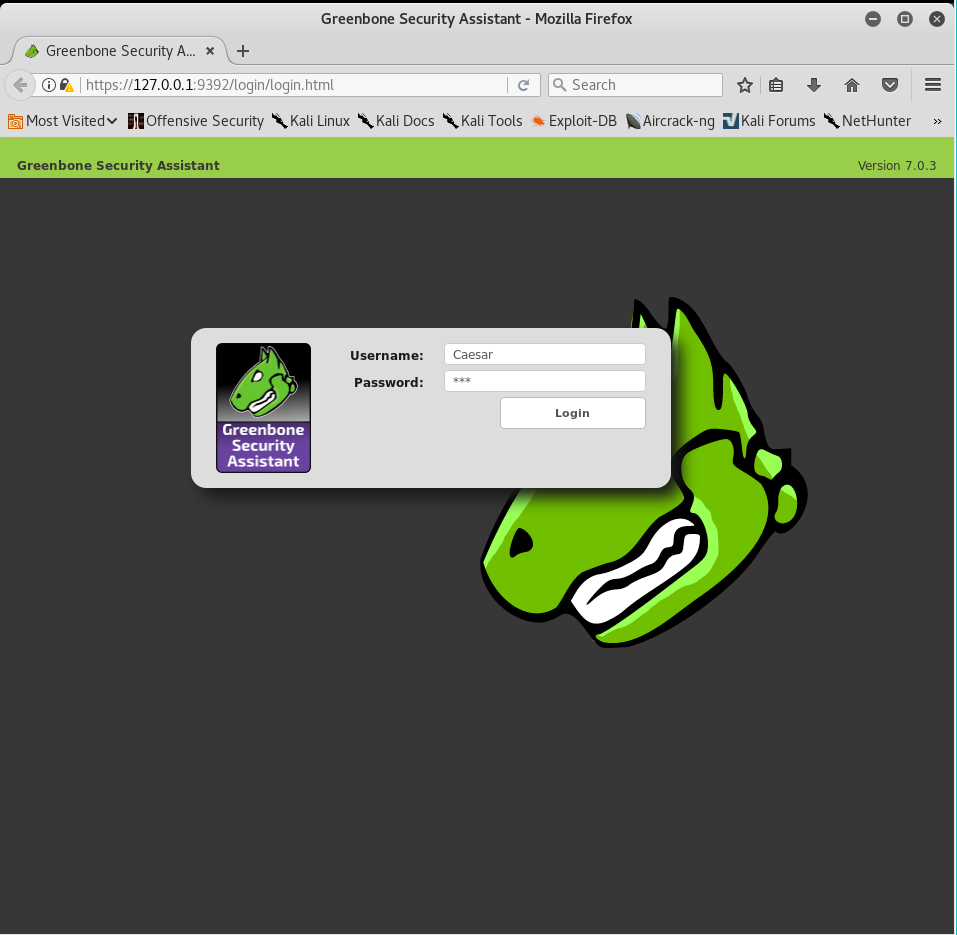

openvas登陆:

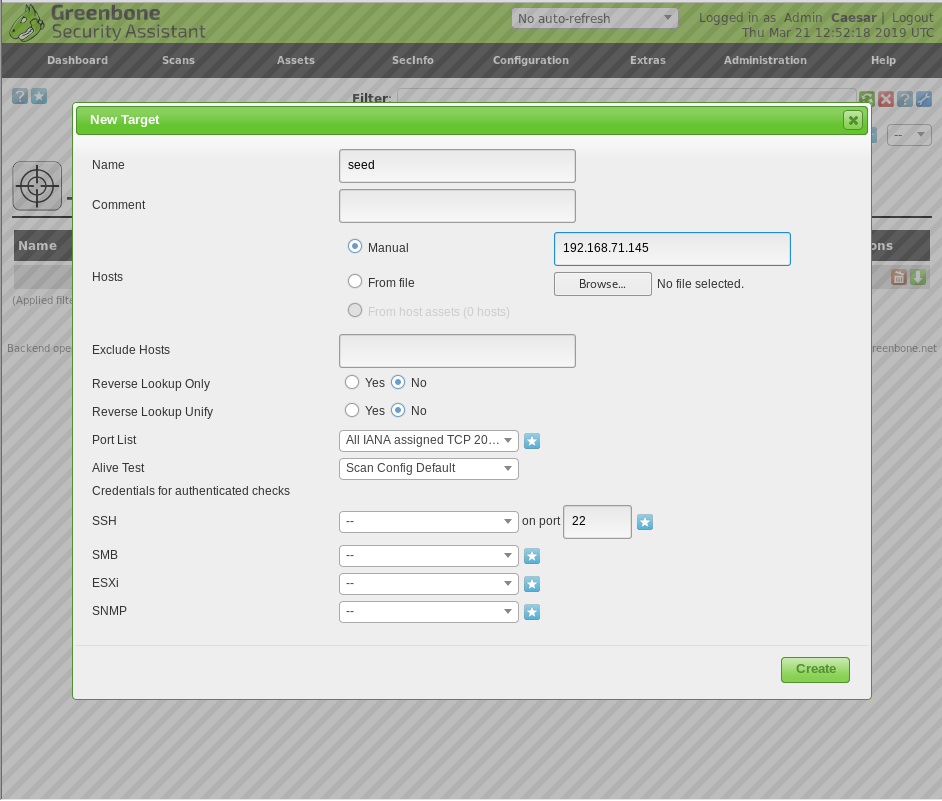

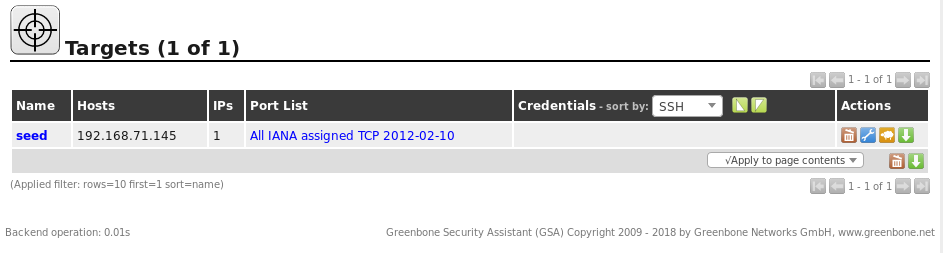

openvas创建扫描目标:

创建成功:

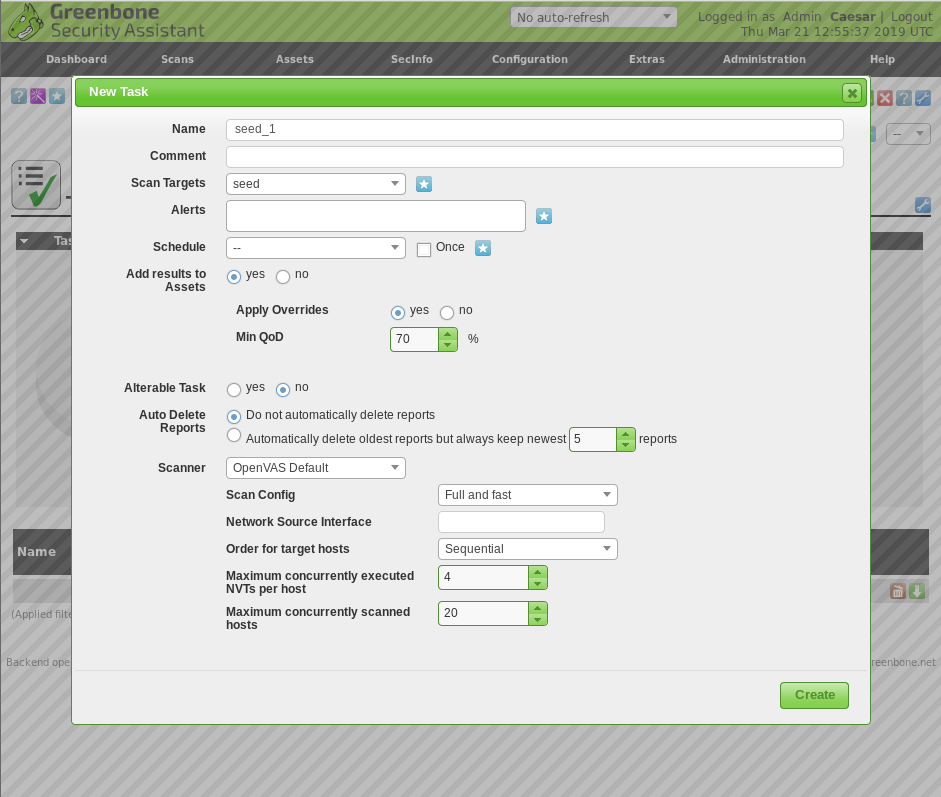

openvas创建扫描任务:

创建成功:

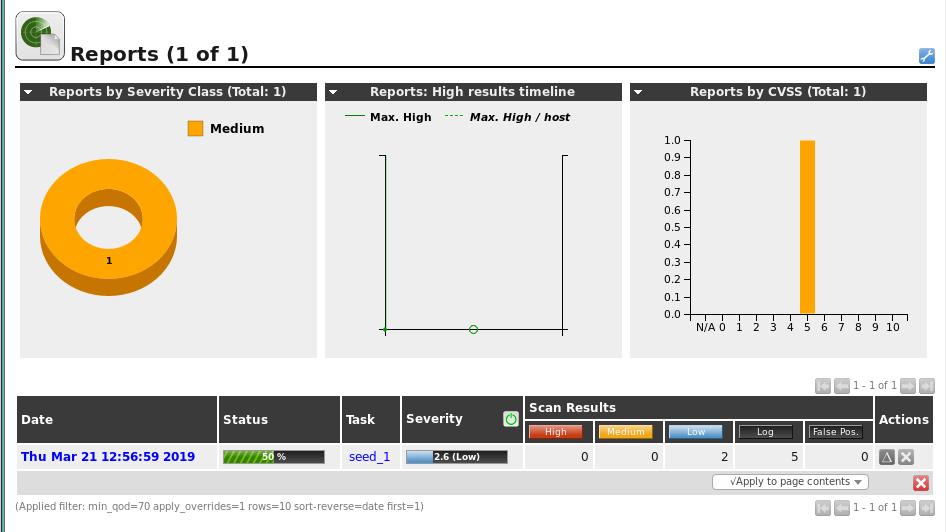

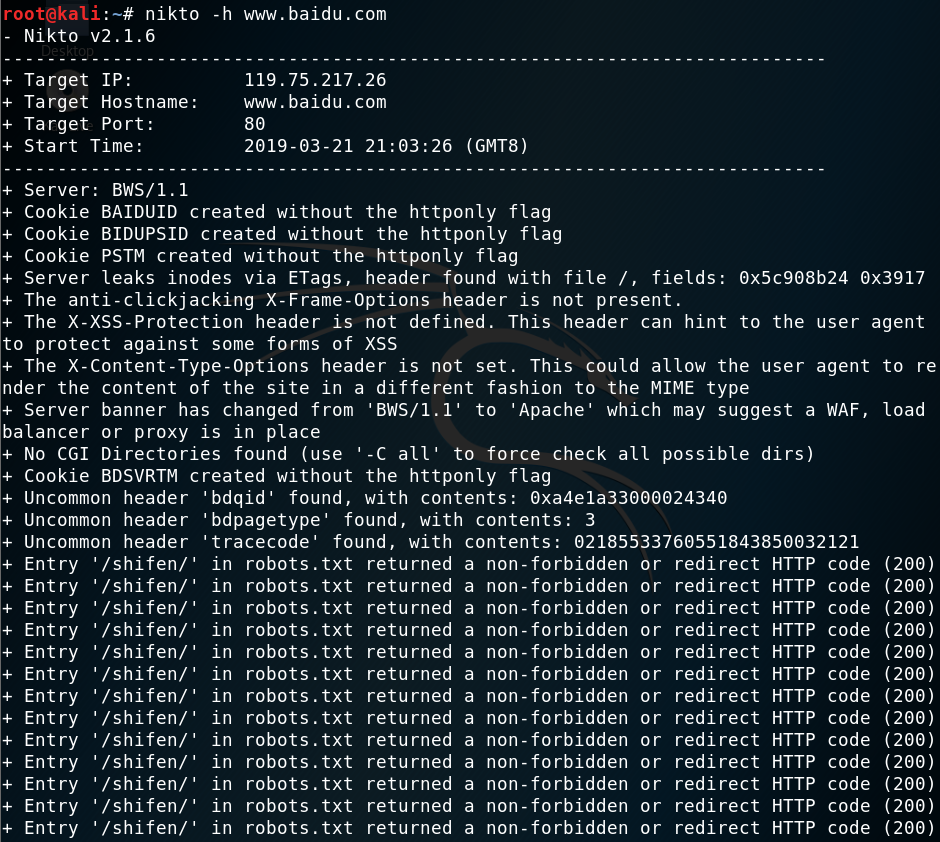

openvas-report:

openvas-results:

2. 扫描工具

除了OpenVAS,kali下还有web漏洞扫描器golismero、nikto以及系统信息扫描收集工具lynis、unix-privesc-check。

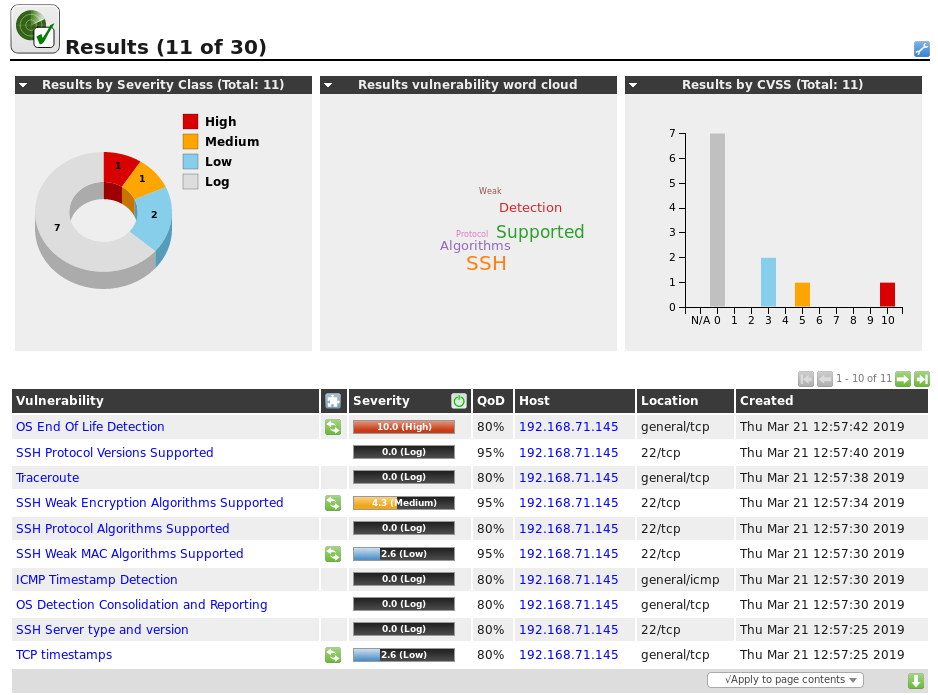

golismero:

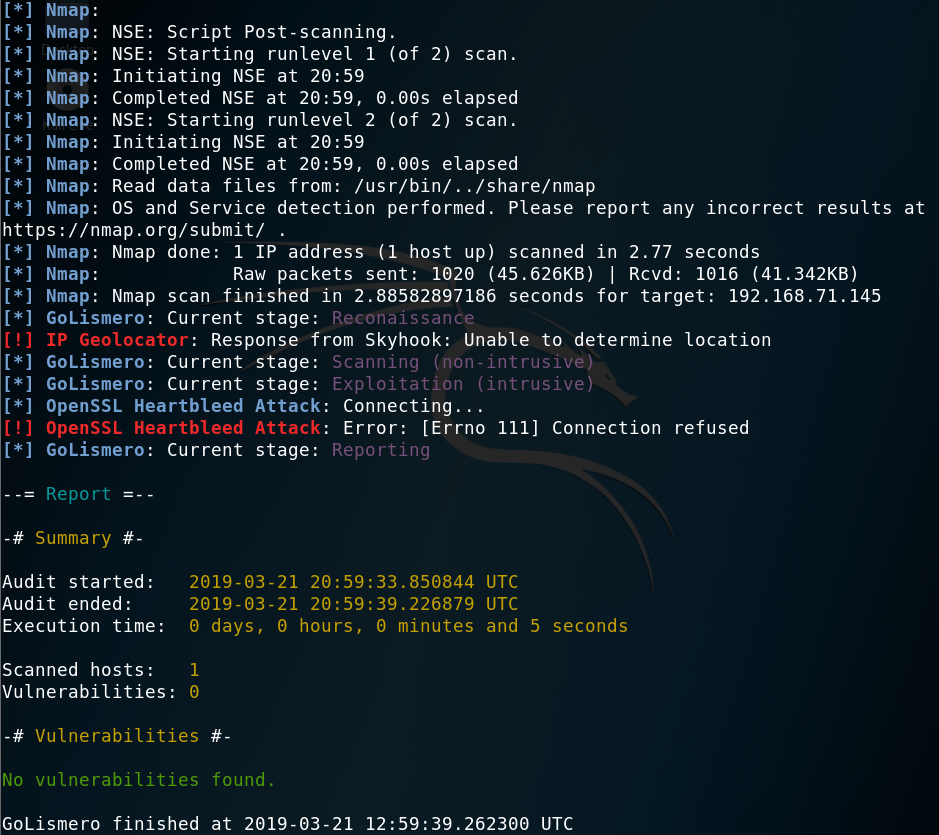

nikto:

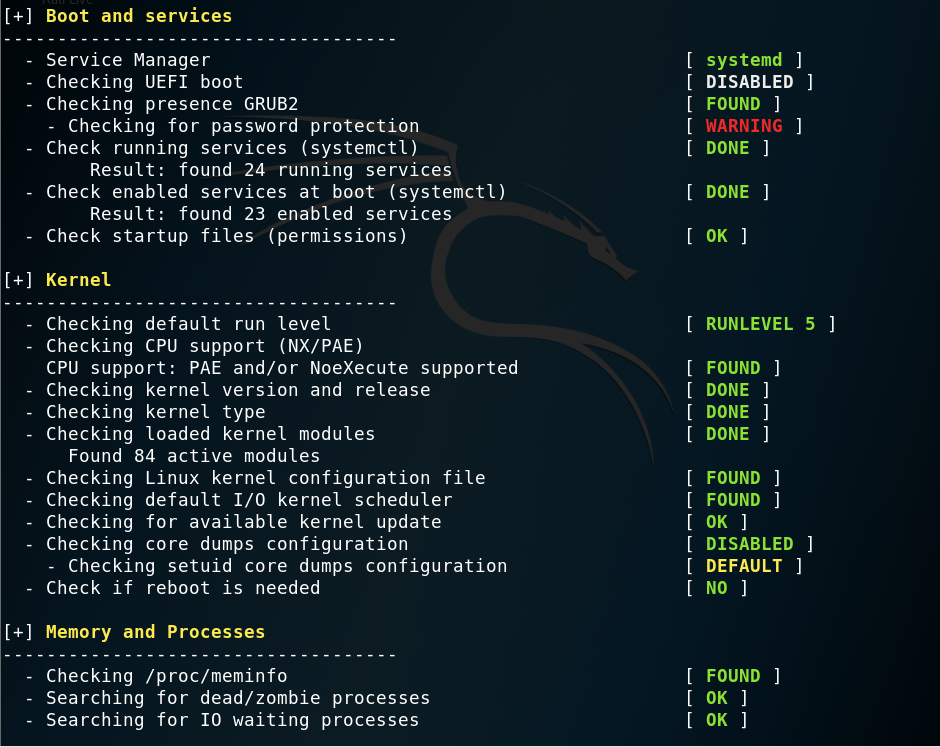

lynis:

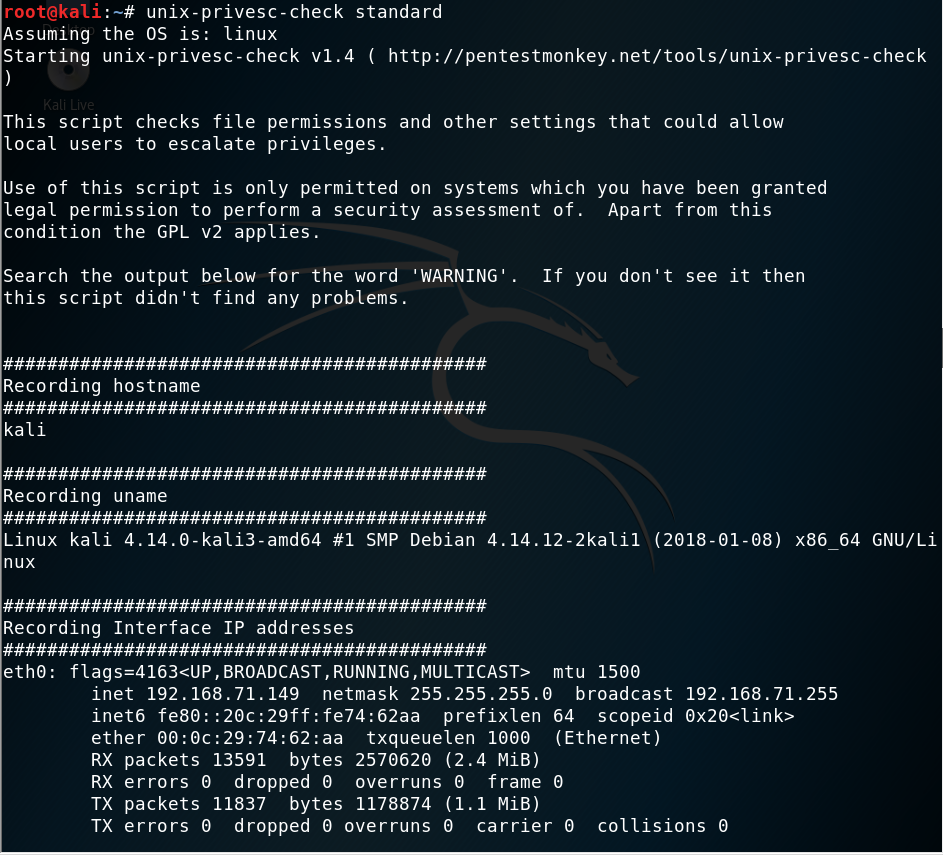

unix-privesc-check:

3. WEB爬行

- 1.apache-users

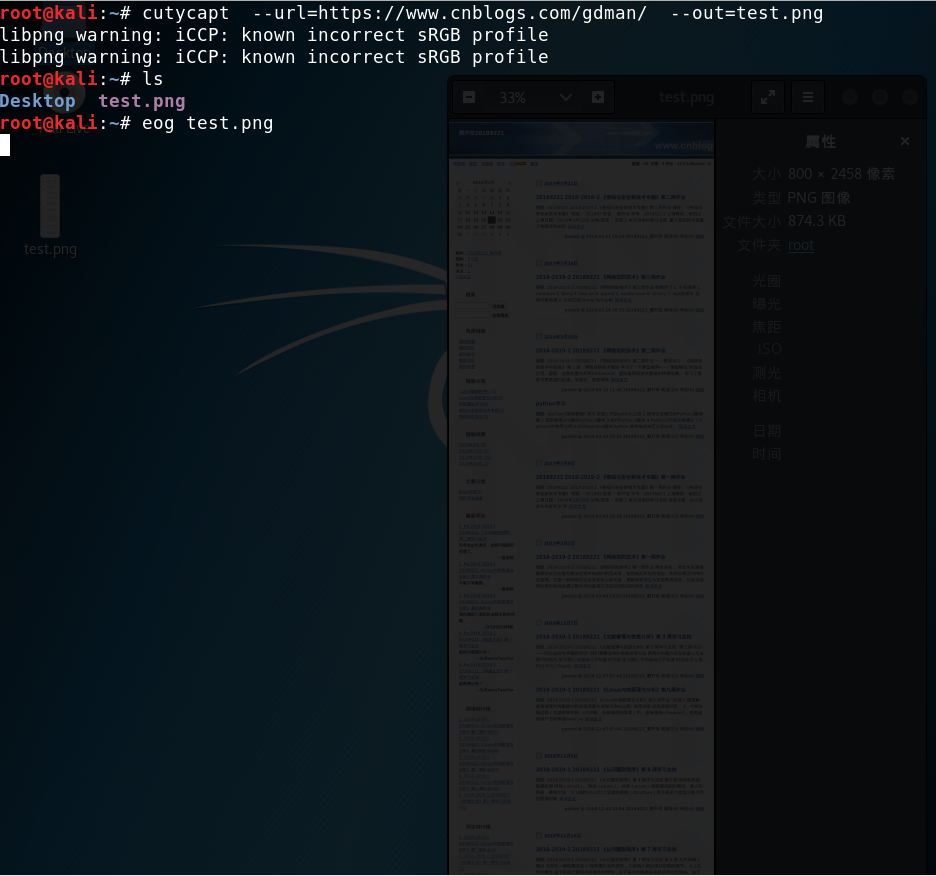

apache-users -h - 2.cutycapt

cutycapt --url=http:// --out=x.png(截图截了,但存在本地的图片不能查看,可能是没有相应的查看软件)

- 3.DIRB(目标扫描工具)

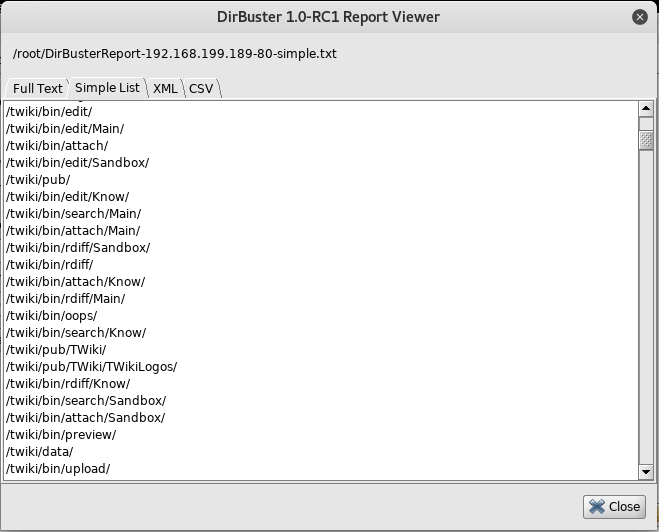

- 4.Dirbuster(Kali下图形化目录扫描器)

4. WEB漏洞扫描

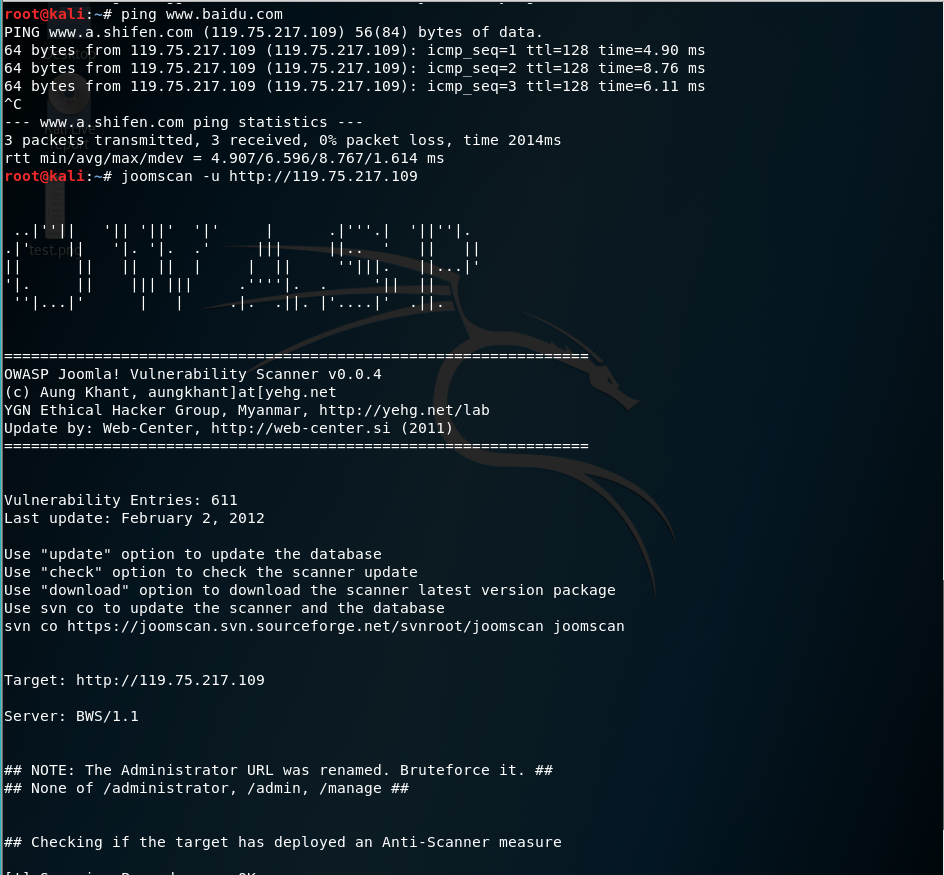

joomscan:

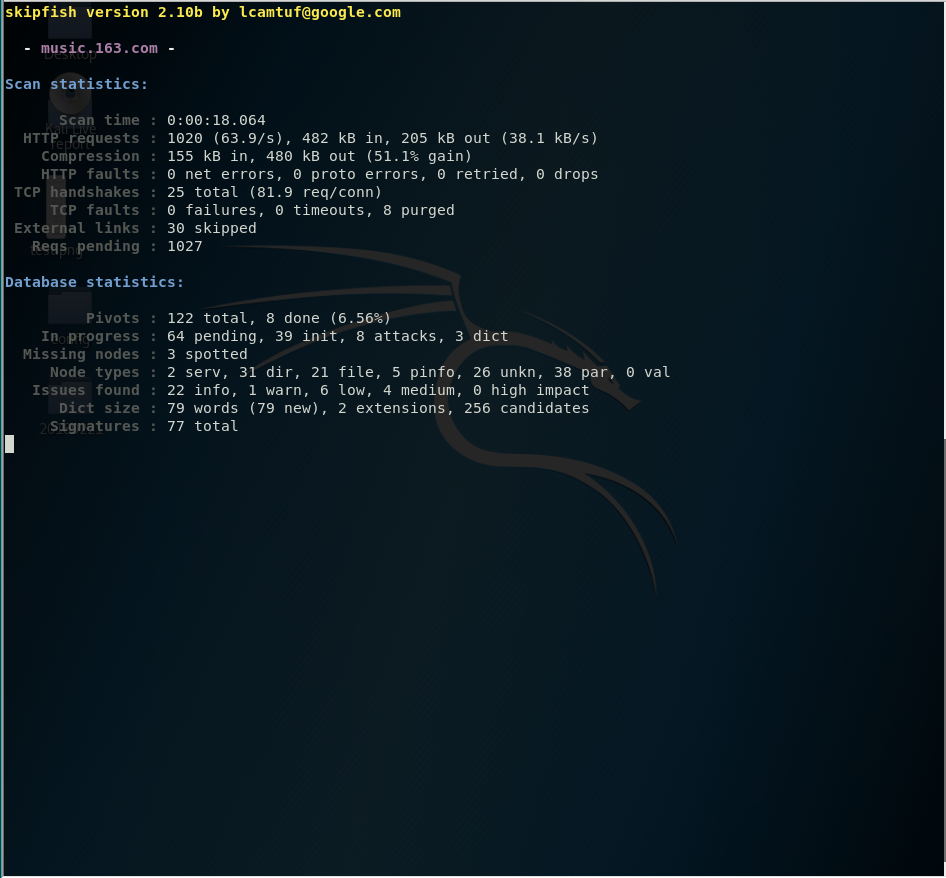

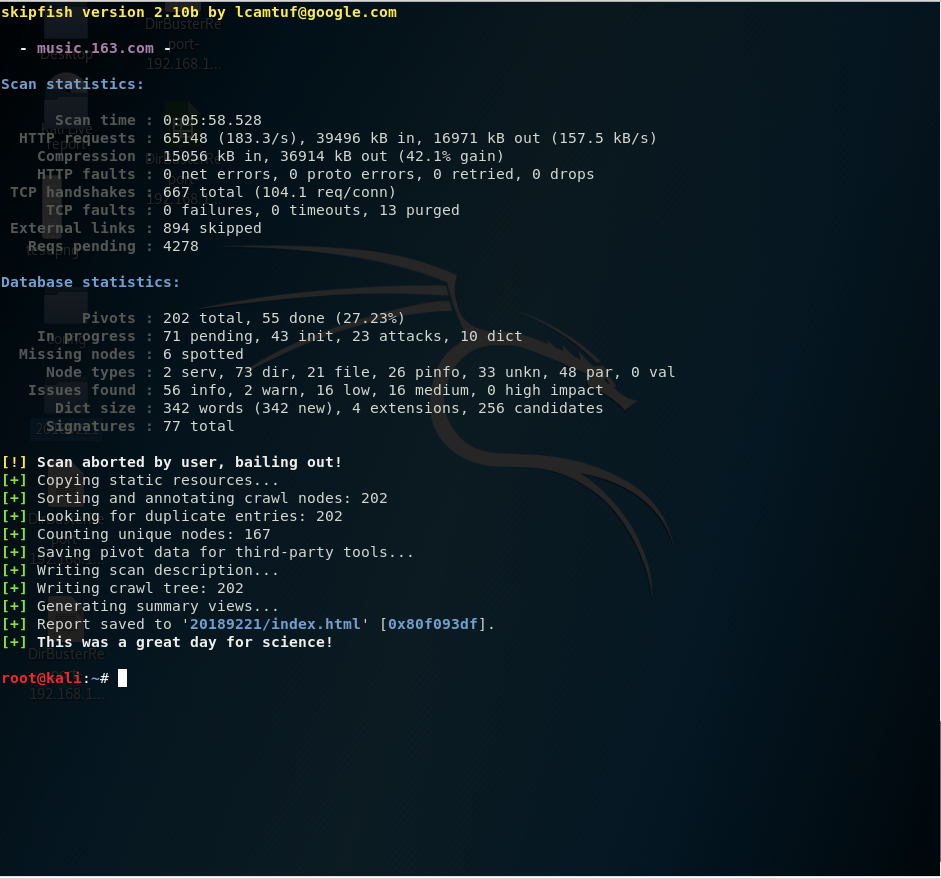

skipfish:

wapiti:

教材学习

《网络攻防技术》第四章

网络嗅探

网络嗅探是一种黑客常用的窃听技术,与传统的电话窃听在电话线路上对特定号码的通话内容进行监听类似,网络嗅探利用计算机的网络接口截获目的地为其他计算机的数据报文,以监听数据流中所包含的用户账户密码或私密信息。网络嗅探器软件。常用的嗅探器软件有libpcap抓包开发库、tcpdump以及wireshark嗅探器软件。

技术与工具分类:

按照所监听的链路层网络进行分类:

-

以太网——有线局域网流行的链路层协议

-

wifi——无线局域网流行的链路层协议

或分为:

-

无线嗅探器

-

有线嗅探器

或按照实现方式分为:

-

软件嗅探器(慢、不全面、便宜)

-

硬件嗅探器(快、全面、贵)。

原理:

- 以太网工作支持一种混杂模式:该模式下的网卡能够接收一切通过它连接共享通信媒介的数据帧,而不管数据帧是否是传给它的。

- 部署有线局域网时分为共享式网络(集线器连接,拓扑基于总线方式,物理上是广播的)和交换式网络(交换机连接,检查“MAC地址-端口映射表”,只允许匹配成功的数据包通过并发送到特定端口,因此可以有效避免网络广播风暴)

- 三种攻击方式:MAC地址洪泛攻击、MAC欺骗、ARP欺骗。

防范措施:

- 1.采用安全的网络拓扑,尽量将共享式网络升级为交换式网络,并通过在交换机上设置VLAN等技术手段,对网络进行合理的分段。

- 2.用静态ARP或者MAC端口映射表代替动态机制,该措施主要是对渗透嗅探进行防范.

- 3.重视网络数据传输的几种位置点的安全防范,如网关、路由器和交换机。

- 4.避免使用明文传输口令或敏感信息的网络协议。

网络协议分析

原理:对网络上传输的二进制数据包进行解析,恢复出各层网络协议信息以及传输内容。与解包原理类似但又有不同。本节还介绍了协议分析的典型过程及步骤。

技术实现:介绍了tcpdump、wireshark、snort的源码实现方式。

典型过程:

- 嗅探得到在链路层传输的二进制数据包。

- 对以太网数据帧进行结构分析,定位出帧头各字段结构,根据帧头的Type字段确定网络层协议类型。

- 对IP数据包进行分析,确定传输层协议类型。

- 根据TCP或UDP的目标端口确定具体的应用层协议,对数据包进行拼接重组,得到应用层特定协议的应用交互内容。

- 依据相应的应用层协议对数目进行整合回复,得到实际传输的数据。

wireshark使用:介绍了功能、主窗口、过滤语句等。