实验条件:

上兴远控、comodo防火墙、360安全卫士

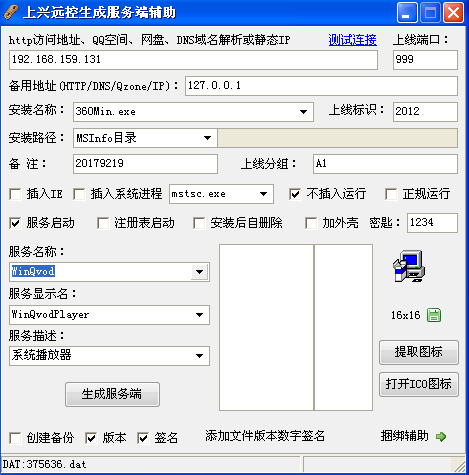

step1.生成木马

step2.关闭360安全卫士、comodo防火墙。使用木马感染靶机后,靶机并无明显异常

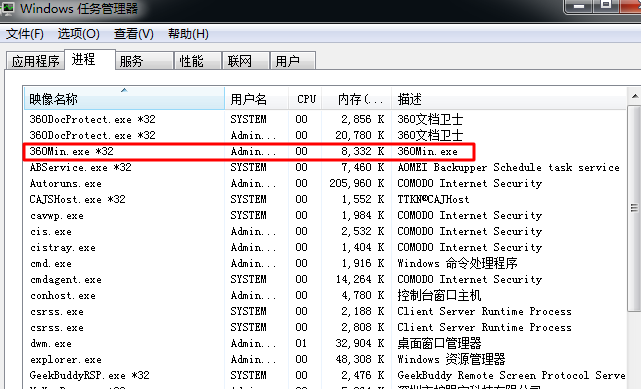

开启windows任务管理器,并无明显中毒特征,cpu使用率和内存占用率并无明显异常。

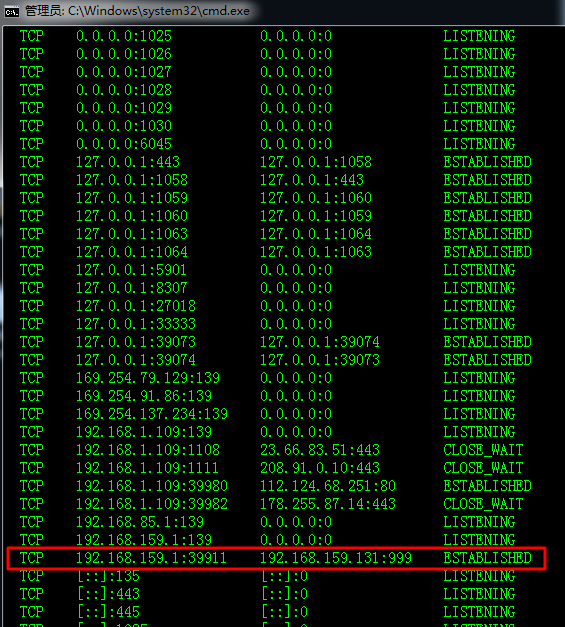

使用netstat/an命令查看系统端口连接,无明显异常

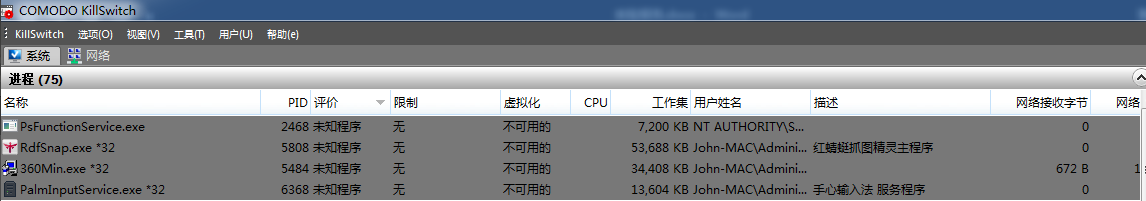

step2.采用COMODO防火墙安全软件killswitch观察进程和网络活动发现四个未知程序

感染木马后并没有立即在服务项中发现异常

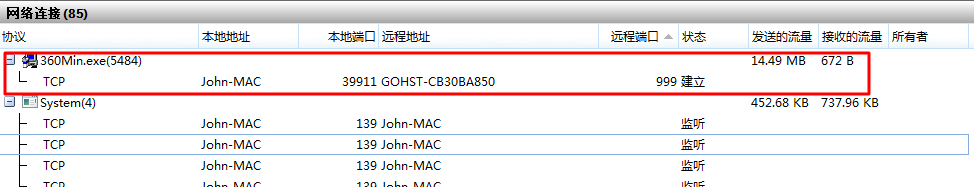

查看网络连接,测试后发现如果木马控制端不进行耗费流量的操作,木马也很难发现

运行comodo autorun analyzer分析:发现未知程序,但未知程序很多,无法准确判定程序是否是恶意程序

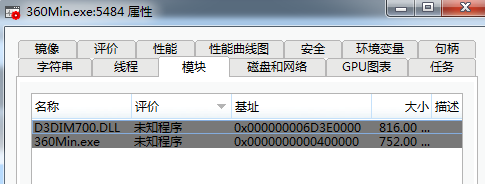

查看360Min.exe进程属性,也是未知标识,并无法准确判定程序的性质

打开COMODO ids入侵检测系统,发现可以检测出木马的操作。

step3.360安全卫士的检测

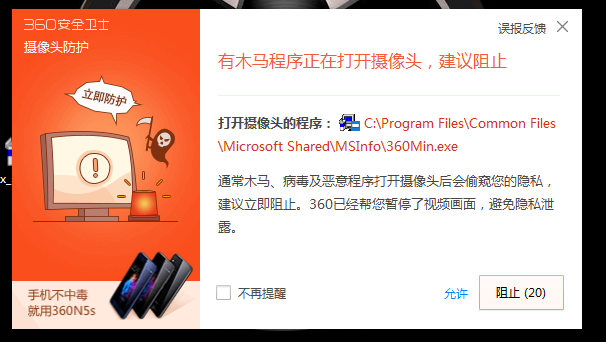

关闭靶机comodo防火墙,打开360安全卫士。在木马控制端开启靶机摄像头,提示如下图。

360对于系统关键部分提供了特殊的保护,在360安全卫士的设置中找到了摄像头的控制开关。

当开启靶机的屏幕实时显示时无论是360安全卫士或是comodo防火墙都无法进行拦截

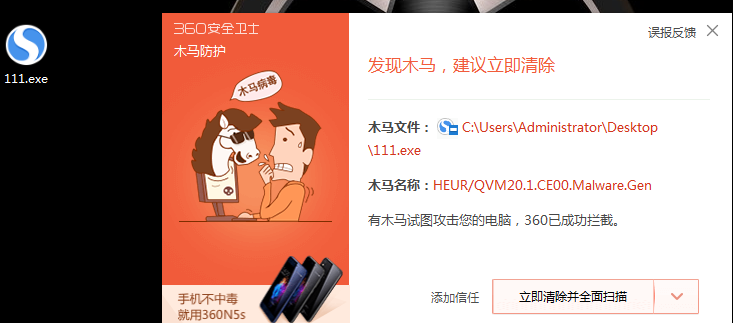

一段时间后360安全卫士自动检测到桌面的木马程序并自动删除

实验总结与思考:

未知防,焉能攻

在常用的手段如查看网络连接或是查看进程只能实现收紧搜索范围而非精确定位恶意软件,推测comodo对于软件的安全性判断是基于软件厂商的信任列表。而ids则时基于软件的行为监测。而360对于敏感的部位由特殊的防护,后来也自动删除了程序,表明360的监控是实时的。

上兴远控生成的木马程序具备多种自启动和隐藏能力,甚至有加壳功能来免杀。我想如果改变加壳方式或是添加花指令当木马静止时应该可以躲避安全软件的行为查杀,如果采用进程注入方式将自身注入到一个受信的进程中应该可以部分躲避行为查杀。

在此感想,制作一个合格的木马对黑客的综合技术要求非常高,无论是注册表/服务/网路通信/行为免杀/加壳等等技术都要求精通,如果一方面做的不好则木马就会暴露。