20145233计算机病毒实践2之静态分析

Lab01-01静态分析

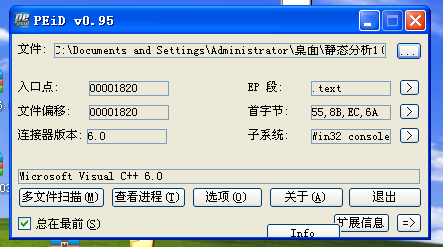

PEiD

-

可以看出来第一程序没有使用任何加壳工具,直接使用C语言编程的

-

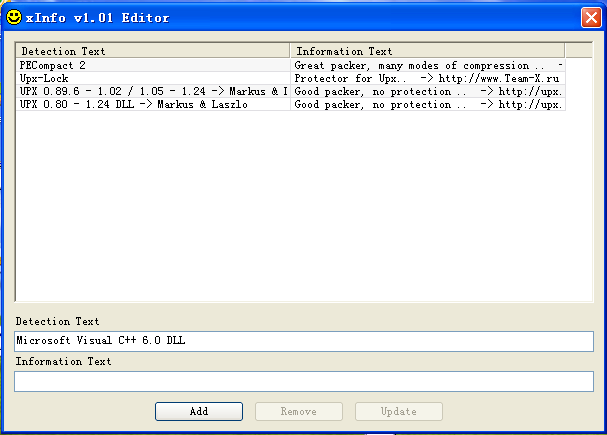

info可以查看仔细的分析,upx应该是压缩壳病毒

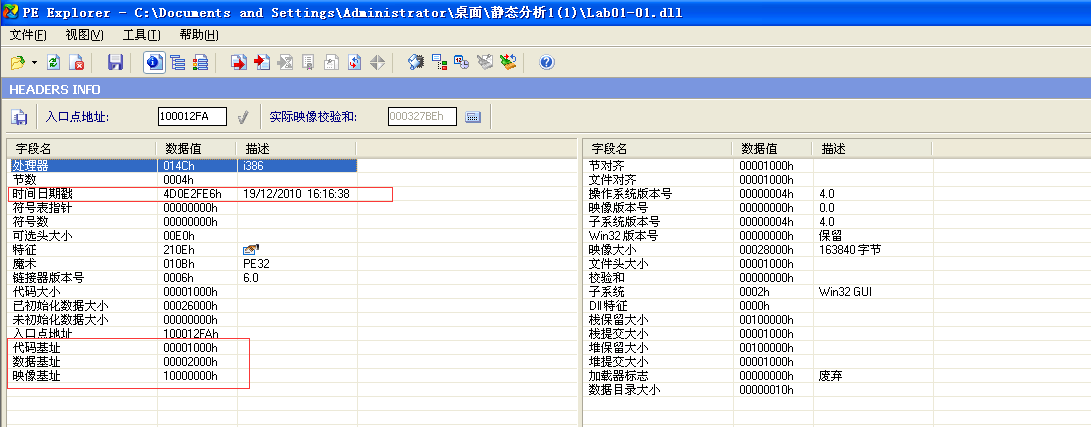

PE Explorer

- 这个静态可以发现程序什么时候编好的,并且可以看到几个基地址

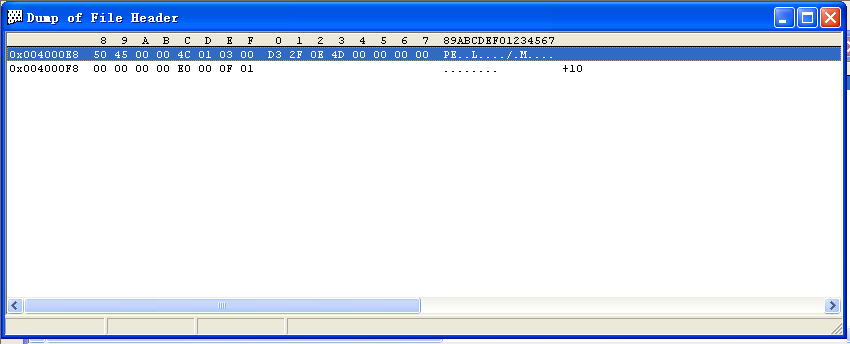

PEview

- PEview查看32位可移植可执行(PE)和组件对象文件格式(COFF)文件的结构和内容,提供了一种快速简便的方法。这家PE / COFF文件查看器显示标题,章节,目录,导入表,导出表,内部信息和资源的EXE,DLL,OBJ,LIB,DBG,和其他文件类型。

- 可以看到对于程序的二进制数据

PEBrowsePro

- 可以打开dll看到两种不同的头

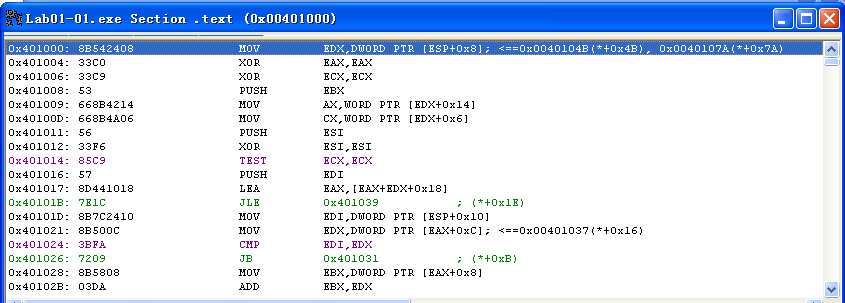

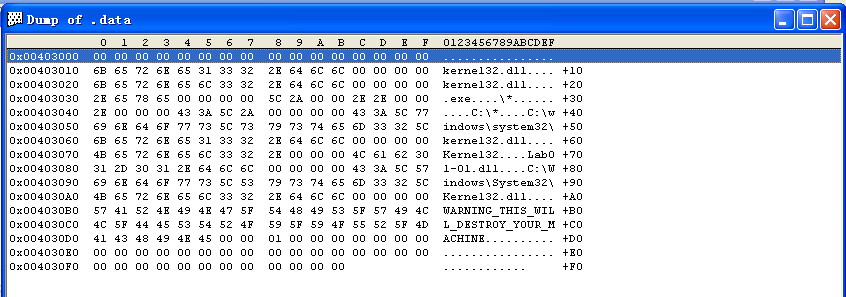

- 还有data段和text段

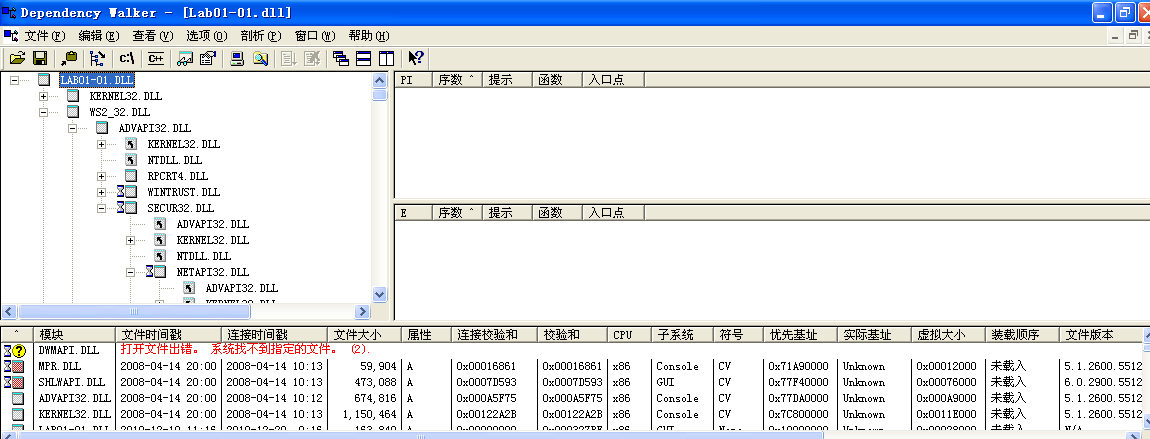

Dependency Walker

-

Dependency Walker是一款Microsoft Visual C++ 中提供的非常有用的PE模块依赖性分析工具

-

主要功能如下:查看 PE 模块的导入模块.查看 PE 模块的导入和导出函数.动态剖析 PE 模块的模块依赖性.解析 C++ 函数名称

-

利用这个工具可以查到调用的函数