20155205 郝博雅 Exp4 恶意代码分析

一、实验目标

1、监控你自己系统的运行状态,看有没有可疑的程序在运行。

2、分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

3、假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

二、实验内容

系统运行监控

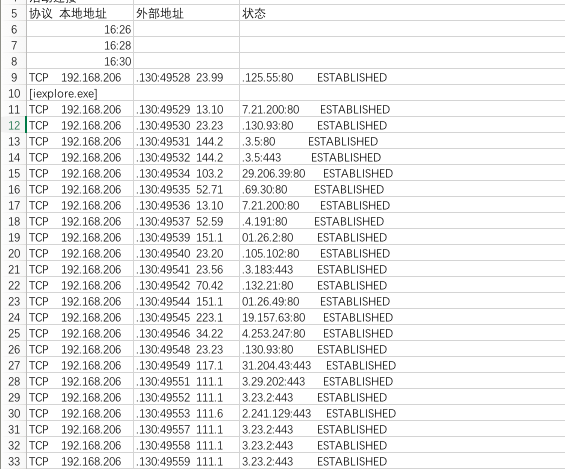

1.使用Windows计划任务schtasks监控系统运行

- 首先一个简单的实现,每x分钟记录一下有哪些程序在连接网络。

schtasks /create /TN netstat /sc MINUTE /MO (x为自己设定的时间) /TR "cmd /c netstat -bn > c:

etstatlog.txt"

-

命令解释:TN:Task Name,本例中是netstat;SC: SChedule type,本例中是MINUTE,以分钟来计时;MO: MOdifier;TR: Task Run,要运行的指令是 netstat -bn,b表示显示可执行文件名,n表示以数字来显示IP和端口。

-

比如我记录每两分钟的信息:

- 在C盘要目录下建一个文件c: etstatlog.bat(先把后缀设为txt,保存好内容后把后缀改为bat),内容如下:

date /t >> c:

etstatlog.txt

time /t >> c:

etstatlog.txt

netstat -bn >> c:

etstatlog.txt

-

netstatlog.bat文件的作用是将记录的联网结果按格式输出到相同目录下的netstatlog.txt文件中。

-

接下来用

schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c: etstatlog.bat"指令创建一个任务,记录每隔两分钟计算机的联网情况。这里和之前不同的是将记录的情况输入到了.bat后缀的文件中~ -

将txt文件中的内容导入excel

因为我的win7是刚装的,之前的卡死了,所以什么东西也没有,自己不联网的话啥都捕捉不到。。。

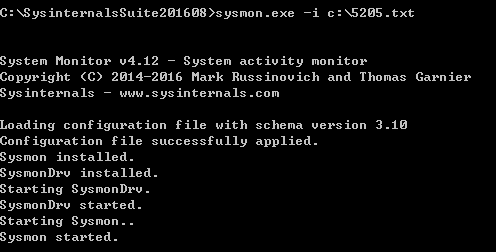

2.使用Sysmon工具监控系统运行

- 使用老师提供的txt文件内容配置名称为5205.txt的配置文件,进入sysmon所在目录后输入

sysmon.exe -i c:5205.txt指令进行更新。

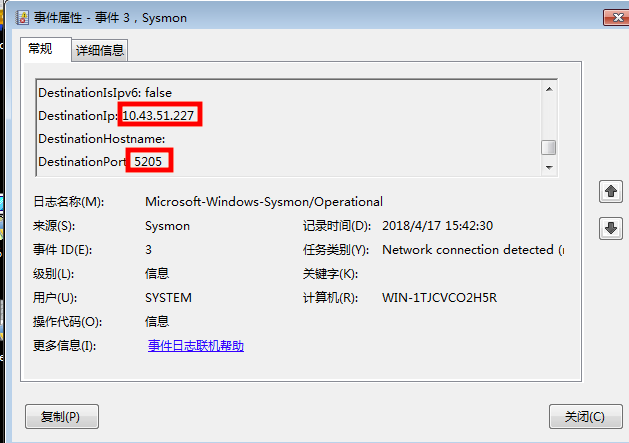

- 启动之后,便可以到事件查看器里查看相应的日志,在"运行"窗口输入

eventvwr(多等一会儿) 命令打开应用程序和服务日志,并可以根据Microsoft->Windows->Sysmon->Operational路径找到记录文件:

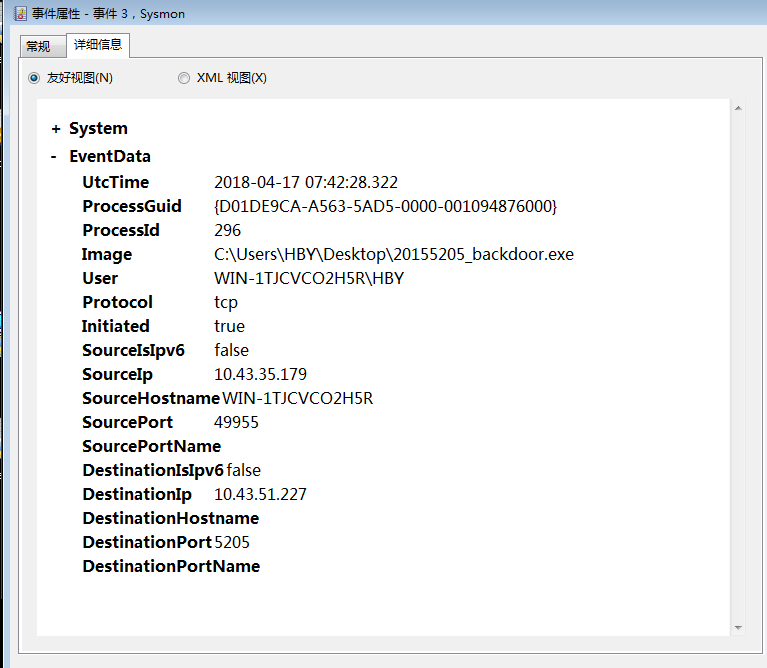

- 在kali上生成后门,放入win里后回连,可以在sysmob看到有关信息

恶意软件分析

使用systracer进行分析

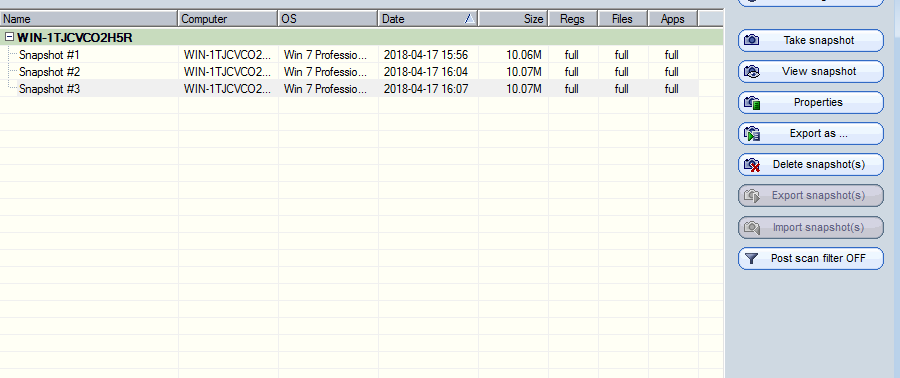

- 点击take snapshot,存储三个快照:

1.将后门植入到目标主机中后;

2.后门启动回连时;

3.后门运行时。

- 刚植入时的快照

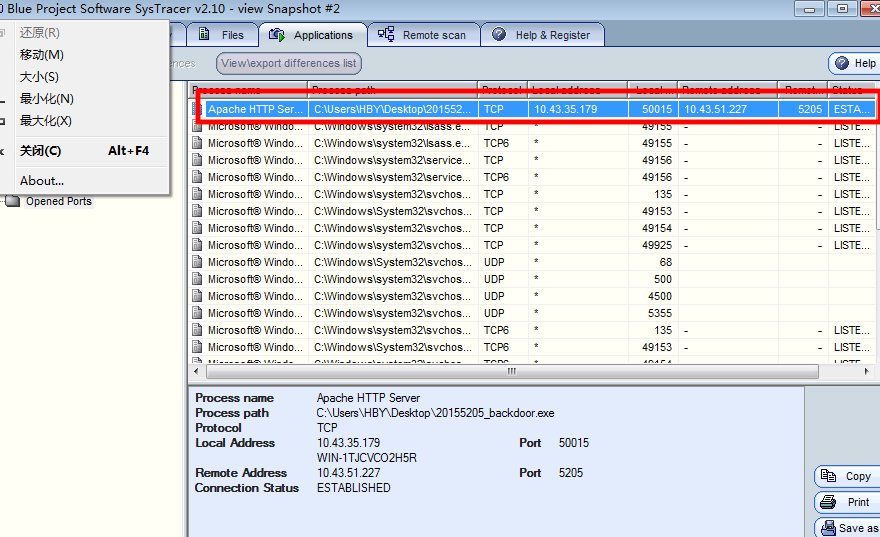

- 启动回连后的快照,可以看到后门的目标及源ip和端口信息

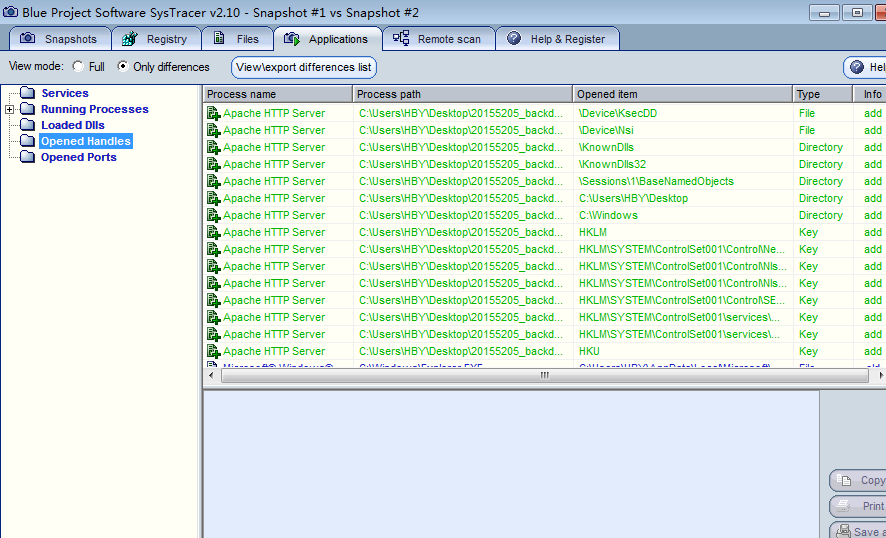

使用systracer的compare对比快照1和快照2,选中only differences查看不同

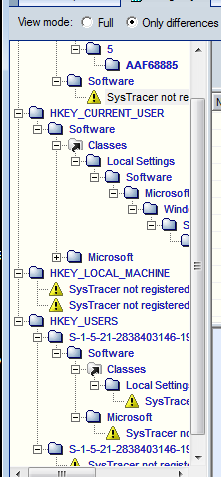

- 可以看到注册表里这些被修改了

- 可以看的只有HKEY_CURRENT_USER里的内容(为啥咧)

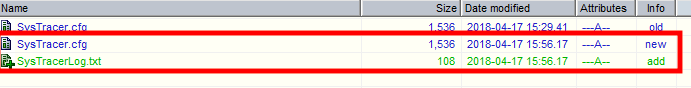

- 在文件中多了systracer日志文件

- applications里多了特别多,可见进行回连时执行了很多操作

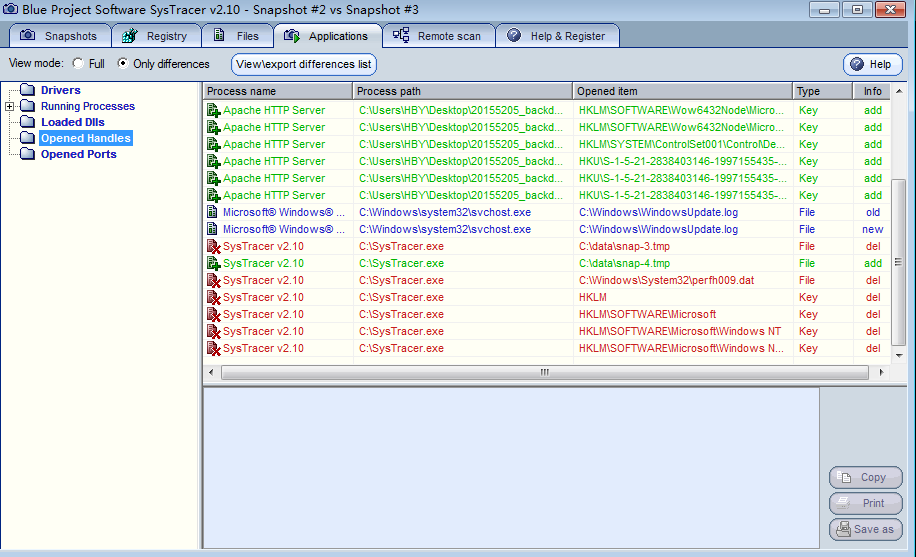

使用systracer的compare对比快照3和快照2,选中only differences查看不同

- applications里明显没那么多了,主要是对桌面进行上的内容进行了列举

三、遇到的问题

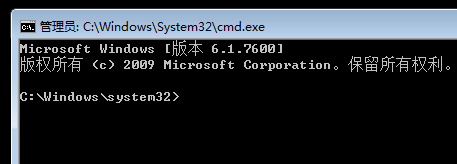

【第一个小问题】:出现了“拒绝访问”的提示,百度了一下需要单击开始 输入“命令提示符”, 鼠标右键单击相应的搜索结果单击 “以管理员身份运行”。通过这样的方式打开之后cmd会变成这样滴:

【第二个小问题】:运行了很久netstatlog.txt一点内容都没有,后来查看了一下任务条件,发现充电是必需条件。。。。。好吧,接上我的电源。(为之后做实验方便可以直接把这个条件去掉)

四、问题回答与实验感想

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

答:通过实验我知道可以使用Windows计划任务schtasks监控系统运行;在信息系统安全上我们学到很多黑客攻击都可以调用cmd,因此可以对cmd的运行状态进行监控。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

答:sysmon可以得到有关恶意软件的信息有名称,时间,使用协议,源和目的ip等信息;systracer快照也可以对比得出一些有用信息。

- 实验感想:分析分析,就是要从对比中找到不同从而获取信息。