今天刷了‘工控安全取证’ ,题目描述:有黑客入侵工控设备后在内网发起了大量扫描,而且扫描次数不止一次。 请分析日志,指出对方第4次发起扫描时的数据包的编号,flag形式为 flag{}

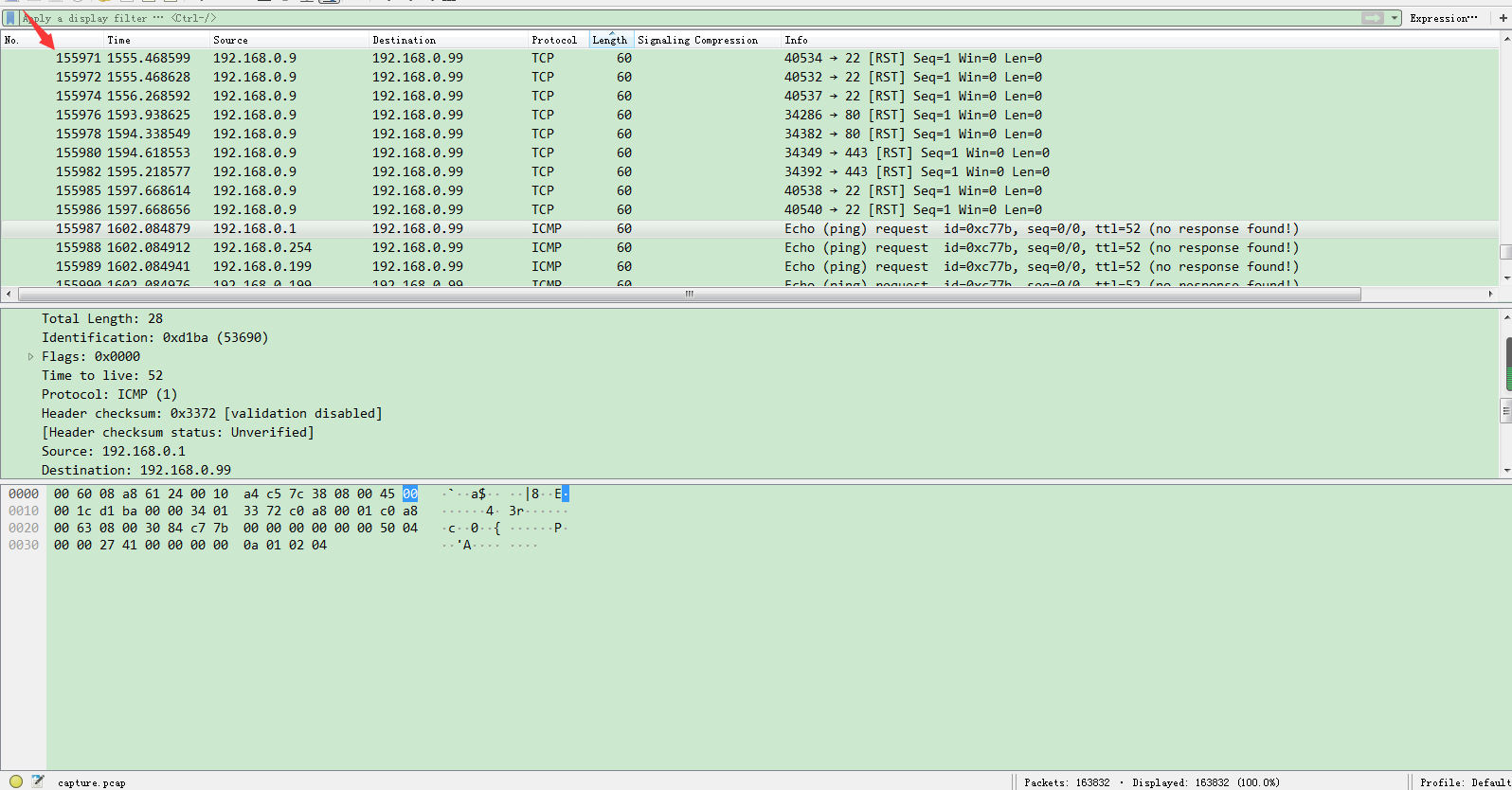

首先得到一个log文件,打开看了下乱码,结合他让找出数据包的编号,改成.pcap的后缀

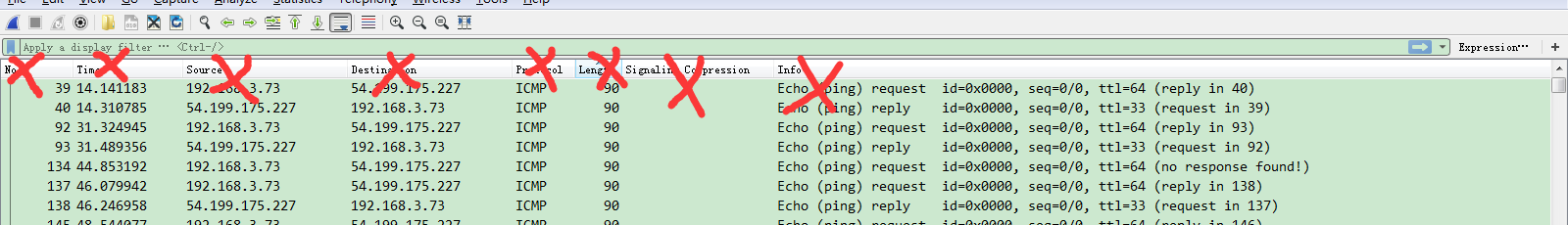

然后wireshark成功打开。接着我们看到一堆的请求tcp,icmp。然后箭头这就是要找到编号的那一列

然后根据常规的扫描,基本就是icmp协议了。所以简单粗暴的直接筛选icmp。然后这个滚轮看着就少多了,也就十几条,随便试个10次其实答案就出来了。

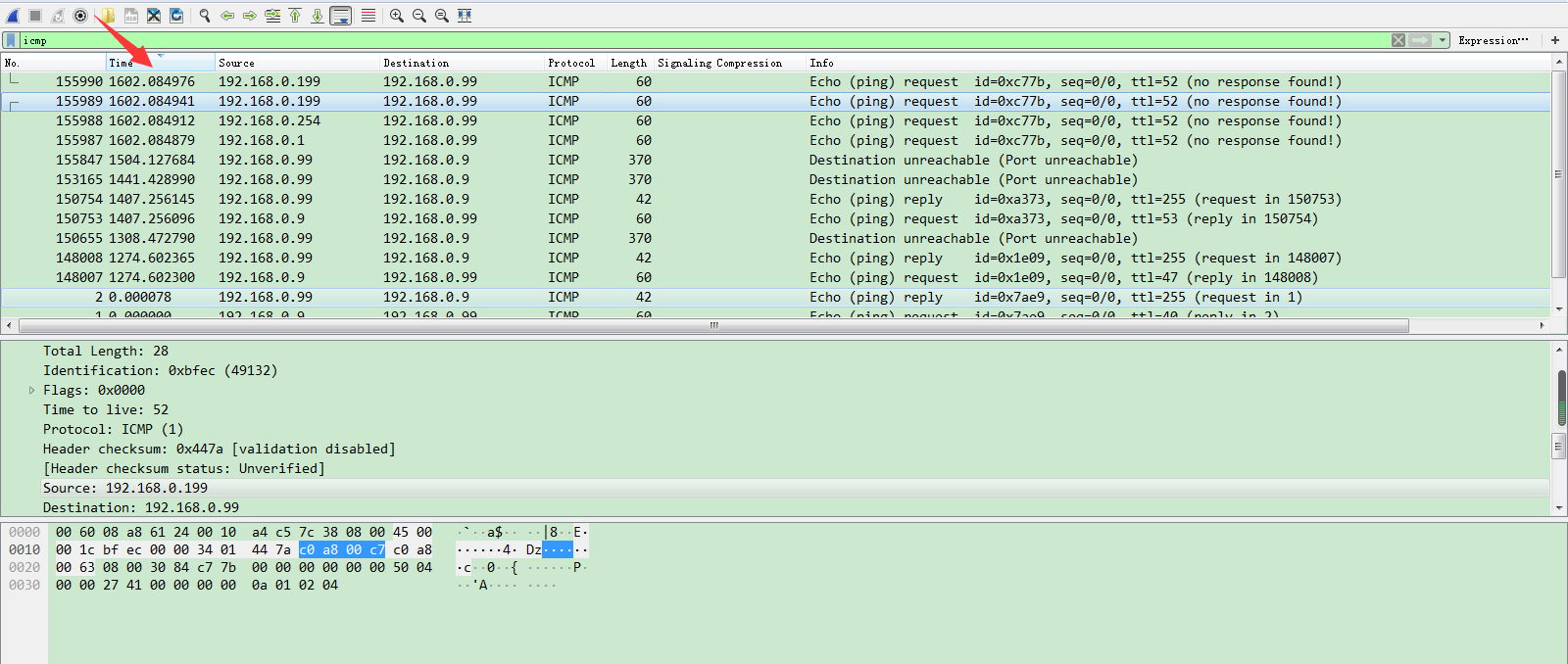

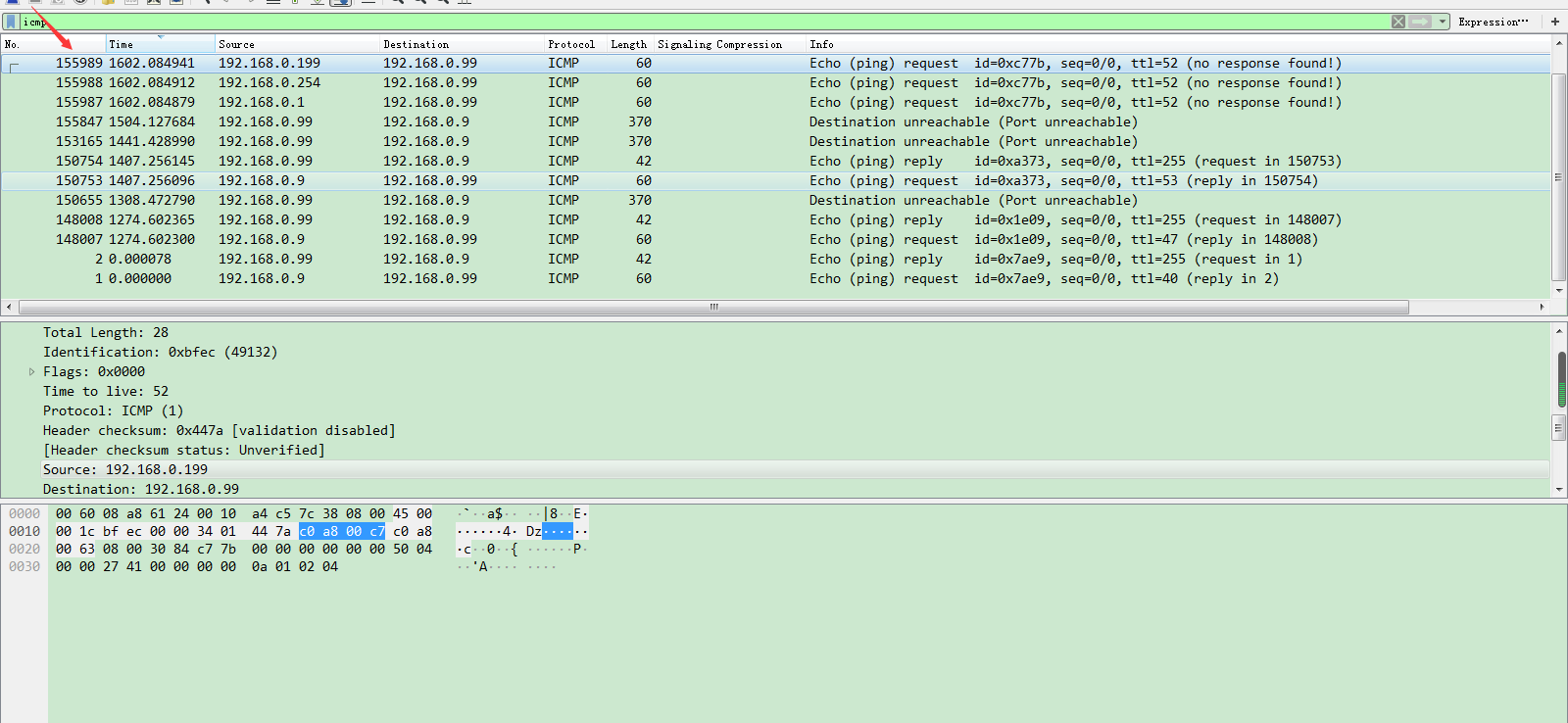

为了更简单的定位到flag的编号,嘿嘿,我们来用时间来判断。

根据不同的ip网段,从下往上,来分辨出最后的ip达到的编号。即最终的flag

不晓得为啥子,感觉我的思考和出题狮虎的想法不一样。。可能我的脑袋开光了吧。。

简单的流量分析

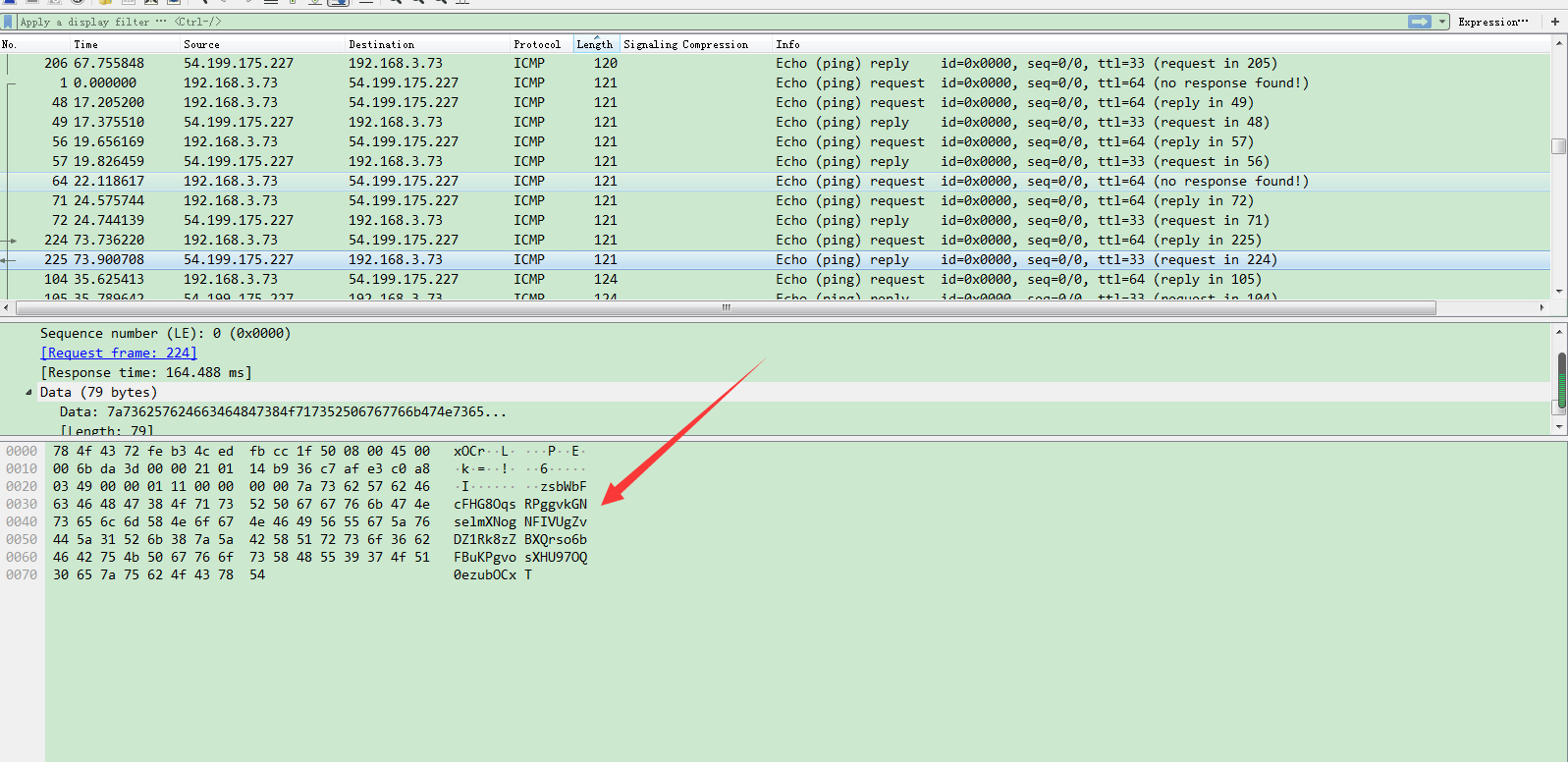

描述:不久前,运维人员在日常安全检查的时候发现现场某设备会不时向某不知名ip发出非正常的ICMP PING包。这引起了运维人员的注意,他在过滤出ICMP包分析并马上开始做应急处理很可能已被攻击的设备。运维人员到底发现了什么?flag形式为 flag{}

都是icmp,所以前面写的文章里的方法就不能用了

仔细观察,这里面啥密码都不是也没明显标志,更没有传说中的=号//不然联合起来能凑一桌麻将??咳咳所以不是拼接。

仔细观察,也没有什么隐写手法,所以下面的都废了。。

然后里面的length大量的重复,所以肯定不是它。

然后思考到数据包的长度,是变化的,所以写个脚本,取出数据包的长度,然后看出来是ascii码,解码,之后是base64解密。出flag